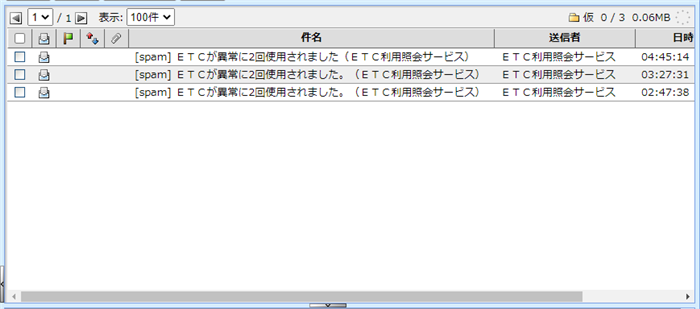

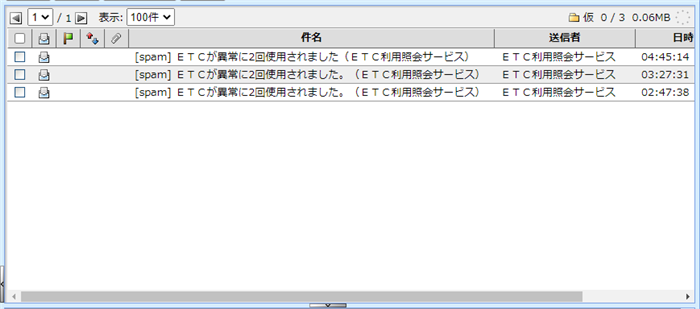

どうして本人以外だと分かるの? 今朝は、「ETC利用照会サービス事務局」さんに成りすますフィッシング詐欺メールが3通。

1つだけほんの少し件名が変えてあるのは何か意味あるのでしょうか?(笑)

その中から、一番鮮度の良いものをチョイス。

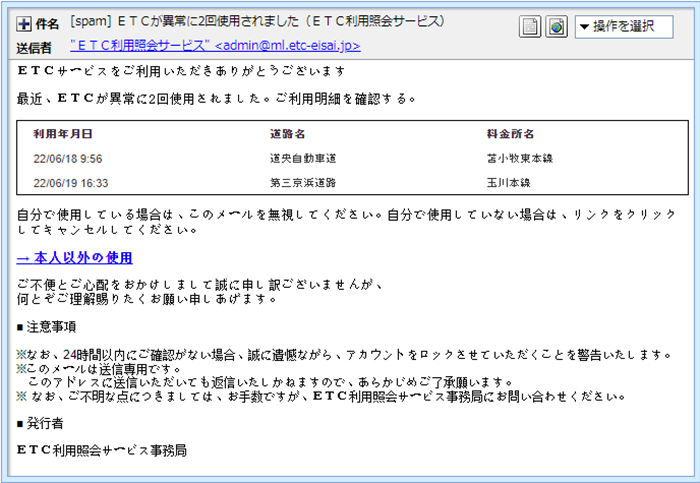

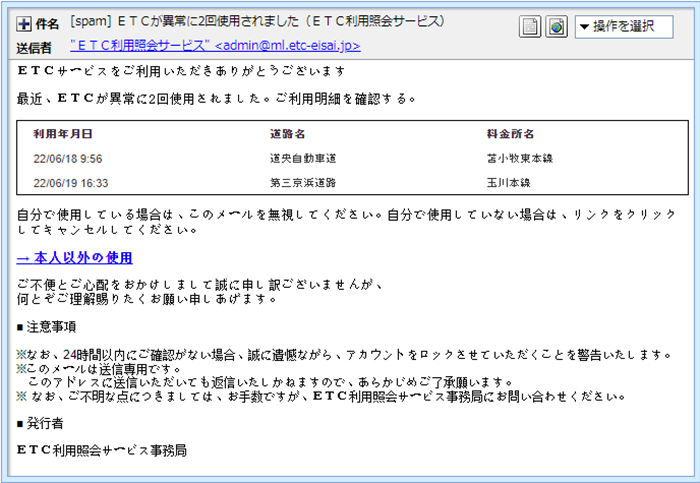

なんだ気持ちの悪い中華フォントの「Yahei」が使われていますね。(;^_^A

こんなフォントマジで読み難くて仕方ないです。 目を凝らして読んでみると、書かれているのは、ETCカードが2度異常に利用されたとの報告です。

理由は「本人以外の利用」とされていますが、そんなのどうしてわかるのでしょうか?(笑) では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] ETCが異常に2回使用されました(ETC利用照会サービス)」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。 お気付きでしょうか、アルファベットが全て全角文字で書かれています。

これ、フィッシング詐欺メールの特徴なので覚えておいても損はしませんよ! この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”ETC利用照会サービス” <admin@ml.etc-eisai.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けているつもりでしょうけど…

”etc-meisai.jp”は確かに「ETC利用照会サービス」のドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

おぬし、Amazonの詐欺も手掛けているな!? では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

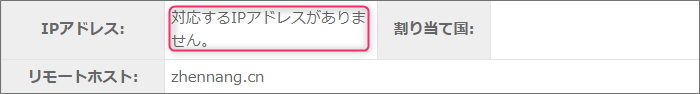

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「amazono-update-account@zhennang.cn」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

あらま、いつの間にかドメインが”zhennang.cn”に変わっていますから、もう化けの皮が

剥がれてしまいましたね…(笑)

それにアカウント名が”amazono-update-account”だなんて、この差出人はAmazonの

フィッシング詐欺メールも手掛けているようですよ! | | Message-ID:「7266D275CE5946E92F33AE6838DE4ED9@xlqjrj」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from xlqjrj (unknown [218.19.244.22])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | もう「フィールド御三家」がズタズタなのでやるまでありませんが、一応ルーティンなので…(笑)

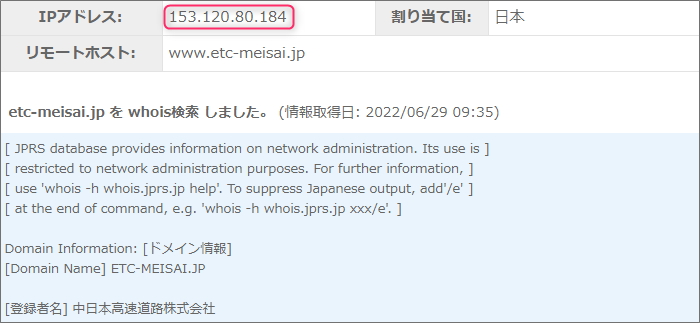

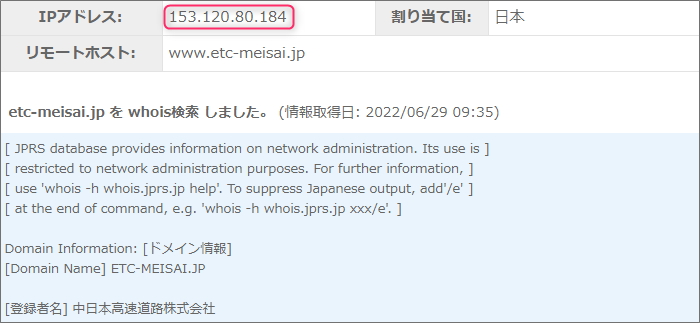

まずは、”etc-meisai.jp”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”153.120.80.184”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”218.19.244.22”ですから全く異なります。

これでアドレス偽装は確定。

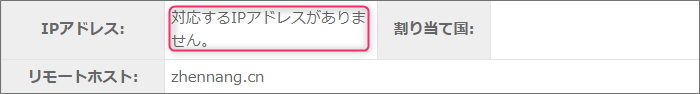

この方にはしっかり罪を償っていただかなければなりませんね! ついでに”Return-Path”に書かれていたアドレスに使われているドメイン”zhennang.cn”も

あらら、「対応するIPアドレスがありません」と書かれています。

割当てているIPアドレスが存在しないドメインでメールの受送信はできませんからこれも偽装確定です。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

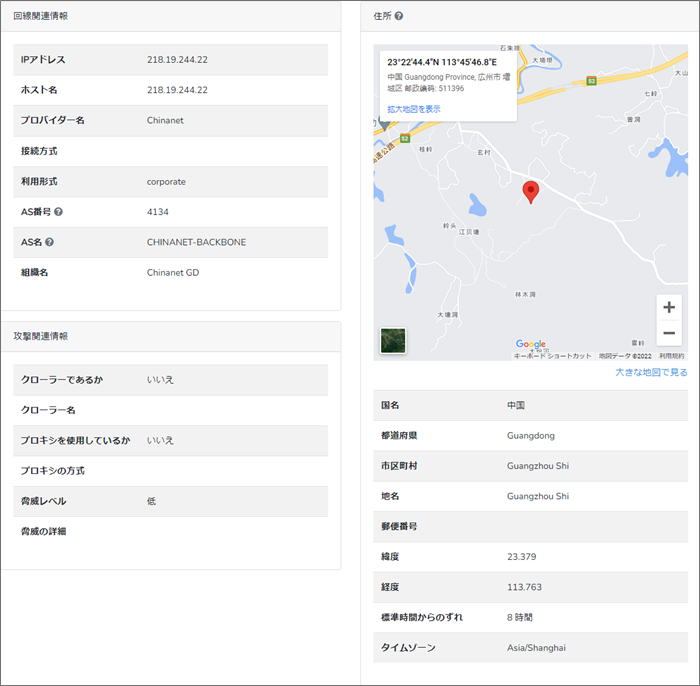

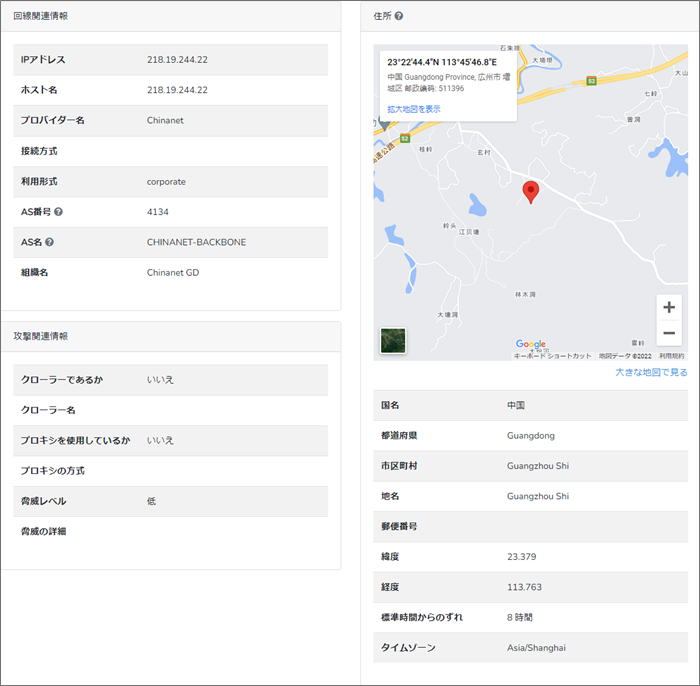

”Received”のIPアドレス”218.19.244.22”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、中国広東省「広州市」付近です。

またしても中国…

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

道央から第三京浜って大移動ですが… では引き続き本文。 ETCサービスをご利用いただきありがとうございます

最近、ETCが異常に2回使用されました。ご利用明細を確認する。 | 利用年月日 | 道路名 | 料金所名 | | 22/06/18 9:56 | 道央自動車道 | 苫小牧東本線 | | 22/06/19 16:33 | 第三京浜道路 | 玉川本線 | 自分で使用している場合は、このメールを無視してください。自分で使用していない場合は、リンクをクリックしてキャンセルしてください。 → 本人以外の使用 ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申しあげます。 | ご丁寧に利用した路線まで書いてありますね。

よく言えば、利用料金まで書いてくださるとより一層信憑性が増したのにね。(笑)

それにしても18日の朝に北海道の苫小牧で、翌日午後から神奈川県とは、大移動ですね!(爆) このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

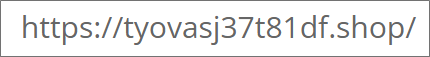

そのリンクは「→ 本人以外の使用」って書かれたところに張られていて、リンク先の

URLがこちらです。

また怪しげなドメインですね。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。 この未評価の原因は何かありそうですね。

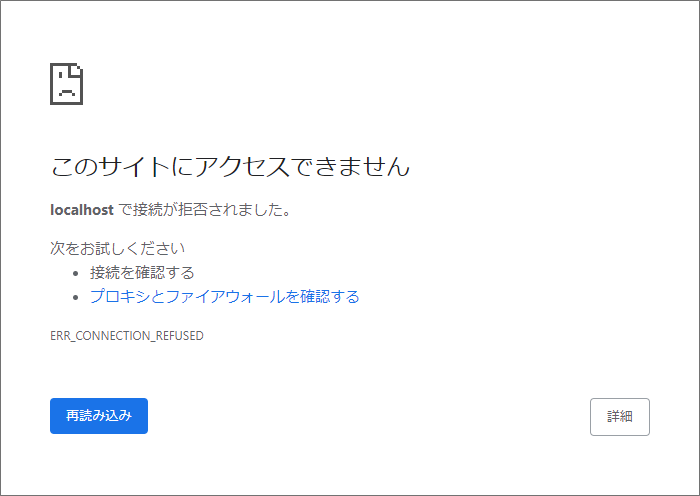

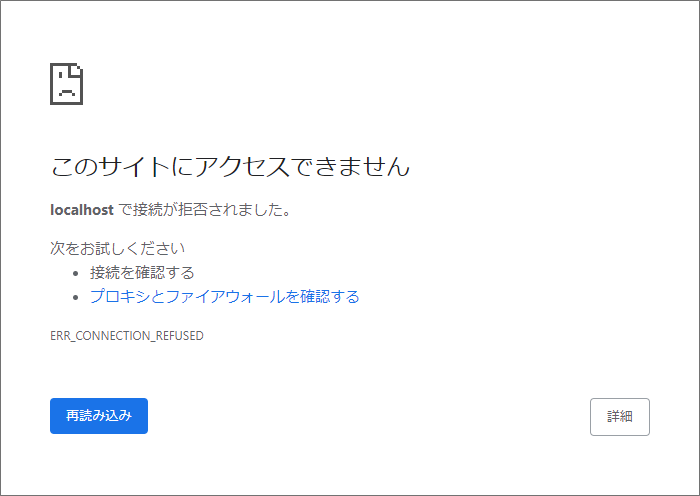

リンク先に安全な方法を利用して接続してみました。

「このサイトにアクセスできません」と表示され「localhost で接続が拒否されました」と書かれています。

詐欺サイトではよくある手口ですが、どうやらさきほどのURLから”localhost”に自動転送されたようですね。

”localhost”とは、自局の事で、簡単に言えばあなたがこのサイトを見ている端末の事を示します。

そんなところにウェブサーバーなんて構築されていないしましてやウェブコンテンツなんてありませんので

「このサイトにアクセスできません」と表示されてしまうのです。

それで「サイトセーフティーセンター」では未評価とされていたのですね。 詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ だいたい、ETCカードを誰が使ったなんて簡単に分かりっこないのです。

でもそれを軽々しく使ってくるのがフィッシング詐欺メール。

こんなのに騙されててはいけません! 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |