『詐欺メール』吉田さんから「ご確認をお願いします。」と、来た件

| さぞ後処理が大変でしょうね、吉田さん… |

※ご注意ください!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第

できる限り迅速にをもっとうにご紹介しています。

このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません!

リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や

クレジットカードの入力させそれらの情報を詐取しようとします。

被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は

ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう

心掛けてください! |

|

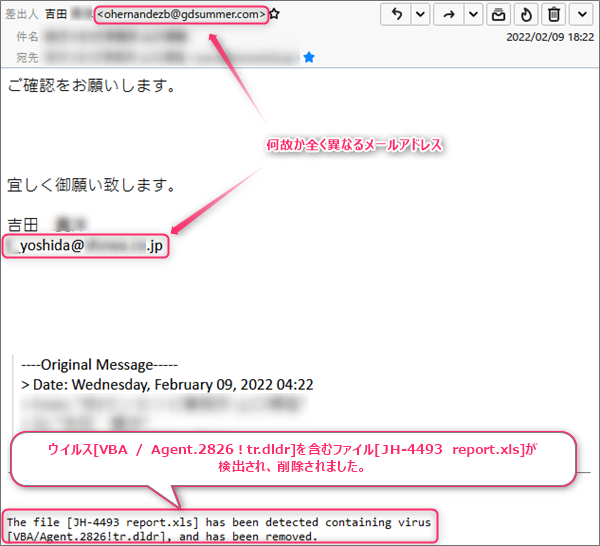

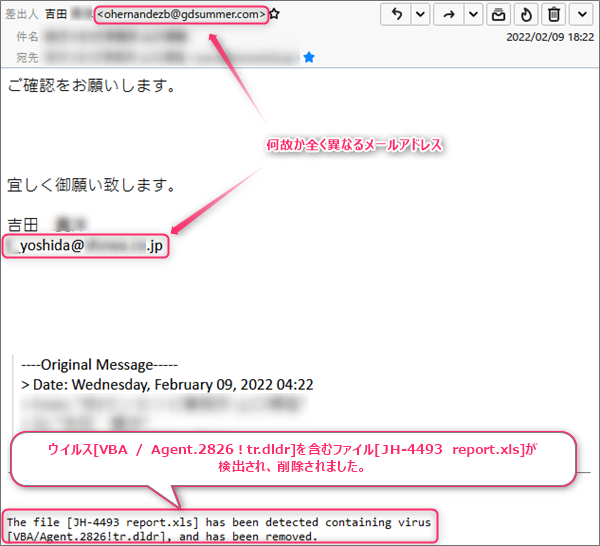

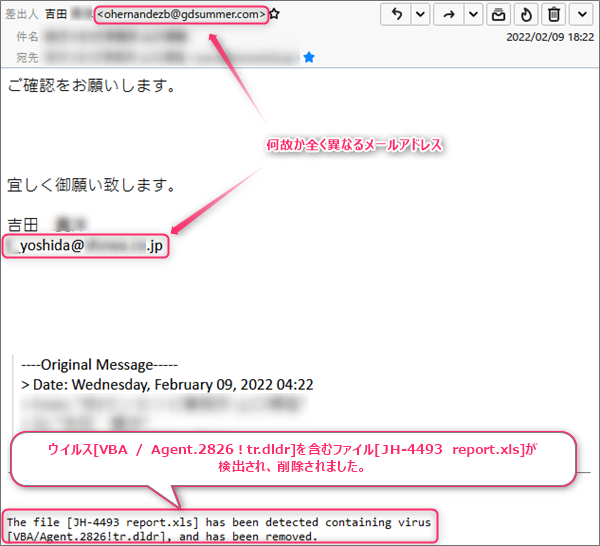

マクロウイルスが添付されていた! 昨日の夕方、「吉田」と名乗る見知らぬ人物から、宛先と件名の両方が私の会社名と私の氏名

になっている怪しげなメールが届きました。

そのメールと言うのがこちら。

書かれているのは「ご確認をお願いします。」と「宜しく御願い致します。」の二言のみ。

件名に私の会社名と私の氏名が書かれているので不気味ではありますが、仕事用のアドレスに

届いているし、宛先が件名に私の会社名と私の氏名となっているので仕事関係かな?

と思ったら、この「吉田さん」は、以前どこかの現場で取引のあった大手機器メーカーの

営業マンで、全く面識はなくメールだけのお付き合いでしたので全く記憶も薄れておりました。

そして最下段を見ると…「virus」…えっ?あっ? ウイルス!?(^-^;

どうりで文章がおかしいわけだ。 この行を訳してみるとこう書いてありました。 ウイルス[VBA / Agent.2826!tr.dldr]を含むファイル[JH-4493 report.xls]が検出され、

削除されました。 | 添付されていたファイル「JH-4493 report.xls」を削除したと書いてあります。

この添付ファイルは「VBA」(Visual Basic for Applications)を悪用したマルウェアです。

拡張子の”.xls”が示す通りこれはEXCELのファイルです。

EXCELに搭載されているマクロ機能は、複数の操作をまとめて処理できる機能ですが

このマクロを悪用したマルウェアも多数存在しており今回の「JH-4493 report.xls」も

そのうちの1つと考えられます。 この”Agent.2826”ってマルウェアがどのようなことを引き起こすか詳しくは知りませんが

もし誤ってこのファイルを開いてしまうと、その時点でマルウェアに感染し、一般的には

同じファイルを複製し他の文書ファイルにも感染していきます。

さらに、Microsoftの代表的なメールソフトのOutlookと連携し、そのアドレス帳から先頭の

50件を選択して宛先とし、同じマクロウイルスが仕込まれた添付ファイル付きのメールを

そのアドレスに送り付けるというロジックで感染を広げていきます。

検証はあくまで想像ですが… では、ちょっとだけこのメールを検証してみたいと思います。 こちらは、ソースから抜き出したフィールドがこちらです。 | Return-Path: 「<ohernandezb@gdsummer.com>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

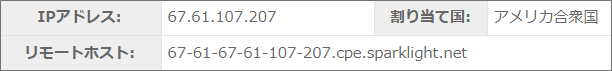

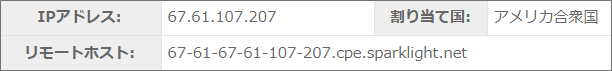

偽装可能なフィールドなのであてにできません。 | | Received:「from 67-61-67-61-107-207.cpe.sparklight.net ([67.61.107.207]:51640)」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ウイルスを付けて送って来るんだから素直に情報を書き出してるなんて考えられませんが

一応形式的に…

まず、差出人のメールアドレスに使われているドメイン”gdsummer.com”について。

持ち主はアメリカのホスティング会社「GoDaddy」が保有し管理している模様。

そしてウェブ検索してみるとその利用者は、メキシコの企業でした。

これはあくまで想像ですが、”Received”に記載されているIPアドレス”67.61.107.207”と

”gdsummer.com”を割当てているIPアドレスと異なるのでこのメールアドレスは偽装の

可能性が大きいように思います。

因みに”Received”に記載されているIPアドレス”67.61.107.207”には”sparklight.net”って

ドメインが割当てられていました。

こちらは、アメリカのプロバイダーです。

これもあくまで想像ですが、おそらく乗っ取りに遭ったサーバーから送られてきたもので

しょうね。

まとめ このようなマルウェアを最初に作って送る輩が一番悪いのですが、受け取ったメールにある

身に覚えのない添付ファイルを

それにしてもこの吉田さん、大手機器メーカーの営業マンとして色々と後処理がさぞ大変で

しょうね…(;^_^A

ただでさえ添付ファイルを敬遠しクラウド経由でファイル交換する風潮の世の中です。

皆さんも添付ファイルは安易に開かず、安全かどうかウイルスチェックしてから展開するように

心掛けましょうね! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)