『詐欺メール』「message returner to sender/rcpt(2)」と、来た件

| 英文の件名で立て続けに3通も | ||||

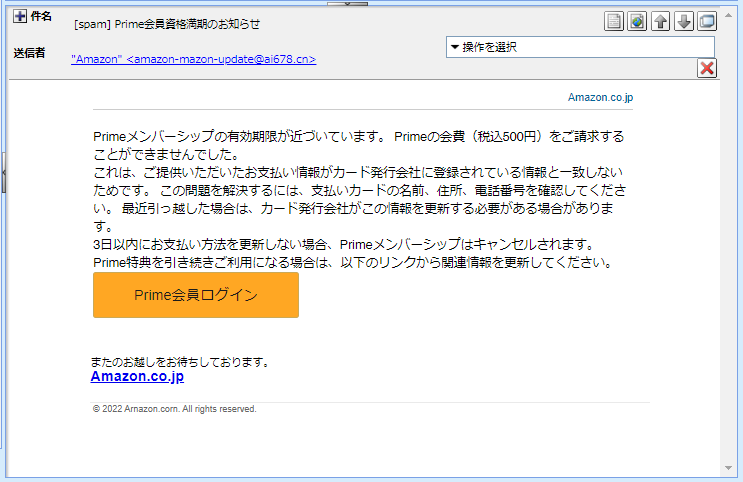

| ※ご注意ください! このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし 悪意を持ったメールを発見次第できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! また、気が付かずにログインしてしまった場合は、まず落ち着いてできる限り早く パスワードの変更やクレジットカードの利用停止を行ってください。 | ||||

サーバー管理者が標的英文の件名でこのようなメールが立て続けに3通届きました。

私、英語からっきしなのでGoogle先生にお願いしてみるとこのように翻訳されました。 「[スパム]メッセージの返信者から送信者へ」…ふぅ~んって感じ(笑) では、このメールもプロパティーから見ていきましょう。 件名は 差出人は 富山市にあるメールサーバーが発信拠点ここでは、1つ目に来た”info@estprime.com”というメールアドレスの方について調べます。

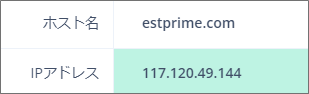

まずは、”estprime.com”について情報を取得してみます。

”117.120.49.144”がこのドメインを割当てているIPアドレス。 ”Received”のIPアドレス”117.120.49.144”は、差出人が利用しているメールサーバーのもの。

ピンが立てられたのは、「富山県富山市牛島新町」付近です。 クソ長いドメインでは引き続き本文。

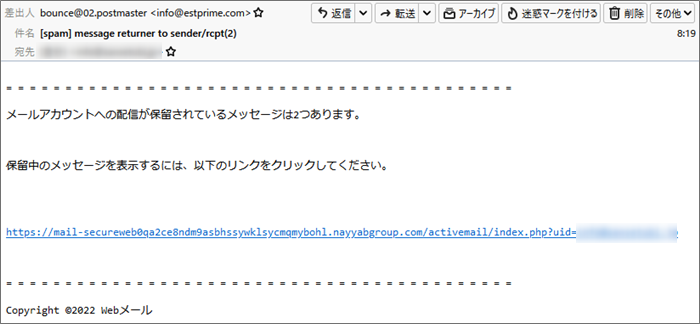

このメールを受け取ったメールアドレスは、わが社の”info”アカウント宛です。 ここには、保留中のメールが2通ありのでリンクから確認しろと書かれています。 このドメインにまつわる情報を取得してみます。

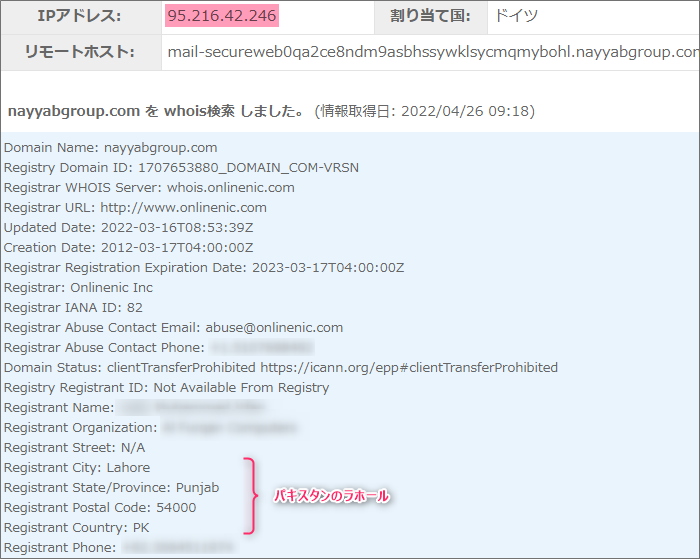

持ち主は、パキスタンのラホールの方。 このドメインを割当てているIPアドレスは”95.216.42.246”

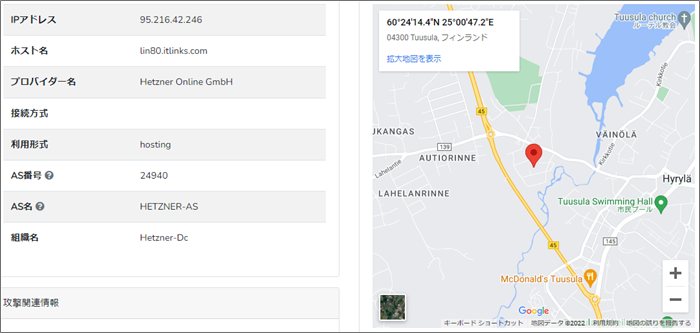

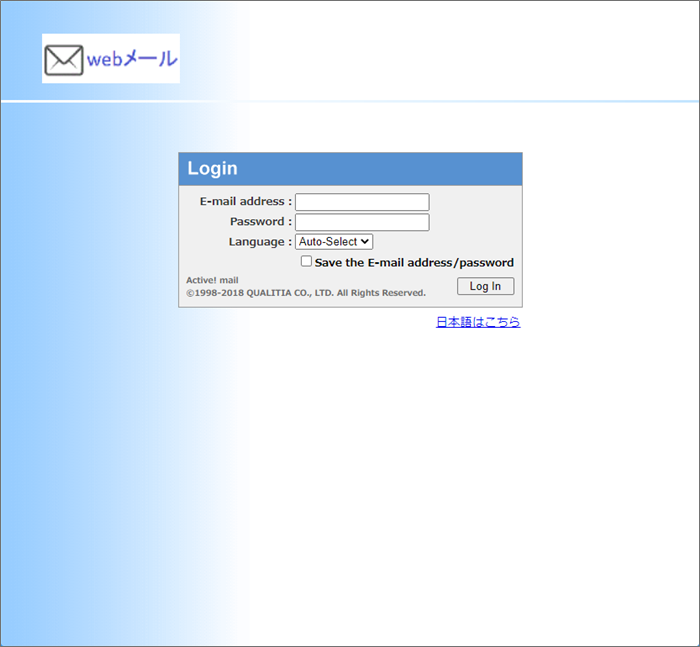

ピンが立てられのは、フィンランド「トゥースラ」付近。 安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

これは、メールサーバーを管理するActiveMailへのログイン画面。 まとめこのようなメールが一般のユーザーに来ることはなく、先程も書きましたが特定の代表的な いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールActivemail,bounce@01.postmaster,bounce@02.postmaster,bounce@03.postmaster,estprime.com,IPアドレス,mail-secureweb0qa2ce8ndm9asbhssywklsycmqmybohl.nayyabgroup.com,message returner to sender/rcpt(2),neoplanning.net,Received,Site Safety Center,SPAM,サイバーアタック,サイバー犯罪,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,偽サイト,危険,拡散希望,注意喚起,特定電子メール法,第三者不正利用,著作権法違反,見分け方,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』から『Apple IDを更新しないと、サービスが停止します』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『迷惑メール』が『迷惑メール』を通知してきた件

自己申告かい! 迷惑千万 相変わらず「ブラックメール」は後を絶ちません(^^; ...

『詐欺メール』エムアイカードから「【重要】MI CARDカードご利用確認」と、来た件

「エムアイカード」に集中砲火 ※ご注意ください! このブログエントリーは、フィッ ...

『詐欺メール』SBI証券から『【最終確認】ご利用端末の登録状況をご確認ください』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』SBI証券から『【最終警告】本人認証未設定のため、取引機能が制限されています』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...