「個人情報確認」は魔法の言葉? メルカリを騙るフィッシング詐欺メールもたくさん届きます。

今日もこれを含め複数のメルカリに成りすましたフィッシング詐欺メールが届いております。

しかし、それにしても「個人情報確認」ってのは詐欺師にとって便利な言葉ですね。

だって成りすます相手を変えるだけでいくらでも使えるもん(笑)

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【mercari】個人情報確認」

今回は”【mercari】”ですが、1個前のエントリーでは”【au PAY】”…ほんと便利。 この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”メルカリ” <no-reply@mercari.jp>」

”mercari.jp”は確かに「」のドメインですが、件名の”[spam]”を見せられた後では

全く信じられませんね。

その辺りを含め、次の項で見ていくことにしましょう。

脅威レベルは「高」 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<ebdzmxqtu@mercari.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<64F2412668DC8BBB751DF2C0AD9C7175@mercari.jp>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mercari.jp (unknown [106.12.31.227])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

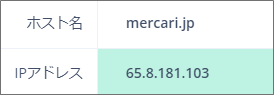

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、””について情報を取得してみます。

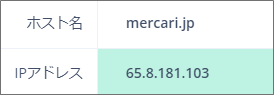

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”65.8.181.103”がこのドメインを割当てているIPアドレス。

”Received”に書かれているのが”106.12.31.227”ですから全く異なるので、この方はやはり

アドレス偽装。

しっかり罪を償っていただきましょう! ”Received”のIPアドレス”106.12.31.227”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは、フィッシング詐欺メールの一大生産地の北京にある「天安門広場東側」付近です。

よく見ると、このIPアドレスの持つ脅威レベルは「高」で、脅威の詳細は「サイバーアタックの攻撃元」

攻撃対象は「メール」とされていますから、悪意のある物として周知されているようです。

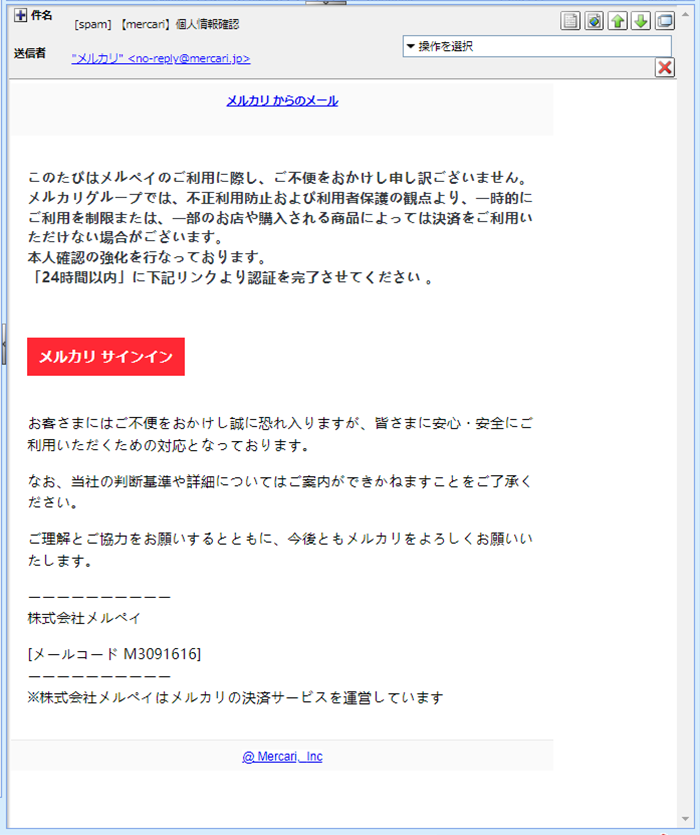

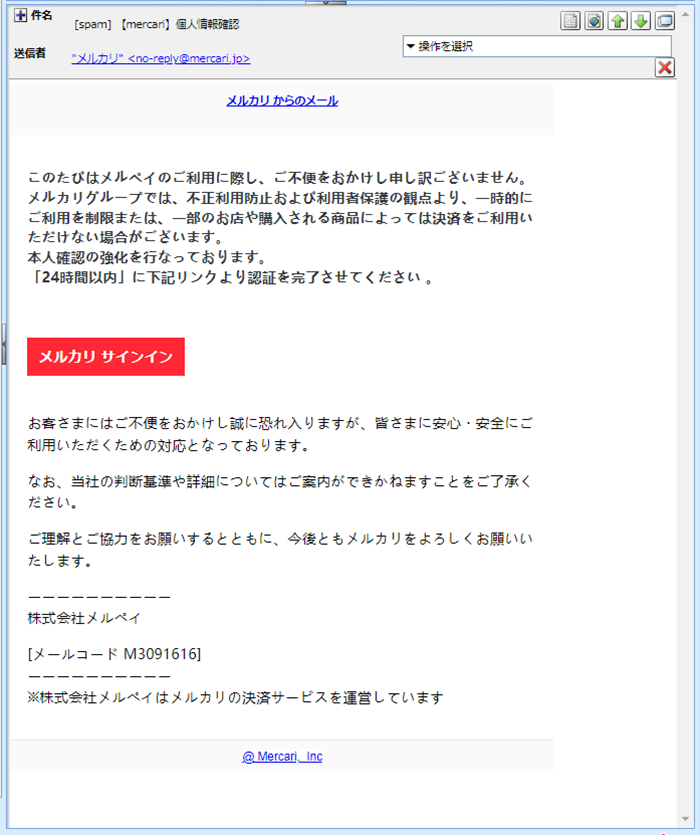

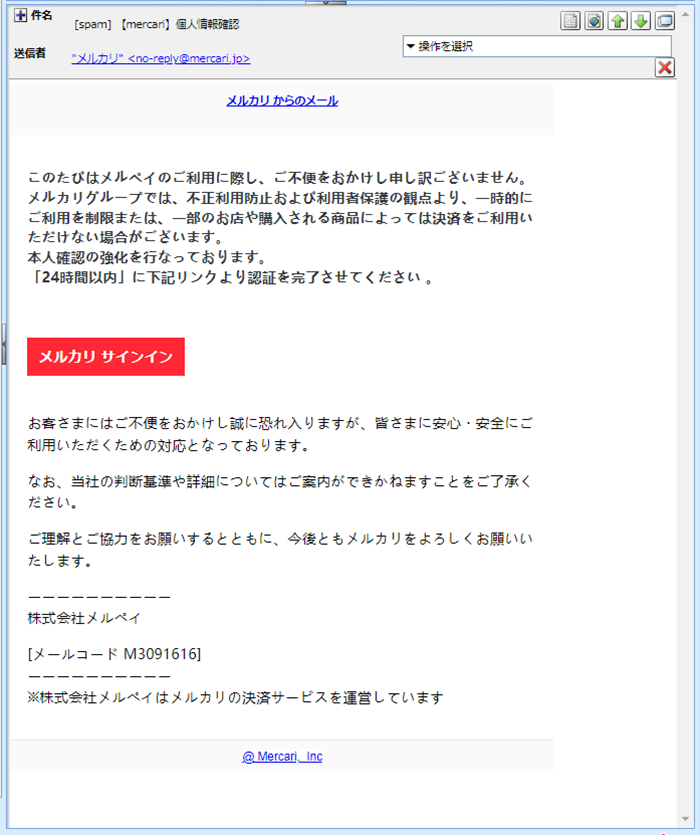

1つ前のエントリーと同一犯だった! では引き続き本文。 このたびはメルペイのご利用に際し、ご不便をおかけし申し訳ございません。

メルカリグループでは、不正利用防止および利用者保護の観点より、一時的にご利用を制限または、

一部のお店や購入される商品によっては決済をご利用いただけない場合がございます。

本人確認の強化を行なっております。

「24時間以内」に下記リンクより認証を完了させてください 。 | 「不正利用防止および利用者保護」って事は、私何か悪いことしたんでしょうか?(;^_^A このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

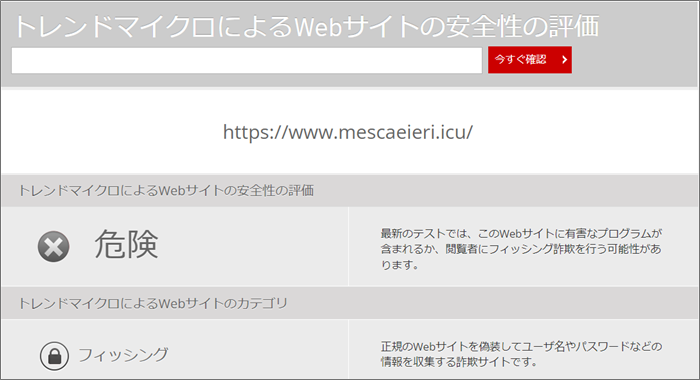

そのリンクは「メルカリ サインイン」って書かれたところに張られていて、リンク先のURLがこちらです。

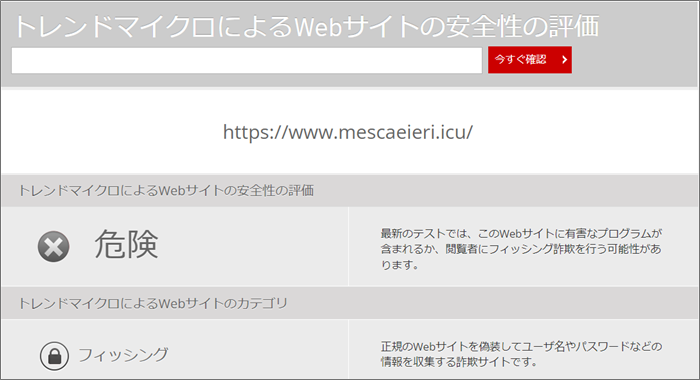

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

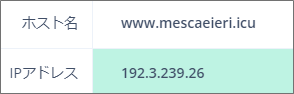

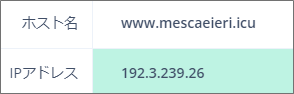

このように既に危険サイトと認識されており、カテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”www.mescaeieri.icu”

このドメインにまつわる情報を取得してみます。

あれれ? 情報が出ませんね。

これって「1個前のブログエントリー」と同じ感じ…もしかして同一犯?? 何とかIPアドレスだけは取得できました。

このドメインを割当てているIPアドレスは”192.3.239.26”

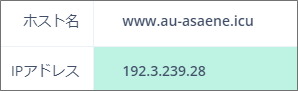

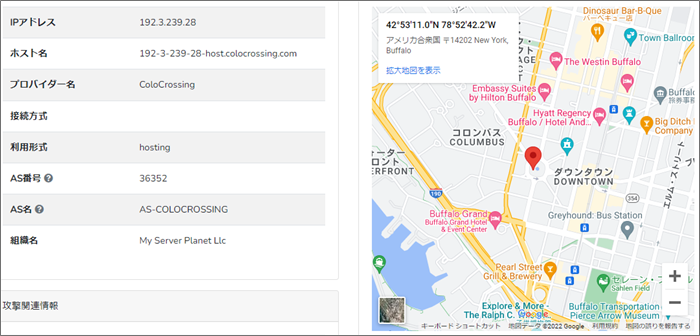

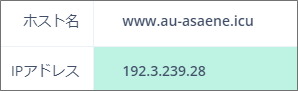

このIPを「1個前のブログエントリー」の画像を持ち出して比較。

ああ、やっぱり….

最後のセグメント以外の3つのセグメントが同じだ。

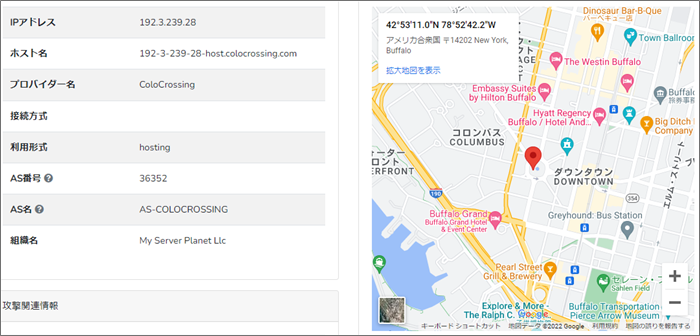

って事は同じグループだから、同一犯の仕業っぽい。 このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは「ニューヨークバッファロー」付近。

これも「1個前のブログエントリー」の画像を持ち出して比較。

やっぱりだ! リンク先もきっとGoogleにリダイレクトされるぞ!

やっぱりな。

完全に同一犯やな!

まとめ 詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態なのでお気を付けて。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |