「更新情報通知の確認」とは? 今日は、名古屋市立高校の入学式。

今年は何とか入学式まで桜が残っていましたね!

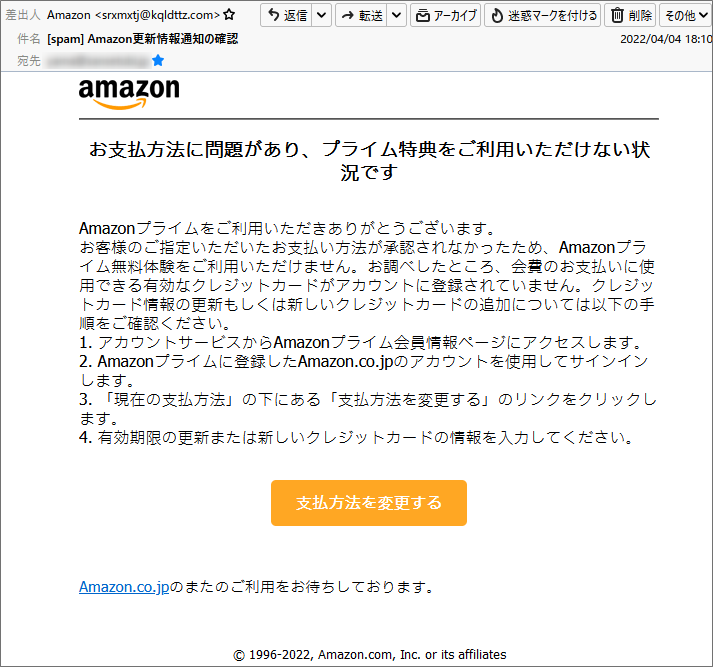

やっぱり桜と言えば入学式ですもん!! そんな中、アマゾンを騙ったフィッシング詐欺メールが新たに届きました。

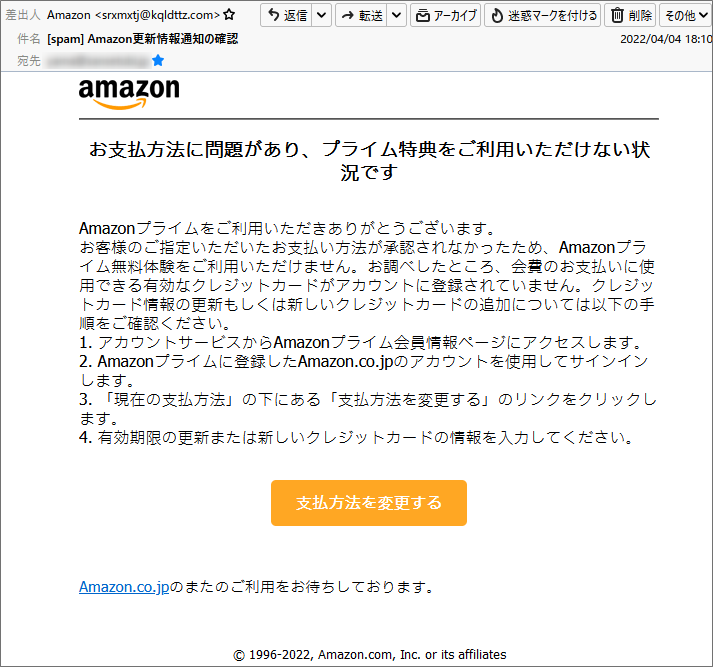

書いてあるのは、プライムの支払い方法が承認されないのでプライム無料体験が現在利用

できないので、リンクから支払方法を変更しろと言った内容。

私、もう何年もプライム会員ですけど、それが何か?(笑) 件名は

「[spam] Amazon更新情報通知の確認」

「更新情報通知の確認」なんてへんてこな日本語だと思いませんか?

何言ってるのかよく分かりません…

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「Amazon <srxmxtj@kqldttz.com>」

「アマゾン」さんには、れっきとした”amazon.co.jp”ってドメインをお持ちです。

それなのにこのような”kqldttz.com”なんて訳の分からない自社以外のドメインを使った

メールアドレスで大切なユーザーにメールを送るなんて言語道断です!

皆さんは、ここに気づいてください! それ以前にこの”kqldttz.com”も眉唾ですけどね。

存在しないドメインからメールが?! では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<srxmxtj@kqldttz.com>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220404171031332541@kqldttz.com>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from kqldttz.com (unknown [42.6.177.90])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

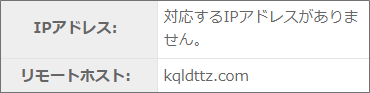

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”kqldttz.com”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

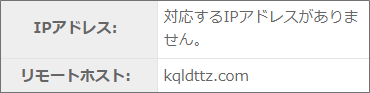

ほら、IPアドレスを取得する以前の問題です。

「対応するIPアドレスがありません」って事ですから、このドメインは現在使われていない

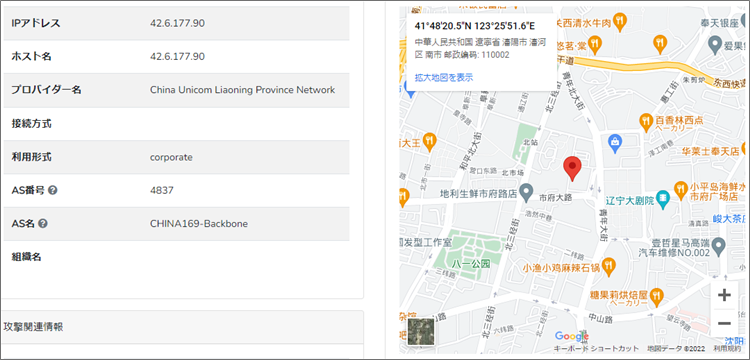

ものです。 ”Received”のIPアドレス”42.6.177.90”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは、北京から北東に約620km、遼寧省 瀋陽市付近でした。

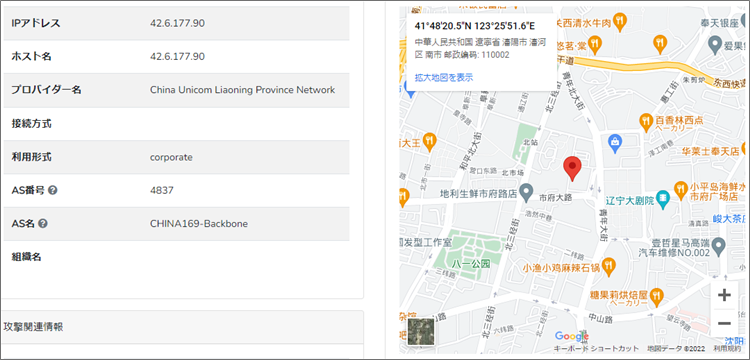

詐欺サイトは香港で現在も稼働中 では引き続き本文。

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「支払方法を変更する」って書かれたところに張られていて、リンク先の

URLがこちらです。

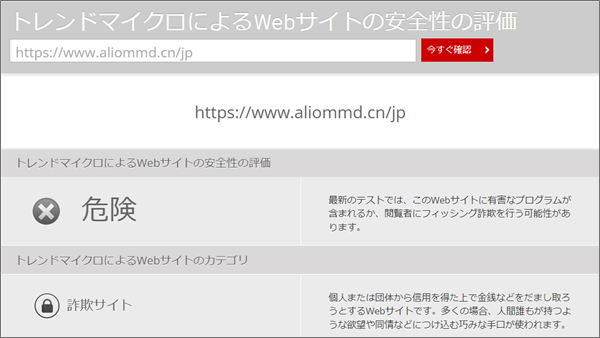

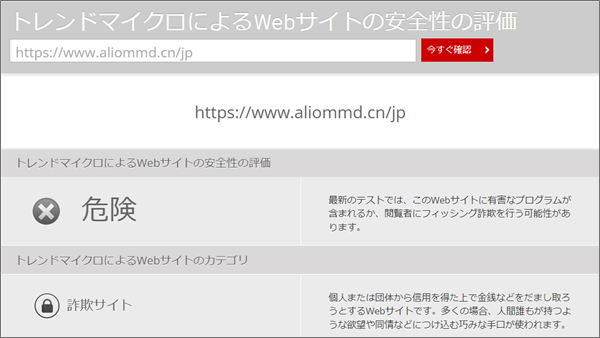

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

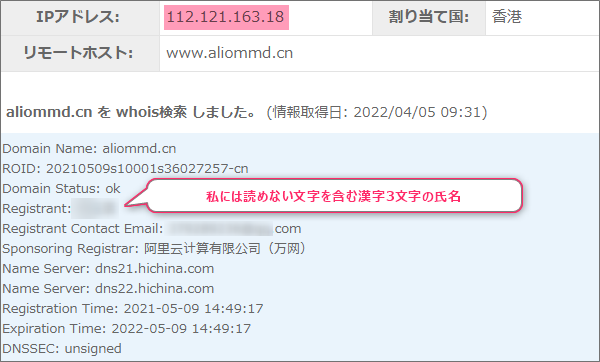

このように既に危険サイトと認識されており、カテゴリは「詐欺サイト」と書かれています。 このURLで使われているドメインは、サブドメインを含め”www.aliommd.cn”

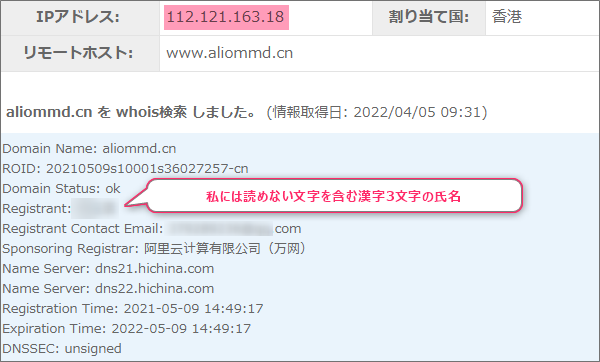

このドメインにまつわる情報を取得してみます。

持ち主は、私には読めない文字を含む漢字3文字の氏名の方。

ドメインの管理は、中国IT企業のアリババに委託されているようなので、どこの国の方かは

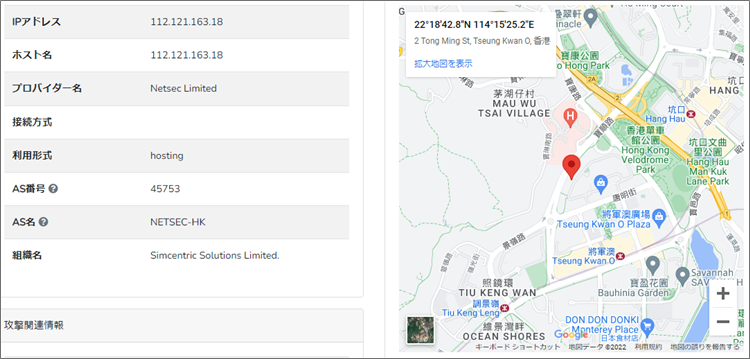

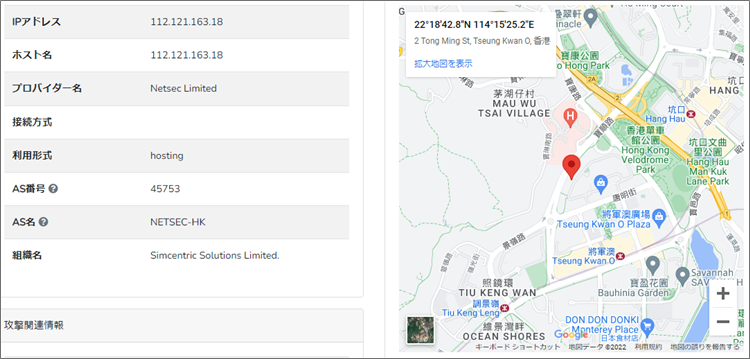

おおかた想像つきますよね? このドメインを割当てているIPアドレスは”112.121.163.18”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、香港付近。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

表示されたのは、アマゾンのログイン画面。

もちろん偽物ですから絶対にログインしてはいけません!

まとめ 誰がどう見てもアマゾンを騙ったフィッシング詐欺メールが一番多く届きます。

たぶん皆さんにも相当量のメールが届いていることと想像しますがいかがでしょうか?

アマゾンには、アカウントサービス内にメッセージセンターと呼ばれるサービスが

提供されています。

アマゾンからのメールは全てこの中に保存されていますので、少しでも不審に思うメールが

あれば、この中にあるかどうかご確認ください。

もし、この中に無いメールだったら、それは全て詐欺メールですよ! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |