割引をちらつかせ メルカリさんに成りすましたフィッシング詐欺メールも多発しており、皆さんの所にも

届いているかも知れません。

その多くは「3000円分ポイント必ずもらえる!」や「2500円分ポイント必ずもらえる!」と

いったユーザーの興味をそそる件名のものですが、今回私に届いたものはちょっと違います。

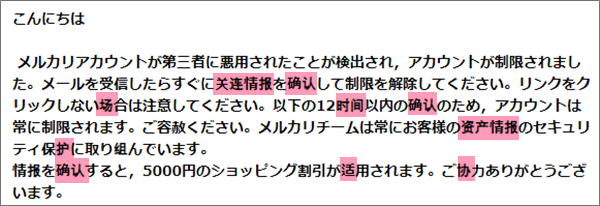

これは、他のフィッシング詐欺メールの誘い文句でも多く使われる「第三者不正利用」を

ネタにしたもの。

でも、それだけでは飽き足らず最後には「5000円のショッピング割引」をちらつかせたり

しちゃっています。(笑)

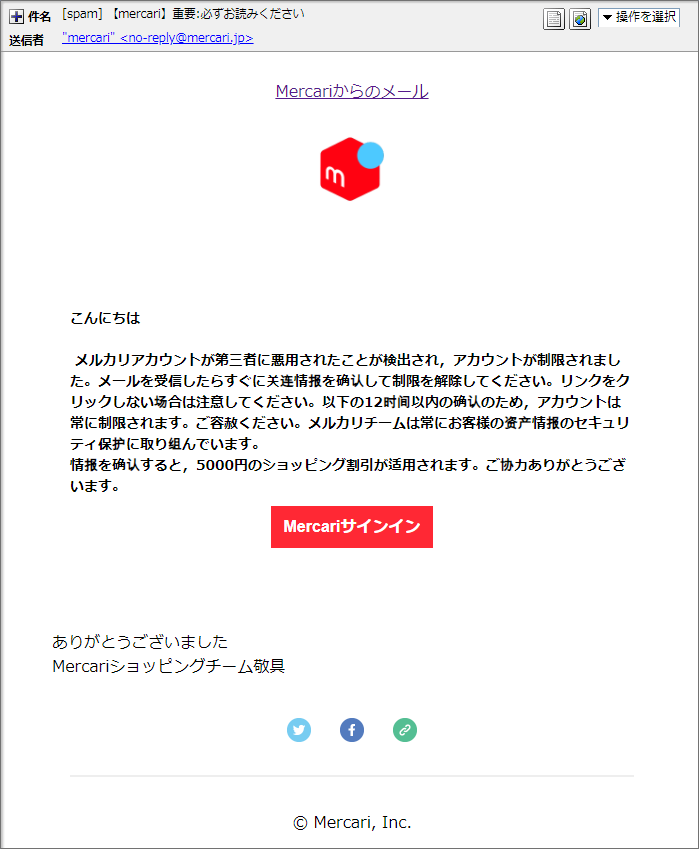

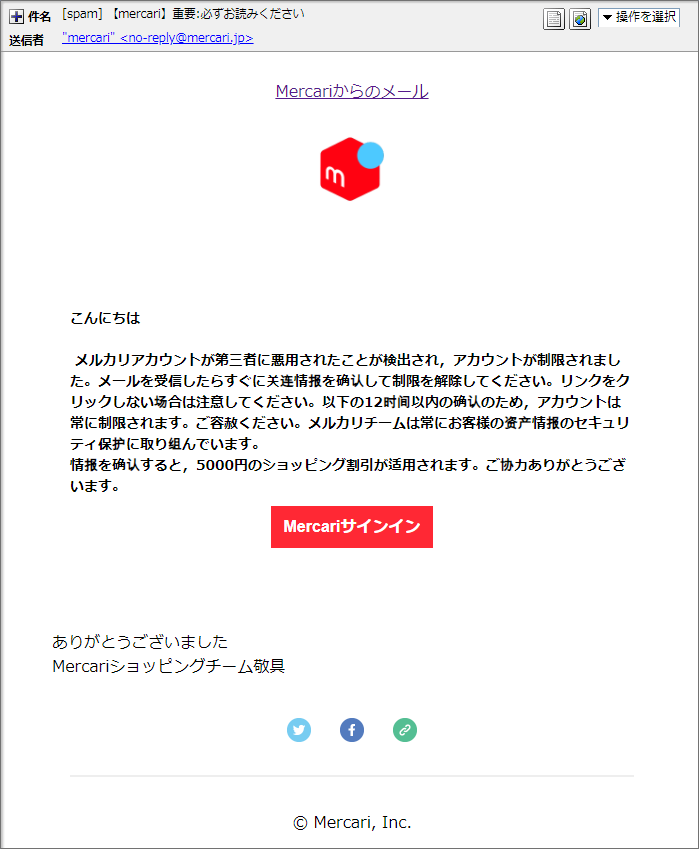

では、このメールもプロパティーから見ていくことにしましょう。 件名は

「[spam] 【mercari】重要:必ずお読みください」

これじゃ、なんだろうと思って開封しますよね。

但し、メルカリ会員ならね!(笑)

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”mercari” <no-reply@mercari.jp>」

”mercari.jp”は、調べてみると確かにメルカリの持ち物です。

が、件名の”[spam]”ってスタンプが示す通り、このメールは迷惑メールですからこれは偽装。

その辺りを含め次の項で考察していきましょう。

天安門広場東側はスパム発信集中帯 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<dzpmbw@mercari.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<96E4689BCB4BBB7EE455CF50B51CC839@mercari.jp>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mercari.jp (unknown [106.12.201.252])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

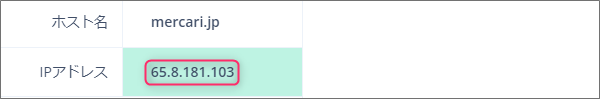

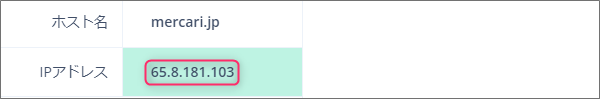

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは”mercari.jp”を割当てているIPアドレスを抽出し”Received”にある、メールサーバーの

IPアドレスと比較し真偽の判定を行ってみます。

”mercari.jp”を割当てているIPアドレスは”65.8.181.103”と抽出されました。

”Received”にあるIPアドレスは”106.12.201.252”です。

本来同じでないといけないのに似ても似つかぬ数字なのでこのメールアドレスはやはり偽装。 ”Received”のIPアドレスは、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは中国北京市にある天安門広場の東側辺り。

ここは、フィッシング詐欺メールサーバーの密集地。

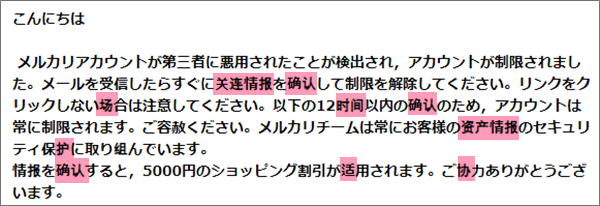

これでは騙せないでしょう?! では本文。

これは本文を抜き出したもの。

読めない漢字がいっぱいちりばめられています(;^_^A

当然、書かれた方は西の国の方であると想像つきますよね。

この差出人は、これで騙せるとでも思っているのでしょうか? だれも押すことの無いと思われる詐欺サイトへのリンクは「Mercariサインイン」と書かれた

赤いボタンに張られています。

そのリンク先のURLはこちら。

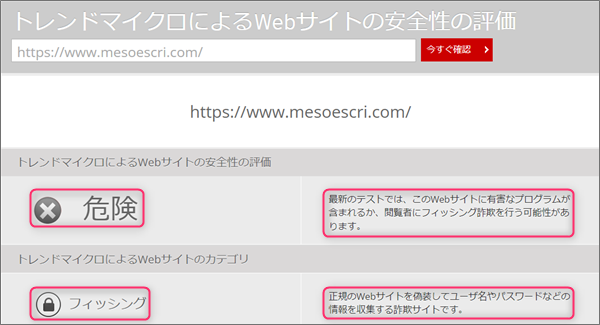

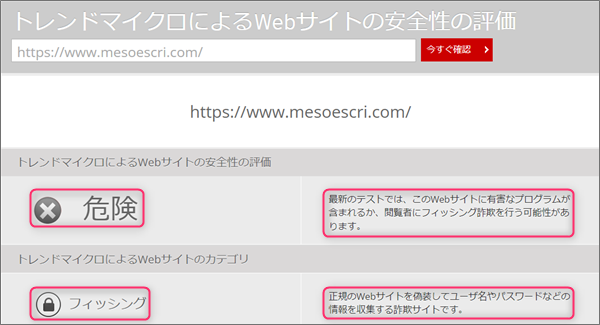

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみると。

既に危険なサイトとして登録済みで、そのカテゴリも「フィッシング」とされています。 このサイトで使われているドメインは”mesoescri.com”と、メルカリには全く関連性のない

ドメイン。

このドメインについてその情報を取得してみます。

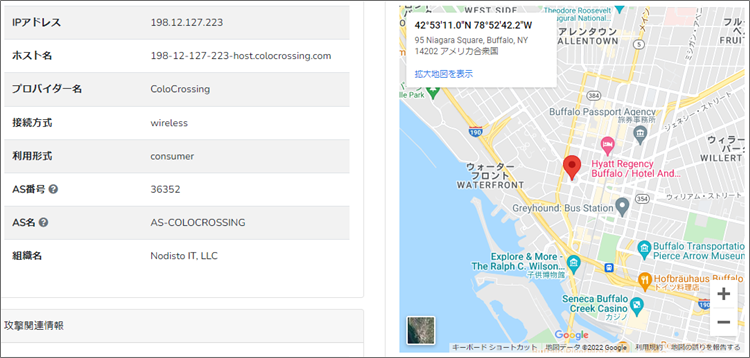

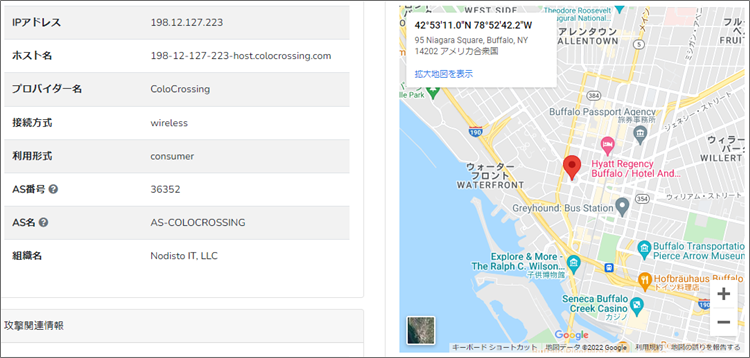

このドメインの持ち主は、ちょくちょく見かけるマレーシアのクアラルンプールにある企業。 そしてこのドメインを割当てているIPアドレスは”198.12.127.223”とあるので、このIPアドレス

を元にその割り当て地を確認してみます。

表示されたのは、アメリカのエリー湖のほとりにある街バッファロー付近。

ここも最近はフィッシング詐欺サーバーが多く置かれるようになってきた場所です。 危険を承知でサイトに行ってみると、足が付くのを恐れたのか既に閉鎖され”google.com”に

リダイレクトされてしまいました。

まとめ 一旦サイトは閉鎖されているようですが、調べた通りドメインとIPアドレスは依然紐づいて

いますからいつでも再開できる状態。

きっとほとぼりが冷めた頃ひょっこりと運営を始めるものと思われますので気が抜けません! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |