中国のトップレベルドメインを使ったメールアドレス またしても「auかんたん決済」に成りすましたフィッシング詐欺メールです。

アマウントに異常が発生したと騙り、詐欺サイトで様々な情報を盗み出そうとするもの。

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【重要】auかんたん決済のお知らせ、情報を更新してください。メール番号:M31589241」

「auかんたん決済のお知らせ」って少し変じゃありません?

書くなら「auかんたん決済からのお知らせ」とするんじゃない?

まあ何と書こうがこの件名には”[spam]”とスタンプが付けられているので迷惑メールの類。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”auかんたん決済” <srtj@service.ynwtdj.cn>」

また中国のトップレベルドメインを使ったメールアドレスですか…

自社ドメインを持っている企業なら、ユーザーにはそのメールアドレスで送りますよ!

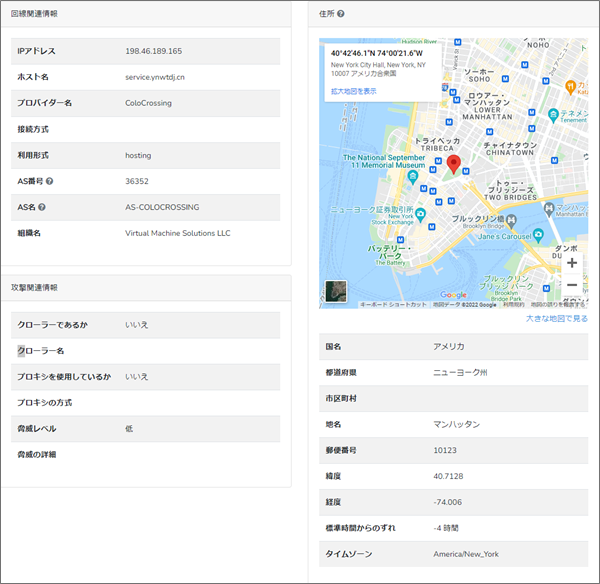

発信元はマンハッタンブリッジに程近い地域 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<srtj@service.ynwtdj.cn>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220325094053086182@service.ynwtdj.cn>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

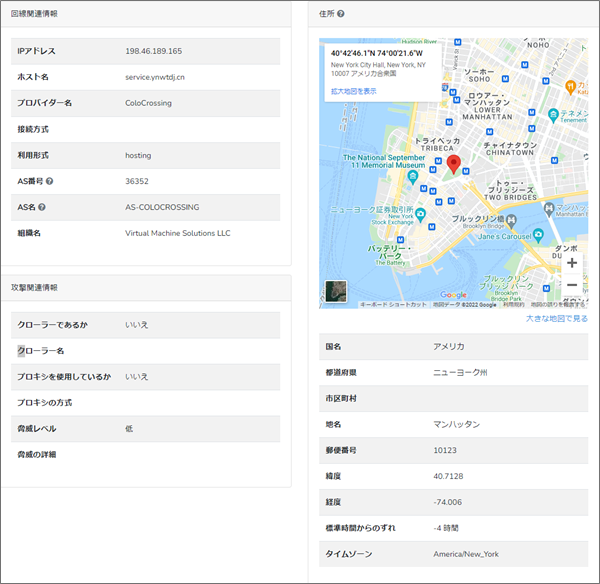

ここも偽装可能で鵜呑みにはできません。 | | Received:「from service.ynwtdj.cn (service.ynwtdj.cn [198.46.189.165])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まず、メールアドレスに使われているドメイン”service.ynwtdj.cn”について、その真偽を

IPアドレスを取得して確認してみます。

そのIPアドレスが”Received”のIPアドレスと合致すれば、このメールアドレスは差出人のもの

逆にそうでなければこのメールアドレスが偽装となります。

さて、どうなるでしょうか?

検出されたのは”198.46.189.165”

”Received”のIPアドレスと合致しましたので、この差出人のものと判明しました。 ”Received”のIPアドレスは、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

そこは、ニューヨークにあるマンハッタンブリッジに程近い地域でした。

サイトは無防備に放置状態 では本文に進みます。 *** 様:

お客様のアカウントに異常検出しました。

大変お手数ですが、24時間内にアカウントを登録内容を確認する必要があります。

但しこの時間過ぎても確認取れない場合にはアカウントを一時停止させて頂くことが

ありますので、アカウントのご利用更新にご協力をお願い致します。御了承ください。 | 文頭の宛名ですが、メールアドレスのアカウント部分。

すなわち@より前の部分を抜き出して使われています。

だって、差出人はこちらのメールアドレスしか知らないので氏名なんて書けないですから。

これはフィッシング詐欺メールの特徴ですから覚えておいても損はありませんよ。 メールの中ほどにある「アカウントのご利用確認のお知らせについてはこちら」と書かれた

オレンジ色のボタンに詐欺サイトへのリンクが張られています。

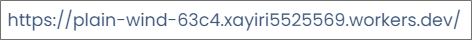

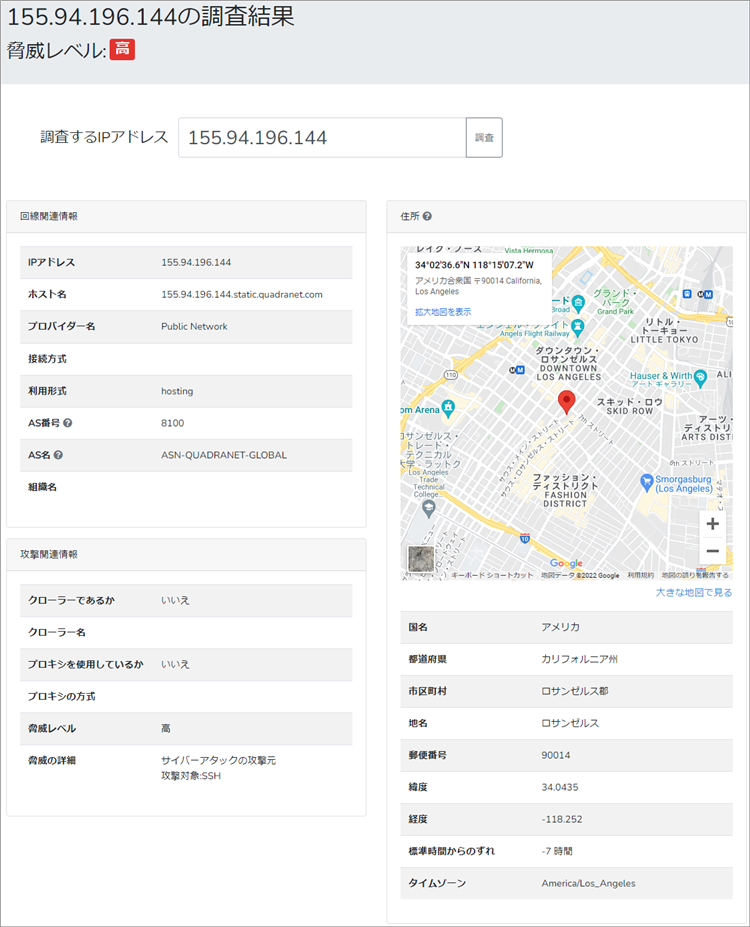

そのリンク先のURLはこちら。

でも、これは偽装されていてリダイレクトでこちらのURLに飛ばされます。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」などで調べて

みましたが、どこも未評価とされていて、まだ危険性は周知されていないようです。

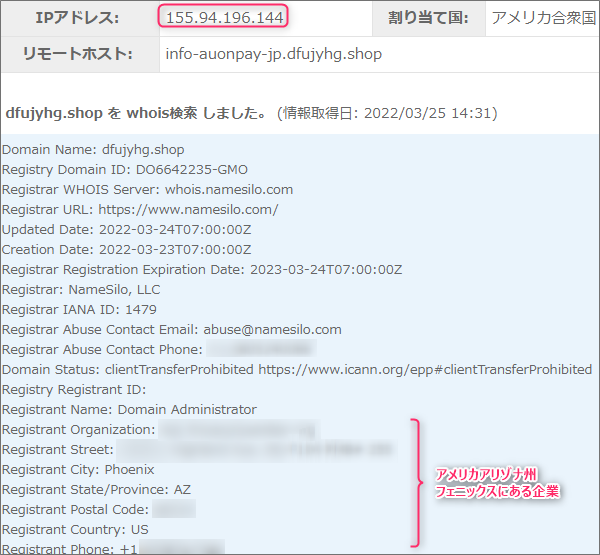

1秒でも早く危険なサイトとして認識していただきたいものです。 このURLで使われているドメインは、サブドメインを含め”info-auonpay-jp.dfujyhg.shop”

このドメインも情報を取得してみました。

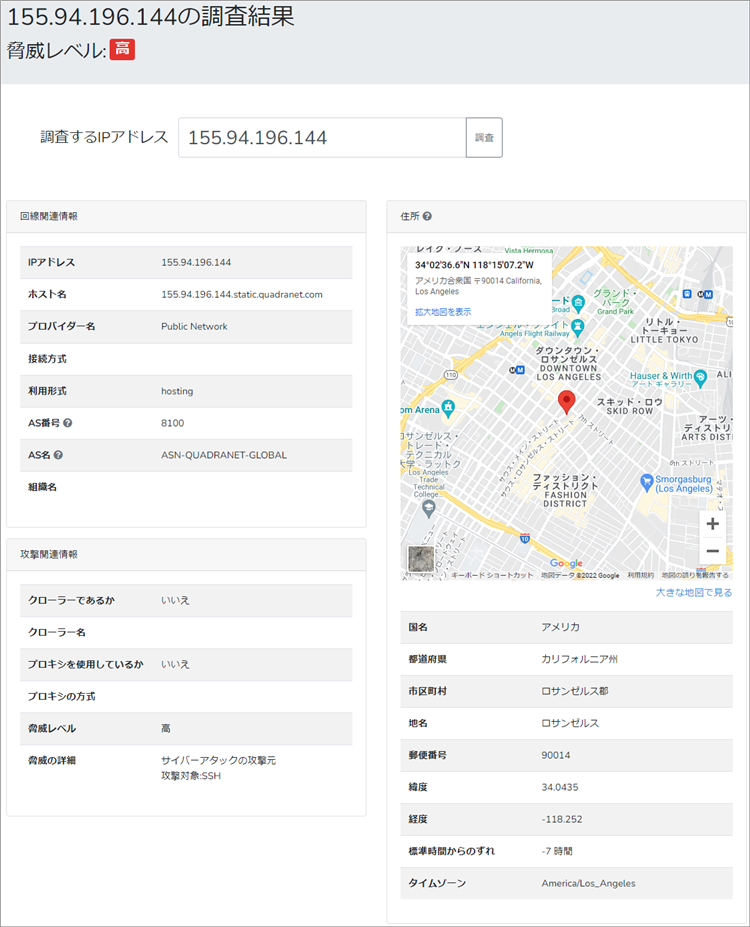

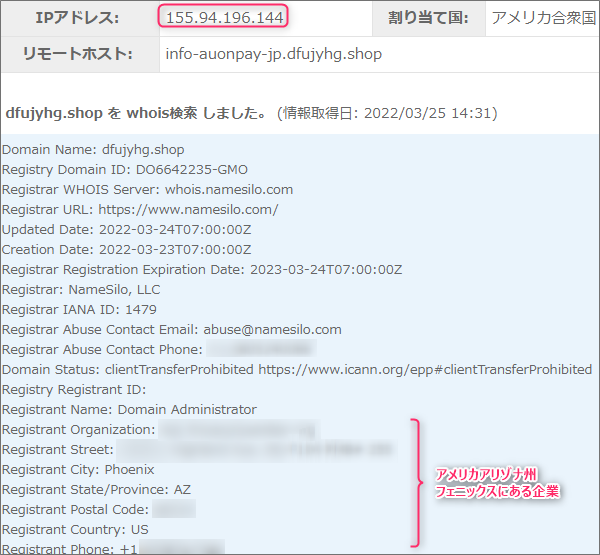

検索されたのは、いつものご常連さんでアリゾナ州フェニックスにある企業。 このドメインを割当てているIPアドレスは”155.94.196.144”

このIPアドレスを元に再びその割り当て地を確認してみます。

その場所はロサンゼルス近郊のリトルトーキョーにほど近い場所で、詐欺サイト密集地帯。

このサイトでは、脅威のレベルが「高」となっており危険なIPアドレスとして既に登録されて

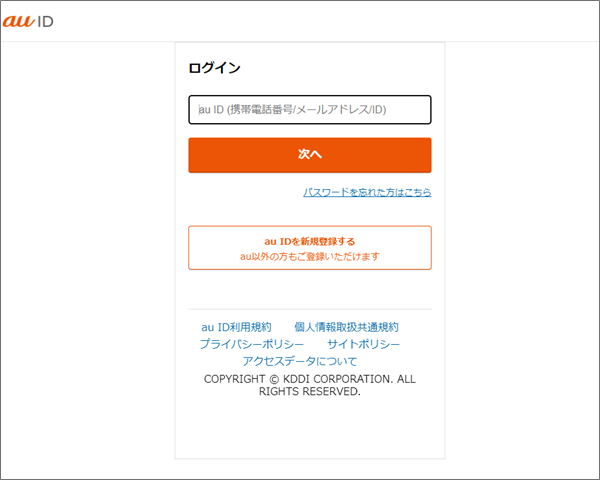

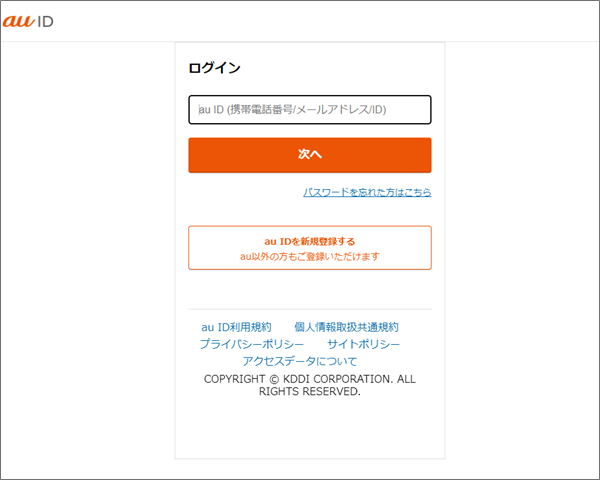

いますね。 サイトは当然auの偽サイト。

ウイルスバスターに遮断されることなく無防備に放置されています。(汗)

間違っても絶対にログインしてはいけません。

まとめ こうやってブログエントリーを書いている最中にも次から次へと様々な詐欺メールが届きます。

きっと皆さんの所にもたくさん届いていることと思いますのでご用心ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |