『詐欺メール』「auPAYカードお 客様情報の確認」と、来た件

| auを騙るメールにご注意ください。 | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第 できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

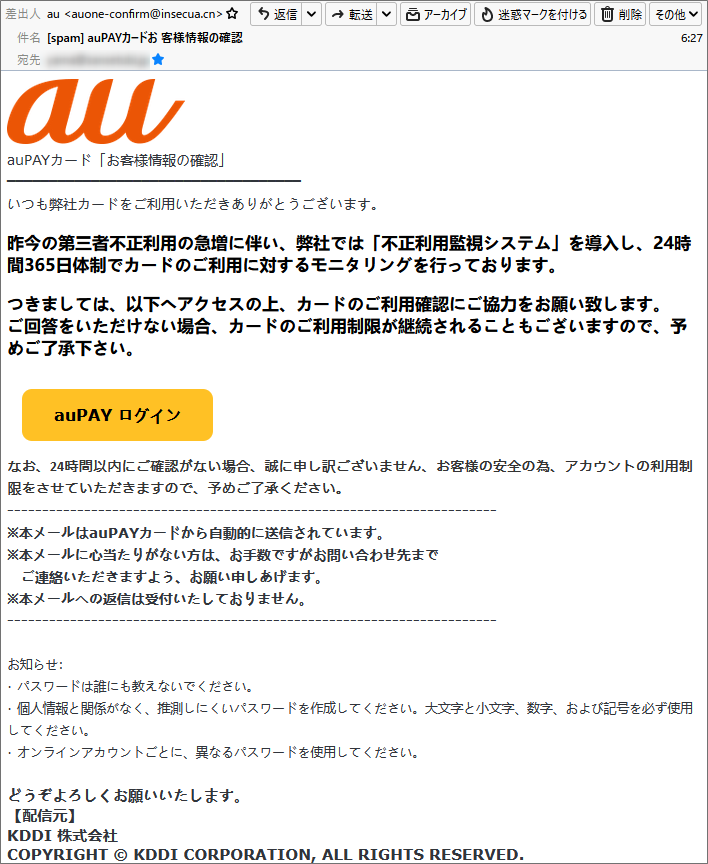

「auPAY」の成りすまし週明けは大量のフィッシング詐欺メールに手を焼くのは毎週の事ですが、連休明けとなると auの名を借りたフィッシング詐欺メールも昨今は非常に多くなり、「auかんたん決済」に では、メールのプロパティーから見ていきましょう。 件名は この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。 差出人は ドメインはご常連の持ち物だったでは、このメールのヘッダーソースを確認し調査してみます。

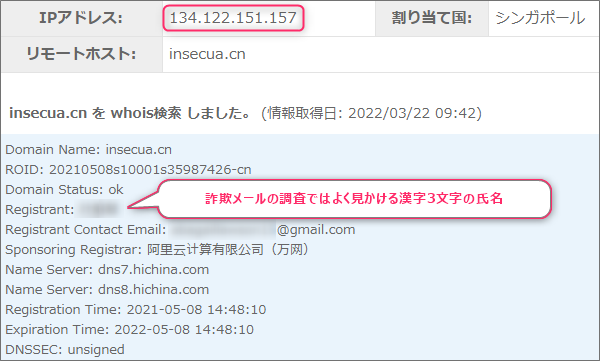

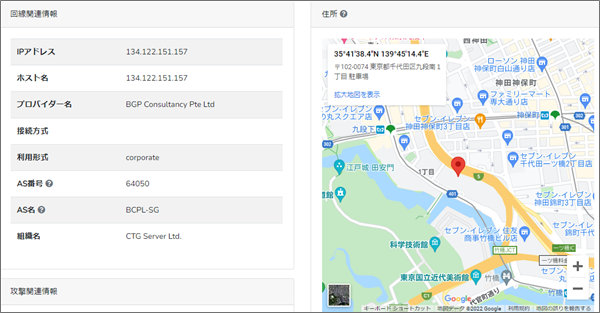

では、この”insecua.cn”についてその情報を拾ってみます。 ではこのIPアドレスを元にその割り当て地を確認してみます。 詐欺サイトは無防備のまま野放しに放置続いて本文。

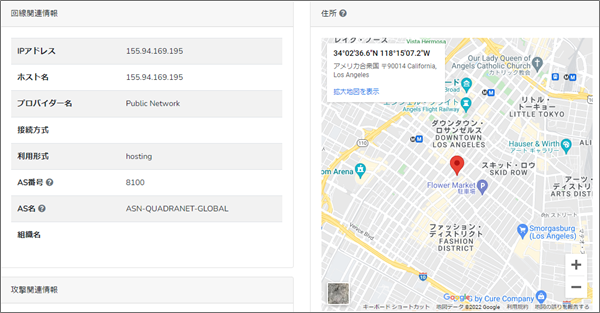

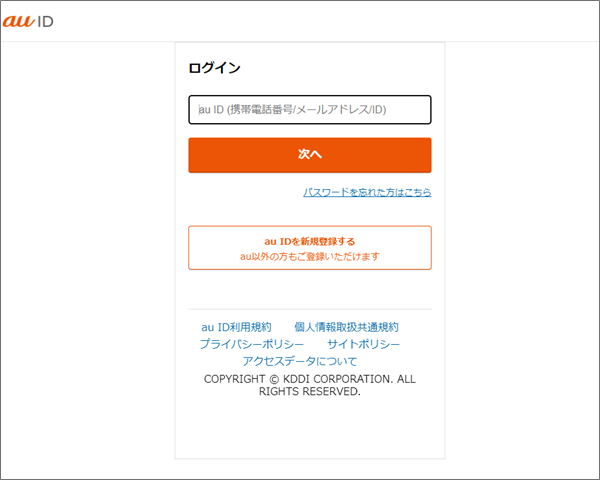

と言っても、「「不正利用監視システム」を導入し」ってくだりはこれらの調査ではかなり このメールの目的は、「auPAY ログイン」と書かれた部分に付けられたリンクを押させて このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認するも このドメインもメールアドレスと同様に情報を拾ってみました。

まとめサイトへ訪れてみましたが、ウイルスバスターに遮断もされず無防備のまま表示されとても

このようなサイトへは絶対に近づかないでください。 こうやってブログエントリーを書いている最中にも詐欺メールが続々と届いています。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールauone-confirm,auPAY,auPAYカードお 客様情報の確認,insecua.cn,IPアドレス,jp.au.kdda.tirqzm.cn,Message ID,Received,Return-Path,Site Safety Center,SPAM,お客様情報の確認,サイバーアタック,サイバー犯罪,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,不正利用監視システム,偽サイト,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「Amazonにご登録いただいたお客様に、」と、来た件

本文の宛名は氏名 ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的と ...

『詐欺メール』続『【 三 井 住 友 】 不正利用からアカウントを保護するために追加情報が必要。』と、来た件

またしても三井住友カードの不正利用をネタに スマホやタブレットが普及し増々便利に ...

『詐欺メール』Amazonから『情報更新のお願い – ご確認ください』と、来た件

★フィッシング詐欺解体新書★ スマホやタブレットが普及し増々便利に ...

『詐欺メール』pocketカード株式会社から「【P-one】カードご利用確認」と、来た件

新種です !ご注意! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持った ...

『詐欺メール』「メールボックスがいっぱいです」と、来た件

サーバー乗っ取り目的 ※ご注意ください! このブログエントリーは、フィッシング詐 ...