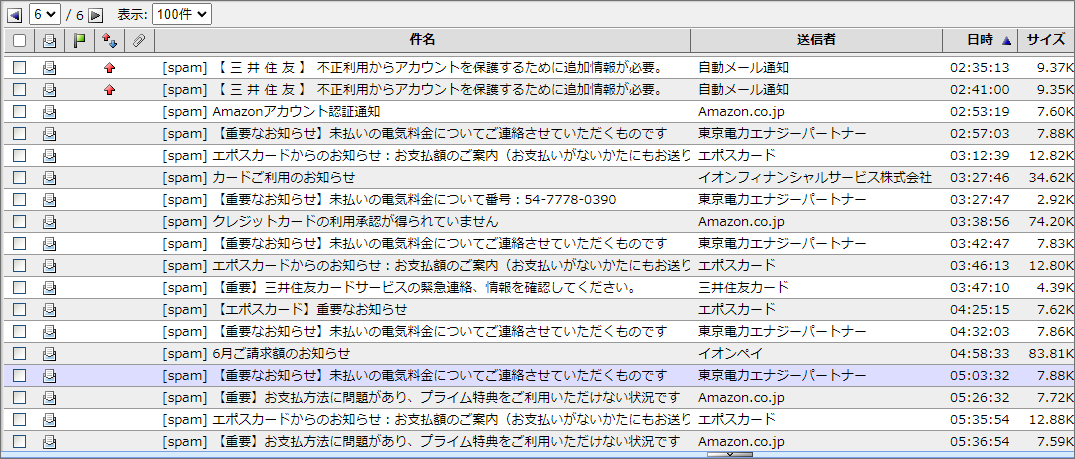

翻訳アプリを使ったような日本語で いつもご覧くださりありがとうございます! 週明けはマジでメールボックスがヤバいです!

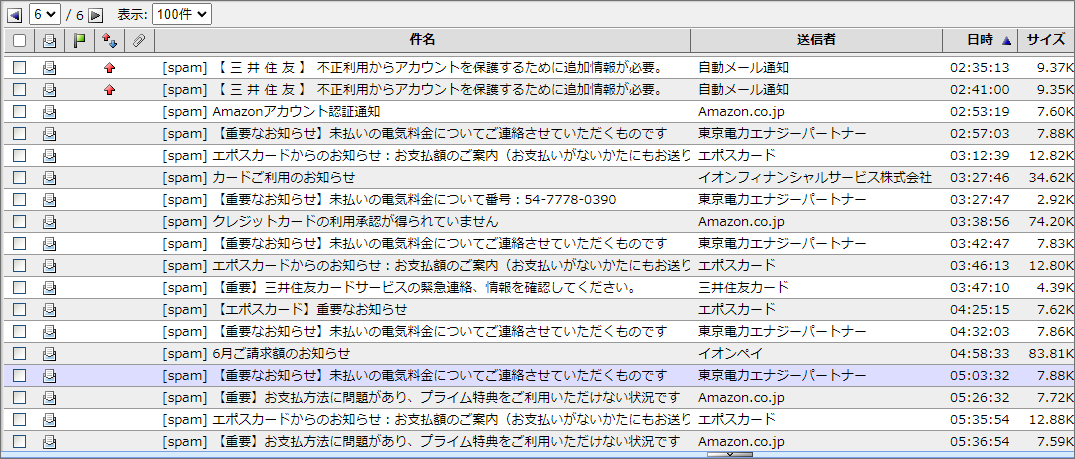

合計171通で重要なものは何もなくそのほとんどがご覧の通りフィッシング詐欺メールの類。

これが私のメールボックスの現実です…(;´д`)トホホ

いつもそんな中から新しかったり危険性の高いものをいくつかピックアップしてこのサイト上で

ご紹介しているのですが、今回ご紹介したいのがこちらのメール。

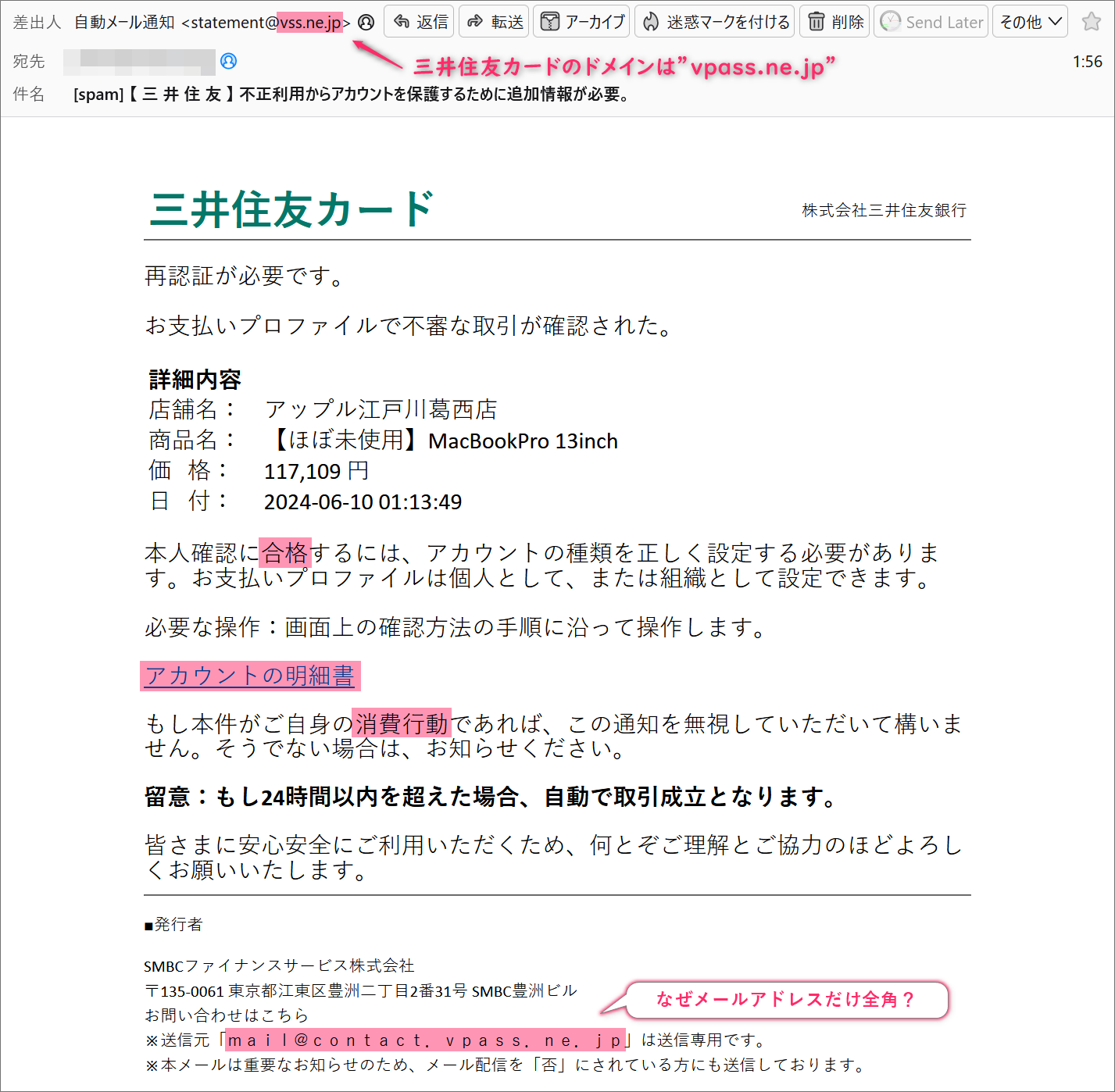

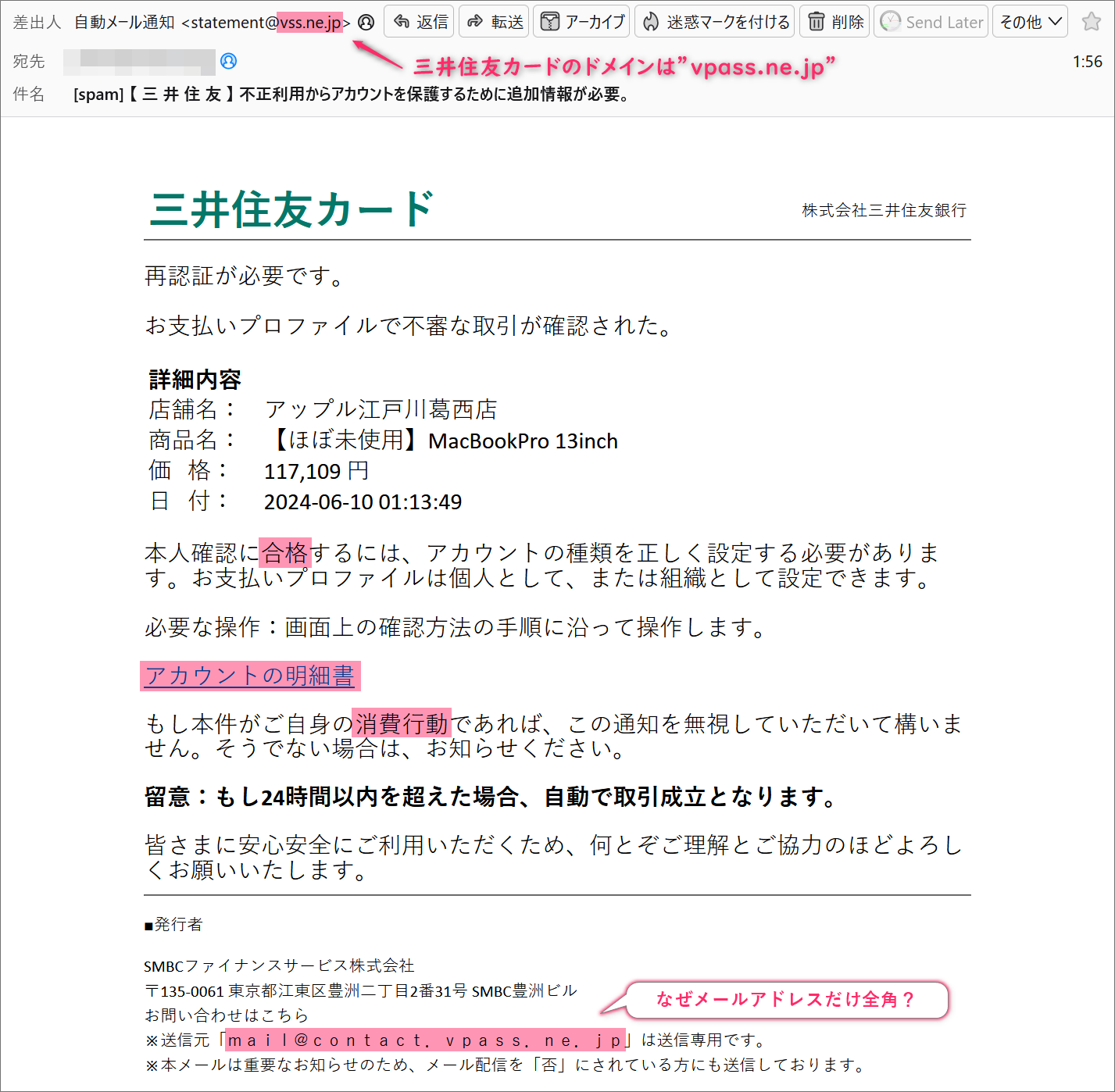

よくあるカードの不正利用を疑ったフィッシング詐欺メールですが、今回は三井住友カードユーザーを

ターゲットにしています。

確か先日も同じ件名のこのようなメールをご紹介したこともありましたね。 『詐欺メール』『【三井住友】不正利用からアカウントを保護するために追加情報が必要』と、来た件

この時の利用店名は『iphone直します.com金山駅前店』で実在するお店ながらお店のコメントで

実機の販売はしていのでようなメールは信用しないよう注意喚起されていました。 今回のメールは、書かれている内容や言葉遣いも異なり日本語の使い方も不自然なので同じグループながら

メールの作者が異なるように思います。 このメールを注意しながら上から見ていくと、まず差出人のメールアドレスに使われているドメイン

(@以降)が三井住友カードのものではありません。

これは詐欺メールを見破る絶対条件!ここが送り主の公式ドメインでは無ければ100%詐欺メールの類。 そして『本人確認に合格』というくだり。

確かに意味は分かりますが、いかにも翻訳アプリを使ったような日本語です。

他にも『アカウントの明細書』や『ご自身の消費行動』も同様ですね。 更に末尾の発行者として書かれているメールアドレス『mail@contact.vpass.ne.jp』

全て全角で記載されていますが、メールアドレスで許されている文字は半角が当たり前。

それなのにわざわざ全角で記載するのには何か意味があるのでしょうか?

コピペしようにも半角変換しないと使えません… では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] 【 三 井 住 友 】 不正利用からアカウントを保護するために追加情報が必要。』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『自動メール通知 <statement@vss.ne.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 三井住友カードからのメールで使われているメールアドレスのドメインは”vpass.ne.jp”で

当然子では不変のもの。

それなのにここには一文字少ない”vss.ne.jp”ら利用されています。

一文字での少なければドメインは別物になるのでこのメールアドレスは間違っています!

詳しく調べりゃ色々分かるもので では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『Received: from mail.hmhqsw.cn (unknown [42.240.129.58])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 あれれ?”vss.ne.jp”じゃなかったんですか?

突然”hmhqsw.cn”なんて中国のドメインが見えてきましたね。(;^_^A 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

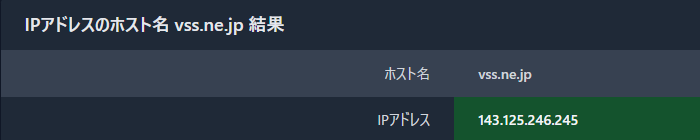

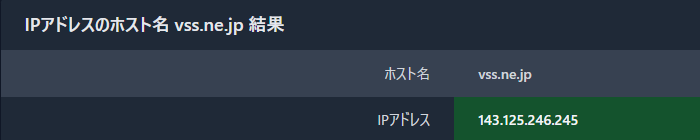

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”vss.ne.jp”が差出人本人のものなのかどうかを『WebAnalysis』さん

で調べてみます。

これがドメイン”vss.ne.jp”の登録情報です。

確かにこのドメインは存在するようですが、これによると”143.125.246.245”がこのドメインを割当てている

IPアドレス。

本来このIPは”Received”のIP”42.240.129.58”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”vss.ne.jp”ではありません。

これでアドレスの偽装は確定です! じゃ”Received”に露出した”hmhqsw.cn”と言う中国のドメインはどうなのでしょうか?

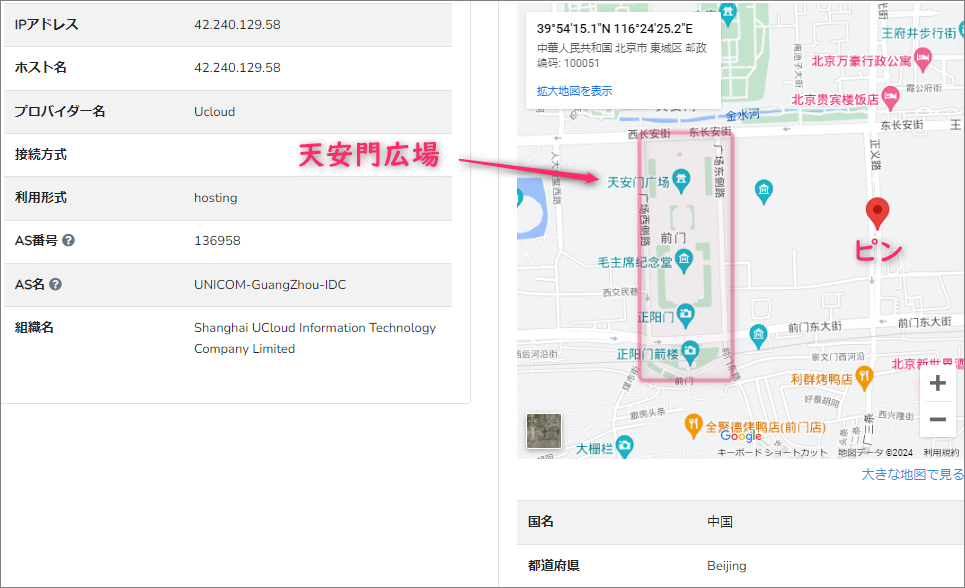

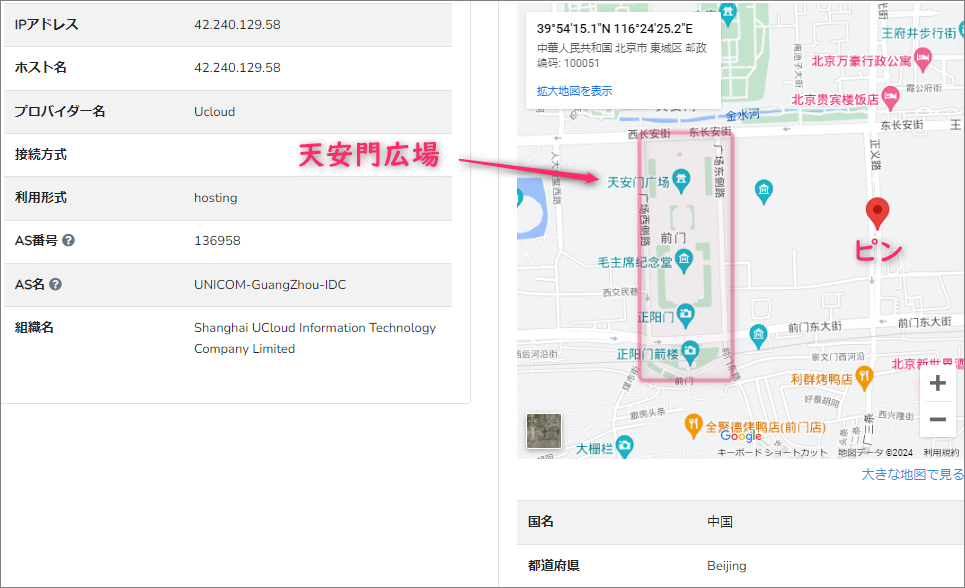

持ち主等も含め『Grupo』さんで調査してみます。

検索結果のIPアドレスと”Received”に記載のIPアドレスは完全に一致したのでこの差出人の本当の

メールアドレスで使われるドメインは”vss.ne.jp”ではなく”hmhqsw.cn”です。

更にこのドメインの持ち主は、前出の先日の三井住友カードの詐欺メール調査でも見掛けた

中国の方です。 ”Received”に記載されているIPアドレス”42.240.129.58”は、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、天安門人場東側付近。

これも先日のメールと同じ。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーもこれまた先日と同じ『Ucloud』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

同じアップルでも車の方 では引き続き本文。 | 再認証が必要です。 お支払いプロファイルで不審な取引が確認された。 詳細内容

店舗名: アップル江戸川葛西店

商品名: 【ほぼ未使用】MacBookPro 13inch

価 格: 117,109 円

日 付: 2024-06-10 01:13:49 本人確認に合格するには、アカウントの種類を正しく設定する必要があります。お支払いプロファイルは個人として、または組織として設定できます。 必要な操作 :画面上の確認方法の手順に沿って操作します。 アカウントの明細書 もし本件がご自身の消費行動であれば、この通知を無視していただいて構いません。そうでない場合は、お知らせください。 留意:もし24時間以内を超えた場合、自動で取引成立となります。 皆さまに安心安全にご利用いただくため、何とぞご理解とご協力のほどよろしくお願いいたします。 | 不正利用された店舗名と商品名等が事細かに書かれていますね。

あれ?おいおい『アップル江戸川葛西店』ってAppleじゃなくて中古車買い取り販売の方のアップルじゃん…

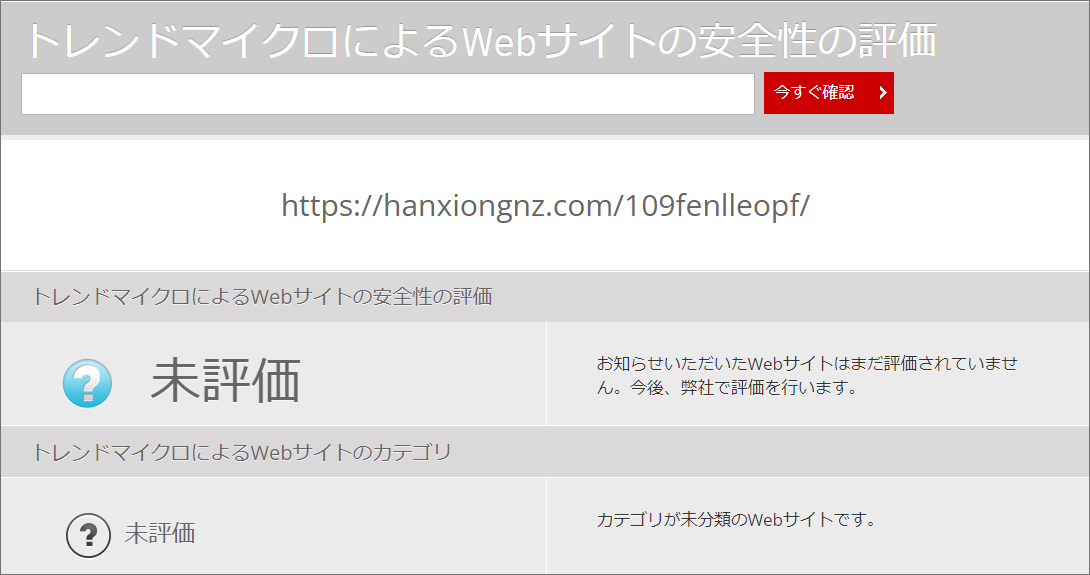

ちょいちょいかましてきますね…(;’∀’) このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『アカウントの明細書』って書かれたところに付けられていて、

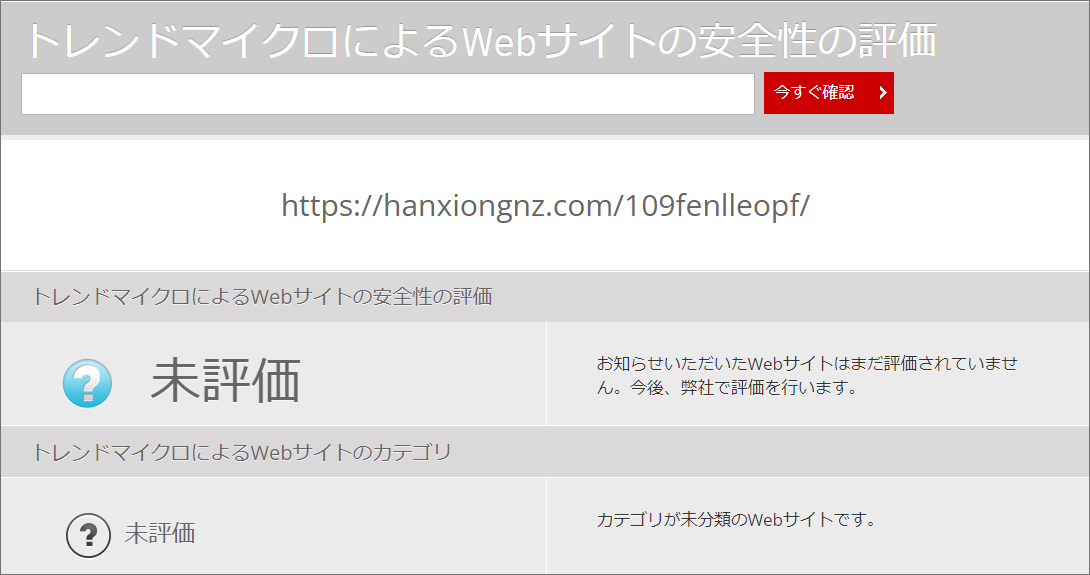

そのリンク先は、コンピュータセキュリティブランドのトレンドマイクロの

『サイトセーフティーセンター』での危険度はこのように評価されていました。

これもまた先日同様に『未評価』と…

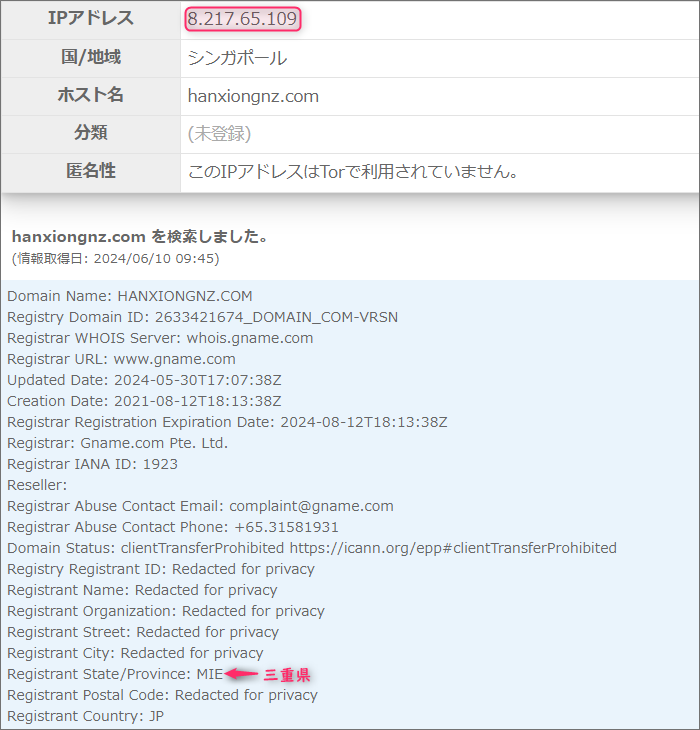

このままじゃヤバいので早急に評価を変更していただけるように私から変更の申請を行っておきます。 このURLで使われているドメインは”hanxiongnz.com”

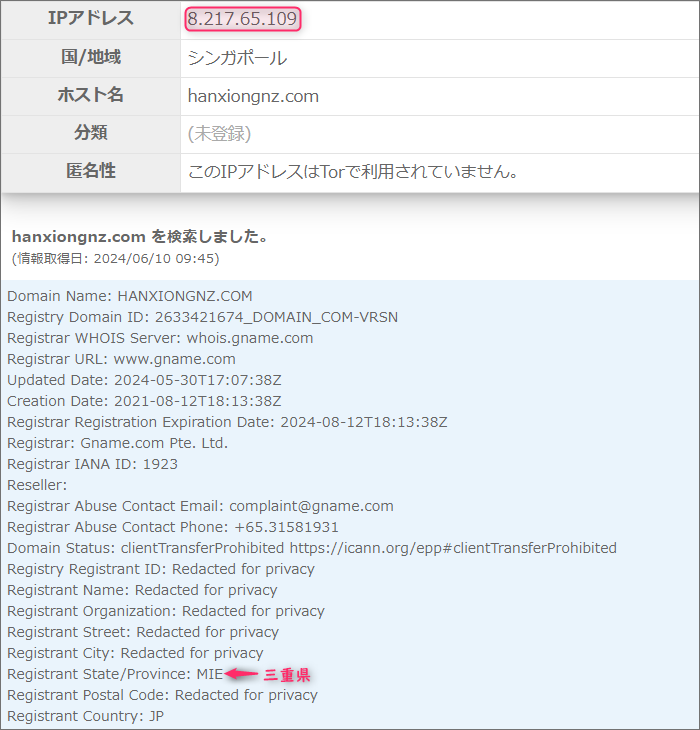

このドメインにまつわる情報を『Grupo』さんで取得してみます。

自己申告なのでどこまで信用していいのか分かりませんが、登録者は三重県を自身の住所として

登録しています。

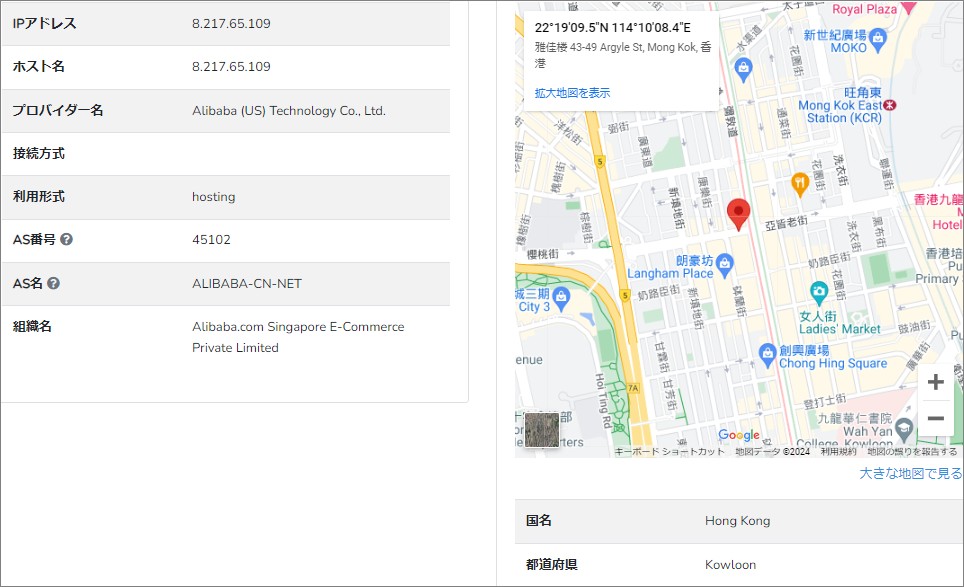

このドメインを割当てているIPアドレスは”8.217.65.109”

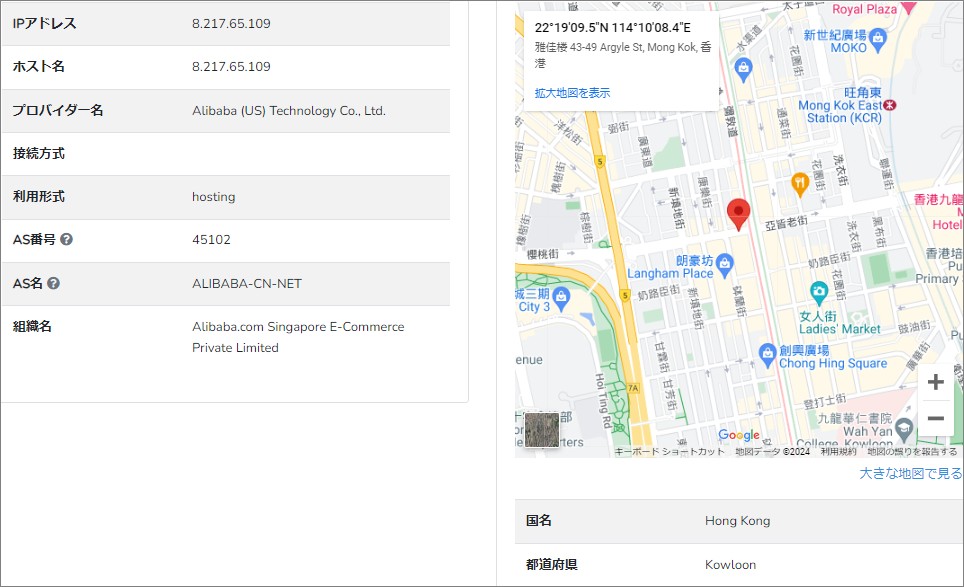

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、香港の九龍地区。

これは先日のものと異なりますね。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは『Alibaba (US) Technology Co., Ltd.』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの『サイトセーフティーセンター』での危険度評価からすると、リンク先の

詐欺サイトは、どこからもブロックされることなく無防備な状態で放置されていると思われます。

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。 案の定あっさり開いてしまったのはこのような三井住友カードのログインページを模したもの。

いつのもくだりですが、ここにIDとパスワードを入力してログインボタンを押してしまうとその情報が

詐欺師に流れてしまいます。

そして次に開いたページで個人情報を更新させると称しそれらの情報や、更にはカードの情報まで

詐取されることでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |