『詐欺メール』「<重要>JACCSご利用のお客様:必ずお読みください」と、来た件

| 詐欺師、あせんなよ! | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第 できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

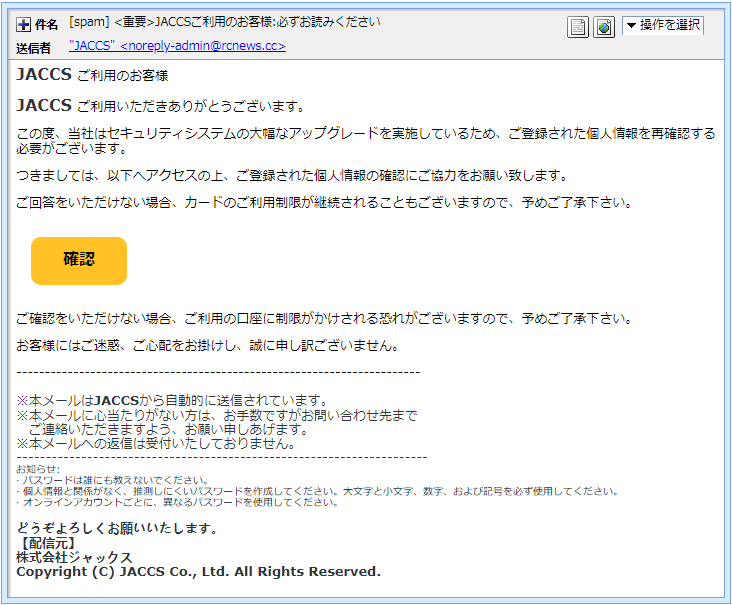

日本の大手信販会社が”.cc”で?!暖か日が続いたと思ったら、また平年並みの日が続いたり、春は三寒四温ですね。 さて、話は変わって例の話題。 では、メールのプロパティーから見ていきましょう。 件名は 差出人は Jaccsカードさんは”jaccs.co.jp”って立派なドメインをお持ちです。 でも、それ以前に”noreply-admin@rcnews.cc”なんてメールアドレスも眉唾ですけど。 差出人のメールアドレスの真偽は「真」では、このメールのヘッダーソースを確認し調査してみます。

まずメールアドレスに使われているドメイン”rcnews.cc”の真偽について調べるべく では、この”Received”にあったIPアドレス”164.88.150.138”を使ってそのサーバーの情報を 今のところ危険サイトとしてに認識は低いでは、本文です。

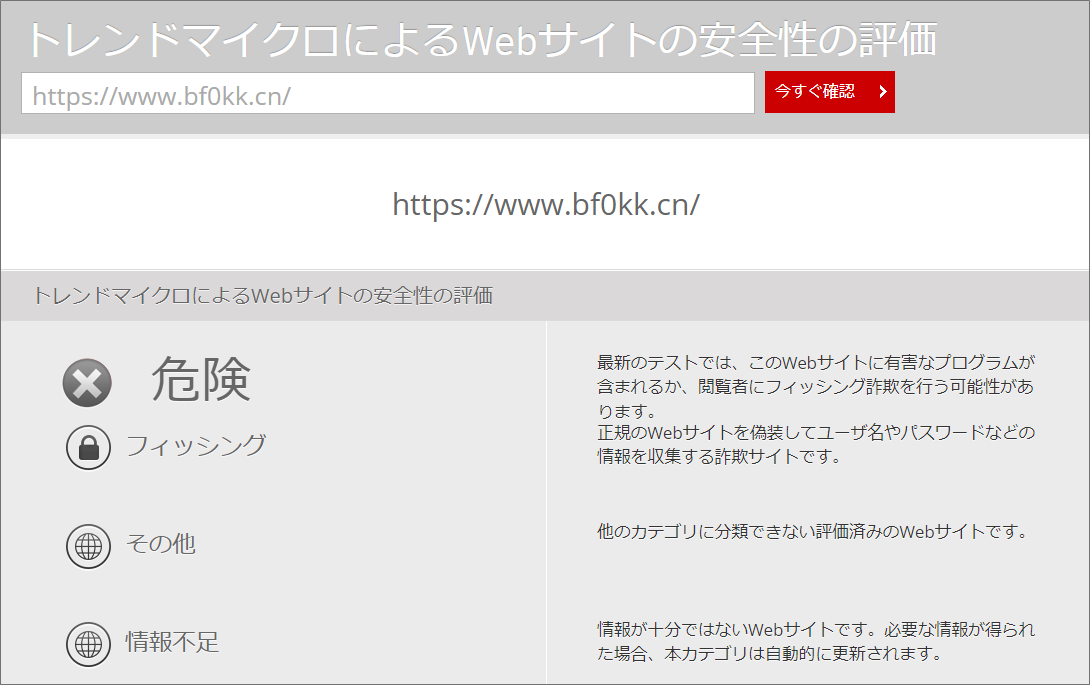

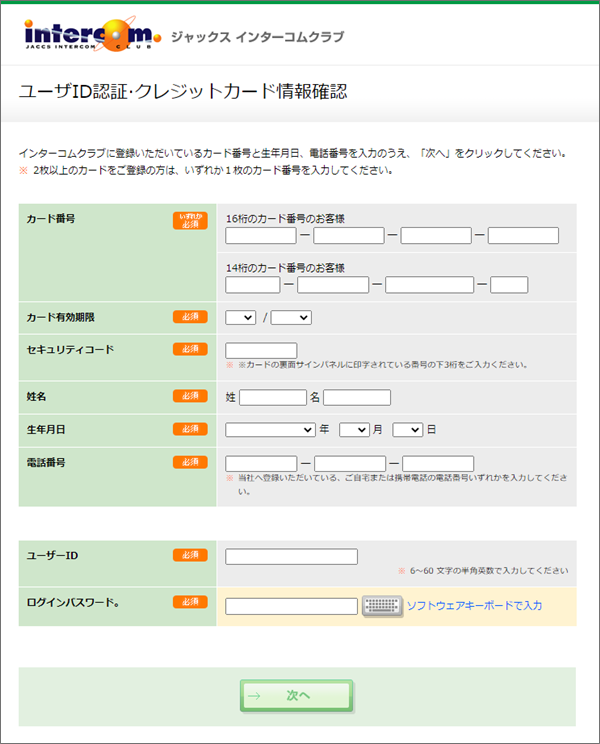

ま、フィッシング詐欺メールではありがちな本文ですね。 こういったメールの一番の目的は、リンクを押させフィッシングサイトに誘導すること。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」でその このサイトのURLで使われているドメインは、サブドメインを含め”www.bf0kk.cn” このドメインをドメインを割当てているIPアドレスは”204.44.93.234” この付近で営まれているフィッシングサイトへ安全な方法で接続してみると、驚いたことに 一般的にはこのようは大切な情報は、ログインした後ってことになるはずですが、この詐欺師は まとめ今日は、少々忙しくなりそうなのでエントリーはこれ1本になりそうです。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールIPアドレス,JACCS,jaccs.co.jp,JACCSご利用のお客様:必ずお読みください,Message ID,noreply-admin,rcnews.cc,Received,Return-Path,Site Safety Center,SPAM,サイバーアタック,サイバー犯罪,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,偽サイト,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『セゾンカード【重要:必ずお読みください】』と、来た件

『セゾン感謝祭』開催中?! ※ご注意ください! このブログエントリーは、フィッシ ...

『詐欺メール』「【JR西日本:Club J-WEST】お客様への重要なお知らせです。」と、来た件

「えきねっと」に成りすますフィッシング詐欺メールと同じ手口 ※ご注意ください! ...

『詐欺メール』続「【重要】JCBカード からの緊急の連絡」と、来た件

中国とロスはご常連さん ※ご注意ください! 当エントリーは迷惑メールの注意喚起を ...

『詐欺メール』『【警告】ポイント失効まであとわずか|ご利用はお急ぎください』と、来た件

★詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私たちが生活する ...

『詐欺メール』『【自動メール配信】三井住友信託銀行で不正ログインを検知』と、来た件

三井住友信託銀行を騙る ※ご注意ください! このブログエントリーは、フィッシング ...