iPhone13をプレゼント?! 今度は、ヨドバシカメラに成りすました新たな手口のフィッシング詐欺メールです。

そのメールがこちらです。

ラッキーユーザーに選ばれiPhone13のプレゼント対象者になったのでログインして配送先の

指定等を行えと言った内容です。

惜しい確かに私、ヨドバシカメラのユーザーだけど残念ながらこのメールアドレスは社用の

ものでこれでは登録していないんだよね…(笑) では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] ヨドバシのラッキーユーザーになりましたおめでとうございます」

ウェブで昔よくあったパターンと同じですね。

iPhoneが当たったかあらアンケートに答えて情報を入力しろったヤツ。

この件名には”[spam]”とスタンプが付けられているのでもちろん迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「yodobashi.com <yodobashi-contact@nschopn.cn>」

ヨドバシカメラの正規ドメインは”yodobashi.com”で”nschopn.cn”なんて中国のドメイン

じゃありません。

古くからある日本第2位のショッピングサイトが、自社ドメインが有るにも関わらずわざわざ

中国のドメインを使うと思いますか?

普通に考えればわかることです。

メールアドレスの偽装はありません では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<yodobashi-contact@nschopn.cn>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<000e5b6ed735$0cddc4c0$61e622fd$@byguyodxaf>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「Received: from nschopn.cn (unknown [134.122.143.76])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まず、メールアドレスに使われているドメインの情報を拾ってみましょう。

ドメインの申請者は日本ではあまり見られない漢字3文字の氏名の方。

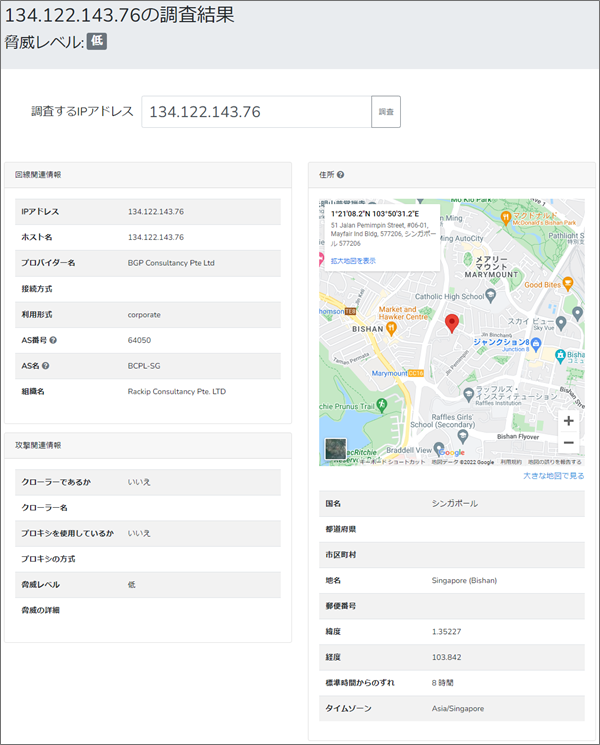

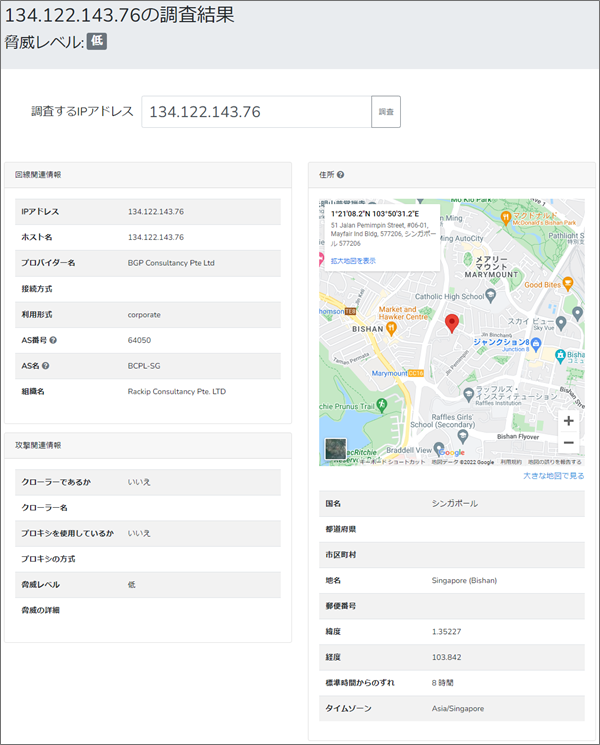

割当ててるIPアドレスは”Received”のものと合致したのでメールアドレスの偽装はありません。 では、この”Received”にあったIPアドレス”134.122.143.76”を使ってそのサーバーの情報を

拾ってみます。

このIPアドレスは、現在シンガポールで利用されているようです。

この結果から、差出人の利用したメールサーバーはこの付近に置かれているようです。

全くのウソですけど…(笑) では本文。 ヨドバシのラッキーユーザーになりましたおめでとうございます

文書番号:419399014 *****@*****.*** 様 このサンクスギビングデーイベントの幸運なユーザーの皆さん、おめでとうございます。

無料のIPHONE13を差し上げます。携帯電話を受け取るには、できるだけ早くログインして

配送先住所を入力してください。

割り当ては限られていますが、在庫がなくなり次第終了します。 【ラッキーな勝利時間】

———————————————————–

2022年3月16日 12:43:15

———————————————————– このイベントのラッキーアイテム:

iPhone 13 Pro Max 1TB シエラブルー

ラッキーアイテムプレビュー: | メール本文の下の方に書いてあるように、このキャンペーンはヨドバシカメラの24周年記念の

wikiによると、ヨドバシカメラがインターネット販売を開始したのが1998年とあるので

ここを起因にして24周年なのでしょうね。

全くのウソですけど…(笑) ところでラッキーユーザー全員にもらえる訳じゃないのですね。

だって「在庫がなくなり次第終了」と書いてあるんで。

全部ウソですけどね…(笑) で、配送先住所の入力と称して誘導されるサイトへのリンクは「今すぐ入手」と書かれている

不気味なボタンに付けられています。

そのサイトのURLはこちら。

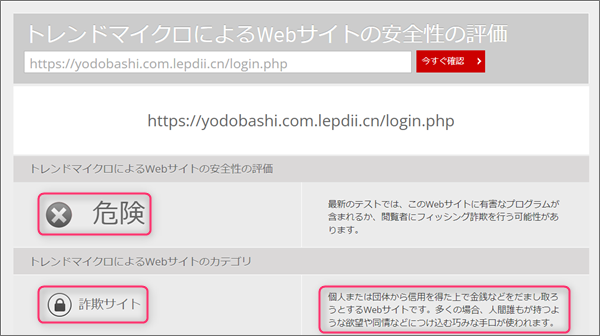

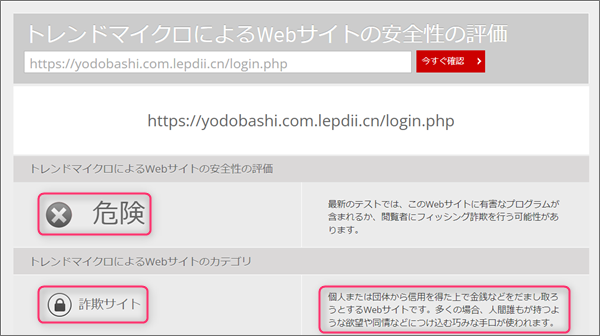

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみると。

既に危険なサイトとして認識されていました。

そのカテゴリは「詐欺サイト」と書かれています。 このサイトで使われているドメインは、サブドメインを含め”yodobashi.com.lepdii.cn”

あくまで中国のトップレベルドメインなんですね。(笑) このドメインについても調べてみました。

メールアドレスのドメインで調べた際に出てきた人物と同じ方が取得していました。

このドメインをドメインを割当てているIPアドレスは”155.94.164.104”

このIPアドレスを元にその割り当て地を確認してみます。

よく見かけるロサンゼルス近郊の地図です。 この地で運営されている詐欺サイトへ安全な方法で接続してみました。

するとこのようなページが表示されました。

もちろんフィッシング詐欺サイトなので入力してはいけません!

まとめ こんなニンジンをぶら下げられるとついつい我を忘れてしまいそうですよね?

そこが犯人の狙いどころ…こりゃ術中にはまる方が大量に出そうな予感がします。(汗)

このエントリーができる限りたくさんの方に目が止まることを祈っています! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |