『詐欺メール』「【重要】auかんたん決済のご利用確認のお願い。」と、来た件

| 「auかんたん決済」からのメールにご用心 |

※ご注意ください!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第

できる限り迅速にをもっとうにご紹介しています。

このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません!

リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や

クレジットカードの入力させそれらの情報を詐取しようとします。

被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は

ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう

心掛けてください! |

|

auのドメインは”au.com”です このところ多いのが「auかんたん決済」を名乗ったフィッシング詐欺メール。

サイトの統計情報を確認しても「auかんたん決済」を扱ったページに反響が多いようです。

今朝もこの「auかんたん決済」を名乗る新種のメールが届いていますのでご紹介しようと

思います。

新種と言ったって、中身の本文は見飽きた片言の日本語。

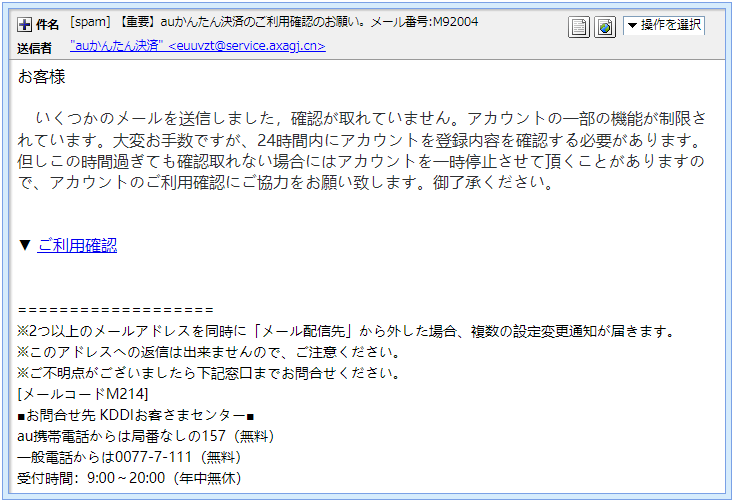

たいした理由も無くアカウントの一部機能が制限されていると言った内容。 では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【重要】auかんたん決済のご利用確認のお願い。メール番号:M92004」

この件名に「メール番号」が付いているものは危険なものが多くありますのでご注意を!

それに”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”auかんたん決済” <euuvzt@service.axagj.cn>」

毎度のことながら、本物のauならばauが持っているドメインのメールアドレスで送ってく

はずですが、このメールの場合”axagj.cn”なんて全くauらしくないドメインです。

因みに私が知るauのドメインは”au.com”です。

メールアドレスの偽装は? では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<euuvzt@service.axagj.cn>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220312111412581423@service.axagj.cn>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from service.axagj.cn (service.axagj.cn [107.174.67.93])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、この”Received”にあったIPアドレス”107.174.67.93”を使ってそのサーバーの

情報を拾ってみます。

リモートホスト名に”service.axagj.cn”と書かれているのでこの差出人はアドレス偽装を

していません。

このドメインの登録は企業名でされていました。

このIPアドレスを元にその割り当て地を確認してみるとニューヨークのマンハッタン付近が

表示されましたので、このメールを送ったメールサーバーはこの付近にあるようです。

サイトは既に閉鎖されていた もう何度も開設してきた本文ですので、説明は割愛(笑)

で、「ご利用確認」と書かれた先にあるリンクサイトのURLはこちら。

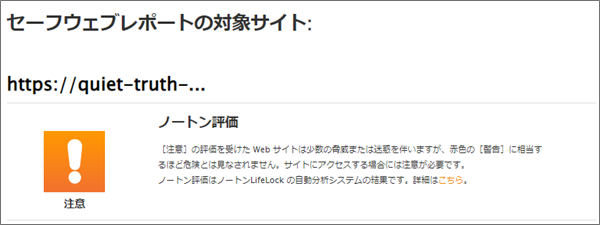

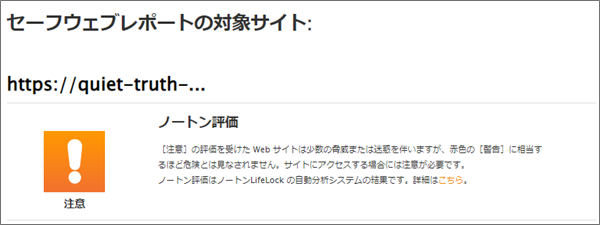

このサイトの危険性をノートンの「セーフウェブレポート」で確認してみると「注意」と表示

されました。

このメールは、一昨日届いたもので詐欺サイトとしてはかなり古いもの。

きっともう既に閉鎖しているであろうと接続してみたところ、やっぱり開くことはで

きませんでした。 因みにこちらがこのドメインの情報。

殆どが情報が「REDACTED FOR PRIVACY」とマスクされてて分かりませんが、持ち主は

カナダの方で、割当てているIPアドレスは”172.67.162.100” このIPアドレスを元にその割り当て地を確認してみると。

表示されたのはサンフランシスコ チャイナ・ベイシン付近の地図。

詐欺サイトは、この辺りで運営されていたんですね。

まとめ 詐欺サイトは既に閉鎖しているからと言って油断は禁物。

このドメインでの運営は停止しているかも知れませんが、別ドメインを割り当てている

可能性はかなりの確率であると思いますのでauからのメールには十分お気を付けください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)