『詐欺メール』「「えきねっと」のアカウントご利用確認のお願い」と、来た件

| 相変わらず「えきねっと」多し |

※ご注意ください!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第

できる限り迅速にをもっとうにご紹介しています。

このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません!

リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や

クレジットカードの入力させそれらの情報を詐取しようとします。

被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は

ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう

心掛けてください! |

|

元日本の国営企業が中国のドメインを?! 「えきねっと」に成りすましアカウント利用確認を促す内容のフィッシング詐欺メールが

到着しました。

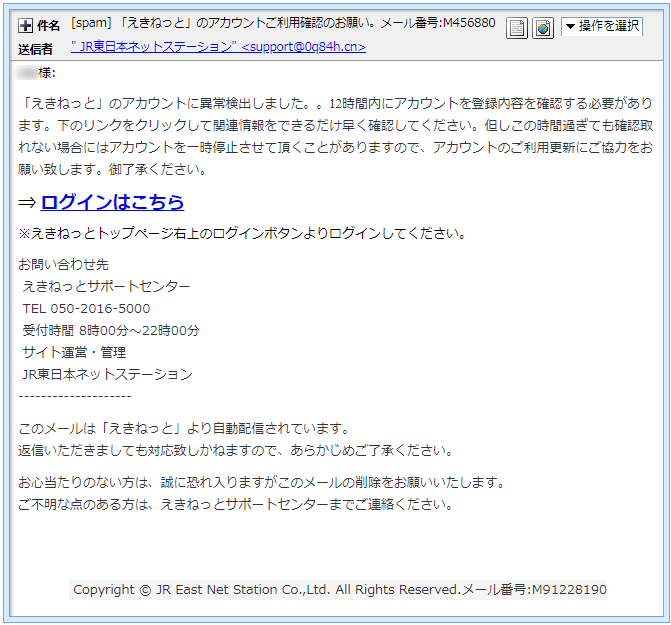

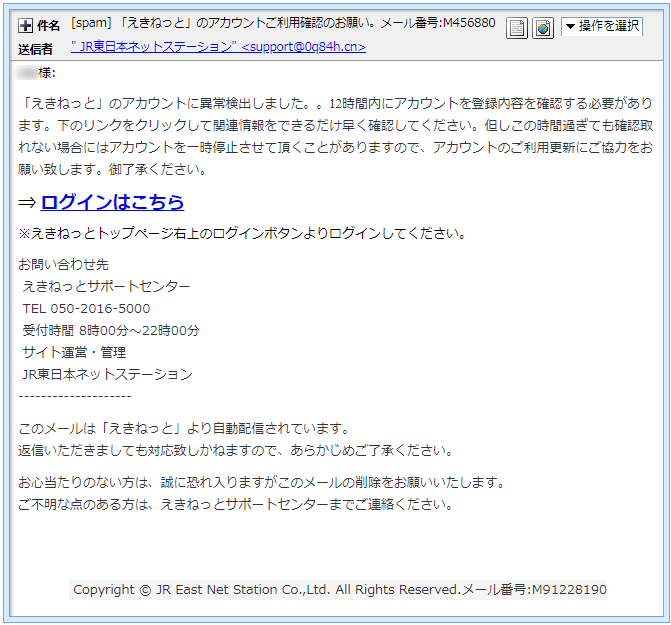

今までは「自動退会処理について」という件名ばかりでしたが、今回の件名は

「[spam] 「えきねっと」のアカウントご利用確認のお願い。メール番号:M456880」です。

この「えきねっと」の騙ったものはまだまだはびこるつもりなのでしょうか?

このメールには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「” JR東日本ネットステーション” <support@0q84h.cn>」

「JR東日本ネットステーション」はJR東日本グループが運営するWebサービス。

そのドメインが”0q84h.cn”なんてバカバカしい。

元日本の国営企業が中国のドメインを使ったメールアドレスを使うと思います?(笑)

それ以前にこのメールアドレスも眉唾ですけどね。

その辺も含め、次の項で調査していきましょう。

やっぱりアドレスは偽装されていた では、このメールのヘッダーソースを確認し調査してみます。

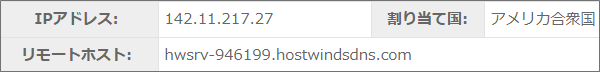

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<support@0q84h.cn>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220310204435401005@0q84h.cn>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

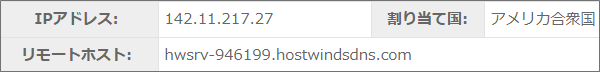

ここも偽装可能で鵜呑みにはできません。 | | Received:「from 3g2p57.cn (hwsrv-946199.hostwindsdns.com [142.11.217.27])」 ”hwsrv-946199.hostwindsdns.com”なんてドメインが見えてきました。

ということは、やはり”0q84h.cn”もウソっぽいですね。

”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、この”Received”にあった”hwsrv-946199.hostwindsdns.com”のIPアドレスを

拾ってみます。

”142.11.217.27”と”Received”にあったものと同じですから、この差出人のメールアドレスドメインは

”hwsrv-946199.hostwindsdns.com”が正しいもので”0q84h.cn”ではありません。

ですからメールアドレスは偽装されていたことが判明しました。

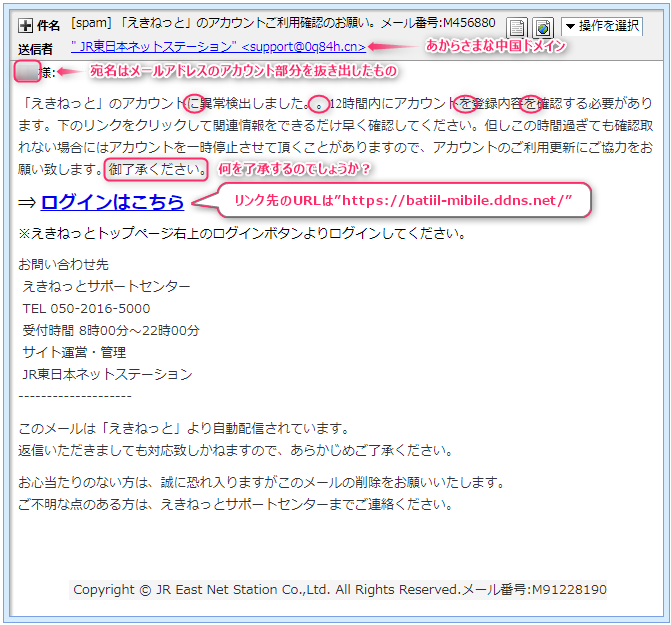

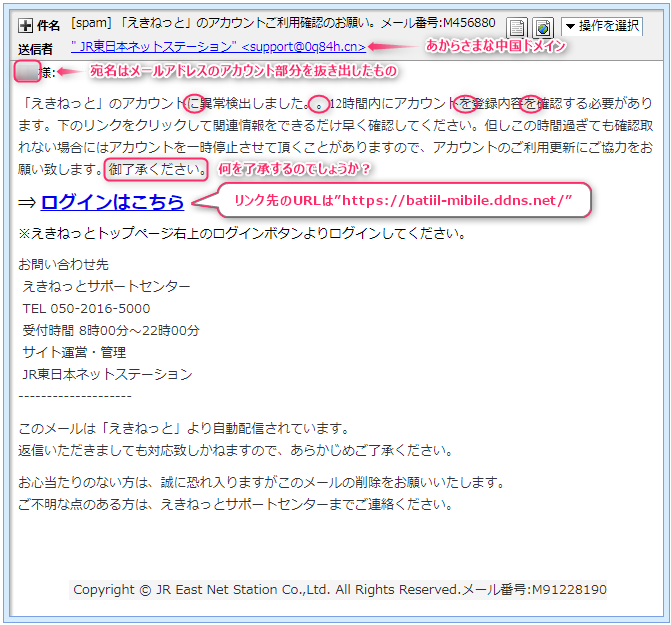

では、このIPアドレスを元にその割り当て地を確認してみます。

表示された地図は、アメリカシアトル近郊付近。

このメールを発信したサーバーはこの付近にあるようです。

姑息に無料のドメイン使っているし 続いて本文。

気になる箇所はマーキングとコメントしておきました。

まず、宛名。

これはフィッシング詐欺メールではよく使われる処方で、送信先のメールアドレスの@より

前のアカウント部分を抜き出したものを宛名として使います。

そして、日本語はあまり得意ではない差出人のようです。 このメールの最大の目的は、本文中に付けられた詐欺サイトへのリンクを押させること。

そのリンクは「ログインはこちら」と書かれた部分に付けられています。

そのリンク先のURLはこちら。

これまたJR東日本にもえきねっとにも全く関連性の無いURLですね。

まずこのサイトの危険性についてトレンドマイクロの「サイトセーフティーセンター」で

確認してみました。

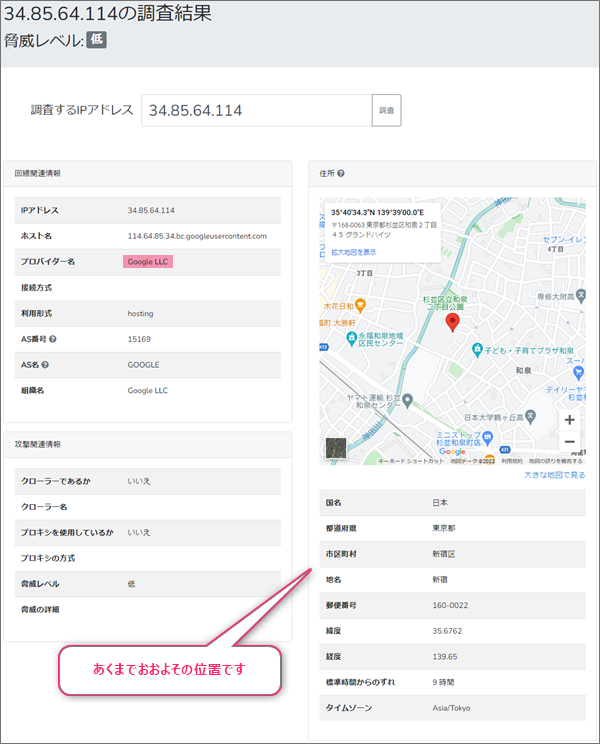

これによるとこのサイトはフィッシングサイトとして既に周知されているようです。 使われているドメインは、サブドメインを含め”batiil-mibile.ddns.net” 時々調査で出てきますが、”ddns.net”は、アメリカにある無料のドメイン貸し出しサイトの

No-IPさんの持ち物。

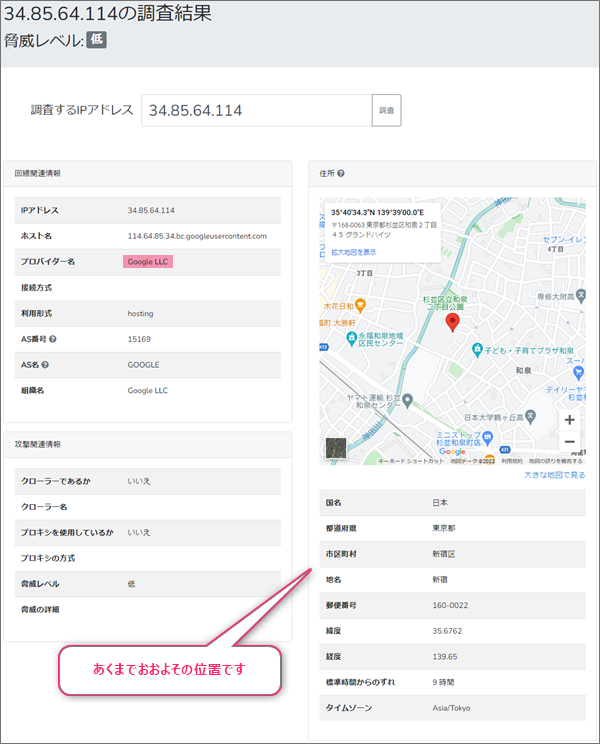

このドメインを割当てているIPアドレスは、このように”34.85.64.114”です。

このIPアドレスを元にその割り当て地を確認してみたところその地は新宿付近。

あくまでおおよその位置情報なので悪しからず。

使っているプロバイダーはGoogleとされています。 もちろんリンク先は、「えきねっと」の偽サイトです。

絶対にログインしないでくださいよ!

まとめ 詐欺サイトの多くはアメリカが多いのですが、珍しくそのサーバーは国内設置でしたね。

「えきねっと」を騙った詐欺メールが横行しているので「えきねっと」から届いたメールは

全て偽物くらいに思ってください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)