『詐欺メール』「【重要 JR西日本:Club J-WEST】アカウントはチケットの購入を制限します」と、来た件

| 東の次は西、その他JRグループも次期対象か? | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第 できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

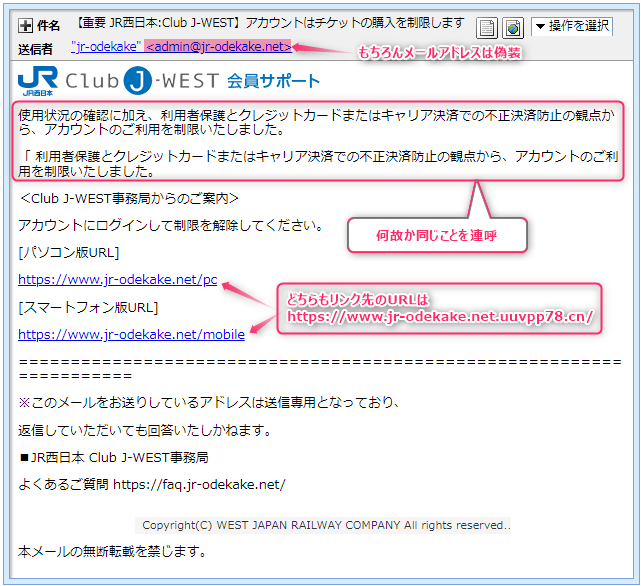

「Club J-WEST」に成りすました詐欺メール同一犯か便乗か、JR東日本の次はJR西日本ですが… 件名は 差出人は ヘッダーでバレバレでは、その偽装疑惑を含め、このメールのヘッダーソースから調査してみます。

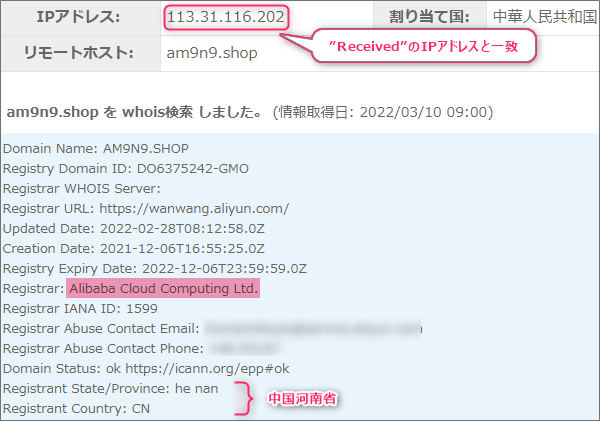

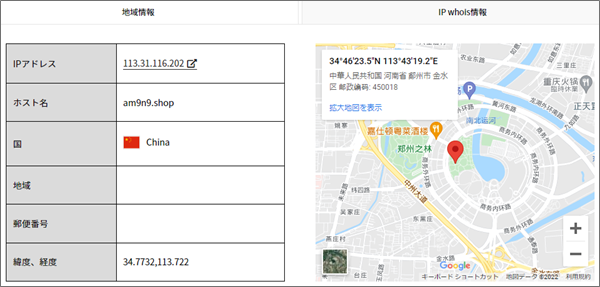

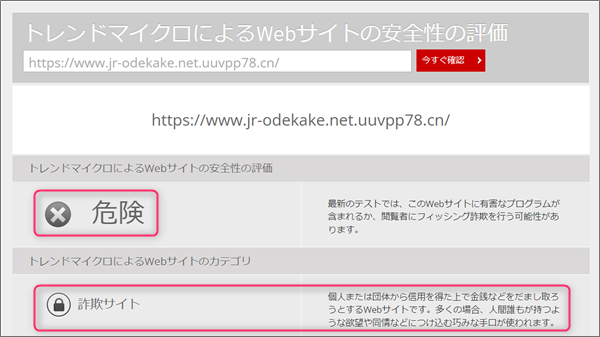

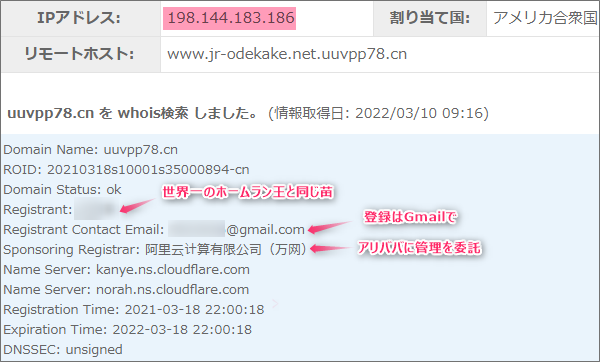

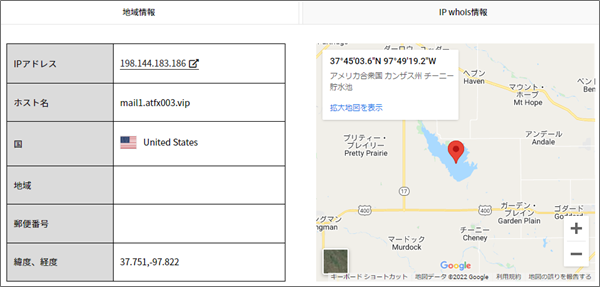

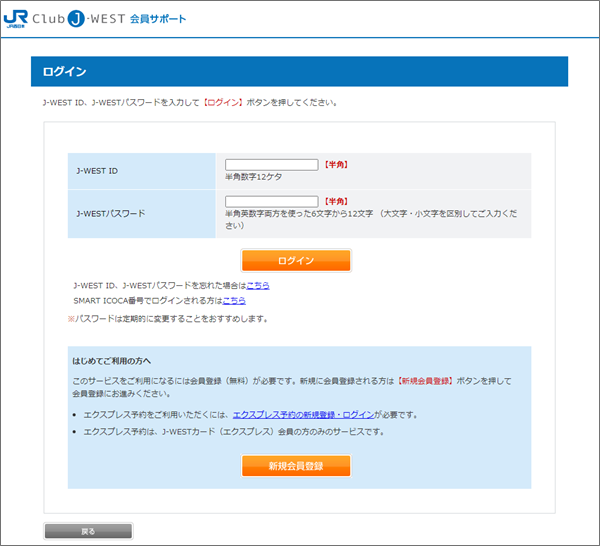

差出人のメールアドレスは、おそらく”am9n9.shop”ってドメインのもの。 なぜか説明を連呼するメールでは、本文を見ていきましょう。 よほどリンクを押してほしいのでしょうか、なぜか説明文が連呼されています。(笑) このサイトで使われているドメインはサブドメインを含め”www.jr-odekake.net.uuvpp78.cn” そのサイトがこちらです。 適当なアカウントでログインしてみると、「システムはあなたのアカウントが無効になった まとめ今後その他のJRグループ会社が運営するネットサービスなんかも標的にされるのでしょうか? いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール【重要 JR西日本:Club J-WEST】アカウントはチケットの購入を制限します,am9n9.shop,Club J-WEST,IPアドレス,jr-odekake.net,jr-odekake.net.uuvpp78.cn,jreast,JRおでかけネット,JRグループ,JR西日本,Message ID,Received,Return-Path,Site Safety Center,SPAM,サイバーアタック,サイバー犯罪,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,偽サイト,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「【au PAY マーケット】重要なお知らせ」と、来た件

「au」や「au PAY」を騙るメールに注意を! ※ご注意ください! このブログ ...

『詐欺メール』「【TS CUBIC CARD】本人認証について」と、来た件

マネ一·ロ一ンダリングパターン ※ご注意ください! このブログエントリーは、フィ ...

『詐欺メール』「ETCサービス通知【重要:必ずお読みください】」と、来た件

台湾とドイツを股にかけて ※ご注意ください! このブログエントリーは、フィッシン ...

『注意喚起!拡散希望!』「重要なメールの宛先」と、来た件

再び「東京総合病院から音声メッセージ」が! ※ご注意ください! このブログエント ...

『詐欺メール』「【重要なお知らせ】AEONCRADの緊急確認、情報を更新してください。」と、来た件

丁寧に書こうが中国のドメインじゃね... ※ご注意ください! このブログエントリ ...