”.cc”はココス諸島のトップレベルドメイン 昨日は珍しく新種は現れず、ブログエントリー書くことも無く久しぶりに平穏な1日を

過ごすことができました。(^^♪

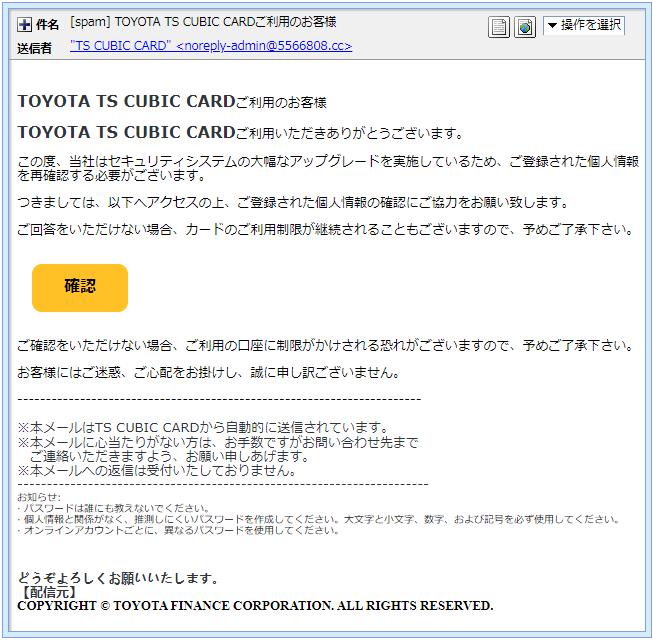

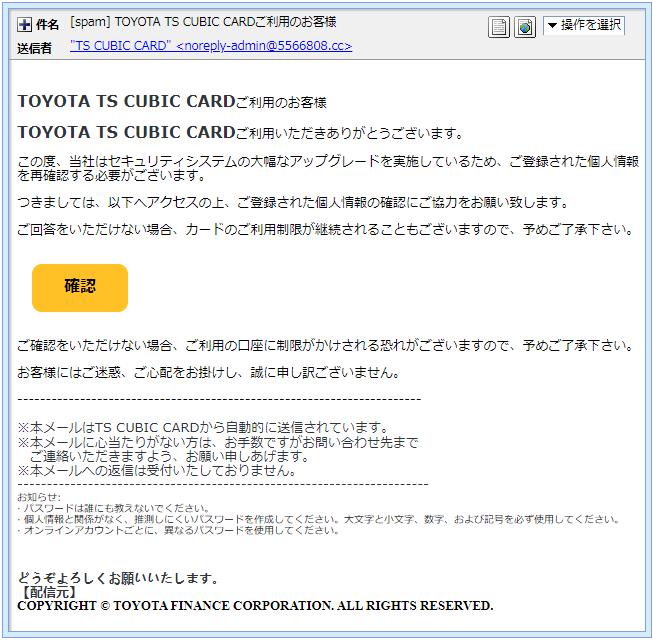

でも、今朝はそうはいかず、このような「TOYOTA TS CUBIC CARD」を騙った

フィッシング詐欺メールが届いております。

では、こちらのメールについて解説しながら調査していくことにします。 まずはこのメールのプロパティーから見ていきましょう。 件名は

[spam] TOYOTA TS CUBIC CARDご利用のお客様

この件名だけじゃ本文の内容をはかり知ることはできません。

ただ、言えることは、私は「TOYOTA TS CUBIC CARD」のユーザーではない事。

そしてこのメールには”[spam]”とスタンプが付けられているので迷惑メールの類であること。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”TS CUBIC CARD” <noreply-admin@5566808.cc>」

「TOYOTA TS CUBIC CARD」の正規ドメインは”tscubic.com”で”5566808.cc”では

ありません。

それに”.cc”は、オーストラリア領ココス諸島に割り当てられているトップレベルドメインで

うちのサイトで取り扱うフィッシング詐欺では時々出てくるドメイン。

ですから、ドメイン危険度はかなり高い位置にあるドメインです。

但し、この”5566808.cc”も本当に差出人のものなのかどうか、偽装の可能性もあり。

メールアドレスの偽装工作 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<noreply-admin@5566808.cc>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<3EC9ACECA3284819CC7B7ABAA4ED93F2@vkzvpawm>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from vkzvpawm (unknown [164.88.150.136])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、差出人のメールアドレスの真偽を判定してみます。

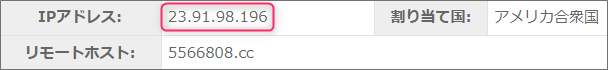

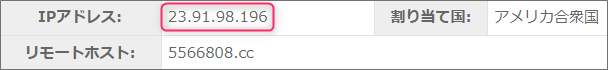

最初に”5566808.cc”を割り当てているIPアドレスを確認。

この結果から”23.91.98.196”というIPアドレスに割当てられていることが分かりました。

でも、このメールにある”Received”によると”164.88.150.136”ですから全く異なります。

ということは、差出人はメールアドレスを偽ってこのメールを送ってきたことになります。 では、IPアドレス”164.88.150.136”はどの国のどこで利用されているものなのでしょうか?

気になったのでその割り当て地を調査してみます。

表示されたのは「アメリカ ノースカロライナ州 シャーロット」付近の地図。

ここに置かれたメールサーバーがこのメールの発信元でした。

ありがちな「システムのアップグレード」と「個人情報の確認」 次にメールの本文を見ていきましょうか。 | TOYOTA TS CUBIC CARDご利用いただきありがとうございます。 この度、当社はセキュリティシステムの大幅なアップグレードを実施しているため、

ご登録された個人情報を再確認する必要がございます。 つきましては、以下へアクセスの上、ご登録された個人情報の確認にご協力をお願い致します。 ご回答をいただけない場合、カードのご利用制限が継続されることもございますので、

予めご了承下さい。 | 「セキュリティシステムのアップグレード」ですか、この手口も最近多いですよね。

そのために個人情報を更新しろってヤツ。

そんなの自分所に絶対データーベースがあるはずだからユーザーの手を煩わせることはないはず。

こんな口車に騙されてはいけませんよ! こんなこと書いてリンクに誘い込むのが奴らの手口。

そのリンクは「確認」と書かれた黄色いボタンに付けられています。

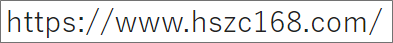

そのリンク先のURLはこちら。

えらくすっきりしたURLですね。

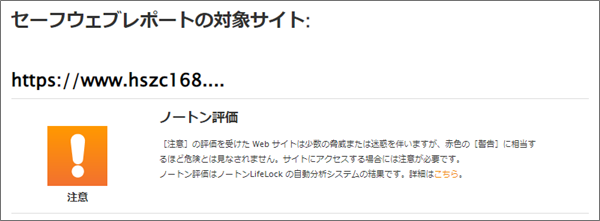

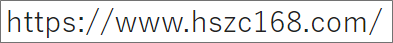

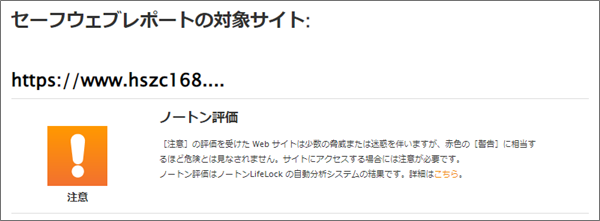

まずはこのサイトの危険度についてノートンの「セーフウェブレポート」で確認しましたが、

まだそれほど危険だとは認識されていないようです。

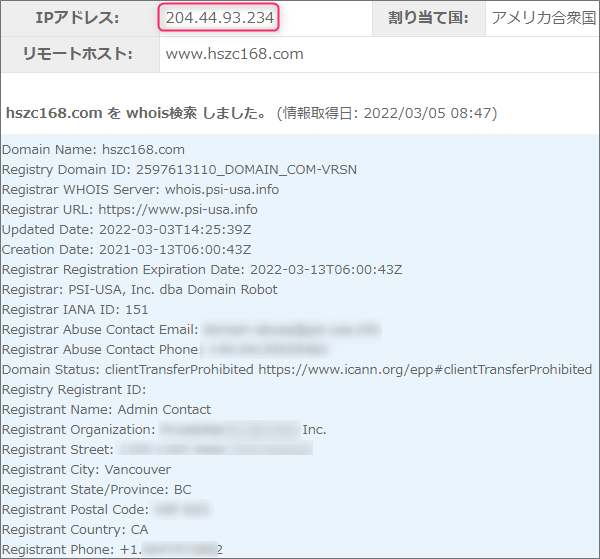

このURLで使われているドメインは、サブドメインを含め”www.hszc168.com”です。

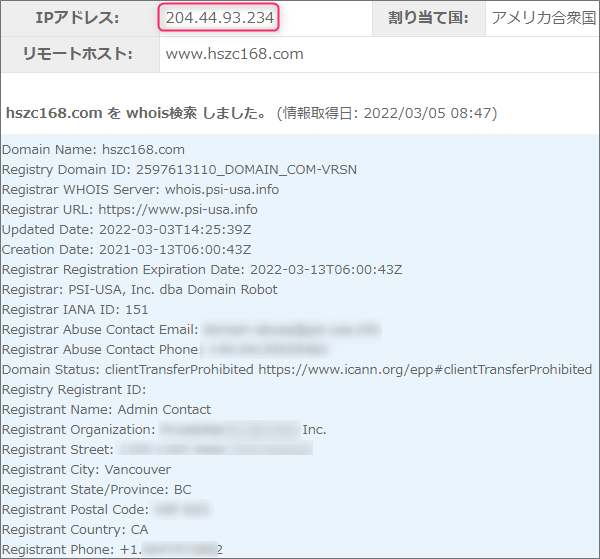

このドメインの持ち主も気になるので確認してみました。

これによると、このドメインの持ち主は、カナダのバンクーバーにある企業さん。

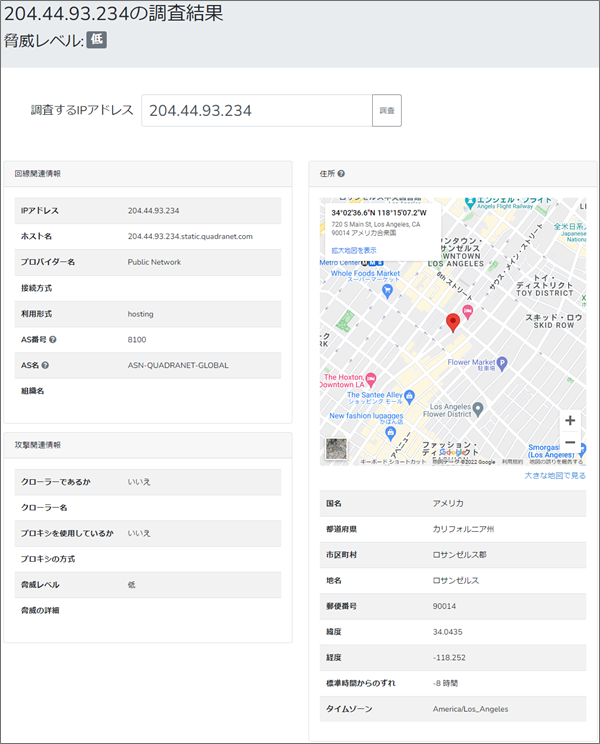

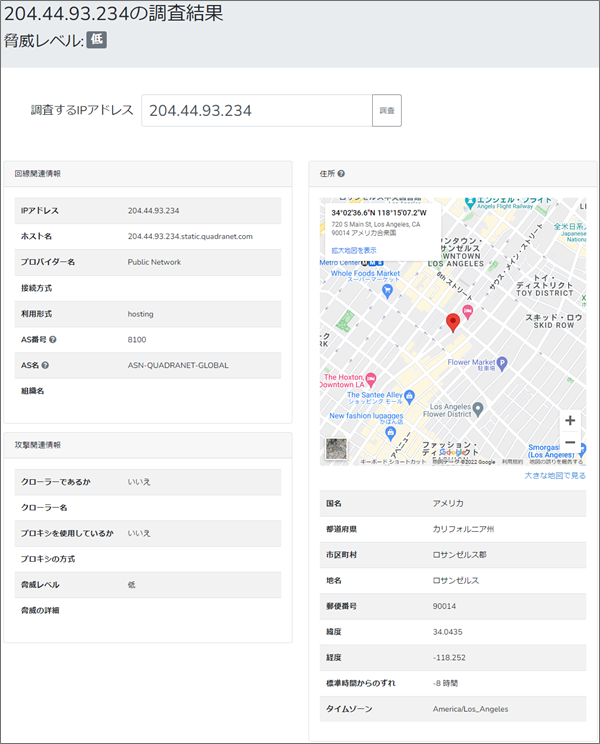

このドメインを割当てているIPアドレスは”204.44.93.234”とされています。

では、このIPアドレスを元にその割り当て地を確認してみます。

期待通りのロサンゼルス付近の地図(笑)

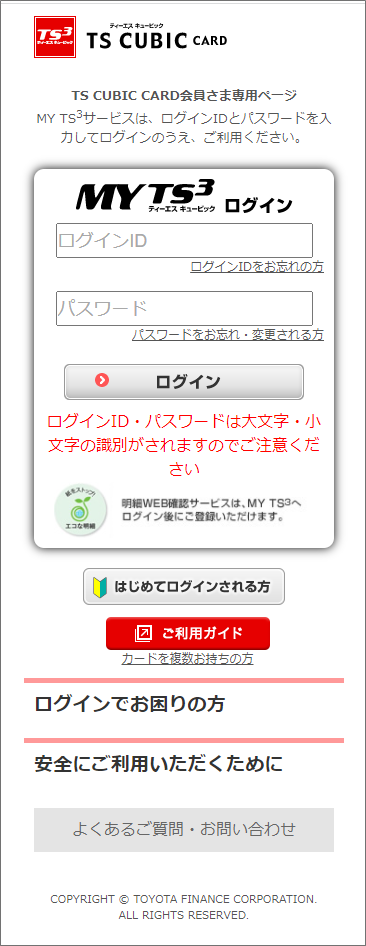

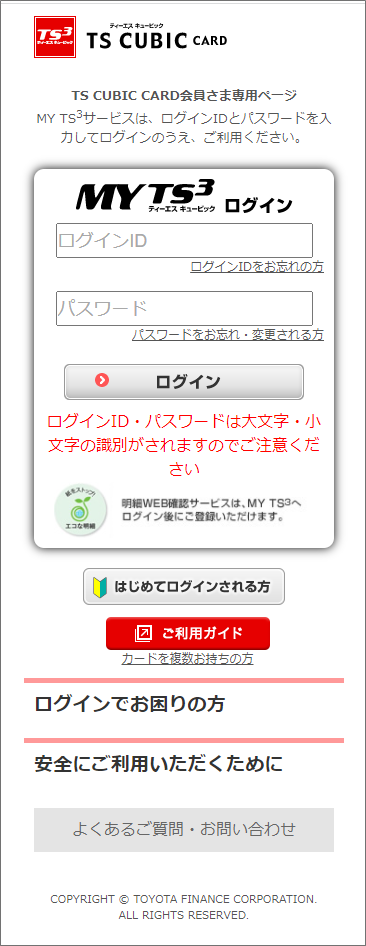

ほんと詐欺サイトはロスに多いですよね…(;^_^A 安全な方法でリンク先に繋ぐと、詐欺サイトは、あっけなくサクッと表示されました。

手抜きですね、PCやタブレットを無視した完全にスマホだけを意識したページ作りですね。

まとめ セキュリティー業界はまだこのサイトに気づいていないようで、トレンドマイクロの

「サイトセーフティーセンター」やGoogleの「セーフブラウジング」でも未確認と

されていましたので早めに周知されてほしいものです。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |