auの正規ドメインは”au.com” 最近多い「auかんたん決済」を騙ったフィッシング詐欺メール。

今回はこちらのメールをご紹介しようと思います。

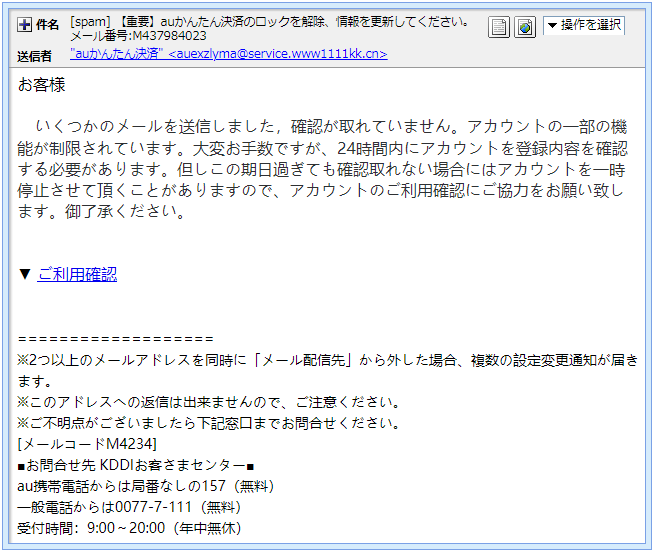

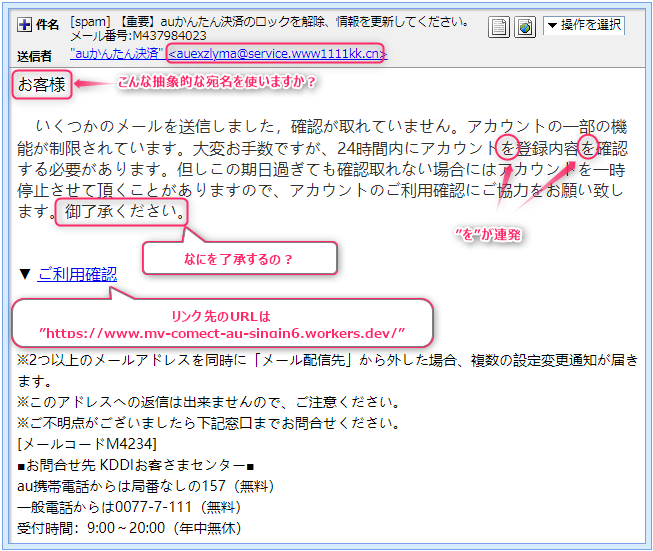

なんだか見難いフォントを使ったメール本文。

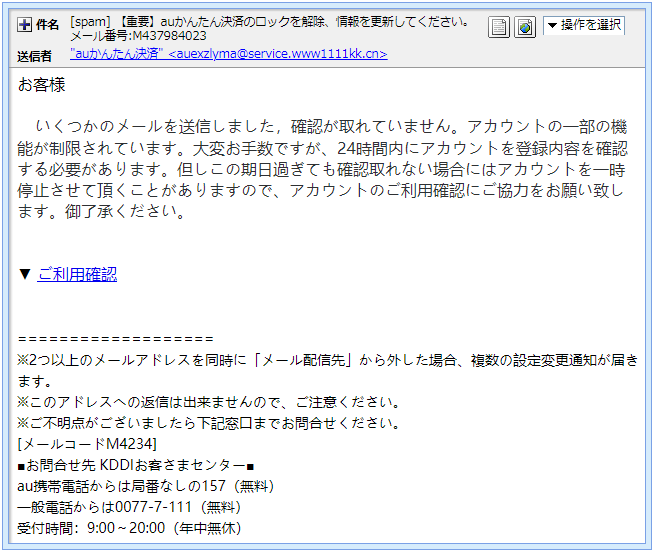

明らかにYaheiと呼ばれる中華フォントが使われています。 では今回もメールのプロパティーから見ていきましょう。 件名は

「[spam] 【重要】auかんたん決済のロックを解除、情報を更新してください。」

このメールには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”auかんたん決済” <auexzlyma@service.www1111kk.cn>」

もうお分かりですよね。

auの正規ドメインは”au.com”

なのにこのメールのドメインはauには全く関係の無いもので、おまけに”.cn”なんて中国の

トップレベルドメインを使ったもの。

あり得ないでしょ?

マドリードから発信?! では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<auexzlyma@service.www1111kk.cn>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220228131025708423@service.www1111kk.cn>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

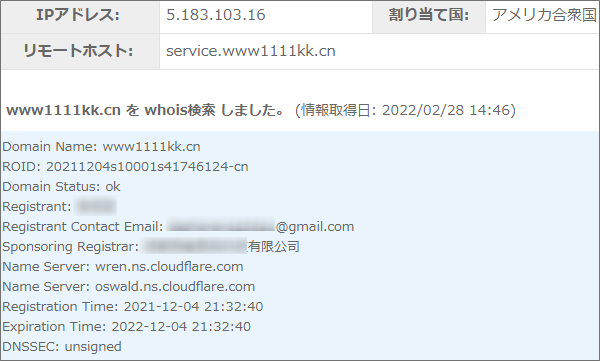

ここも偽装可能で鵜呑みにはできません。 | | Received:「from service.www1111kk.cn (service.www1111kk.cn [5.183.103.16])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

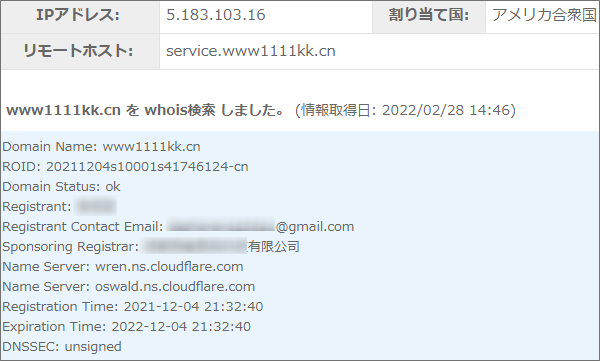

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、この”Received”にあったIPアドレス”5.183.103.16”を使ってそのサーバーの情報を

拾ってみます。

お使いになられている方は、お名前からするとどうやらやはり中国の方のようです。

足が付かないように、Gmailのメールアドレスが使われています。

「リモートホスト」に”service.www1111kk.cn”とあるので、偽装はされていないようです。 このIPアドレスを元にその割り当て地を確認してみます。

珍しくスペインの首都マドリード付近と出ました。

これは、このメールを発信したサーバーがこの地にあることを示しています。

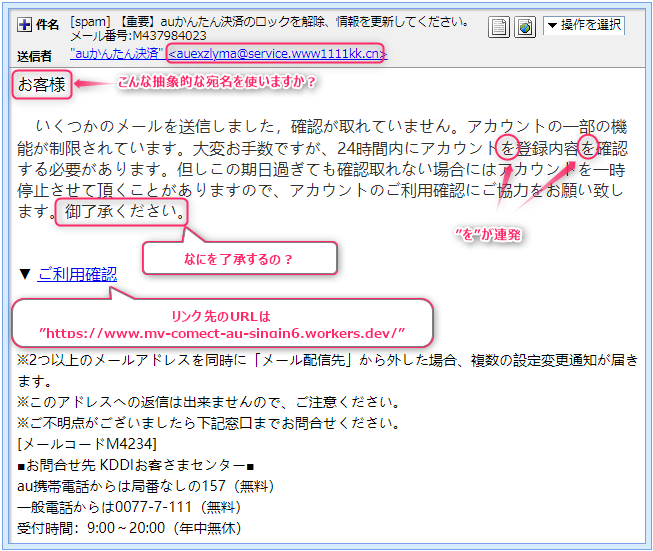

リンク先は詐欺サイトのメッカで運営中 では、引き続き本文を見ていきます。

細かいことは図に書き込んでおきました。

やはり、このメールの作者は日本の方ではなさそうですね…(;^_^A このメールの最大の目的。

それは、本文中にあるリンクを押させ詐欺サイトへ誘いこむこと。

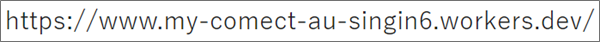

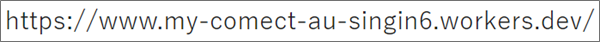

そのリンク先のURLはこちらです。

でも接続をしてみるとリンク先はリダイレクトされ実際はこちらのURLに接続されました。

このサイトの危険性についてあちらこちら調べてみましたが、まだ詐欺サイトとは周知されて

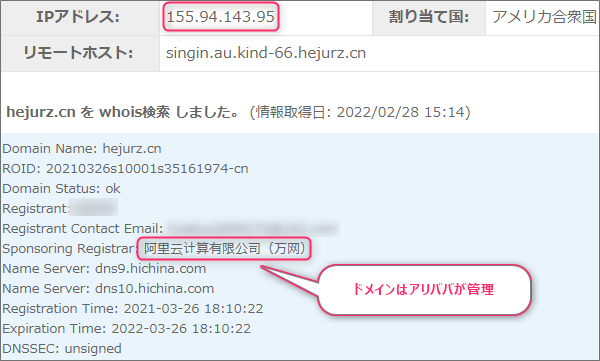

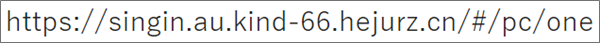

いないようで、どこもその危険性について言及はされていませんでした。 使われているドメインは、サブドメインを含め”singin.au.kind-66.hejurz.cn”です。

このドメインも調査してみました。

これもメールのドメイン同様に、漢字の氏名ではありますが日本の方ではありません。

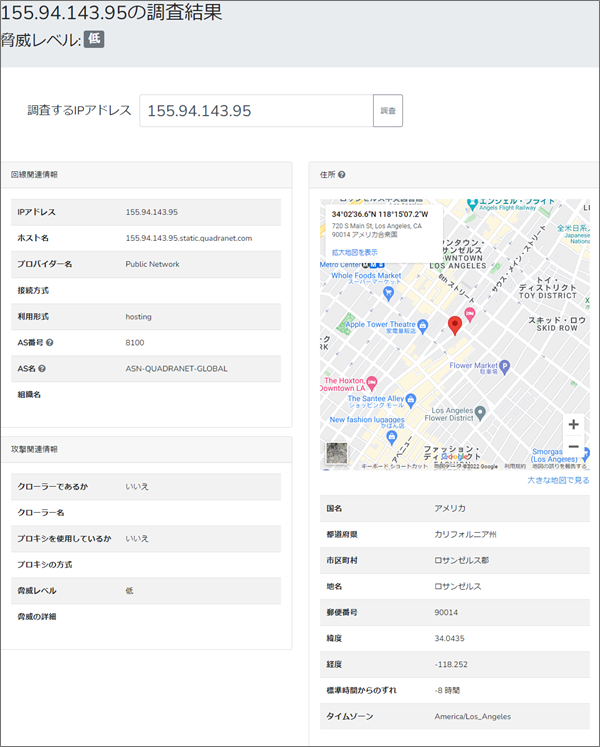

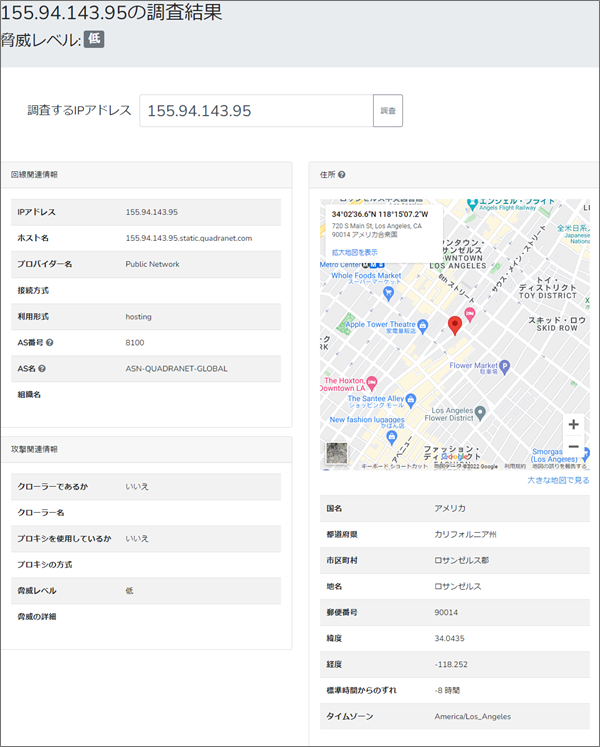

ドメインの管理は、中国のアリババに委託されているようなのでその国のお方でしょうね。 このドメインを割当てているIPアドレスは”155.94.143.95”と言うことなので

このIPアドレスを元にその割り当て地を確認してみます。

出てきたのは、フィッシング詐欺サイトのメッカのロサンゼルス付近の地図。 この地で運営されている詐欺サイトは、現在のところノーマークでたどり着くことができました。

とても危険です!

絶対に近づかないでください!!

まとめ auを騙ったフィッシング詐欺メールは最近急増中です!

auユーザーには全く関係ありませんが、auユーザーの方は十分にご注意ください!! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |