『詐欺メール』続、メルカリから「【重要】確認情報を取得できませんでした」と、来た件

| メルカリに成りすました詐欺メール | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第 できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

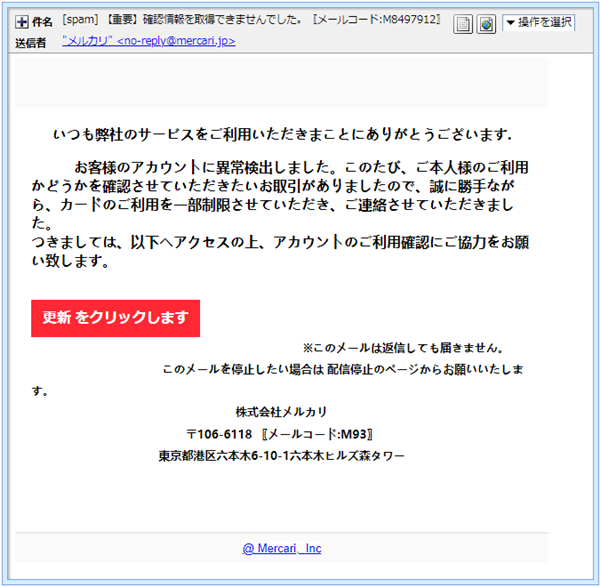

「確認情報」とは?最近毎日届くメルカリの名を借りたフィッシング詐欺メール。 件名は とこどで「確認情報」って何でしょうか? 差出人は 更に”Return-Path”まで偽装では、このメールのヘッダーソースを確認し偽装を暴いていきます。

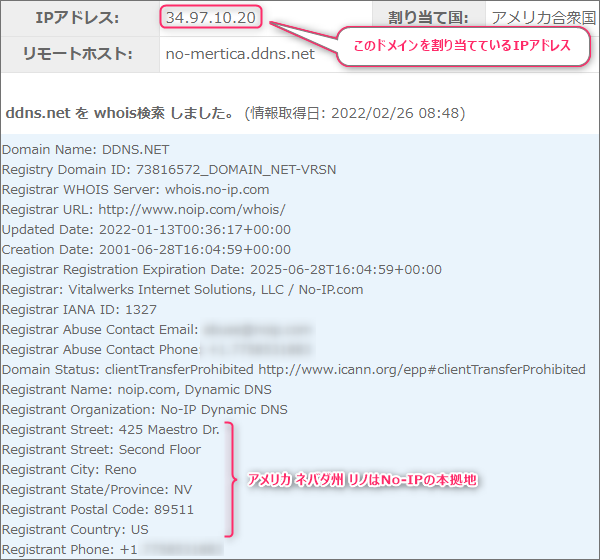

ではまず”Return-Path”に書かれているこの”mercari-account-update@71qw4108.cn” 今度は”Received”にあったIPアドレスを使ってそのサーバーの情報を拾ってみます。 姑息に無料のドメインを使ってそして本文。

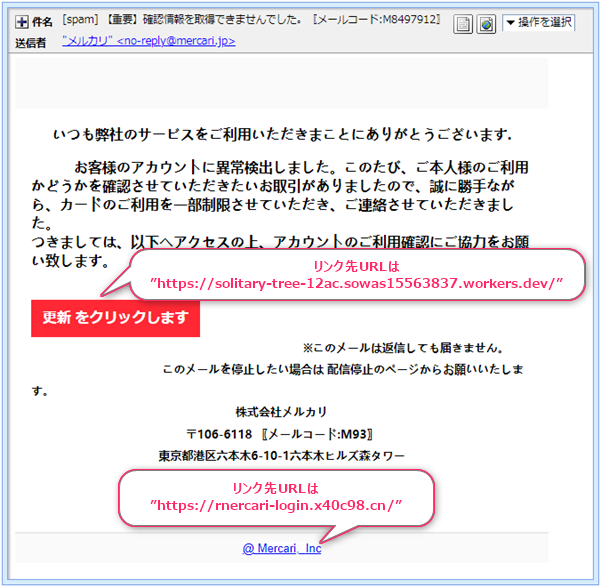

内容は、第三者不正利用の疑いがあるのでリンクへアクセスし利用確認を行えと言うもの。 でもこのサイトはダミーで、リダイレクトされ実際に接続されるのはこのURLから始まるサイトです。 このサイトの危険性についてノートンの「セーフウェブ」とトレンドマイクロの

このサイトのURLで使われているドメインは、サブドメインを含め”no-mertica.ddns.net” Dynamic DNSが使われているということは、自宅サーバーであることが容易に想像できます。 さて、自宅サーバーでどのようなサイトを開いてらっしゃるんでしょうか? これは本物そっくりのメルカリのログインページです。 まとめ今朝のメールボックスには、メルカリを騙るものが3通ありました。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール【重要】確認情報を取得できませんでした。,71qw4108.cn,DDND,ddns.net,Dynamic DNS,IPアドレス,mercari-account-update,mercari.jp,Message ID,No-IP,no-mertica.ddns.net,Received,Return-Path,Site Safety Center,solitary-tree-12ac.sowas15563837.workers.dev,SPAM,YaHei,サイバーアタック,サイバー犯罪,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メルカリ,偽サイト,拡散希望,注意喚起,第三者不正利用,自作サーバー,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「【[RECEIVER_ADDRESS]】お客様:Amazon プライム会費のお支払い方法に問題があります、支払い情報を更新する」と、来た件

長すぎる件名は怪しさも倍増?! ※ご注意ください! 当エントリーは迷惑メールの注 ...

『詐欺メール』「【重要】【楽天市場】クレジットカードの利用承認が得られませんでした(自動配信メール)」と、来た件

石橋をたたいて渡る(笑) ※ご注意ください! 当エントリーは迷惑メールの注意喚起 ...

『詐欺メール』『Uポイント有効期限のお知らせ』と、来た件

UCSカードの大切なお知らせとは? スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』「【三井住友カード】お客さま情報確認・変更のお願い」と、来た件

例の「連絡」三段活用のテンプレ ※ご注意ください! このブログエントリーは、フィ ...

『詐欺メール』「<緊急通知>aeon card お客様情報の確認」と、来た件

この方の国では「バスワード」と言うらしい ※ご注意ください! このブログエントリ ...