『詐欺メール』楽天カードから「カウントのパスワードを更新してください。」と、来た件

| 楽天がこのようなメールアドレスで?? | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーの偽サイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取します。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

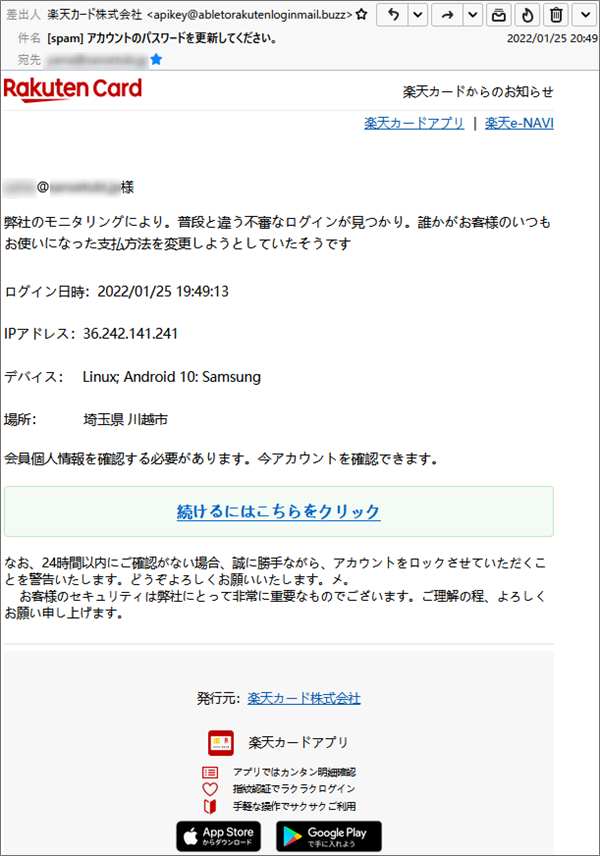

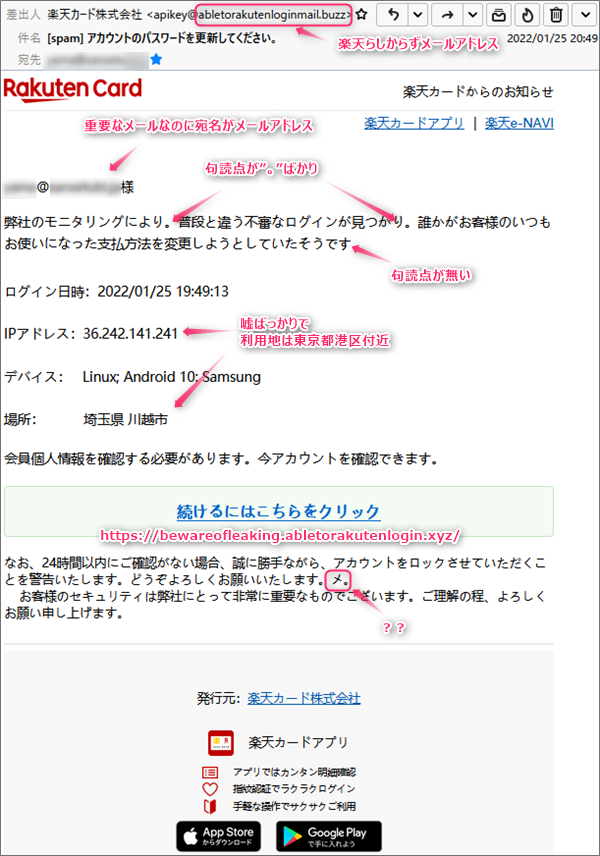

差出人のメールアドレスに注目!楽天カードを騙り、第三者不正利用をネタに詐欺サイトへ誘導しクレジットカード情報を では、メールのプロパティーから見ていきましょう。 件名は 差出人は 差出人は詐欺メールのご常連さんでは、このメールのヘッダーソースを確認し調査してみます。

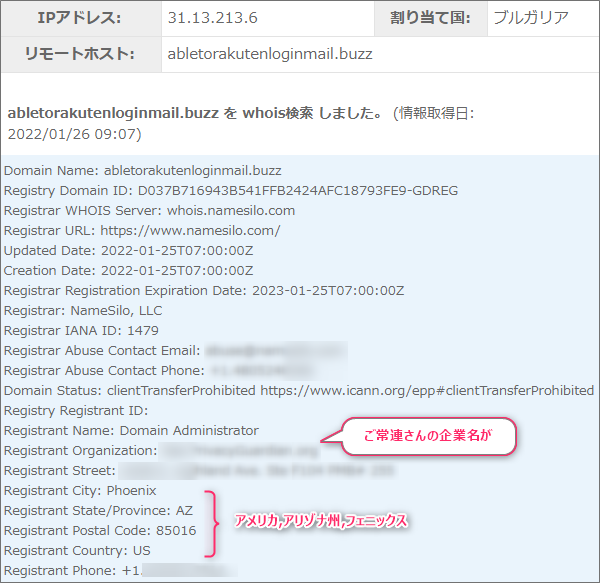

まず、メールアドレスのドメイン”abletorakutenloginmail.buzz”と”Received”にあった この結果”abletorakutenloginmail.buzz”と”Received”にあったIPアドレス”31.13.213.6”の 因みにIPアドレス”31.13.213.6”の割り当て地を調べてみたところアメリカのアトランタにある 日本語って難しいよね?続きまして本文です。 第一のポイントは、宛名。 説明文の以下のくだり。

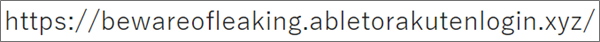

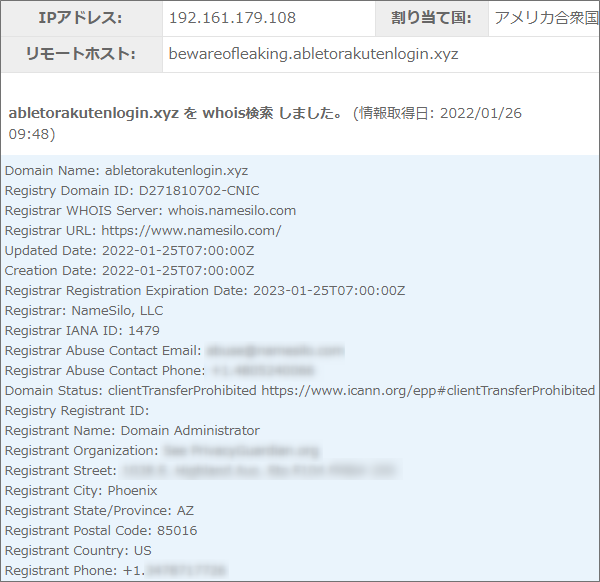

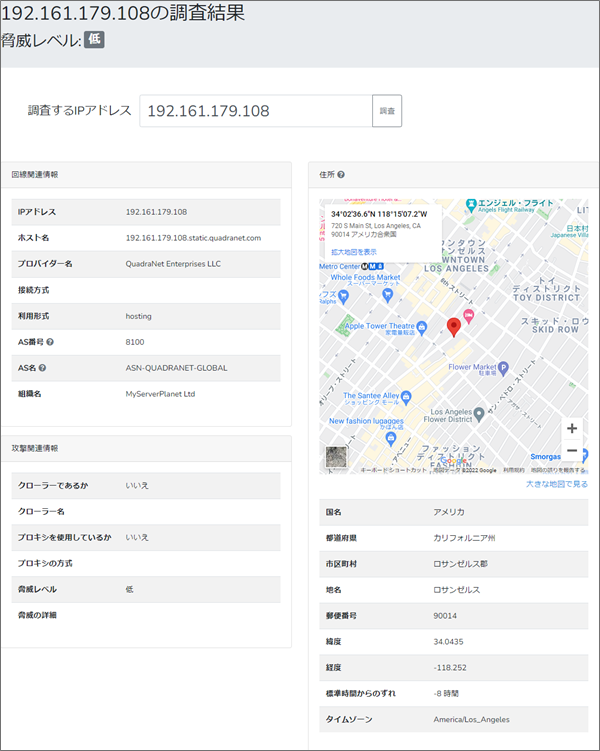

句読点が無茶苦茶。 信憑性を持たせるために箇条書きで書かれてる各項目。 ところで、最後のくだりにある”メ”はどんな意味があるのでしょうか? さて、フィッシング詐欺メールの最大の特徴は、詐欺サイトへのリンクが必ず付けられて まず、そのリンク先の危険度について、トレンドマイクロの「セーフティーセンター」で このURLで使われているドメインは”bewareofleaking.abletorakutenlogin.xyz” さて、このドメインの持ち主ですが、やはりメールドメインの持ち主であったご常連さんと このドメインを割当てているIPアドレスは”192.161.179.108”と表示されたので この地に設置されたウェブサーバーで運営しているのは、当然ながら楽天の偽サイト。 まとめ相変わらず懲りないご常連ですね。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール.xyzに注意,abletorakutenloginmail.buzz,IPアドレス,Message ID,Received,Return-Path,Site Safety Center,SMS,SPAM,カウントのパスワードを更新してください,コピーサイト,ご常連,サイバーアタック,サイバー犯罪,ジャンクメール,ドメイン,トレンドマイクロ,なりすまし,フィッシング詐欺,フェニック,ヘッダーソース,メール,モニタリング,ロサンゼルス,ワードサラダ,偽サイト,完コピ偽サイト,川越市,拡散希望,普段と違う不審なログイン,楽天カード,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「Amazon Pay ご請求内容のお知らせ」と、来た件

Amazon Payを騙る ※ご注意ください! このブログエントリーは、フィッシ ...

『詐欺メール』ビューカードから「【重要】Web明細への切替手続きについて(ご利用代金明細書の有料化について)」と、来た件

手ごわい相手です ※ご注意ください! このブログエントリーは、フィッシング詐欺メ ...

『詐欺メール』「【重要通知】:お客様のプライム 会員資格がキャンセルされます」と、来た件

プライム会員に照準 ※ご注意ください! このブログエントリーは、フィッシング詐欺 ...

【実例】楽天カードを騙る「カード利用のお知らせ」の見分け方と回線調査レポート

【調査報告】最新の詐欺メール解析レポート メールの解析結果とセキュリティ分析エビ ...

『詐欺メール』JCBカードから「[MyJCB 卡]」と、来た件

これで騙そうと思っているとは...(;^_^A ※ご注意ください! このブログエ ...