『詐欺メール』緊急通知編「Amazon.co.jp にご登録のアカウント」と、来た件

| うそばっかり |

※ご注意ください!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。

このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません!

リンク先は正規サイトを模した完全コピーの偽サイトで、フォームにアカウント情報や

クレジットカードの入力させそれらの情報を詐取します。

被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は

ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう

心掛けてください! |

|

本当のドメインは”ao6mn8.shop” メリークリスマス♪

2021年も大詰め!

クリスマスイヴ~クリスマス~大晦日~といよいよイベントいっぱいの年の暮れを

迎え皆さん忙しくしてらっしゃると思います。

そんな忙しい折も詐欺メールは後を絶ちません。

今朝は、今まで何度か紹介しているものと同じ件名ながら例によって内容が異なる

アマゾンを騙ったフィッシング詐欺メールをご紹介いたします。

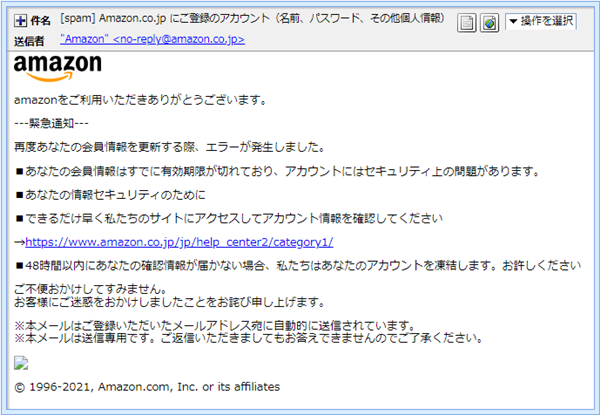

宛名も無く「緊急通知」と称したメールで、なぜか本文が箇条書きされています。 件名は

「[spam] Amazon.co.jp にご登録のアカウント(名前、パスワード、その他個人情報)」

何度も何度も受け取った件名なのでこの件名のものをご紹介するのはこれで9度目になります。

”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Amazon” <no-reply@amazon.co.jp>」

件名の”[spam]”が示す通りもちろん偽装です。

調べりゃすぐにばれるのにね…(笑) では、このメールのヘッダーソースを確認し調査してみます。

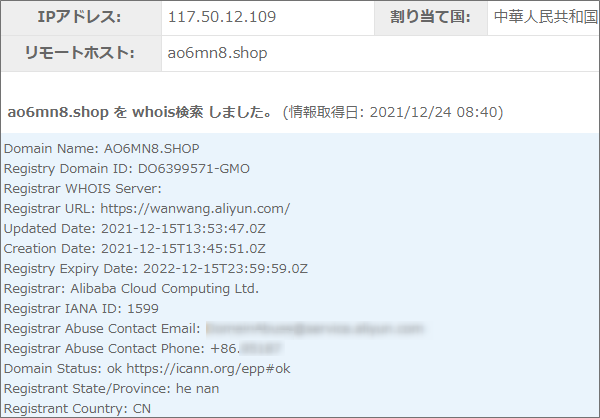

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<arnazon-co-jp@ao6mn8.shop>」 ほらほら、もうボロが…

”ao6mn8.shop”って、amazonじゃなかったの?(笑)

”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20211224021343232183@ao6mn8.shop>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from ao6mn8.shop (ao6mn8.shop [117.50.12.109])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

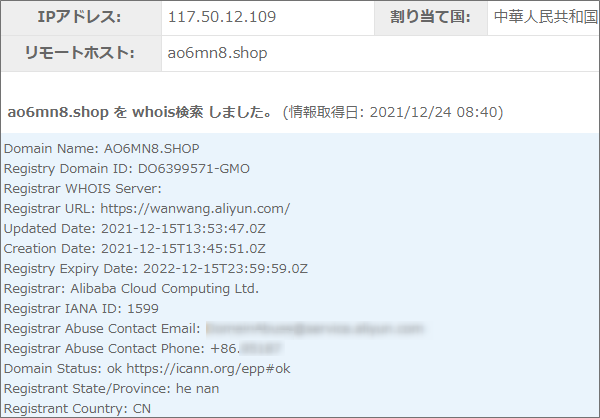

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、この”Received”にあったIPアドレスを使ってそのサーバーの情報を拾ってみます。

しっかり”ao6mn8.shop”に割当てられていますね。

これで差出人の絵メールアドレスが偽装だったと立証されました。

このドメインの持ち主は中国の方でその管理はアリババに委託されているようです。 このIPアドレスが現在使われている地域は中国の北京市と出ました。

これにより差出人は北京に設置されたメールサーバーを介してこのメールを私に送って

きたことも分かりました。

Vpassと使いまわしか?! では引き続き本文です。 | amazonをご利用いただきありがとうございます。 —緊急通知— 再度あなたの会員情報を更新する際、エラーが発生しました。 ■あなたの会員情報はすでに有効期限が切れており、アカウントにはセキュリティ上の問題があります。 ■あなたの情報セキュリティのために ■できるだけ早く私たちのサイトにアクセスしてアカウント情報を確認してください →ttps://www.amazon.co.jp/jp/help_center2/category1/ ■48時間以内にあなたの確認情報が届かない場合、私たちはあなたのアカウントを凍結します。お許しください ご不便おかけしてすみません。

お客様にご迷惑をおかけしましたことをお詫び申し上げます。 ※本メールはご登録いただいたメールアドレス宛に自動的に送信されています。

※本メールは送信専用です。ご返信いただきましてもお答えできませんのでご了承ください。 | 詐欺メールなので突っ込みどころ満載なのですが、なぜ再度会員情報を更新したのか?

なぜ箇条書きにしたのか?…謎ばかり。

リンクURLの先頭文字は直リンクを避けるために削除させていただきました。

このURLを見るとドメインは”amazon.co.jp”となっていますが、そんなのは嘘です。

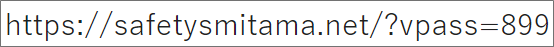

実際にHTMLで書かれたリンク先はこちらのアドレスです。

ん…vpass?? Vpassと言えば三井住友銀行クレジットカードのユーザーサイトです。

これを見ると、この差出人は複数の詐欺メールを作っていることが窺えますね。

ここで使われているドメインは”safetysmitama.net”

例によってこのドメインも調査します。

持ち主は中国広東省の方でそれ以外の詳しい情報は得られんせんでした。

このドメインを割当てているIPアドレスは”173.82.15.203”と出ていますので、このIPを基に

その割り当て地と危険度を調べてみます。

この結果から、割り当て地はアメリカ、ロサンゼルス。

そしてその危険度を示す脅威のレベルは「高」でその種類はウェブによるサイバーアタック。

危険性は周知されているようです。

試しにこのURLに接続してみると、一旦はウイルスバスターにブロックされましたが無視して

更に先に進むとリダイレクトされました。

つながったサイトは”https://www.google.com.hk/”

”.hk”ってことはGoogle検索ページの香港版でしょうか。

既に閉鎖したのか、それとも意図的にここへリダイレクトしたのか、私には分かりません。

まとめ Google検索ページが表示されたとは言え詐欺サイトのIPアドレスの脅威レベルは「高」と表示

されたので危険には変わりありません。

このようなメールを受け取っても絶対にリンク先へは行かないようにして下さい。

何松のお忙しい中、被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)