『詐欺メール』「【アマゾン】ご注文に関連するな情報」と、来た件

| たまには騙されてみることに | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

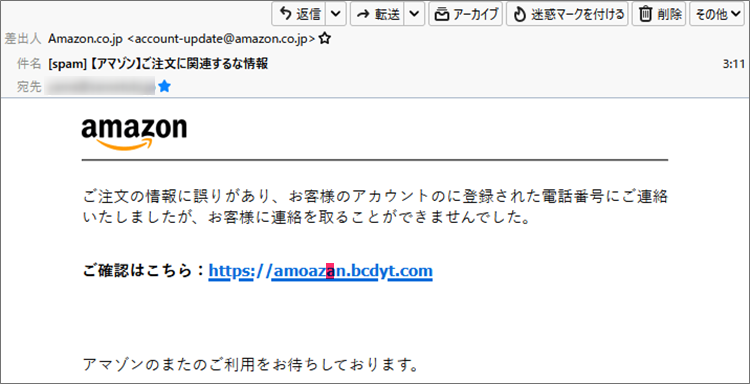

”amazon”じゃなくて”amoazan”土曜の朝から笑わせてもらってます。 件名は 差出人は 脅威レベルは「高」では、このメールのヘッダーソースを確認し調査してみます。

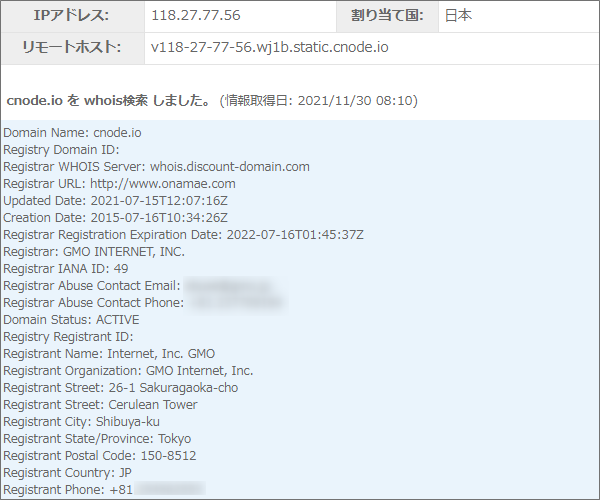

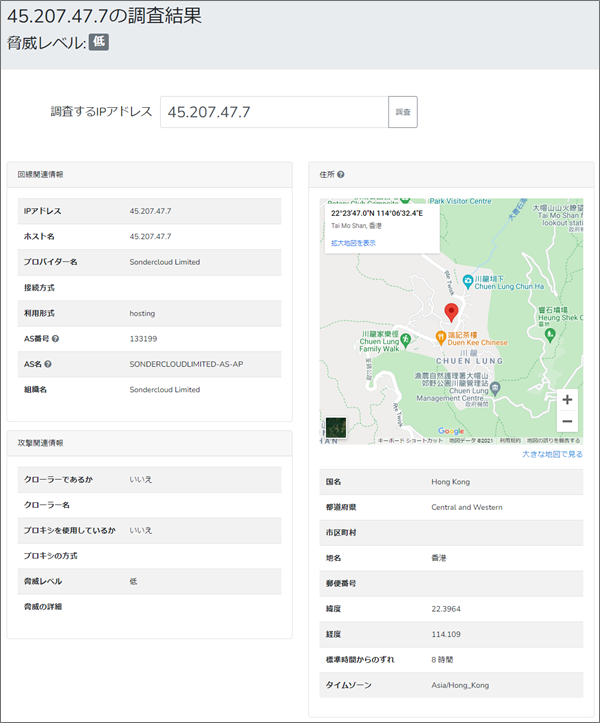

”Received”に”static.cnode.io”ってドメインが記載されているってことは、差し出したのは まず、このIPアドレスの持ち主さんから。 次にIPアドレスの所在と危険度。 アマゾンはやすやすと電話してきません。そして本文。

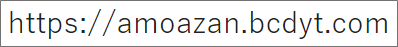

アマゾンって電話してくる? そしてそのあとにこのようなURLの直書きされたリンクが付けられています。

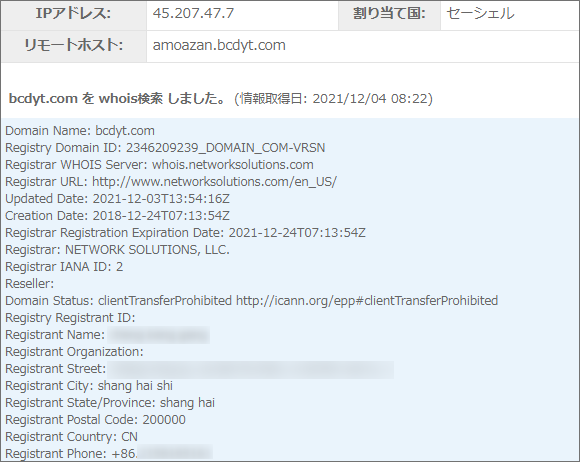

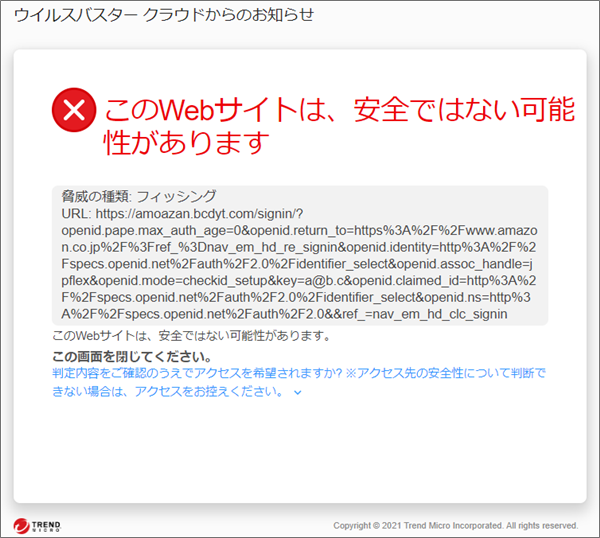

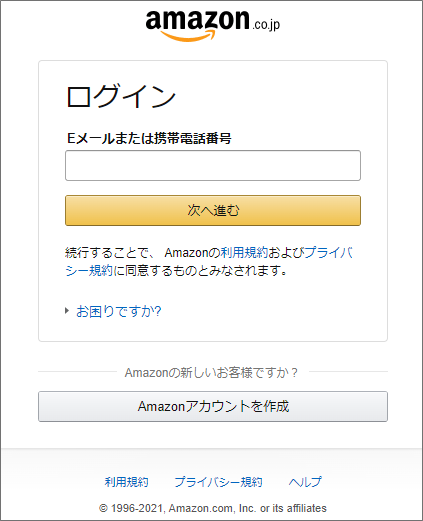

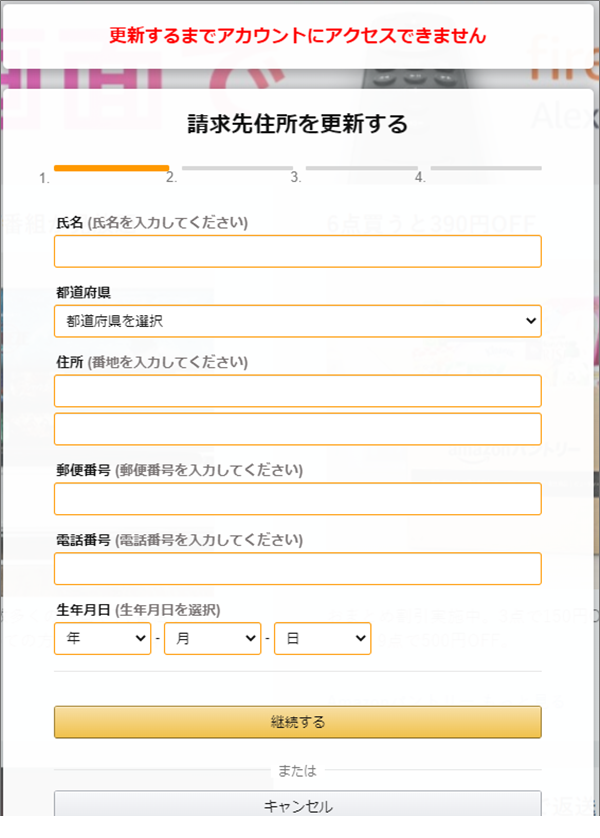

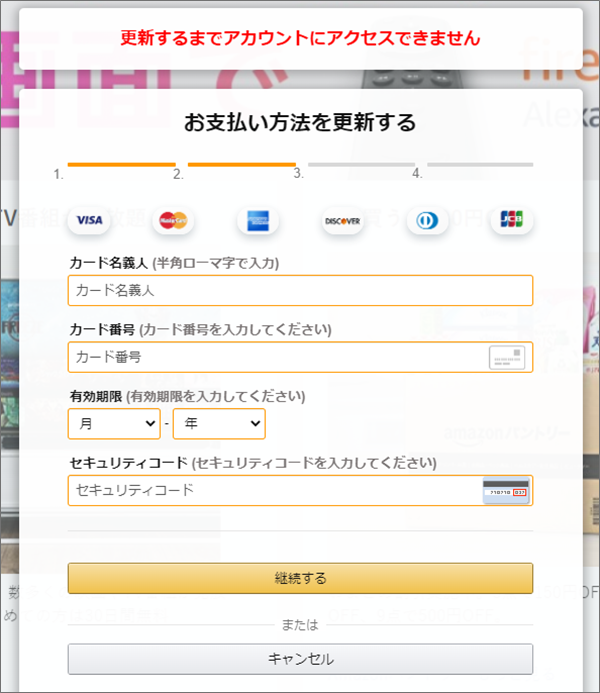

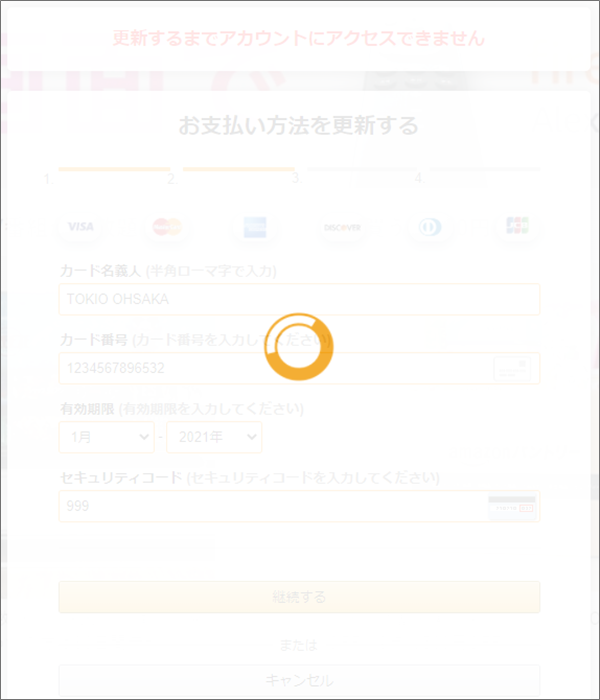

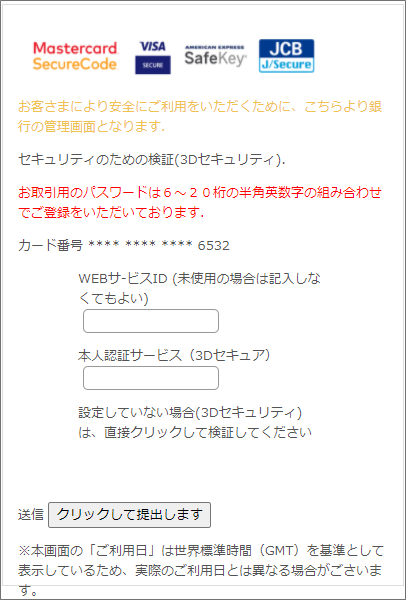

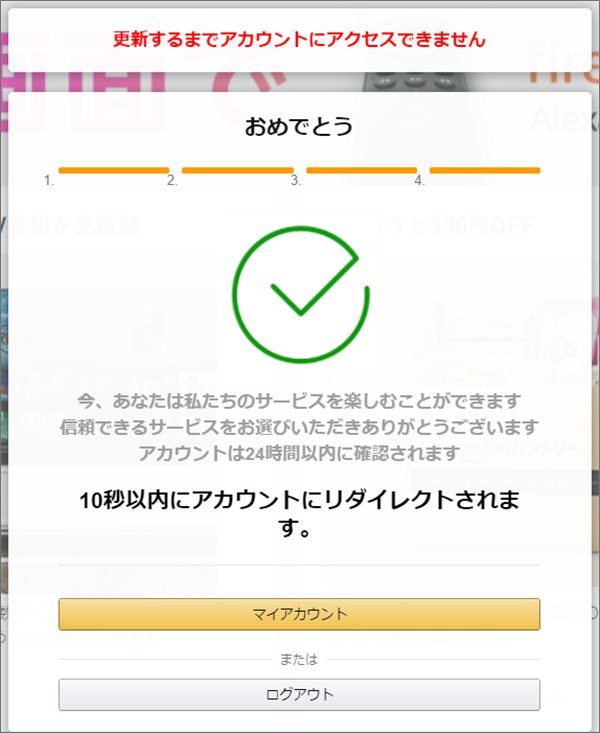

なぜ”amazon”としなかったんだろう? これは、このドメインについて調べた情報です。 こちらのサイトでは「香港」と出ました。 たまには騙されてみることに!ちょっとだけサイトを覗いてみようとしたら早速ウイルスバスターにブロックされました。 危険を承知で先へ進んでみるとアマゾンのログイン画面らしきページが表示されました。 パスワードを入力する画面の後、個人情報を入力する画面が表示されました。 はい、出ました。 ここも適当に入力してみると、しばらく考え込まれてしまいました(笑) 5~6秒ほど考え込んだ後「3Dセキュリティ」を求められました。 えっ「おめでとう」?? この後、アマゾンの正規サイトにリダイレクトされて終了です。 まとめこのような手順で「アカウント情報」⇒「個人情報」⇒「カード情報」と犯人側に詐取 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; | ||||

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール【アマゾン】ご注文に関連するな情報,3Dセキュリティ,amazon.co.jp,amoazan.bcdyt.com,IPアドレス,Message ID,Received,Return-Path,SMS,SPAM,static.cnode.io,アカウント情報,おめでとう,カード情報,サイバーアタック,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,リダイレクト,ワードサラダ,個人情報,完コピ偽サイト,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐取,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要,香港,騙されてみた

Posted by heart

関連記事

『詐欺メール』『【緊急】「こども栄養バランスmog オンラインストア」の不正アクセスに関するお知らせ』と、来た件

★フィッシング詐欺解体新書★ スマホやタブレットが普及し増々便利に ...

『詐欺メール』「【三井住友会社】から重要なお知らせ」と、来た件

詐欺サイトは一時的に閉鎖中ですが... ※ご注意ください! このブログエントリー ...

『詐欺メール』『お知らせ:イオンカード取引制限の詳細情報』と、来た件

相変わらずイオンカード スマホやタブレットが普及し増々便利になる私たちが生活する ...

『詐欺メール』「【重要】えきねっとの緊急連絡、情報を更新してください。メール番号:M598」と、来た件

件名と本文でメール番号が異なるってどうよ! ※ご注意ください! このブログエント ...

『詐欺メール』『【重要】アメリカン・エキスプレスカード 本人確認のお知らせ』と、来た件

★フィッシング詐欺解体新書★ スマホやタブレットが普及し増々便利に ...