『詐欺メール』VJAグループから「<VPASS カード>ご利用確認のお願い」と、来た件

| その時間と技術をもっと違ったことに使ったら? | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

いつものシチュエーション週明けは、メール仕分けに追われますね。

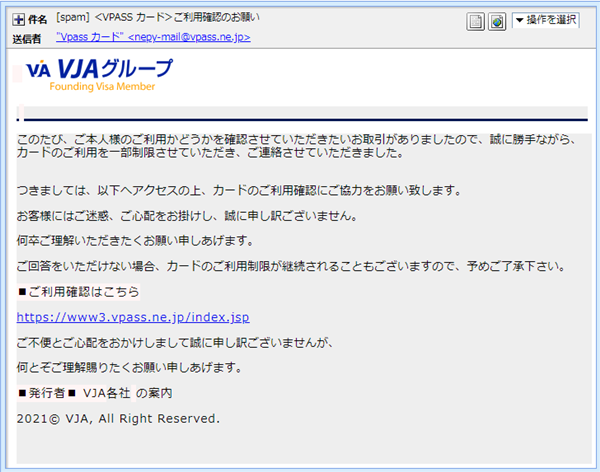

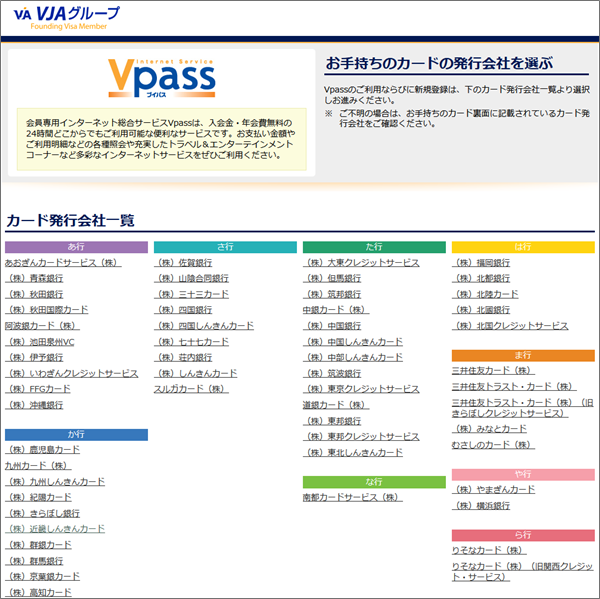

VJAとは、全国の主な銀行・金融機関系カード会社等で構成するVisaカード発行企業さん。 メールの件名は 差出人は 差出人は詐欺メールのご常連さんでは、このメールのヘッダーソースを確認し調査してみます。

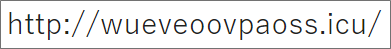

では、このIPアドレスを使ってそのサーバーの位置情報を拾ってみましょう!

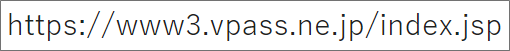

リンク偽装が発覚!では、本文です。

まぁこの手のメールではよくある不正利用に関する文面です。

当然そんなのは嘘っぱちで偽装されています。

使われているドメインは”wueveoovpaoss.icu”

持ち主は「アメリカ,アリゾナ州,フェニックス」在住の方でうちののサイトでは超ご常連さん。

「アメリカ, ニューヨーク州,バッファロー」と出ました。

VJAグループのカード発行会社へのリンクの一覧がずらりと表示されました。 まとめほんといつも思いますが、こんな技術と時間があるのなあもっと実のあることに使えば良いのに いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール<VPASS カード>ご利用確認のお願い,FDy.baidu.com,IPアドレス,Message ID,Received,Return-Path,SMS,SPAM,static.cnode.io,VJA,vpass.ne.jp,wueveoovpaoss.icu,ウイルスバスター,サイバーアタック,ジャンクメール,ドメイン,なりすまし,バッファロー,フィッシング詐欺,フェニックス」在住の方でうちののサイトでは超ご常連さん。 割り当ててるIPアドレスは”198.23.173.142”,ヘッダーソース,メール,リンク偽装,ワードサラダ,完コピ偽サイト,拡散希望,桜丘町,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「【重要】【楽天市場】クレジットカードの利用承認が得られませんでした(自動配信メール)」と、来た件

石橋をたたいて渡る(笑) ※ご注意ください! 当エントリーは迷惑メールの注意喚起 ...

『詐欺メール』アメックスから『セキュリティプロトコル発動のお知らせ』と、来た件

★フィッシング詐欺メール解体新書★ 「生成AI」が普及し増々便利になる私たちが生 ...

『詐欺メール』ヤマト運輸から『Amazonよりプレゼントのお届け先をご確認ください』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』「【重要】えきねっと更新のお知らせ」と、来た件

久しぶりに「えきねっと」 ※ご注意ください! このブログエントリーは、フィッシン ...

『詐欺メール』アプラスカードから「【カードご利用情報のご案内】会員登録情報期限切れ通知」と、来た件

メールもサイトも偽装 ※ご注意ください! このブログエントリーは、フィッシング詐 ...