『詐欺メール』「三菱UFJ会社から緊急のご連絡」と、来た件

| 別件と使いまわしたメール | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

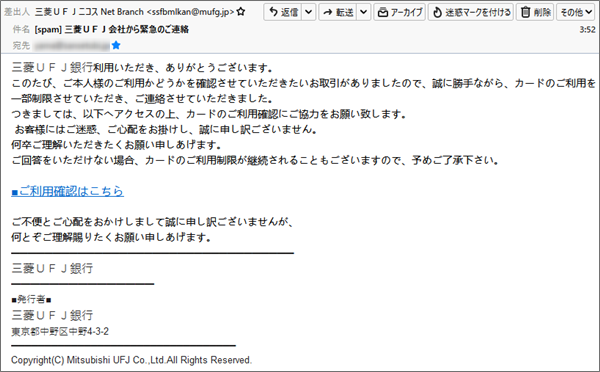

件名から違和感ありあり11月4日、文化の日の翌日の朝です。

開けてみると、中には見飽きた本文が。 では、メールのプロパティーから。 件名は 差出人は 国内大手金融機関が中国からメールを?!では、このメールをヘッダーソースから化けの皮をはがしてみましょう。

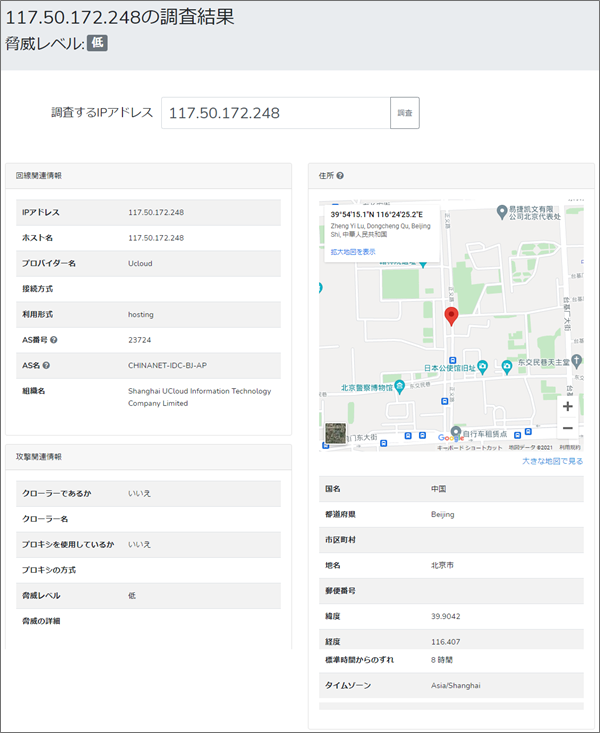

では、このIPアドレスを使ってそのサーバーの位置情報を拾ってみましょう! 果たして、国内大手の金融機関が中国のサーバーを使ってメールをユーザーに配信する ”を”が抜けていますよ~!次に本文です。

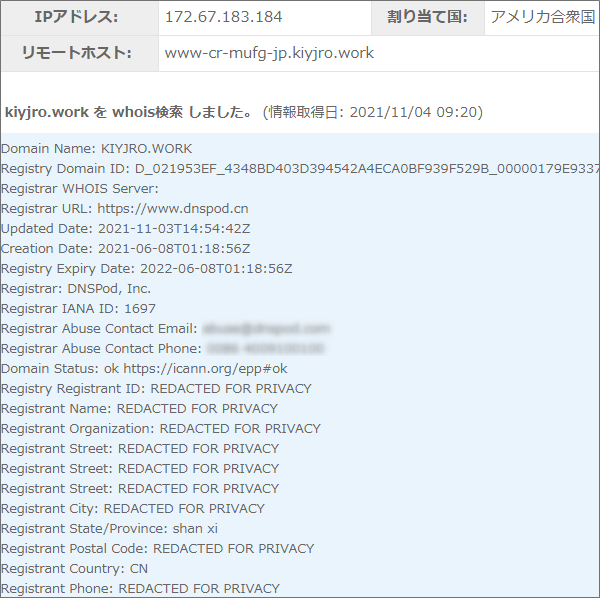

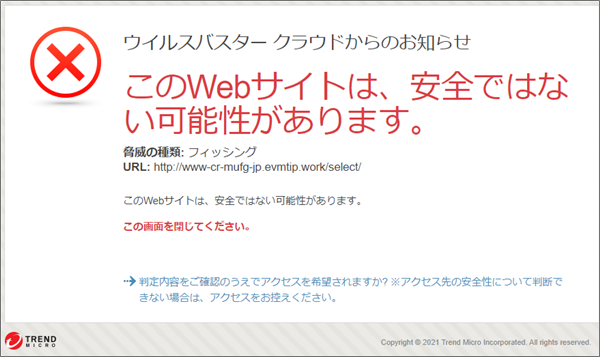

先にも書きましたが、本文の書き出しにある「三菱UFJ銀行」ってところは、明らかに 内容は、例によって「第三者不正利用」を装ってリンクに誘導する手口。 使われているドメインは”www-cr-mufg-jp.kiyjro.work” 申請者情報のほとんどがプライバシー保護されていますね。 ドメインを割当ててるIPアドレスは” 172.67.183.184”とされていますのでこのIPアドレスを これによると「アメリカ・カリフォルニア州・サンジョセ」に割当てられているようです。 すると、まず真っ先にウイルスバスターに遮断されてしまいました。 もう既に周知されているサイトと言うことです。 無視して先に進むとこのように「三菱UFJニコス」のコピーサイトが表示されました。 サイトのコピーは、それだけでも犯罪でこの差出人は罪に罪を重ねていますので重罪です。 まとめよく見れば、メールを開けなくてもそれだと分かる詐欺メールでした。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールIPアドレス,Message ID,mufg.jp,Net Branch,Received,Return-Path,SMS,SPAM,www-cr-mufg-jp.kiyjro.work,ウイルスバスター,ご利用確認はこちら,サンジョセ,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ワードサラダ,三菱UFJニコス,三菱UFJ会社から緊急のご連絡,全角アルファベット,北京市,完コピ偽サイト,山西省,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』アマゾンから「お支払い方法を更新してください知らせ」と、来た件

遅すぎて閉鎖してた ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的 ...

『詐欺メール』『【重要】未使用ポイントの有効期限に関するご案内』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』新『【セゾンカード 】重要なお知らせ』と、来た件

訳わかめ ※ご注意ください! このブログエントリーは、フィッシング詐欺メールの注 ...

『詐欺メール』「ETCあなたのアカウントは停止されました!」と、来た件

「永吉ロック」ならぬ「永久ロック」 ※ご注意ください! 当エントリーは迷惑メール ...

『詐欺メール』「必要なアクション: 検疫済みメールがレビュー待ちです」と、来た件

「AcyiveMail!」からメールが来た ※ご注意ください! このブログエント ...