『詐欺メール』「メルカリ事務局からのお知らせ クーポンコード****」と、来た件

| 「痛み自体は愛です」…(^-^; | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

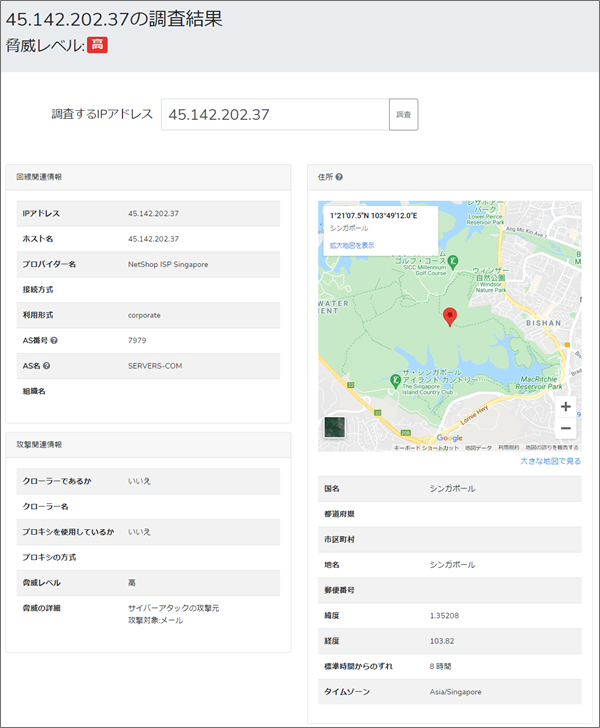

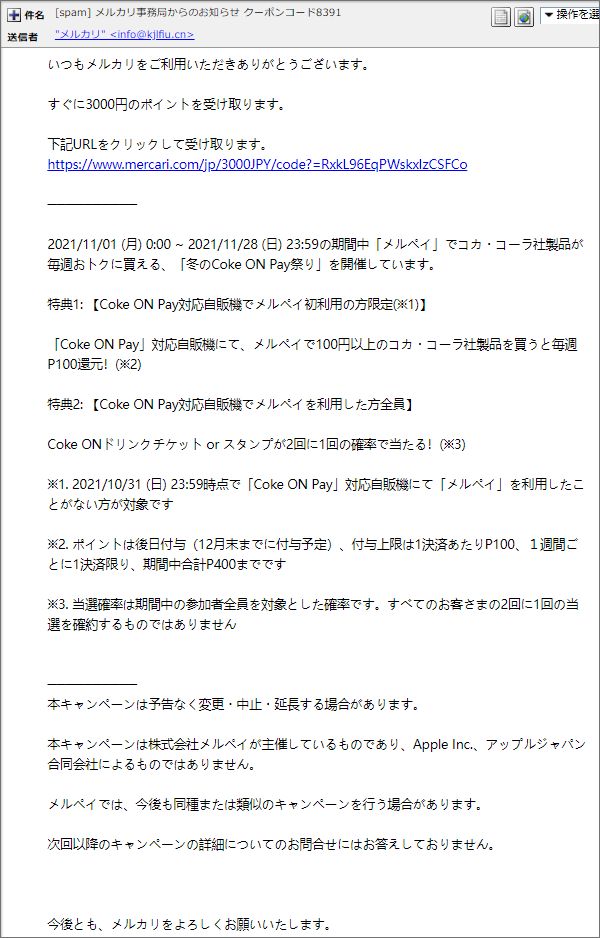

中華フォントと中国ドメインは100%詐欺メール!フリマを展開するメルカリから3,000円分ポイントが貰えるのクーポンの案内メールが そのメールがこちらです。 相変わらずの中華フォントで攻めてきますね。 では、プロパティーから見ていきましょう。 件名は 差出人は 脅威レベルは「高」!では、いつものようにのメールをヘッダーソースから調査してみます。

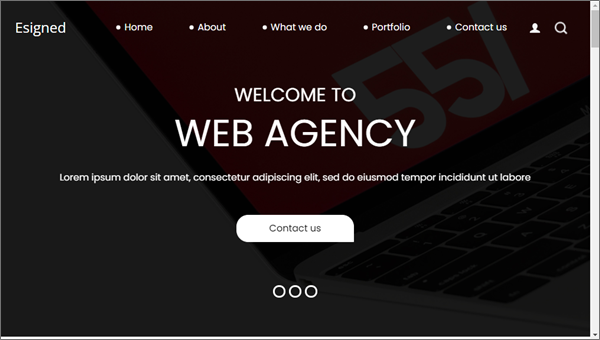

では、このIPアドレスとドメインを使ってそのサーバーの位置情報を拾ってみましょう! まずは、IPアドレスとドメインの関連性。 これにより、このメールの差出人アドレスは偽装されてないことが分かりました。 では、次にこのドメインの持ち主。 IPアドレス”45.142.202.37”を使って割出した位置情報と危険度。 リンク偽装が発覚!では、次に本文にあるリンク先の調査です。 これを鵜呑みにしてはいけません! 本当のリンク先を取得してみるとこのようなURLが出てきました。 ね、全然違うでしょ? では、このドメイン”server.558815.cn”も調査します。 割り当ててるIPアドレスから導き出した割当先と危険度がこちら。 地域は「アメリカ・カリフォルニア州・ロサンゼルス」 騙されたつもりでリンク先に行ってみましたが、既に「Esigned」って名前のラテン語の

因みに「Esigned」は「設計」と言う意味で「WEB AGENCY」の下に書かれている まとめ最後までお読みくださりありがとうございます。 メールドメインを割当ててるIPアドレスと詐欺サイトのドメインを割当ててるIPアドレスも いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールEsigned,IPアドレス,kjlfiu.cn,mercari.com,Message ID,Received,Return-Path,server.558815.cn,SMS,SPAM,サイバーアタック,ジャンクメール,シンガポール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,メルカリ事務局からのお知らせ クーポンコード,リンク偽装,ロサンゼルス,ワードサラダ,中華フォント,完コピ偽サイト,广州云讯信息科技有限公司,拡散希望,注意喚起,痛み自体は愛です,脅威の危険度,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「【重要】auかんたん決済のお知らせ、情報を更新してください」と、来た件

どことなく日本語がおかしい ※ご注意ください! このブログエントリーは、フィッシ ...

『詐欺メール』「【重要】エポスカードの緊急連絡、情報を確認してください」と、来た件

存在しないドメインと、無料のドメイン ※ご注意ください! このブログエントリーは ...

『詐欺メール』「【三井住友SMBCダイレクト】から重要なお知らせ」と、来た件

さくらインターネットのユーザーから ※ご注意ください! このブログエントリーは、 ...

『詐欺メール』「【PayPay銀行】送金失敗通知」と、来た件

「こんにちは」から始まるメールはロクなもんじゃない ※ご注意ください! このブロ ...

『詐欺メール』ヤマト運輸から『【重要】配送情報の更新確認のお願い』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...