『詐欺メール』「【重要】2021年10月21日水曜日のサービス復旧の通知」と、来た件

2021年10月23日

| レンタルサーバーを騙る不届き物 | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

| 目次 レンタルサーバーなのに自社ドメインじゃないって?!本日2本目のエントリーはレンタルサーバー会社「カゴヤ・ジャパン」に成りすまして、

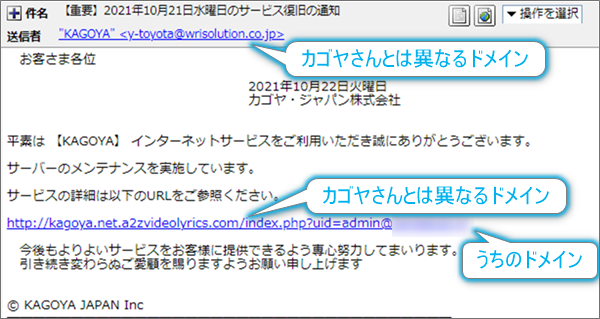

「カゴヤ・ジャパン」さんは大手のレンタルサーバー会社。 スパムフィルターさぼりがちな今日この頃…では、プロパティーから見ていきます。 件名は 差出人は メールはさいたま市発信では、このメールのヘッダーソースから様々な情報を確認していきましょう。

では、このIPアドレスを使ってそのサーバーの位置情報を拾ってみましょう!

脅威レベルは「低」ながら少なからず危険なIPアドレスらしいです。 IT企業がプロトコルが”https”ではなく”http”?!そして本文。

まあそれらしく書かれていますね。

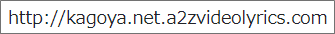

あれ?レンタルサーバーを騙ってるのにプロトコルが”https”ではなく”http”?? ここに使われている”kagoya.net.a2zvideolyrics.com”ってドメイン。 誰が持ち主なんでしょうか?

持ち主は「インド・デリー」在住の方。

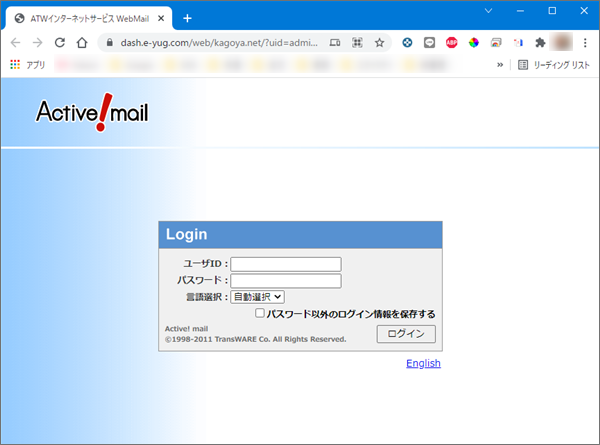

結果は「アメリカ・ニューヨーク州・マンハッタン」 おいおい、詐欺サイトは掛け持ちかよ!そのリンク先に繋いでみると…

メールサーバー管理のActiveMail画面ですね。 えっ、それにURLがさっきのとしれっと変わってるじゃん。 また仕事が増えました。。。

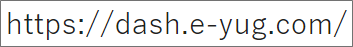

全然違うじゃん…カゴヤの”カ”の字も入っていないし… では、面倒ですがこのドメインも持ち主と割り当て地を確認してみましょう。

これによると、持ち主は「インド・ハリヤナ州・グルガーオン」に在住の方と出ました。 割り当て地は、先程と同じ「アメリカ・ニューヨーク州・マンハッタン」

リダイレクトする意味あったんだろうか? まとめあー疲れた。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール【重要】2021年10月21日水曜日のサービス復旧の通知,Activemail,ATWインターネットサービス,dash.e-yug.com,IPアドレス,kagoya,kagoya.net.a2zvideolyrics.com,Message ID,Received,Return-Path,SMS,SPAM,wrisolution.co.jp,y-toyota@wrisolution.co.jp,インド・デリー,カゴヤ・ジャパン,ジャンクメール,ドメイン,なりすまし,ニューヨーク州・マンハッタン,ハリヤナ州・グルガーオン,フィッシング詐欺,ヘッダーソース,メール,ユーザー名簿が漏洩,リダイレクト,レンタルサーバーを騙る,ワードサラダ,完コピ偽サイト,拡散希望,掛け持ち,注意喚起,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『VPN構築』接続後IPでハマった件

セグメントじゃないけど・・・ 花粉、ひどいですよね… 今年は寒かった2月をよそに ...

『詐欺メール』『【プロミス】: 緊急のご連絡。番号:KT-85290755495』と、来た件

偽物バレバレ スマホやタブレットが普及し増々便利になる私たちが生活する世の中。 ...

『詐欺メール』「LINE」の「迷惑メール」が山ほど来る件

「LINE」に関するメールが山ほど 週明けのメールチェックに「LINE」絡みの「 ...

『詐欺メール』「【最終警告】JCBカード からの緊急の連絡」と、来た件

偽装を見破るポイントはソース ※ご注意ください! 当エントリーは迷惑メールの注意 ...

『詐欺メール』『【重要】三菱UFJポイントの有効期限が近づいています』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...