『詐欺メール』「オリコポイント】 ログイン通知」と、来た件

| 信じる前に是非ヘッダー確認を | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

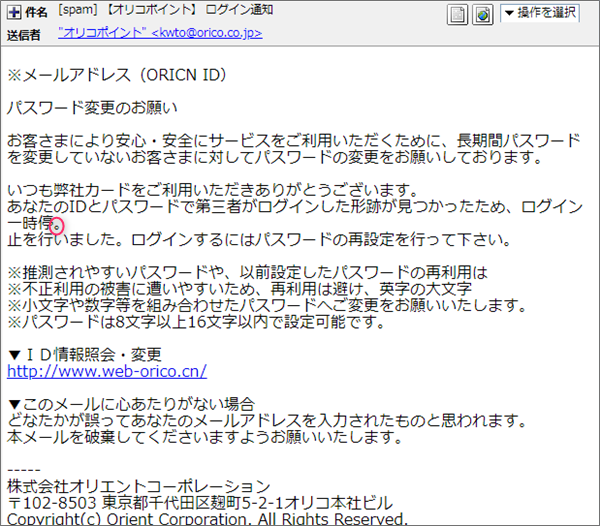

本末転倒、支離滅裂週中頃は比較的静かだったのに、週末にバタバタと悪質なメールが届いています。 件名に「ログイン通知」とあるのに、本文文頭はいきなり「パスワード変更のお願い」 「ログイン一時停。 では、プロパティーから。 件名 差出人は ではこのメールをヘッダーソースから調査してみます。

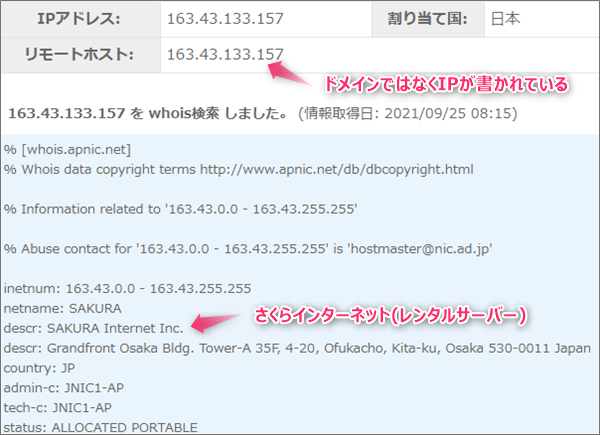

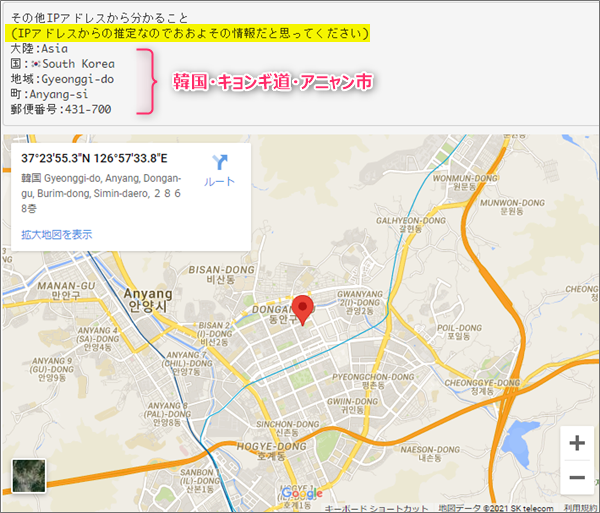

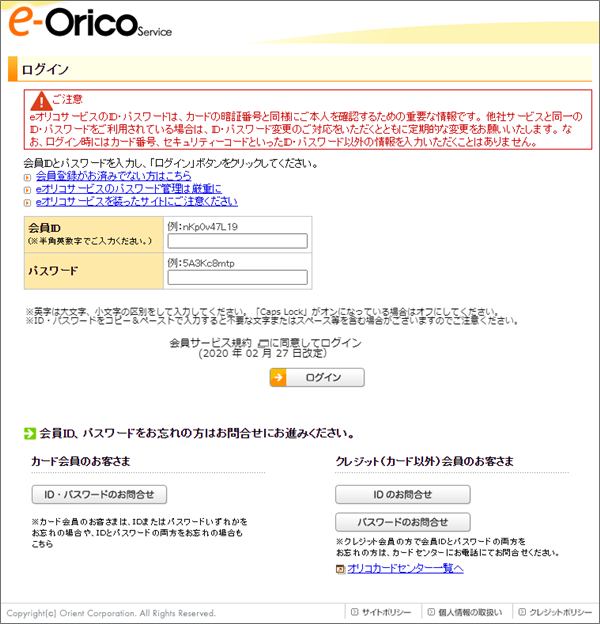

では、このIPアドレスを使って差出人の送信サーバーの情報を拾ってみましょう! また「さくらインターネット」さんのユーザーの仕業。 リモートホストの項目にドメインじゃなくIPアドレスが書かれているので、やはりこのIPには よくあるこのパターンでは、本文。 件名に第三者の不正ログインをにおわせるように「ログイン通知」と書かれているのに 「ログイン一時停。 なんてやらかしちゃっています(笑) では、このメールの最大の目的でもある「▼ID情報照会・変更」と書かれている下の そのリンク先のURLがこちらです。 例によってあからさまにある”.cn” このドメイン、誰がどこで使っているんでしょうか? 登録申請者は、漢字三文字の氏名の方で、この調査ではほんとよく見かける方。 余りにもアバウトな割当て地域なので、他サイトでもう少し詳しい情報を取得してみます。 やっぱりここか… ここに設置されたウェブサーバーでこのような偽サイトが運営されていました。 まとめ差出人が「さくらインターネット」のユーザーでサイトドメインが”.cn”で、更にサイト いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール【オリコポイント】 ログイン通知,Cloudflare,IPアドレス,kwto@orico.co.jp,Message ID,Received,Return-Path,SMS,SPAM,web-orico.cn,クラウドフレア,さくらインターネット,ジャンクメール,ドメイン,なりすまし,パスワード変更のお願い,フィッシング詐欺,ヘッダーソース,メール,ログイン一時停。,ワードサラダ,完コピ偽サイト,拡散希望,注意喚起,第三者の不正ログイン,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「安全に関するお知らせ: Twitterへのログインがありました」と、来た件

危うく乗っ取られるところだった ※ご注意ください! このブログエントリーは、フィ ...

『詐欺メール』「Don’t forget to pay the tax within 2 days!」と、来た件

アダルトハッキングが英語で来ました。 ※ご注意ください! 当エントリーは迷惑メー ...

『詐欺メール』『【確認】楽天アカウントのセキュリティを更新してください』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』「【緊急の連絡 】イオンカード ご利用確認」と、来た件

イオン対アメリカンエキスプレス ※ご注意ください! このブログエントリーは、フィ ...

『詐欺メール』「【VpassClub通信】<VJA カード>ご利用確認のお願い」と、来た件

VJAグループを装ったフィッシング詐欺メール ※ご注意ください! 当エントリーは ...