『詐欺メール』「三井住友カード【重要】」と、来た件

| 今週明けは少なめな始動 |

※ご注意ください!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。

このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません!

リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を

入力させアカウント情報を詐取します。

ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は

ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう

心掛けてください!

本当のメールアドレス使ってる!? 今週明けは心なしジャンクメールは少なめでほっとしています。

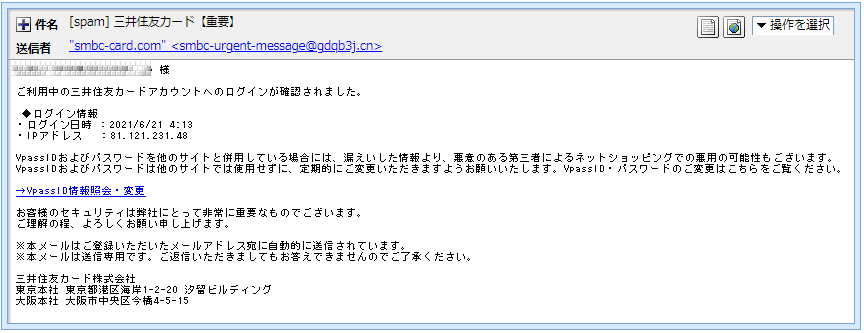

今回は、久しぶりに三井住友カードのフィッシング詐欺メールをご紹介。

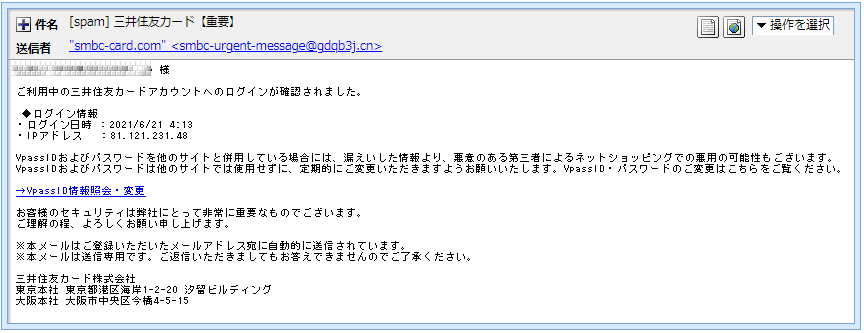

(クリックで拡大)

横長のメールで、うちのサイトのサイズにそぐわないサイズなのでサムネイルに

しておきました。

読みにくい方はクリックしてご覧ください。 宛先はすでに退社した女性スタッフ宛に届いたメールです。

この方あてのフィッシング詐欺メールは非常に多く、多分在籍時あちらこちらの登録に

この仕事用メールアドレスを使っていたんでしょうね。 件名は

「[spam] 三井住友カード【重要】」

屋号だけのメールはいかにも怪しい件名。

それにサーバーに見抜かれ”[spam]”ってスタンプ押されています。

【重要】って書けば騙せると思っているんでしょうか? 差出人は

「”smbc-card.com” <smbc-urgent-message@gdqb3j.cn>」

“smbc-card.com”と商業団体向けのドメインを差出人として書いておきながら

“.cn”なんて中国のトップレベルドメインを使ったメールアドレスが記載されています。

こんなところ誰でも簡単に偽装できるんだから、嘘でもいいからメールアドレスにも

“smbc-card.com”を使っときゃよかったのに(笑)

”smbc-urgent-message@gdqb3j.cn”だって本当かどうかわかりませんよ。 | Received: from gdqb3j.cn (gdqb3j.cn [106.75.250.224]) | これはヘッダーソースから取り出した差出人の使ったと思われる送信サーバーの

ホスト情報を示す”Received”フィールド。

調べてみると”gdqb3j.cn”ってドメインと”Received”に記載されたIPアドレスからが

合致することから、どうやら偽装せずご本人自身のメールアドレスから送られたようです。

でたらめなIPはイタリアの通信会社のもの では本文を。 | ご利用中の三井住友カードアカウントへのログインが確認されました。 ◆ログイン情報

・ログイン日時 :2021/6/21 4:13

・IPアドレス :81.121.231.48 | 内容は第三者による不正ログインを騙った内容です。

府政にログインされた時刻は、今朝の早朝AM4時13分。

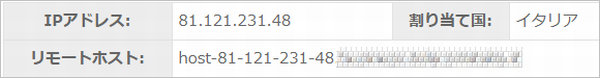

そして接続されたIPアドレスが”81.121.231.48”

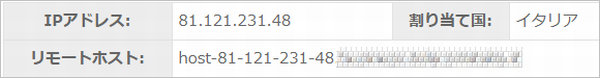

これは信ぴょう性を持たせるための奴らの手口でもちろんでたらめ。 このIPも調べてみるとイタリアとでました。

どーでもいいですが、このIPアドレスがイタリアの通信会社のドメインに割当てられてました。

詐欺サイトはシンガポールに こういったフィッシング詐欺メールには必ず偽サイトへのリンクが張り付けられています。

このメールの場合「→VpassID情報照会・変更」と書かれた青文字のところに隠されています。

リンク先のURLはこうなっっています。

また中国のトップレベルドメインです。 もちろんこのドメインも調べますよ。

ドメイン登録申請の内容はえらく簡便な内容。

中国のトップレベルドメインなのと、登録者名が漢字の氏名なのでおそらく中国の方。

そして、このドメインを割当ててるIPアドレス”180.215.119.214”から推測される住所は

シンガポールの中心地。

ここでこのドメインを使って悪事を行うためのウェブサーバーを公開しているってことです。

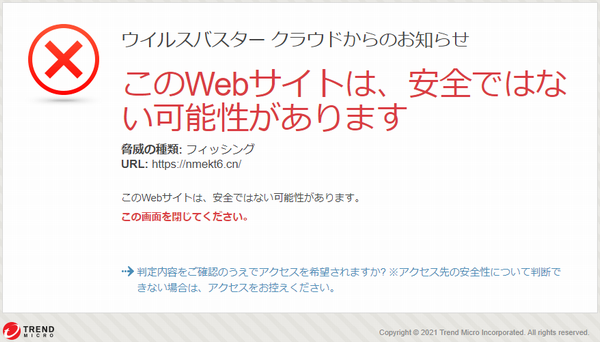

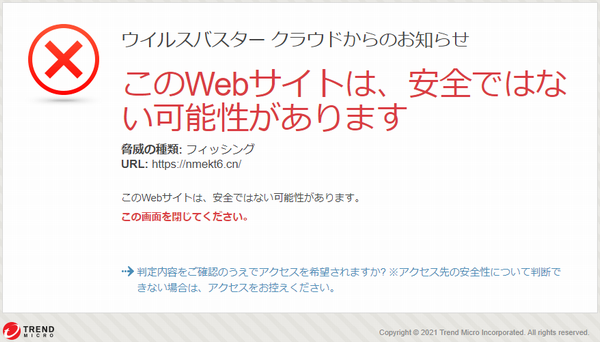

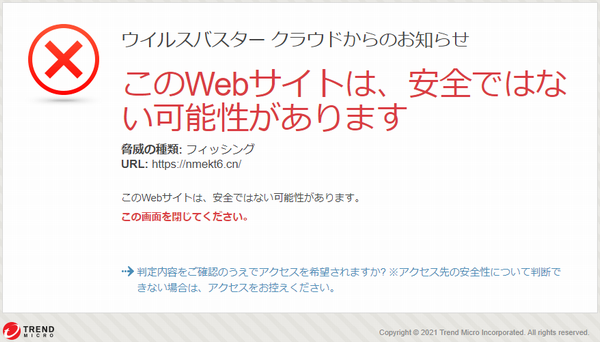

使命に駆られリンクをクリックしてみると、トレンドマイクロから警告されました。

無視して先へ進むと、やはり完コピ偽サイトでした。

騙されてログインしちゃうととんでもないことになりかねませんのでご用心! |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)