※ご注意ください!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。

このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません!

リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を

入力させアカウント情報を詐取します。

ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は

ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう

心掛けてください!

香港から送られたメール 雨の週末、ひっそりと一人仕事してるとAmazonからメールが。

もちろんここで紹介するメールなのでフィッシング詐欺ですが(笑) 内容はAmazonプライムの無料体験に関してのようです。

が、私、正規ユーザーですので余計なお世話って話。(笑) 件名は

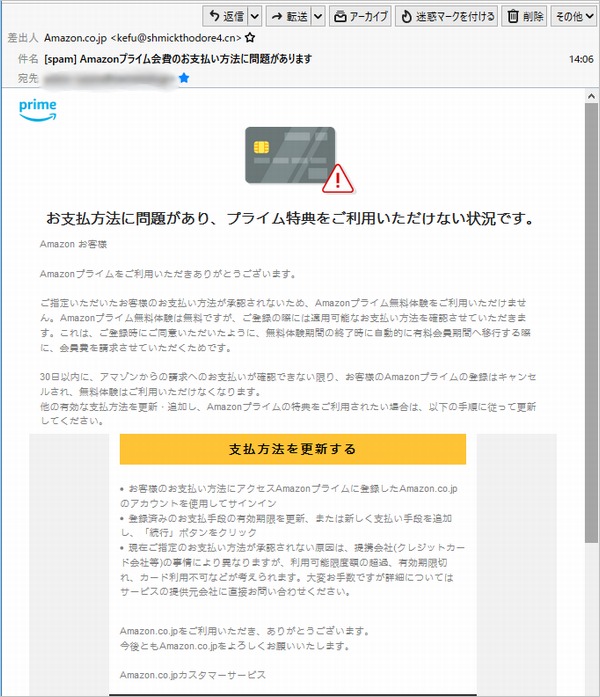

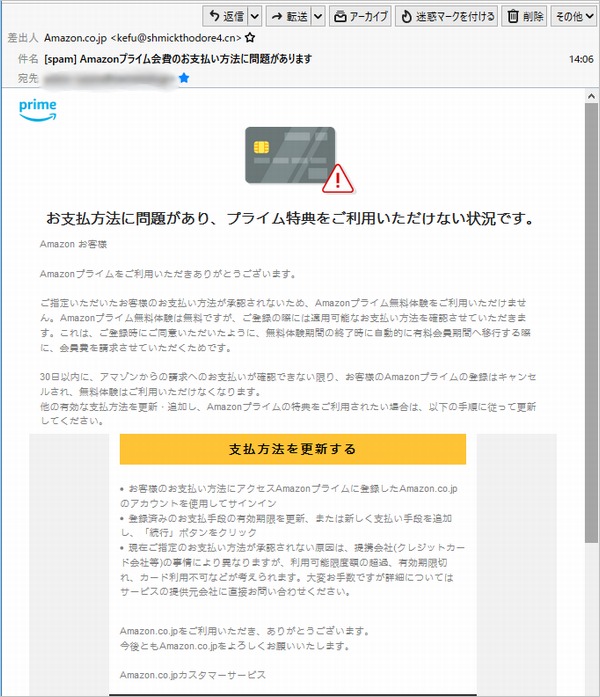

「[spam] Amazonプライム会費のお支払い方法に問題があります」

”[spam]”と付けられているので、このメールはジャンクメール。

これは受信したメールサーバーが危険を察して付加した”スパムスタンプ”と呼ばれるもの。 差出人は

「Amazon.co.jp <kefu@shmickthodore4.cn>」

よく見てください、末尾に”.cn”とありますよね?

これ、中国のトップレベルドメイン。

例えば日本の場合は”.jp”だったりうちのサイトだと”.nagoya”だったりしますが、アマゾンが

中国のトップレベルドメイン使うと思います? 使いませんよね~(笑) ちょっとこのメールのヘッダーソースを覗いてみました。

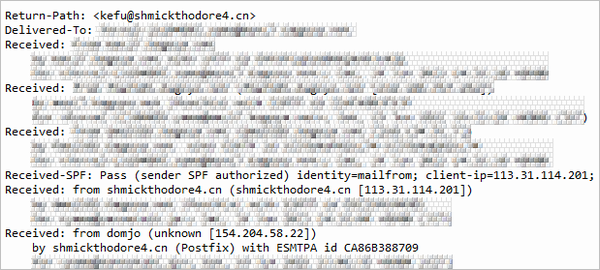

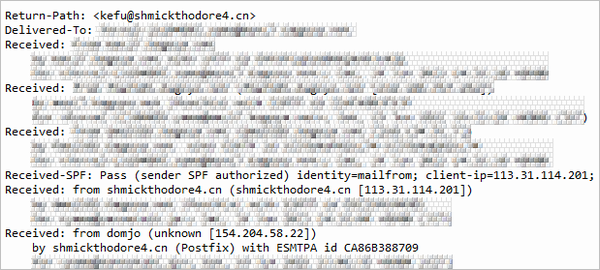

このメールには”Received”が6つありますね。

”Received”とは、メールヘッダーソースにあるフィールドで、メールがそれぞれの受送信

サーバーを通過した際にそのサーバーが刻み込む自局のホスト情報です。

下から順に書き込まれるので、一番下のが差出人が利用したであろう送信サーバーの自局

ホスト情報。 Received: from domjo (unknown [154.204.58.22]) ”154.204.58.22”がそのホストのIPアドレスってこと。

IPアドレスは世界中に同じものは2つとありません。

なので、そのIPアドレスを調べるとそのホストの位置をおおよそ掴むことができるんです。

IPアドレスから住所を引き出しサイトなんてたくさんあるので適当なところで検索。

すると、このような結果が導き出されました。

最初に通過したメールサーバーの所在は、香港と出ました。

もちろんおおよその位置です。

そして、あくまでメールサーバーが置かれている場所で、差出人が香港にいるとは限りません。

もしかしてこのメールで騙すつもりです? では本文を。 お支払方法に問題があり、プライム特典をご利用いただけない状況です。

Amazon お客様 Amazonプライムをご利用いただきありがとうございます。 ご指定いただいたお客様のお支払い方法が承認されないため、Amazonプライム無料体験を

ご利用いただけません。

Amazonプライム無料体験は無料ですが、ご登録の際には適用可能なお支払い方法を確認

させていただきます。

これは、ご登録時にご同意いただいたように、無料体験期間の終了時に自動的に有料会員

期間へ移行する際に、会員費を請求させていただくためです。 30日以内に、アマゾンからの請求へのお支払いが確認できない限り、

お客様のAmazonプライムの登録はキャンセルされ、

無料体験はご利用いただけなくなります。

他の有効な支払方法を更新・追加し、Amazonプライムの特典をご利用されたい場合は、

以下の手順に従って更新してください。 | 適当に改行入れてあります。 これによると、無料体験を申し込んだAmazonプライムの支払い方法が承認されなかったので

利用ができないと、そのために指示に従ってリンクから再度手続きを行ってほしい旨が

書かれています。 Amazonプライムの無料体験期間は30日でしたよね。

この詐欺メールのターゲットがこの体験期間中の方だとすると、そんなの引っ掛る人は皆無。

こんなの一生懸命送ってもだれも騙せないでしょう(笑) そんな内容より私が気になるのはそのリンク先の完コピ偽サイト。

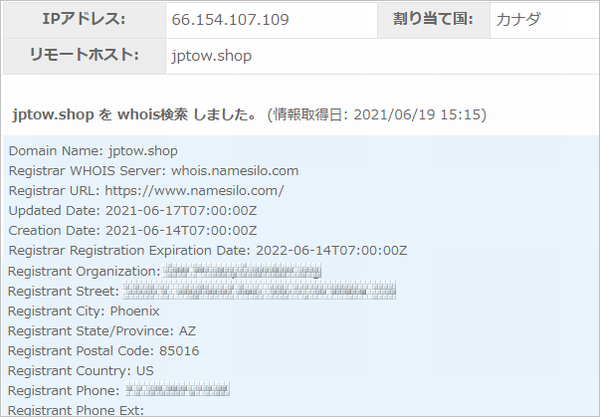

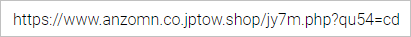

そのリンク先はメールの黄色いボタンに貼られていてそのURLがこちら。

よ~く見てください。

”amazon”じゃなくて”anzomn”

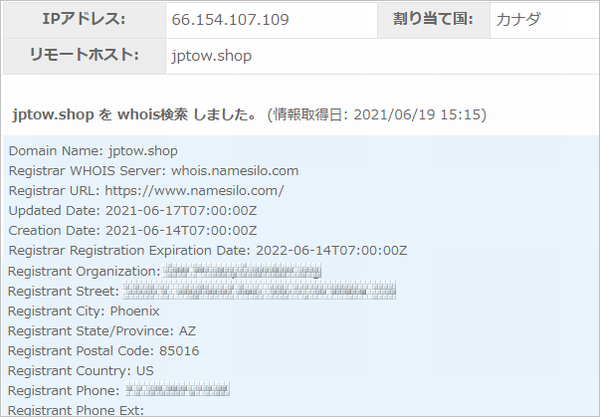

それに使われているドメインは”jptow.shop”

Amazonにかすりもしない(笑) このドメインも先ほどのIPアドレスのように検索してみます。

ああ、アメリカアリゾナ州フェニックス…またこの登録者だ。

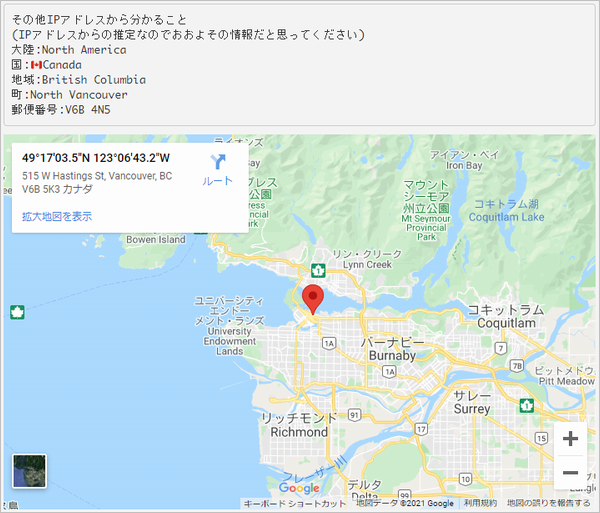

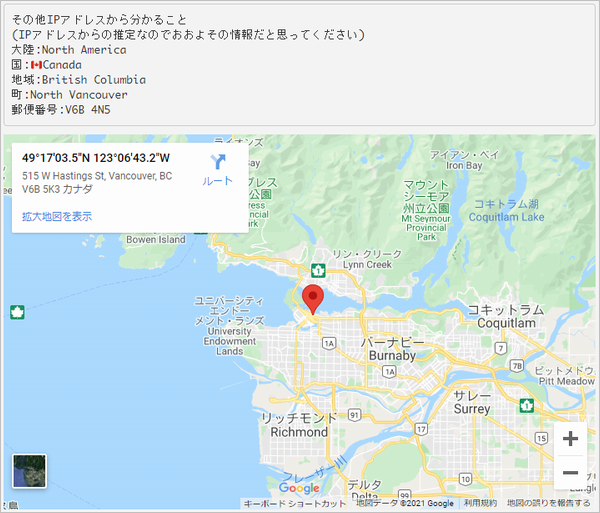

凝りもせずよくやりますわ(汗) 割り当てられてるIPアドレスからそのおおよその所在地を確認してみると、カナダが

表示されました。

これは、詐欺サイトがカナダに設置されたウェブサーバーで実行されていることを示します。

あくまでもサーバーの所在地で、ここに差出人がいるわけではありませんので。

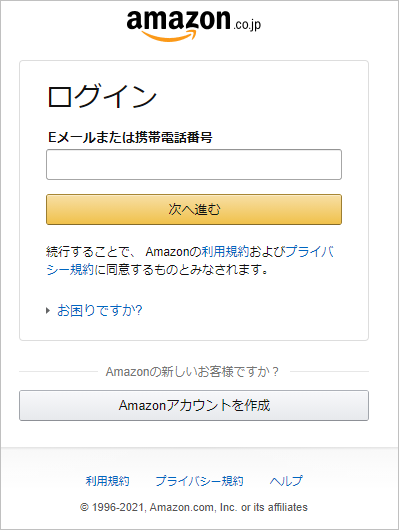

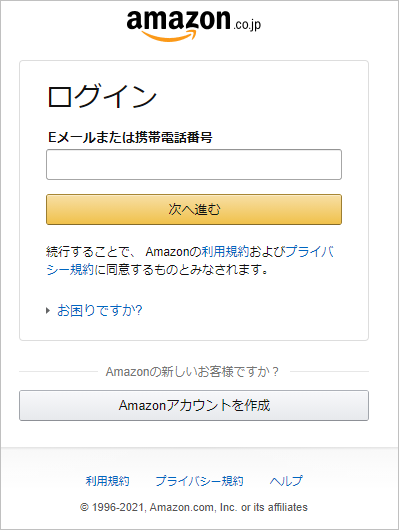

つないでみるとやはり完コピ偽サイトが現れました。

ここにアカウントを入力させてあたかもログインしたように見せ掛け。

次に個人情報やクレカ情報なども入力させ詐欺を成立させる。

それが奴らのやり方です。

まぁ、このような期間限定の方を対象にした詐欺メール自体成立しないと

思うのですが。(笑)

|