【実録】JCBを騙る「ポイント失効予定」偽メールを徹底調査!2,913ポイントの罠!実例と見分け方

最近、JCBを名乗る「ポイント失効予定」と題した偽メールが横行しています。この詐欺メールは、GoogleCloud悪用の手法を用いて不正アクセスを試みるものであり、注意が必要です。メールヘッダ解析やIPアドレス調査を行うことで、なりすましメールや偽サイトの特定が可能です。クレジットカード詐欺や個人情報漏洩を防ぐために、万全なセキュリティ対策を講じることが重要です。

![]()

![]() このメールは「JCB」を装ったフィッシング詐欺です。

このメールは「JCB」を装ったフィッシング詐欺です。

送信元ドメイン・URL・IPアドレスを確認したところ、正規メールではありません。

絶対にリンクをクリックしないでください。

いつもご覧くださりありがとうございます!

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

前書き

「JCBカード」なる送信者からポイントの有効期限に関するメールが複数通届いています。

おかしいですよね、1通ならまだしも複数通届くのは不審すぎます。

では、何が目的なのでしょう。

今回は、そんな「JCBカード」に成り済ます不審なメールのご紹介となります。

では、詳しく見ていくことにしましょう。

あっと、その前に!

これらのメールは開いただけなら被害に遭うことはありませんので先にお伝えしておきますね!

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

またリンクのURLは直リンク防止のため文字を一部変更してあります。

メール本文

ここから本文

↓↓↓↓↓↓![]()

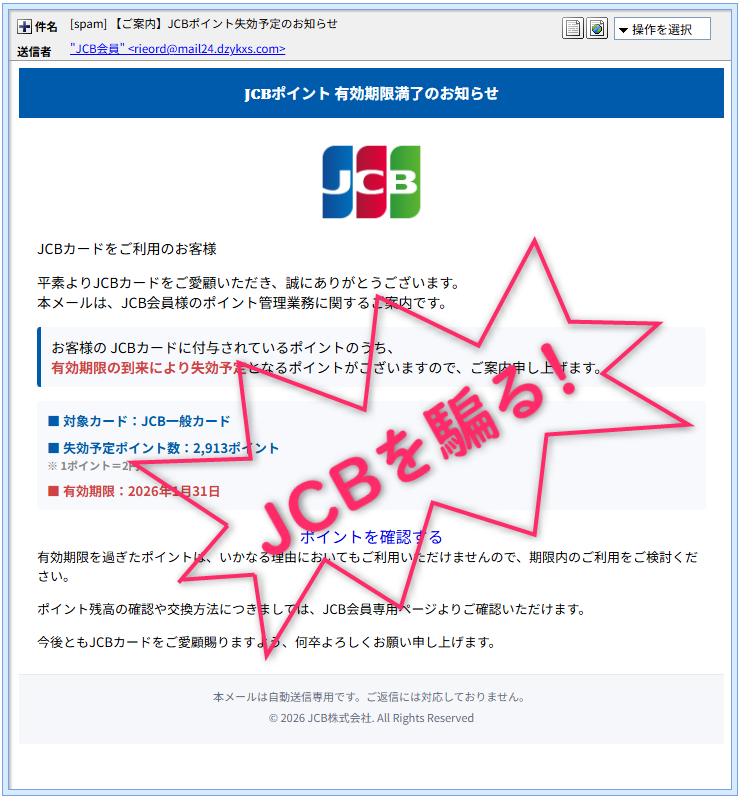

件名:[spam]【ご案内】JCBポイント失効予定のお知らせ

送信者: “JCB会員" <rieord@mail24.dzykxs.com>

𝐉𝐂𝐁ポイント 有効期限満了のお知らせ

JCBカードをご利用のお客様

平素よりJCBカードをご愛顧いただき、誠にありがとうございます。

本メールは、JCB会員様のポイント管理業務に関するご案内です。

お客様の JCBカードに付与されているポイントのうち、

有効期限の到来により失効予定となるポイントがございますので、ご案内申し上げます。

■ 対象カード:JCB一般カード

■ 失効予定ポイント数:2,913ポイント

※ 1ポイント=2円

■ 有効期限:2026年1月31日

有効期限を過ぎたポイントは、いかなる理由においてもご利用いただけませんので、期限内のご利用をご検討ください。

ポイント残高の確認や交換方法につきましては、JCB会員専用ページよりご確認いただけます。

今後ともJCBカードをご愛顧賜りますよう、何卒よろしくお願い申し上げます。

本メールは自動送信専用です。ご返信には対応しておりません。

© 2026 JCB株式会社. All Rights Reserved

![]() ↑↑↑↑↑↑

↑↑↑↑↑↑

本文ここまで

※本記事は注意喚起目的で掲載しています

このメールは、JCBカードを騙ったフィッシング詐欺(偽メール)である可能性が非常に高いですね。

その理由と対処法を整理します。

不審・危険なポイント

- 送信元メールアドレスが完全にアウト

「rieord@mail24.dzykxs.com」はJCBの公式ドメインではありません。

JCBの正規メールは基本的に「@jcb.co.jp」や「@mail.jcb.co.jp」などです。

このようなランダムな文字列ドメインは典型的なフィッシングと判断して構いません。 - 不自然に具体的な数字で焦らせてくる

「2,913ポイント」1ポイント=2円と書かれていますが、JCBのOki Dokiポイントの価値は交換先によって異なりますが、通常1ポイント=約5円相当であり、記載内容に矛盾があります。

それに期限がかなり近い(2026年1月31日)ですよね。

これは「もったいない!今すぐ確認しなきゃ」と思わせる 心理誘導 の典型です。 - 宛名がない

本物のJCBからの重要なお知らせであれば、通常は「〇〇様」とお客様の名前が記載されます。

「JCBカードをご利用のお客様」という曖昧な表現は詐欺メールによく見られる特徴です。 - 不安を煽る内容

「失効予定ポイント」という名目で、偽のログインサイトへ誘導し、クレジットカード番号やパスワードを盗み取ろうとする手口が一般的です。

推奨される対応

- メール内のリンク(「ポイントを確認する」など)は絶対にクリックしない。

もし本当にポイントが気になるなら、まずこのメールは無視 or 削除し、ブラウザを使い自分で「JCB 公式サイト」を検索し公式サイトを開く。

またブックマークや公式アプリからログインしポイント残高を確認し、メール内リンクは一切使わないでください。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールのヘッダー情報を確認

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

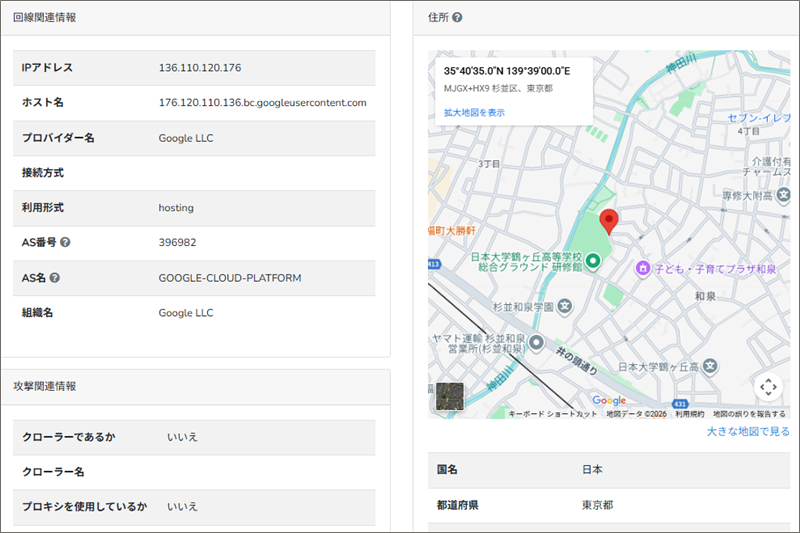

Received: from mail24.dzykxs.com (176.120.110.136.bc.googleusercontent.com [136.110.120.176])

Received のカッコ内は、送信サーバーが自身で書き込むもので、偽装することはできません。

よく見ると、カッコ内に「bc.googleusercontent.com」と記載がありますよね。

これは*Google Cloud(クラウドサーバー)から送信されていることを示しています。

JCBのような大手金融機関が、自社の正規サーバーではなく、誰でも契約できる汎用クラウドサービスの匿名サーバーから公式メールを送ることはまずありません。

このReceivedフィールドの末尾にあるIPアドレスからそのロケーション地を「IP調査兵団」で導き出してみると、東京都杉並区付近です。

でもこのロケーションは参考にすぎません。

その理由を簡単に説明しておきます

この解析結果から回線関連情報に「Google LLC」とあった通り、Googleが提供するクラウドサーバーの東京リージョンを借りて送信しています。

そのため、IPアドレスの登録地が東京になります。

東京リージョンは、物理的に複数のデータセンターを抱えていて正確な住所は非公開です。

IPデータベースでは東京都内の代表点(例:杉並区・千代田区・港区など)に丸められるので、確かに東京のどこかからではありますが、東京都杉並区付近は実在の送信者の住所ではなく、単なる代表座標地点であると言えます。

リンク先のドメインを確認

さて、本文の「ポイントを確認する」と書かれた部分に付けられた詐欺サイトへのリンクですがURLは以下の通りです。

【h**ps://bjhuasanying.com/jp/TxoSTbH/623999】

(直リンク防止のため一部の文字を変更してあります)

これもドメイン名がJCBと無関係ですから、このサイトは公式サイトではありません!

URL末尾のランダムな文字列が使われていますが、これはもしかしたら誰に送ったメールかを識別するための個別のID(トラッキングコード)である可能性が高いです。

これをクリックすると、犯人側に「このメールアドレスの持ち主はリンクをクリックした(=騙しやすいターゲットである)」という情報が伝わってしまいますので要注意。

次にこのドメインに関する詳しい情報を「whois.domaintools.com」さんで取得してみます。

URLが危険と判断できるポイント

- Registrar:Gname 107 Inc

これは中国系レジストラで詐欺・マルウェア案件の常連で「安い・審査ゆるい・身元確認が甘い」の三拍子がそろっています。

当然日本の大手企業が使う理由はゼロ! - Domain Age:337 days・Created on 2025-02-19・Expires on 2026-02-19

このドメインは1年更新で長期運用の気ゼロこれはフィッシングでは最も多いパターンです。

通常本物の金融系の場合、複数年更新で10年以上の運用履歴が普通です。 - 「IP Address 104.21.27.54 – 1,240 other sites hosted on this server」

割当てているIPアドレスは「104.21.27.54」で「1,240」のサイトで共用されています。

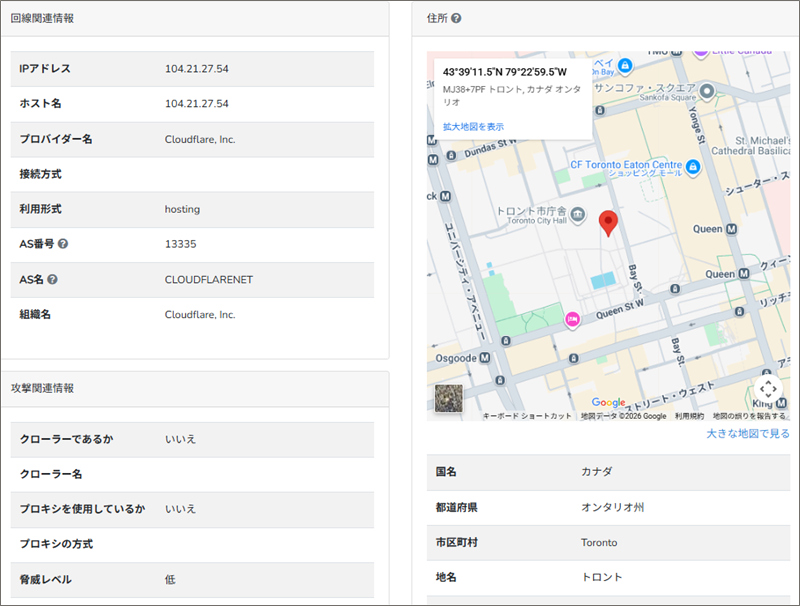

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、カナダのトロント市庁舎付近であることが分かりました。

ここに記載されている通り、利用されているプロバイダーは「Cloudflare(クラウドフレア)」のようですが、これは Cloudflareというネットワークサービスの共有IPアドレスです。

Cloudflareは世界中に拠点があり、アクセスした人に一番近い拠点が表示されるだけで運営者・犯人の場所ではありません!

この調査結果から、犯人がどのように足を隠しているのかを考察すると。

このIPアドレスは、世界中の膨大な数のサイトが共有しているものです。

犯人の本当のサーバーの前に、Cloudflareという大きな壁を立てることで、攻撃者の本拠地を特定しにくくしています。

アクセス元・タイミングによっては、ロサンゼルスであったり、東京であったり、今回の様にトロントであったりと別の拠点IPが返ることがあります。

これは Cloudflare のエッジ拠点に過ぎませんからここに詐欺サイトが設置されているとは限りません。

「」のような超大規模サービスが、わざわざこのような安価な個人利用も多い共有設定でログインページを運用することは考えにくいです。

通常、大企業は自社専用、あるいは強固に管理されたネットワークインフラを使用します。

Cloudflareサービスには詐欺にとって更に以下の利点があります。

- 本当のサーバIPを隠せる

- 無料・即日で使える

- HTTPSが簡単

- 通報されても別ドメインへ即切替可能

この Cloudflare 自体は正規サービスですが、これらの利点を悪用されてしまっています。

リンクを辿ってみると、一旦はウイルスバスターにブロックされましたが、解除して進むとこのようなページが開きました。

極めて巧妙に作られた偽のログイン画面(フィッシングサイト)ですね。

サイトの正体

表示されている「MyJCBによそこそ」という画面は、入力した情報を即座に犯人へ送信するための「罠」です。

ID・パスワードの窃取: ここで入力すると、あなたのアカウントが乗っ取られます。

カード情報の窃取: この後、おそらく「本人確認」としてカード番号やセキュリティコードの入力を求められます。

絶対にログインしてはいけません!

ログインしてしまうとその情報は取得されてしまい、不正ログインを行われた上で資産を操作され詐欺被害に遭うことになります。

まとめ

メールの文面や送信者のメールアドレスとリンク先のドメインが「JCBカード」のものと異なるのでこのメールを詐欺メールと判定いたしました。

何も入力していない場合、 被害はほぼゼロ。

理由はシンプルで、表だけでは個人情報は取れません。

Cookie取得や端末情報取得はあるが、実害レベルではありません。

金融詐欺は「入力させてナンボ」ですからね!

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;![]()