『詐欺メール』『【最終通知】PayPayボーナスの受け取り期限が迫っています』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

最初に1点だけ以下の件ご了承ください。

本来ならメールの本文をキャプチャー画像で貼り付ける方が見やすく正しいやり方かも知れませんが、全てを画像化してしまうとキーワード検索に引っかからなくなってしまい、これらのメールを受取って不安で検索される方が多く検索結果に繋がらないとこのブロブの意味が無くなってしまうので、あえて本文を丸々コピペしてテキストにてできるだけ受け取ったメールに近い表現になるとうにした上で記載しています。

では、進めてまいります。

前書き

昨年末に急激増え、証券会社の怪しいメールが激増したのに伴って激減していた偽キャンペーンメールですが、ここに来て再び増加傾向です。

今回は、PayPayに成り済ます不審なメールのご紹介となります。

では、詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

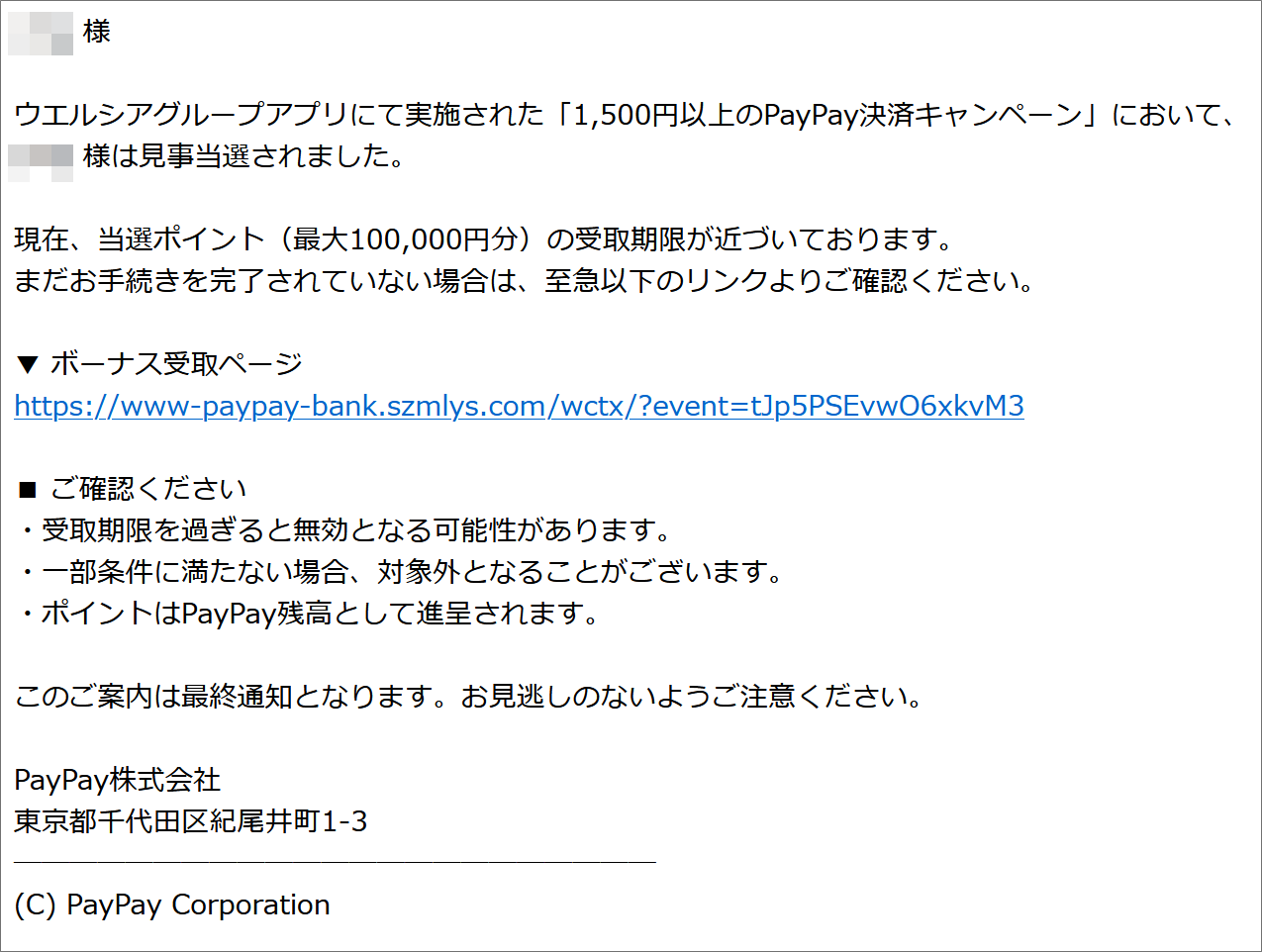

件名:[spam] 【最終通知】PayPayボーナスの受け取り期限が迫っています

送信者:PayPayカード <support@dqjdq.com>

◎◇△ 様

ウエルシアグループアプリにて実施された「1,500円以上のPayPay決済キャンペーン」において、

◎◇△ 様は見事当選されました。

現在、当選ポイント(最大100,000円分)の受取期限が近づいております。

まだお手続きを完了されていない場合は、至急以下のリンクよりご確認ください。

▼ ボーナス受取ページ

h**ps://www-paypay-bank.szmlys.com/wctx/?event=tJp5PSEvwO6xkvM3

■ ご確認ください

・受取期限を過ぎると無効となる可能性があります。

・一部条件に満たない場合、対象外となることがございます。

・ポイントはPayPay残高として進呈されます。

このご案内は最終通知となります。お見逃しのないようご注意ください。

PayPay株式会社

東京都千代田区紀尾井町1-3

───────────────────────

(C) PayPay Corporation

↑↑↑↑↑↑

本文ここまで

このウエルシアグループで実施されたとされるキャンペーンですが、実際に行われていたようでこれは便乗詐欺の一種。

でも、このキャンペーンは、2024年8月13日から9月9日までの期間に実施されていたもので、1年近く前のキャンペーンです。

このキャンペーンによるポイント付与は、支払日の翌日から起算して30日後自動的に付与されるようなので、手続きの必要はありません。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いているものは全て迷惑メールと判断されたもの。

うちのサーバーの場合、注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は「dqjdq.com」

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

もうお分かりですよね?

そうです、PayPayが利用するメールアドレスのドメインは「paypay.ne.jp」です。

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from 64.128.197.35.bc.googleusercontent.com (HELO dqjdq.com) (35.197.128.64)

ここには『googleusercontent.com』と書かれています。

これはGoogleが提供する各種サービスがコンテンツを配信・ホスティングするために使用されるドメインです。

故にこのメールの送信者は、このサービスを利用してこのメールを送信しているようです。

ここの末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

では、試しにドメイン「dqjdq.com」に関する詳しい情報を「Grupo」さんで取得してみます。

この情報が正しければ、このドメインの取得者はアラバマ州の方です。

割当てているIPアドレスとReceivedフィールドのIPアドレスが合致したので、この送信者は自身のメールアドレスを偽ることなく何食わぬ顔でこのメールを送信してきたことになります。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を「IP調査兵団」で導き出してみると、シンガポール付近です。

リンク先のドメインを確認

さて、本文に直書きされた詐欺サイトへのリンクですが、当然偽装されていて、実際に接続されるサイトのURLは以下の通りです。

【h**ps://www-paypay-bank.szmlys.com/wctx/?event=tJp5PSEvwO6xkvM3】

(直リンク防止のため一部の文字を変更してあります)

これまた PayPay のドメインとは異なるものが利用されていますね。

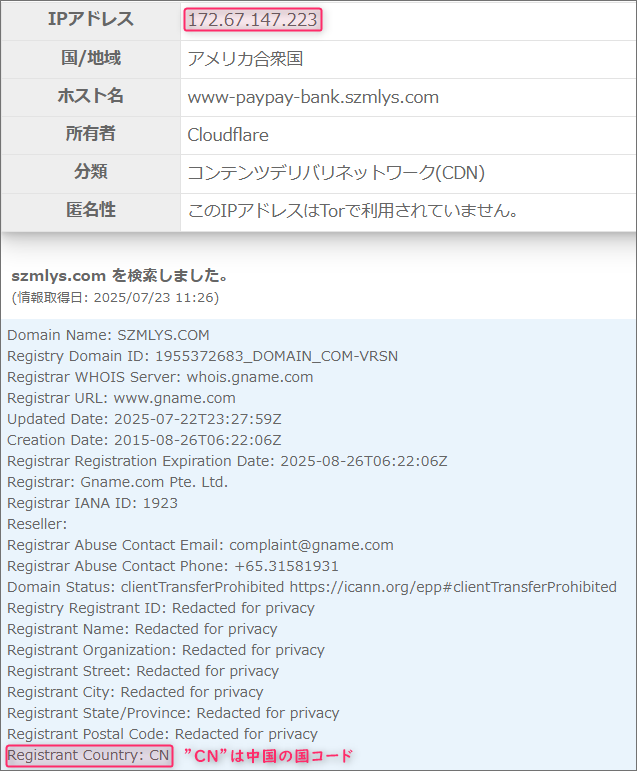

先程と同様にこのドメインに関する詳しい情報を「Grupo」さんで取得してみます。

ほぼほぼプロテクトされていますが、この情報が正しければ、このドメインの取得者の所在地は中国です。

割当てているIPアドレスは「172.67.147.223」

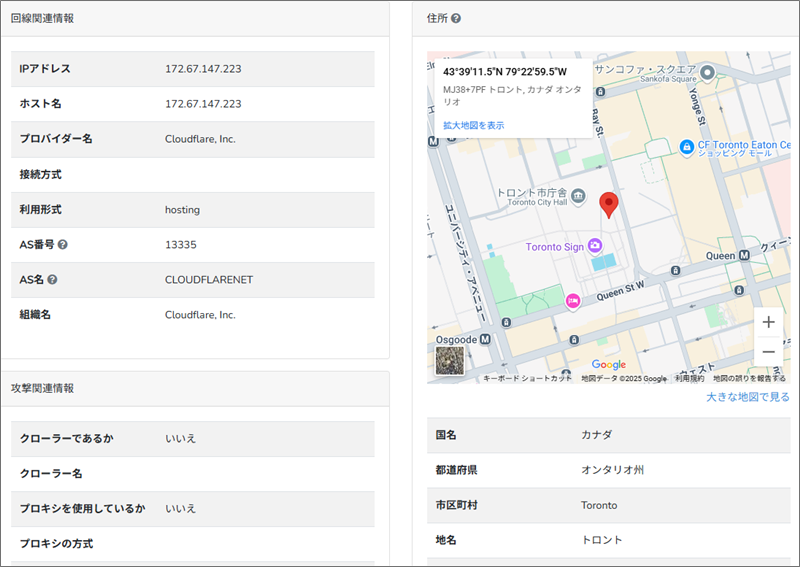

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、詐欺サイト設置場所は、カナダのトロント市庁舎付近であることが分かりました。

これは最近のトレンドで多くの詐欺サイトがこの付近に設置されています。

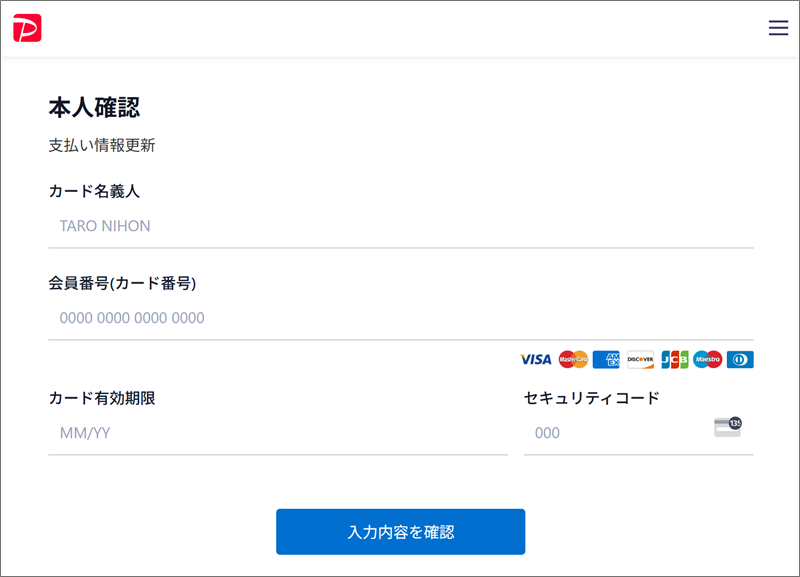

リンクを辿ってみると、一旦はGoogleChromeにブロックされましたが、解除して進むとこのようなページが開きました。

これってPayPayへのログインページなのでしょうか?

PayPay銀行やPayPay証券なら分かりますが、PayPayってスマホアプリで使うものでウェブからのログインは無かったような気がします。

まあ騙された体で適当な情報でログインしてみます。

ほら出た!

本人確認と称したクレジットカード情報の入力画面。

本人確認なら他の方法があると思いますが、詐欺メールの目的がこれだから仕方ありませんね。

ここを埋めて「入力内容を確認」と書かれたボタンを押してしまうと、クレジットカードの情報を盗み取られた上で詐欺の被害に遭うことになります。

まとめ

色々な手口を使って仕掛けてくる詐欺メール。

PayPayがシンガポールの山中からメールを送り、トロントに設置されたウェブサイトに誘導するなんておかしいと思いませんか?!

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;