『詐欺メール』『【Kagoyaより重要なお知らせ】御社ご契約ドメインのメール運用についてお知らせします』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

★証券会社に成り済ます悪質なメール終息気味ですが、まだ確認されていますので資産運用されている方はご注意ください★

- 件名の見出しを確認

- メールアドレスのドメインを確認

- 宛名を確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

今回は、少しマニアックなメールのご紹介となります。

それはレンタルサーバーを装った怪しいメールで、何とかしてメールのアカウントを盗み出そうとするものです。

在籍する事務所が利用するレンタルサーバーは京都にある『カゴヤジャパン』さんですが、このレンタルサーバーを装って毎日10通以上の怪しいメールが届きます。

あれこれ手を変え品を変え何とかしてリンクへ誘導しようと試みていて、そのどれもがあからさまで滑稽なものばかりです。

さて今回はどのような手口で誘導するのでしょうか。

では、詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] 【Kagoyaより重要なお知らせ】御社ご契約ドメイン「*****.***」のメール運用についてお知らせします

送信者: “カゴヤ・ジャパン サポートセンター" <support@kagoya.jp>

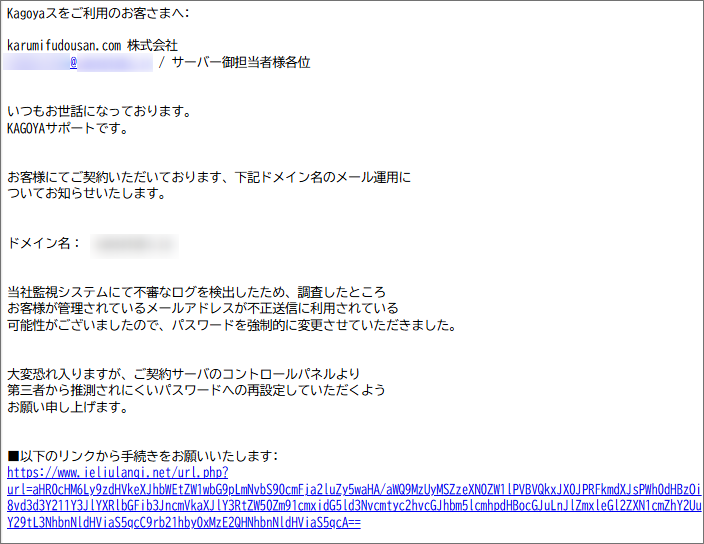

Kagoyaスをご利用のお客さまへ:

karumifudousan.com 株式会社

◎◇△@*****.*** / サーバー御担当者様各位

いつもお世話になっております。

KAGOYAサポートです。

お客様にてご契約いただいております、下記ドメイン名のメール運用に

ついてお知らせいたします。

ドメイン名: *****.***

当社監視システムにて不審なログを検出したため、調査したところ

お客様が管理されているメールアドレスが不正送信に利用されている

可能性がございましたので、パスワードを強制的に変更させていただきました。

大変恐れ入りますが、ご契約サーバのコントロールパネルより

第三者から推測されにくいパスワードへの再設定していただくよう

お願い申し上げます。

■以下のリンクから手続きをお願いいたします:

h**ps://www.ieliulanqi.net/url.php?url=aHR0cHM6Ly9zdHVkeXJhbWEtZW1wbG9pLmNvbS90cmFja2luZy5waHA/aWQ9MzUyMSZzeXN0ZW1lPVBVQkxJX0JPRFkmdXJsPWh0dHBzOi8vd3d3Y211Y3JlYXRlbGFib3JncmVkaXJlY3RtZW50Zm91cmxidG5ld3Nvcmtyc2hvcGJhbm5lcmhpdHBocGJuLnJlZmxleGl2ZXN1cmZhY2UuY29tL3NhbnNldHViaS5qcC9rb21hby0xMzE2QHNhbnNldHViaS5qcA==

■弊社では下記いずれかの状況が確認された場合、不正に利用された可能性があ

ると判断し、

パスワードを強制的に変更させていただいております。

– 海外のIPアドレスから多数のメールを送信した記録があったため

– 機械的に生成された様な宛先のメール送信記録が多数あったため

– 上記メールアドレスが送信元のメールキューが多数存在したため

– 外部機関からの通報があったため

====================================

電 話 0120-022-234

(平日10:00~17:00)

メール support@kagoya.jp

X (旧:Twitter) https://twitter.com/kagoyajp

ウェブサイト https://www.kagoya.jp/

サポートサイト https://support.kagoya.jp/

KAGOYA Internet Routing

KAGOYA FLEX

KAGOYA CLOUD

KAGOYA DC+

====================================

Copyright © 2025 KAGOYA Japan, K.K Inc. 無断転載を禁じます

↑↑↑↑↑↑

本文ここまで

監視システムで不審なログを検出したため、パスワードを強制的に変更した旨の通知です。

確かに異常な動きをしているメールアカウントは、強制的にパスワードを変更される可能性は無きにしも非ず。

でもならばどうしてこのメールは私のところに届いたのでしょうか?

浅はかですよね~、パスワードが変更されていたらこのメールだって私の手元には届かないはずです。

それに冒頭から『Kagoyaスをご利用のお客さまへ』って、私も誤字脱字が多いですがこれはひどすぎます。

そして『karumifudousan.com 株式会社』ってのも全然知らない不動産屋さんですが、私ってこの企業の人間でしたっけ?😓

このメールって、メールアカウントに対しての話なのか、それともこのメールアドレスで使われているドメインに対しての話なのかよく分かりませんよね。

まあそんなことは由として話を先に進めます。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は『kagoya.jp』

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

確かにこのドメインはカゴヤジャパンさんが取得されていて公に利用されているドメインですが、メールの内容から考えて偽装されている可能性は大。

では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from new194 (executiveonelimousine.com [104.219.238.62])

本来ならここには、送信者のメールアドレスと同じドメインが記載されるはずですがそれとは全く異なる『executiveonelimousine.com』なんてドメインが記載されていますね。

これで偽装はほぼ確定。

ここの末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

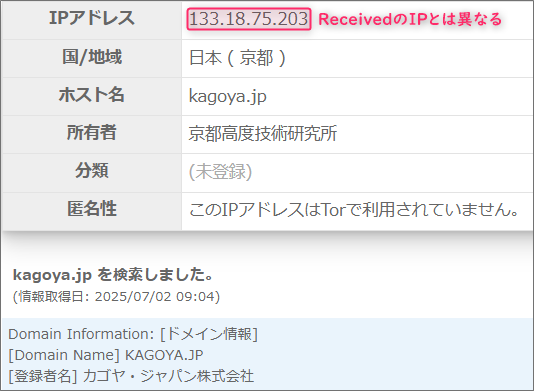

では、試しにドメイン『kagoya.jp』を割当てているIPアドレスとこのIPアドレスを比較してみましょう。

こちらが『Grupo』さんで取得したこのドメインに割当てているIPアドレスです。

全然違いますよね、この結果からこの送信者が使ったとされる『kagoya.jp』を使ったメールアドレスは偽装であることが確定!

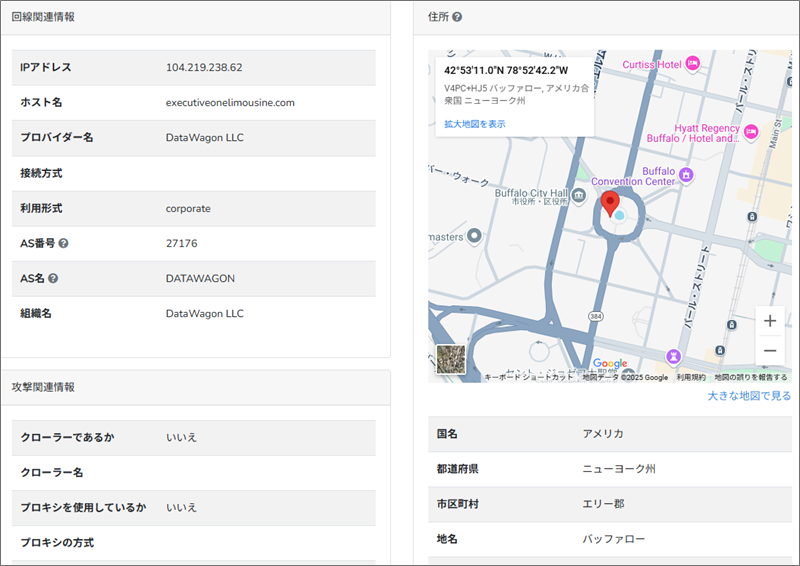

では今度はReceivedの『executiveonelimousine.com』と言うドメインについて。

同様に『Grupo』さんでこのドメインに関する詳しい情報を取得してみます。

今度は、ReceivedのIPと合致したのでこのメールの送信者の本当のメールアドレスのドメインは『executiveonelimousine.com』です。

『Registrant Organization』には『Domains By Proxy, LLC』と記載されています。

これは、米国のドメインレジストラ『Domains By Proxy, LLC』が提供するドメインプライバシー保護サービスで、このサービスを利用すると、ドメインの登録者の各種情報(名前、住所、電話番号、メールアドレスなど)が公開されるのを防ぐため、その代わりにこのように、Domains By Proxy の情報が表示され、スパムや不正アクセスからの保護が強化することができます。

半面最近は、このサービスが藪蛇(やぶへび)になりこういったサイバー犯罪の温床とされることが多く見られます。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を『IP調査兵団』で導き出してみると、ニューヨークのバッファロー付近です。

最近この辺りは、怪しいメール発信地のトレンドです。

宛名を確認

このメールの冒頭には『*****@*****.*** / サーバー御担当者様各位』と『宛名』が書かれていますが、なぜかこのメールを受信したメールアドレス。

でも仮にもしこれが本当にカゴヤジャパンからだとすれば、ユーザーの氏名若しくは企業名を絶対知っているはずですからこのような宛名はとても不自然です。

ならどうしてこのような書き方をするのでしょうか?

その原因は、このメールの送信者は受信者の情報をメールアドレスしか知らないわけだから宛名なんて書きようがないからです。

リンク先のドメインを確認

さて、本文に直書きされた詐欺サイトへのリンクですが、当然偽装されていて、実際に接続されるサイトのURLは以下の通りです。

【h**ps://stlukescommunitychurch.org/kagoya-net-customer-portal/#a29tYW8tMTMxNkBzYW5zZXR1YmkuanA=】

(直リンク防止のため一部の文字を変更してあります)

今度はカゴヤジャパンのドメインとは異なるものが利用されていますね。

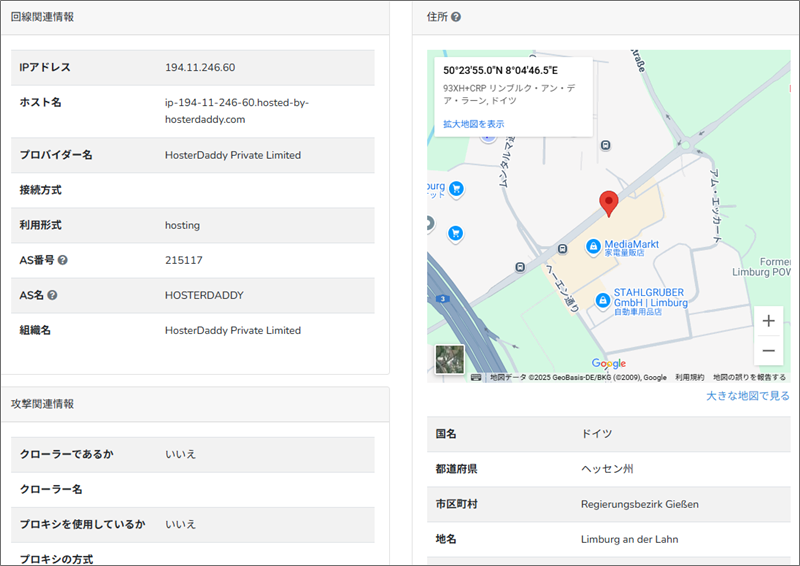

このドメインを割当てているIPアドレスを『aWebAnalysis』さんで取得してみます。

割当てているIPアドレスは『194.11.246.60』

『IP調査兵団』でこのIPアドレスからそのロケーション地域を調べると、ドイツのリンブルク・アン・デア・ラーン(Limburg an der Lahn)付近であることが分かりました。

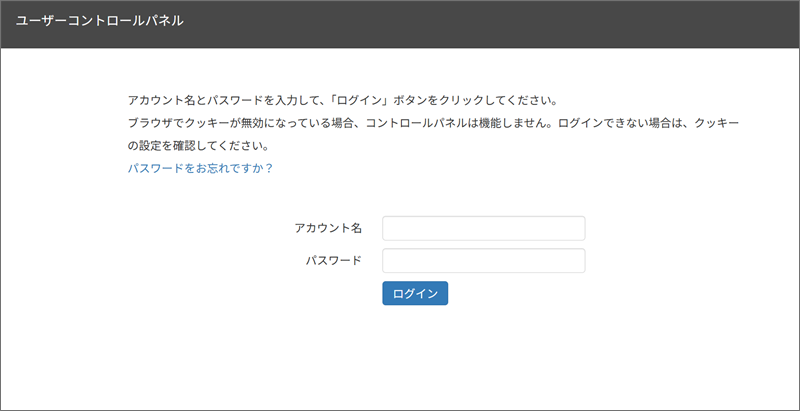

リンクを辿ってみると、このようなページがどこからもブロックされることなく無防備に放置されていました。

これはレンタルサーバーのコンパネへのログイン画面を模したものですね。

公式サイトとはURLが全く異なるので、これは本物そっくりの偽ログインページです。

当然、ここにアカウント名とパスワードを入力してログインボタンを押してしまうとその情報は詐欺犯に把握され不正ログインが可能となります。

そして不正アクセスの上でサーバーが操作され恐らく詐欺サイトの運用や詐欺メール送信の温床とされることでしょう。

まとめ

いつもと違って少しマニアックなお話で恐縮でした。

こんなの最後まで読んでくださる方いるのでしょうか?(笑)

カゴヤジャパンを装う怪しいメールは、いつもちゃんとヒントを入れてきますので残念ながら直ぐにそれと分かります。

パスワードが変更されてたらメール受信する際に引っかかって受信できないはずですもんね!

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;