『詐欺メール』au PAYから『【ポイント失効予告】ご利用はお早めに』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

★現在、証券会社に成り済ます悪質なメールが大量発生中、資産運用されている方はご注意ください★

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

ゴールデンウィーク後半の真っただ中ということもあり、今朝のメールチェックに現れた怪しいメールは19通と絶賛激減中!

こんな日々が毎日続けばと思うheartですが。(笑)

さて、証券会社を騙る詐欺メールばかりの昨今、もううんざしていたところへかわいらしいタヌキのバナーがつけられたメールが届きホッと一息♪

なぁ~んて言っている場合じゃなくて、うちのサイトのことなので当然怪しいメールのご紹介です。

タヌキのアイコンと言えば、そう『ポンタ』、ポンタと言えば『au Pay』。

ってことで今回は、そんな au Pay に成り済ます不審なメールのご紹介となります。

では、今回も詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] 【ポイント失効予告】ご利用はお早めに

送信者: “au_point" <au_point-rfljlzmail@ma.plst.com>

【期間限定】ポイントご利用のチャンス

いつもau PAYをご利用いただきありがとうございます。

現在、お客様のアカウントに付与されているポイントのうち、キャンペーンで獲得された5,000ポイントを含む一部が、2025年5月6日をもって有効期限を迎える予定です。

せっかくのポイントを有効にご利用いただく絶好のタイミングです。

この機会をお見逃しなく!

今すぐポイントを使う

※有効期限を過ぎたポイントは失効となり、ご利用いただけなくなりますのでご注意ください。

au PAYお客様サポート

0120-907-866(通話料無料)

受付時間:9:00~20:00(年中無休)

利用規約 プライバシーポリシー

©2025 KDDI CORPORATION

↑↑↑↑↑↑

本文ここまで

au Pay については私がいちいち説明するまでもなく、トヨタ系の通信大手のKDDIが提供するスマホ決済サービスですよね。

このメールは、年末から急増し世間を騒がせた偽のポイントをネタにした不審メールで、このところ証券会社の怪しいメールの陰に隠れていてあまり見かけなかったのですが、久々とは言いませんが、なんだかホットする気になる私はどうかしているのでしょうか?

ご覧いただいた通り、このメールは、以前に行われたキャンペーンで獲得した5,000ポイントを含む一部がGW最終日の5月6日に消滅してしまうので、急いでそのポイントを使うように促すメールです。

年末からから年始にかけて偽キャンペーン多すぎて忘れてしまいましたが、どのキャンペーンだったのでしょうね?😂😂

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は『ma.plst.com』

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

お分かりの方も多いとは思いますが、このドメインはレディースファッションショッピングサイトの『PLST(プラステ)』さんのもので、偽装に利用されています。

因みに au Pay が利用するメールアドレスのドメインは『auone.jp』です。

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from public.govdelivery.com (unknown [156.246.15.118])

本来ならここには、送信者のメールアドレスと同じドメインが記載されるはずですがそれとは全く異なる『public.govdelivery.com』なんてドメインが記載されていますね。

まあこのドメインも眉唾物ですけどね!

ここの末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

送信者のメールアドレスが明らかに偽装なので調べるまでありませんが、ドメイン『public.govdelivery.com』を割当てているIPアドレスとReceivedフィールドのIPアドレスを比較してみましょう。

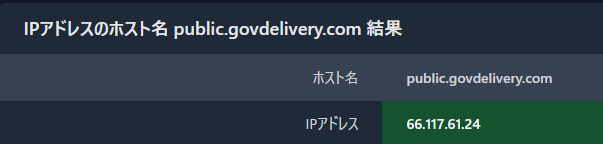

こちらが『aWebAnalysis』さんで取得したこのドメインに割当てているIPアドレスです。

御覧の通り全然違いますよね、この結果Receivedフィールドの『public.govdelivery.com』なんてドメインも偽装であることが断定できます。

この情報が正しければ、このドメインの取得者は、これらの調査では頻繁に見掛ける中国の方です。

割当てているIPアドレスとReceivedフィールドのIPアドレスが合致したので、この送信者は自身のメールアドレスを偽ることなく何食わぬ顔でこのメールを送信してきたことになります。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を『IP調査兵団』で導き出してみると、米国のサニーベール付近です。

リンク先のドメインを確認

さて、本文の『今すぐポイントを使う』と書かれた部分に付けられた詐欺サイトへのリンクですがURLは以下の通りです。

【h**ps://tb-points.hmjpco.top/】(あまりに長いので割愛しました)

(直リンク防止のため一部の文字を変更してあります)

これまた au Pay のドメインとは異なるものが利用されていますね。

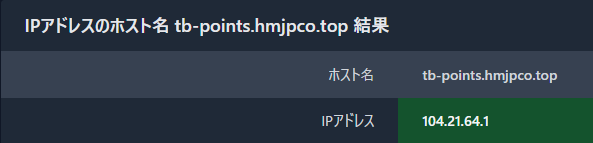

先程と同様にこのドメインを割当てているIPアドレスを『aWebAnalysis』さんで取得してみます。

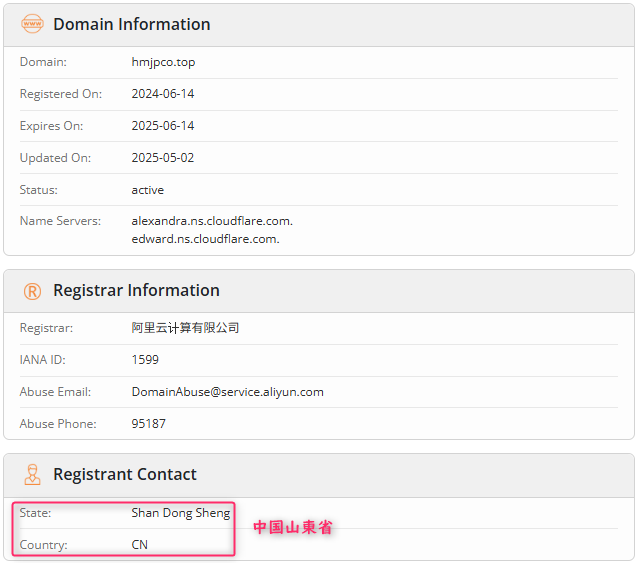

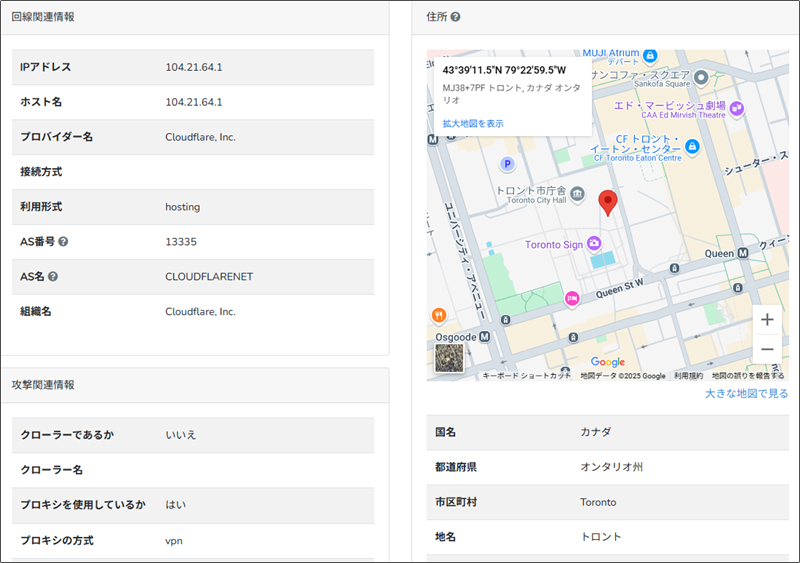

次にこのドメインに関する詳しい情報を『Whois』さんで取得してみます。

この情報が正しければ、このドメインの取得者の所在地は中国の山東省方です。

割当てているIPアドレスは『104.21.64.1』

『IP調査兵団』でこのIPアドレスからそのロケーション地域を調べると、詐欺サイト設置場所は、カナダのトロント市庁舎付近であることが分かりました。

これは最近のトレンドで多くの詐欺サイトがこの付近に設置されています。

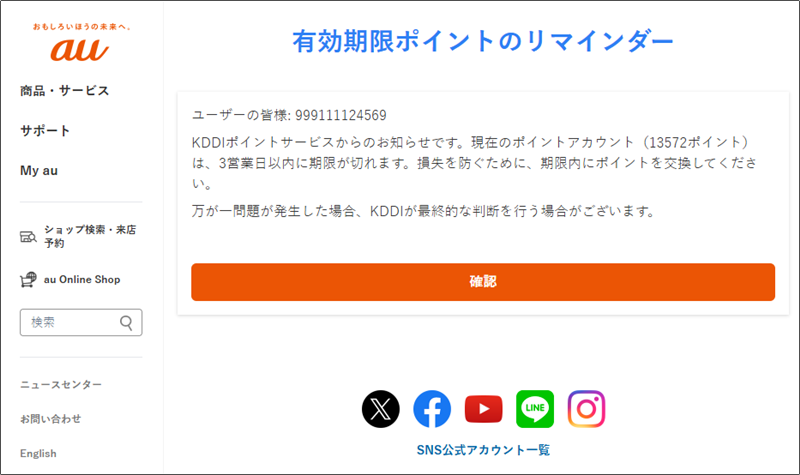

リンクを辿ってみると、このようなページがどこからもブロックされることなく無防備に放置されていました。

公式サイトとはURLが全く異なるので、これは本物そっくりの偽ログインページです。

でたらめな番号で先に進んでみると、次に開いたのはこちらのページです。

確認ボタンを押してみます。

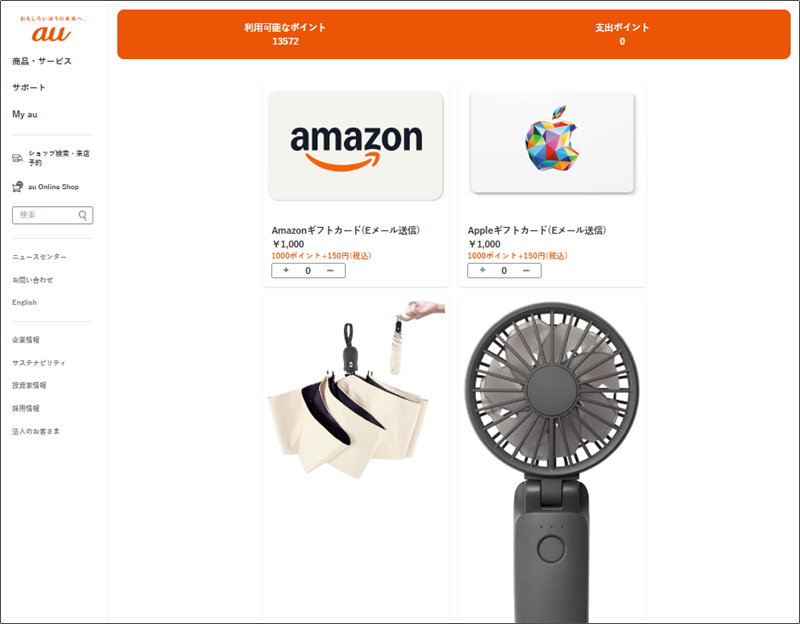

すると開いたのは、商品選択のページですね。

適当にチョイスしてポイント交換ページに行ってみると、なぜか300円をオンラインにて請求されました。(笑)

ははぁ~ん、こうやってクレジットカード情報を盗み出すんですね!

当然、ここを入力して確認ボタンを押してしまうとその情報は詐欺犯に把握され詐欺の被害に遭うことになります。

まとめ

au Pay が、自社のものではない『PLST(プラステ)』さんのドメインを使ったメールアドレスで、米国のサニーベール付近からユーザーにメールを送り、更にカナダのトロント市庁舎付近に設置されたウェブサーバーにあるサイトに誘導するって絶対おかしいです!

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;