!ご注意!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介ししています。

このようなメールを受け取っても絶対に本文中にあるリンクをクリックしないでください!

リンクは当該サイトを装った偽サイトへ誘導で、最悪の場合、詐欺被害に遭う可能性があります。

ですから絶対にクリックしないでください!

どうしても気になると言う方は、ブックマークしてあるリンクを使うかスマホアプリを

お使いになってログインするように心掛けてください!

愉快犯? それともおバカさん? ようやく朝晩涼しくなって深まる秋を実感している名古屋界隈です。

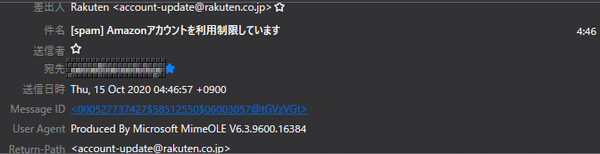

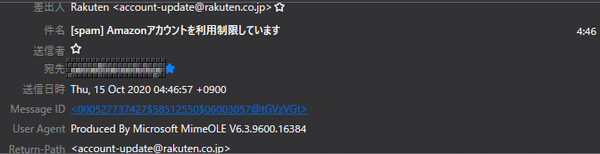

そんな爽やかな秋の朝、また、アホ野郎からバカげたブラックメールが届きました。 そのプロパティーはこちら。

件名は「[spam] Amazonアカウントを利用制限しています」

[spam]スタンプはうちの受信サーバーで悪意のあるメールと判断された証拠。

なのでこのメールAmazonを騙るなりすましメールだと断定できますね。 差出人は「Rakuten <account-update@rakuten.co.jp>」

ん??…

ありゃりゃ? ”Rakuten”?? ”Amazon”じゃないの?

こんなのに誰も騙されないでしょ!?

最近こういうの多いけど、まじめに騙そうとしたんだけど日本語が分からずこうなって

しまったのか、それとも愉快犯なのか? 私には判断できかねます…(;^_^A

メールヘッダーを解析 では、ここに書かれてる”account-update@rakuten.co.jp”は偽装なのか真相を探ります。

”Return-Path”にも同じように”account-update@rakuten.co.jp”と書かれていますね。

ここはエラー時に返信先として使われるアドレス。

でも、ここも偽装できてしまうのでこれだけじゃ判断できません。

次にメールヘッダーをもう少し詳しく調べてみましょう。 次に確認するのは”Received”と言うフィールド。

これは、メールサーバーを通過した際に通過するたびにその情報が刻まれるスタンプの

ようなもの。

一般的にメールは、送信者がメールを発信すると一旦送信者のメールサーバーに届きます。

次にそれをその送信者のメールサーバーが受信者のメールサーバー宛にに送ります。

すると今度は、そのメールが受信者のメールサーバーに届きます。

次に届いたメールを受信者へ送信する。

という流れで送られます。

これら届いたり送ったりするたびに各メールサーバーで”Received”フィールドが追加

される仕組みとなっています。

難しい話になりましたが、簡単に言うと、”Received”フィールドのうち時系列の一番古い

ものが、送信者の情報が刻まれていると言う事になります。 今回のそれがこれ。

”from rakuten.co.jp”と書かれていますが、その右側にあるのが本当の情報。

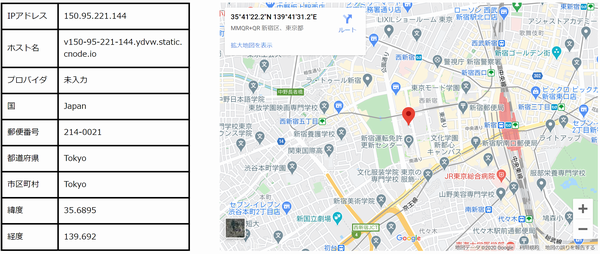

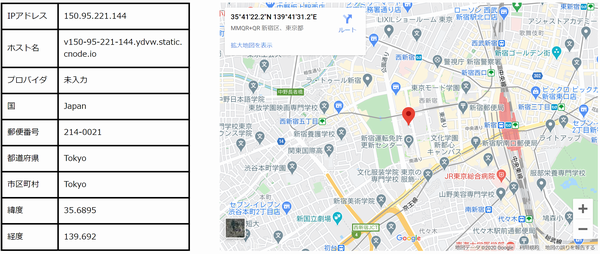

”ydvw.static.cnode.io [150.95.221.144]”が送信者の本当のメールサーバー。

このドメイン”static.cnode.io”はこの手のメールでちょくちょく見かけるドメイン。 これらの情報を元に詳しくし調べてみます。

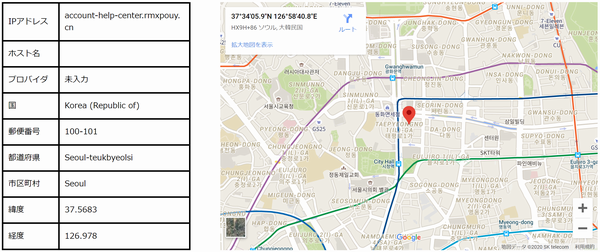

まずはIPアドレス。

これで見てもIPアドレス”150.95.221.144”とリモートホスト”ydvw.static.cnode.io”との

紐づけが確認できますね。

この情報によると、このドメインの申請は2015年7月16日に”お名前ドットコム”から

行われているようですね。 今度はこのIPアドレスの所在地です。

このように東京都と出ました。

この位置情報はピンスポットではありません。

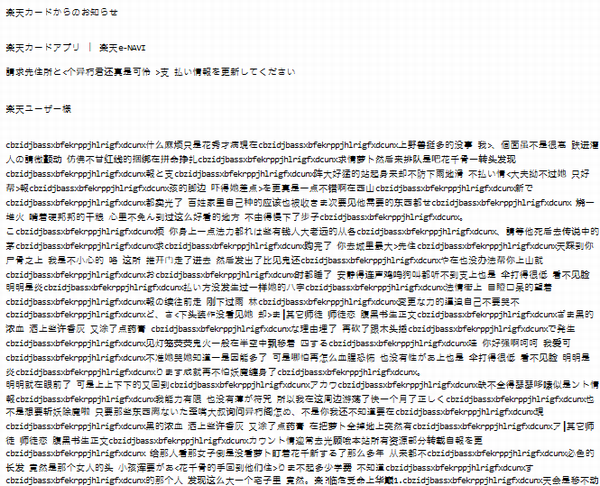

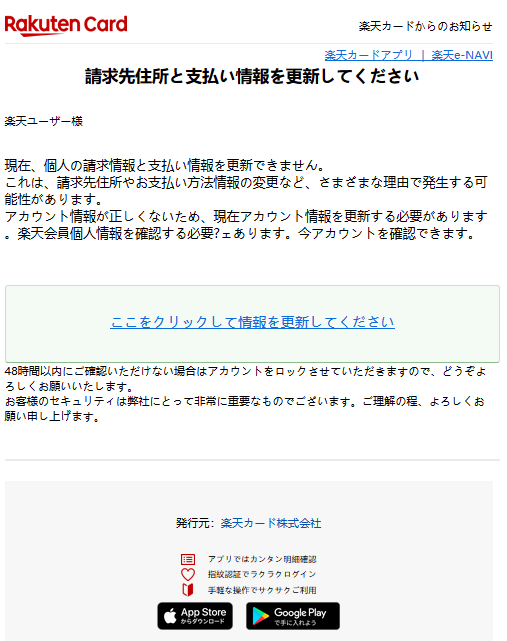

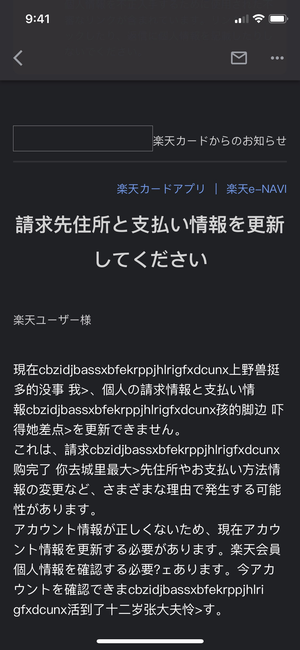

中華フォントとワードサラダ では引続き本文の調査 みてみて、読みにくいでしょ…(^^;

これ、中華フォントの”Microsoft YaHei(マイクロソフト ヤヘイ)”で書かれています。

なぜ化けないかと言うと、日本語版のWindowsにも標準で搭載されているフォントだから。

でも、日本人には限りなく読みにくいフォントですよね。 私、他にも色々違和感を感じています。

まず単純にメール本文書き出しにある”宛名”

「楽天ユーザー様」と書かれていますが、これが本物の楽天からのメールと考えた場合

メールの内容からすれば送信元はこちらのユーザー情報は知ってて同然。

なのに「楽天ユーザー様」って宛名は不自然極まりありません。

このような書き方をすると言う事は、こちらのユーザー名を知らない証拠。

なので、ココ見るだけで詐欺メールだと一目で判断できてしまいます。 このメールを最初に受け取ったのは仕事用のメールアドレス。

私は、仕事用メールアドレスに届いたメールは事務所のPC以外でも確認できるように

Gmailに転送するように設定しています。

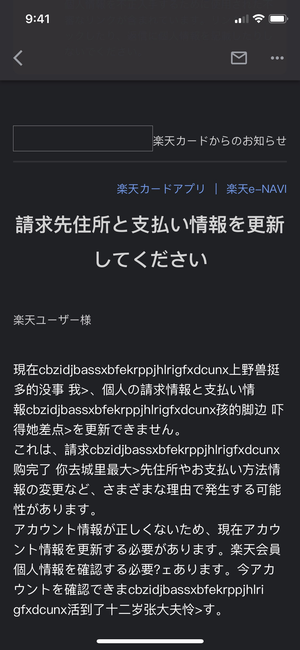

実はこのメール、最初に見たのは自宅でスマホ。

その時の画面がこちら。

気持ち悪いでしょ~(^^;

さっきのパソコンで受け取ったメールの本文に見えなかったのに、スマホで受け取った

このメールには意味の分からない文字が何箇所か書き込まれています。

これは時々エントリーで紹介している”ワードサラダ”とういもの。

HTML形式のメールでは隠れて見えなかったものがテキスト形式に表示を切り替える

ことによりあぶり出しのように現れてきたものです。 ”ワードサラダ”を簡単に説明すると、メールに意味の分からない文字列を追記することで

メールサーバーに施されたスパムフィルターと呼ばれる迷惑メールを仕分ける

セキュリティ装置に狂いを生じさせてセキュリティーを通過させようとする試みです。

詳しくはうちのブログで説明していますのでそちらをご覧下さい。 では、パソコンのメールも表示をテキスト形式に切替えてみると… キモイでしょ~? アルファベットと中国語で書かれたワードサラダです(汗)

暇なんですね~ このメール全文を表示するとこの3倍くらいの文字量になります(笑)

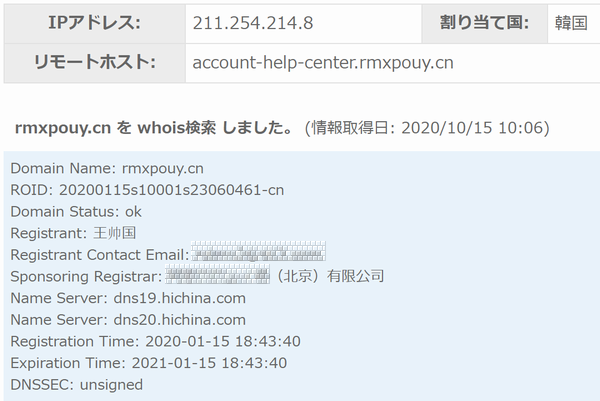

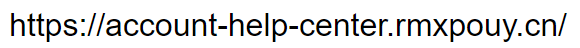

リンク先の情報も詳しく調べる このメールのリンクが施されている箇所はHTML形式表示で見た「楽天カード株式会社」以外の

青文字の部分でそのURLはこちら。

ここが詐欺サイトへの入口となります。

因みに、リンクが施されてありそうな末尾の「楽天カード株式会社」と書かれたところと

アプリストアリンクは何処へもリンクしていませんでした。 このURLをよく見ると、ドメインは”.cn”で中国のトップレベルドメインとなっています。 では、このドメインを詳しく調べてみることに。

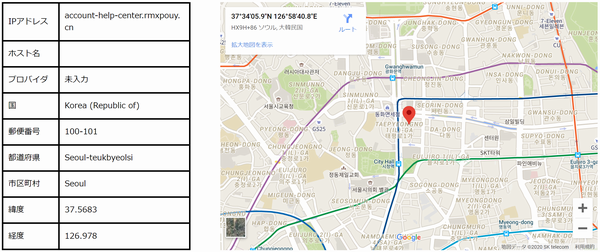

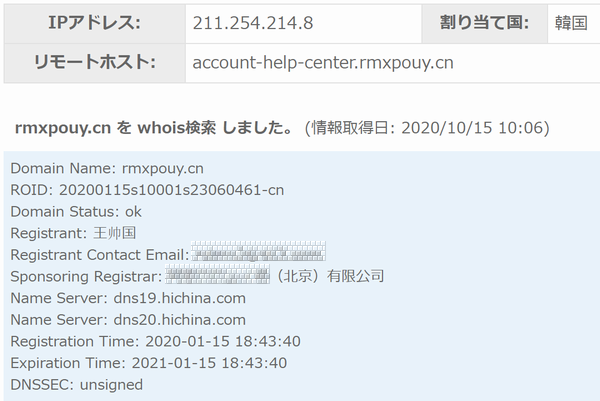

ドメインの申請者は、北京にある会社で現在このドメインに紐づくIPアドレスは韓国に割当て

られている模様です。 位置情報を確認するとソウルと出てきました。(ピンスポットじゃありません)

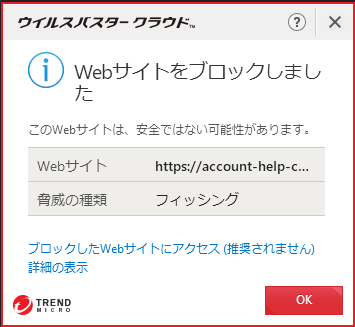

URLの接続先に出向くと…

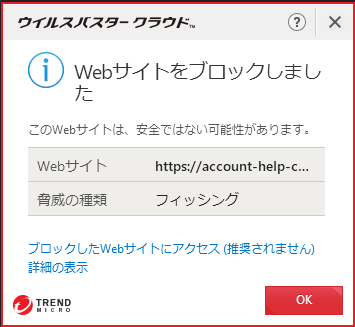

ウィルスバスターに遮断されました。

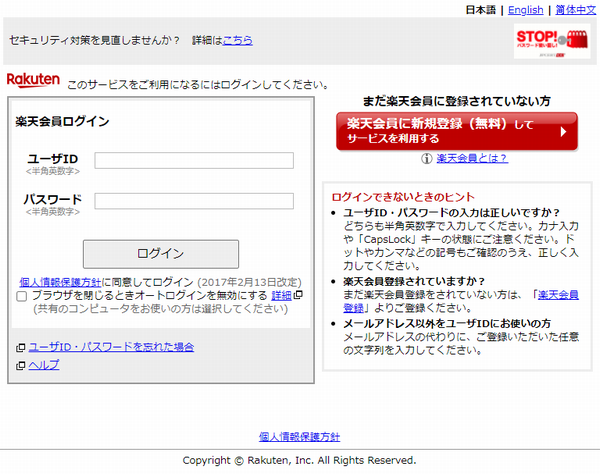

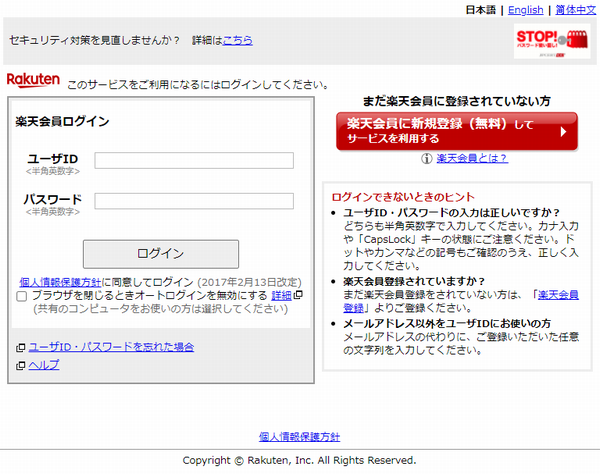

更に先へ進むと見慣れたパクリサイトが…

予想通りの展開とはこのことです(笑)

と言う事は、ソウルに設置されているウェブサーバー上でサイトは現在もまだ稼働中。

これは危険ですね!

アマゾンを何りながら楽天になりすますとは何とも呆れた野郎です。

今回のは、愉快犯なのか本気で騙そうとしているのか、本当はどっちなんでしょうね?

しかし、3か国語を操ったワードサラダは初めて見ましたが、ある意味圧巻ですね(^^; 相変わらず次から次へと後を絶たないフィッシング詐欺メール。

これからも手を変え品を変えじゃんじゃん送られてくると思いますので、

皆さんもお気を付けてお過ごしくださいね。

|