前書き マスターカード、JCBと言えば世界の2大クレジットカードブランドので、何かとサイバー犯罪の標的にされることが多いのですが、今回ご紹介するの『マスターカード』に成り済ます不審なメールのご紹介となります。

書かれているのは、こういったメールでありがちな『セキュリティシステムの更新』に関わる会員情報の更新手続きを促すものです。 件名:[spam] 【重要】セキュリティ認証に関する重要なお知らせ

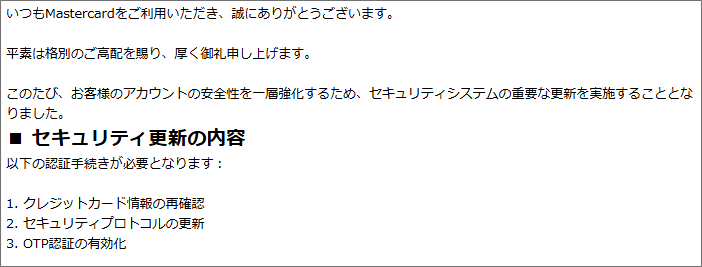

送信者:”マスターカード” <info.mastercard-ngggjj@service.hvahknagf.top> | | いつもMastercardをご利用いただき、誠にありがとうございます。 平素は格別のご高配を賜り、厚く御礼申し上げます。 このたび、お客様のアカウントの安全性を一層強化するため、セキュリティシステムの重要な更新を実施することとなりました。

■ セキュリティ更新の内容

以下の認証手続きが必要となります: 1. クレジットカード情報の再確認

2. セキュリティプロトコルの更新

3. OTP認証の有効化 この手続きは、お客様の資産を確実に保護するために必要不可欠なものとなります。

■ セキュリティ対策について

・業界最高水準の暗号化技術を使用

・24時間365日のセキュリティ監視体制

・リアルタイムの不正検知システムを導入

■ 認証手続きの方法

下記のURLより、セキュリティ認証ページへアクセスしていただき、画面の指示に従って手続きを進めてください。 [セキュリティ認証ページ]

h**ps://www.mastercard.co.jp/ja-jp/personal/features-benefits/security.html

※ 本認証手続きは、お客様の大切な資産を保護するためのものです。

※ 認証情報は最新の暗号化技術により、厳重に保護されます。

■ お問い合わせ窓口

Mastercard アシスタンスセンター

TEL:00531-11-3886(24時間・年中無休)

今後とも、お客様に安心・安全なサービスをご提供できるよう、努めてまいります。 引き続き、Mastercardをご愛顧賜りますよう、よろしくお願い申し上げます。 敬具 Mastercard セキュリティ管理部

本メールは送信専用のアドレスから配信されています。

このメールに返信いただいてもご回答できませんので、あらかじめご了承ください。

1732880501.4141402drjxfmQ9W96UruUD654crUHHNJpOF9IdKF4PNmheCg6zHCbGcLf |

件名の見出しを確認 この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認 送信者として記載されているメールアドレスのドメイン(@より後ろ)は『service.hvahknagf.top』

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

因みに『マスターカード』が利用する公式ドメインを『Search Labs | AI』で検索してみると

『@mastercard.co.jp』と書かれています。

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

それにこのメールの送信者のアドレスだって本当かどうか分かりませんよね。 では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドがこちらです。 | Received: from service.hvahknagf.top (unknown [107.173.86.25]) | ドメイン『service.hvahknagf.top』を割当てているIPアドレスと比較してみましょう。

こちらが『aWebAnalysis』さんで取得したこのドメインに割当てているIPアドレスです。

ほらほら、ReceivedフィールドのIPアドレスとは全く異なる数字が書かれていますよね。

この結果からこの送信者が使ったとされる『service.hvahknagf.top』を使ったメールアドレスは偽装であることが断定できます。 このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を導き出してみると、米国のサンタクララ付近であることが分かりました。

それにこのIPアドレスは既にブラックリストに登録されて、サイバーアタックの攻撃元でそのレベルは最強クラスの『高』に設定されています。

宛名を確認 一般的にこういった重要な告知はメールで行うことはまれだと思うのですが、これが本当にマスターカードからのものだとすると、必ず本文の冒頭に宛名が付けられるはずですが、このメールにはそれがありません。

重要な告知に宛名が無いのは大きなビジネスメールマナー違反です。

リンク先のドメインを確認 さて、本文に『マスターカード』の公式ドメインを使って直書きされた詐欺サイトへのリンクですが、当然偽装されていて、実際に接続されるサイトのURLは以下の通りです。

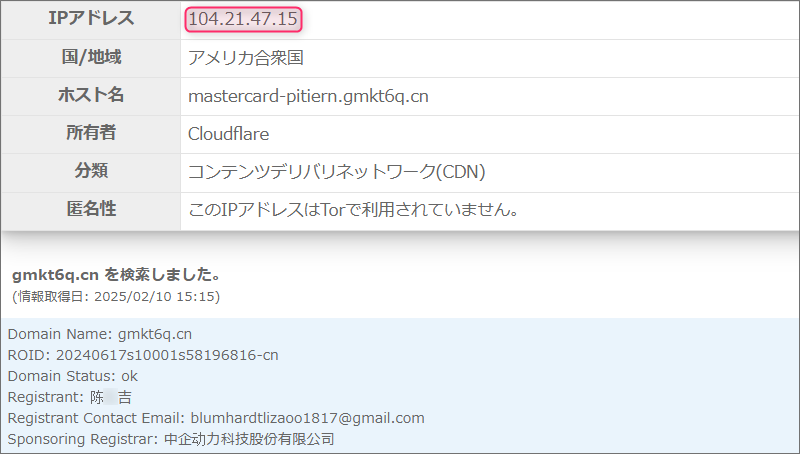

【h**ps://mastercard-pitiern.gmkt6q.cn/features-benefits/】

(直リンク防止のため一部の文字を変更してあります)

これまたマスターカードさんのドメインとは異なるものが利用されていますね。

それに末尾が『.cn』ですからこれは中国に与えられた国別ドメインです。

国際的な国内のカードブランドがわざわざ中国のドメインを使ってサイトを構築するでしょうか? 今度は、このドメイン『mastercard-pitiern.gmkt6q.cn』に関する詳しい情報を『Grupo』さんで取得してみます。

あ~、またこの人ですね。

この当用漢字に無い文字を使った氏名の方は、恐らく中国の方で不審なメールに絡むドメインには頻繁にお目にかかるお名前です。 このIPアドレスからそのロケーション地域を調べると、カナダのトロント市庁舎付近。

この地図も詐欺サイトの調査でさんざんお目にかかってきたもの。

マスターカードの偽サイトは必ずど初っ端からクレジットカードの情報を入力する画面が表示されます。

今回はどうでしょうか?

リンクを辿ってみると、一旦はウイルスバスターにブロックされましたが、解除して進むとやっぱりこのようなページが開きました。

相変わらずリンクボタンの文字は『続け』と命令口調なのですね。(笑) 当然、ここを埋めてボタンを押してしまうとその情報は詐欺犯に把握されカードが不正利用され詐欺の被害に遭うことになります。 |