カゴヤ・ジャパンがビッグローブのメールアドレスで?! いつもご覧くださりありがとうございます! ホスティングサービスの『カゴヤ・ジャパン』さんと自称する詐欺メールが後を絶ちません。

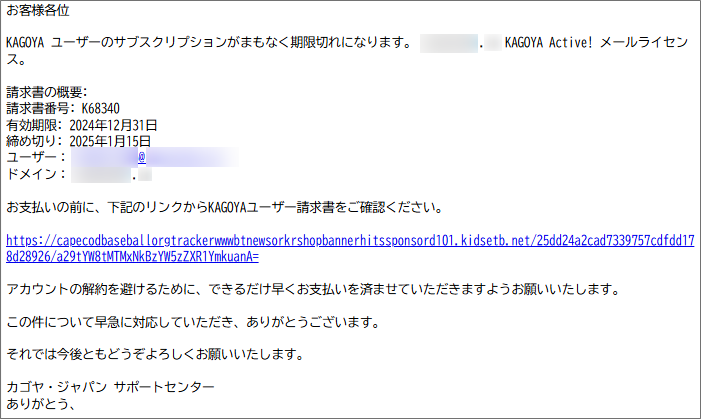

今回紹介するのは、サブスクの支払いに失敗した旨のこちらのメールです。 件名:[アクション必須] 支払いに失敗しました。請求書の支払期限○□△@******.*** – 2025年1月15日

送信者:”KAGOYAメールカスタマーサポート” <hi-_-jr4mkd@kbf.biglobe.ne.jp>お客様各位 KAGOYA ユーザーのサブスクリプションがまもなく期限切れになります。 ******.*** KAGOYA Active! メールライセンス。 請求書の概要:

請求書番号: K68340

有効期限: 2024年12月31日

締め切り: 2025年1月15日

ユーザー: ○□△@******.***

ドメイン: ******.*** お支払いの前に、下記のリンクからKAGOYAユーザー請求書をご確認ください。 h**ps://capecodbaseballorgtrackerwwwbtnewsorkrshopbannerhitssponsord101.kidsetb.net/******* アカウントの解約を避けるために、できるだけ早くお支払いを済ませていただきますようお願いいたします。 この件について早急に対応していただき、ありがとうございます。 それでは今後ともどうぞよろしくお願いいたします。 カゴヤ・ジャパン サポートセンター

ありがとう、 Nuku Akihiro

c2024 KAGOYA | Active! mail | 2025年1月15日に支払期限を迎える『Active! メールライセンス』のサブスクリクションの支払いに失敗したのでリンクから請求書を確認するように促しています。

これ、宛先名が『お客様各位』と書かれていますが、このようなメールの宛名が『お客様各位』って違和感しかありません。

契約した際にかわした書類にこちらの氏名や企業名が記載されているはず。

このような支払いに関する重要なメールならちゃんと宛名は氏名や企業名となるはずです!

この『Active! mail』とは、サーバーに備えられたアプリケーションで、ウェブ上でメールをやり取りすることができる所謂ウェブメーラーの事。

これは契約サーバーの一部の機能でこれだけをサブスクで切り売りするなんてあり得ません。

更にただ単にこのメールを受取っただけでまだ何も処理していないのに『この件について早急に対応していただき、ありがとうございます。』や『ありがとう、』と書かれていますが、このメールの作者ってありがとうの意味わかっているんでしょうかね? この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

送信者が使用したビッグローブのサーバーを特定 送信者として記載されているメールアドレスのドメイン(@より後ろ)は”kbf.biglobe.ne.jp”

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

因みに『Search Labs | AI』でカゴヤ・ジャパンさんが利用するメールアドレスを確認してみると『kagoya.net』や『kagoya.jp』であるとされています。

もうお気付きですよね?

カゴヤ・ジャパンさんは先にも書いた通りホスティングサービスを提供するレンタルサーバー。

ここにある”biglobe.ne.jp”は、その商売敵でもある『ビッグローブ』のドメイン。

そんな企業のドメインを使ったメールアドレスで自社のユーザーにメールを置くれうなんてちゃんちゃらおかしいです。 では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドがこちらです。 | Received: from mta-snd-w02.biglobe.ne.jp (mta-snd-w02.biglobe.ne.jp [27.86.113.18]) | ここに記載されているドメイン”mta-snd-w02.biglobe.ne.jp”を割当てているIPアドレスと末尾のIPアドレスを比較してみましょう。

こちらが『aWebAnalysis』さんで取得した”mta-snd-w02.biglobe.ne.jp”を割当てているIPアドレスです。

全く同じ数字の集まりですよね?

ということは、この送信者が利用したサーバーのドメインは”mta-snd-w02.biglobe.ne.jp”

この”mta-snd-w02”と言うサブドメインは、恐らく数あるビッグローブサーバーの識別名。

この送信者はビッグローブユーザーで”mta-snd-w02”サーバーの利用者であるということになります。 このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を導き出してみると、『栃木県小山市』付近であることが分かりました。

リンク先はドイツに設置されている さて、本文に直書きされた詐欺サイトへのリンクですが、これリダイレクト(自動転送)が仕組まれていて、実態はここに記載のURLとは異なり以下のURLに接続されます。

【h**ps://alliedacademiesorg-user.in/kagoya-net-customer-portal/webmail.php】

(直リンク防止のため一部の文字を変更してあります)

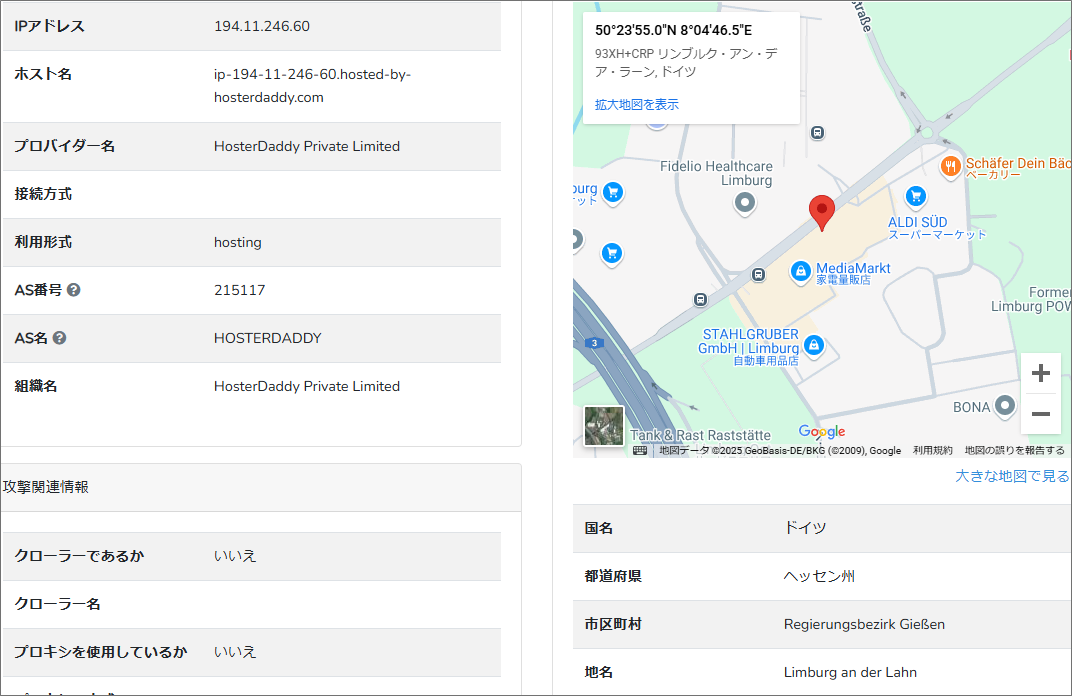

これまた『カゴヤ・ジャパン』のドメインとは異なるものが利用されていますね。 先程と同様に『aWebAnalysis』さんでこのドメインを割当てているIPアドレスを取得してみます。

このIPアドレスからそのロケーション地域を調べると、ドイツの『リンブルク・アン・デア・ラーン(Limburg an der Lahn)』付近であることが分かりました。

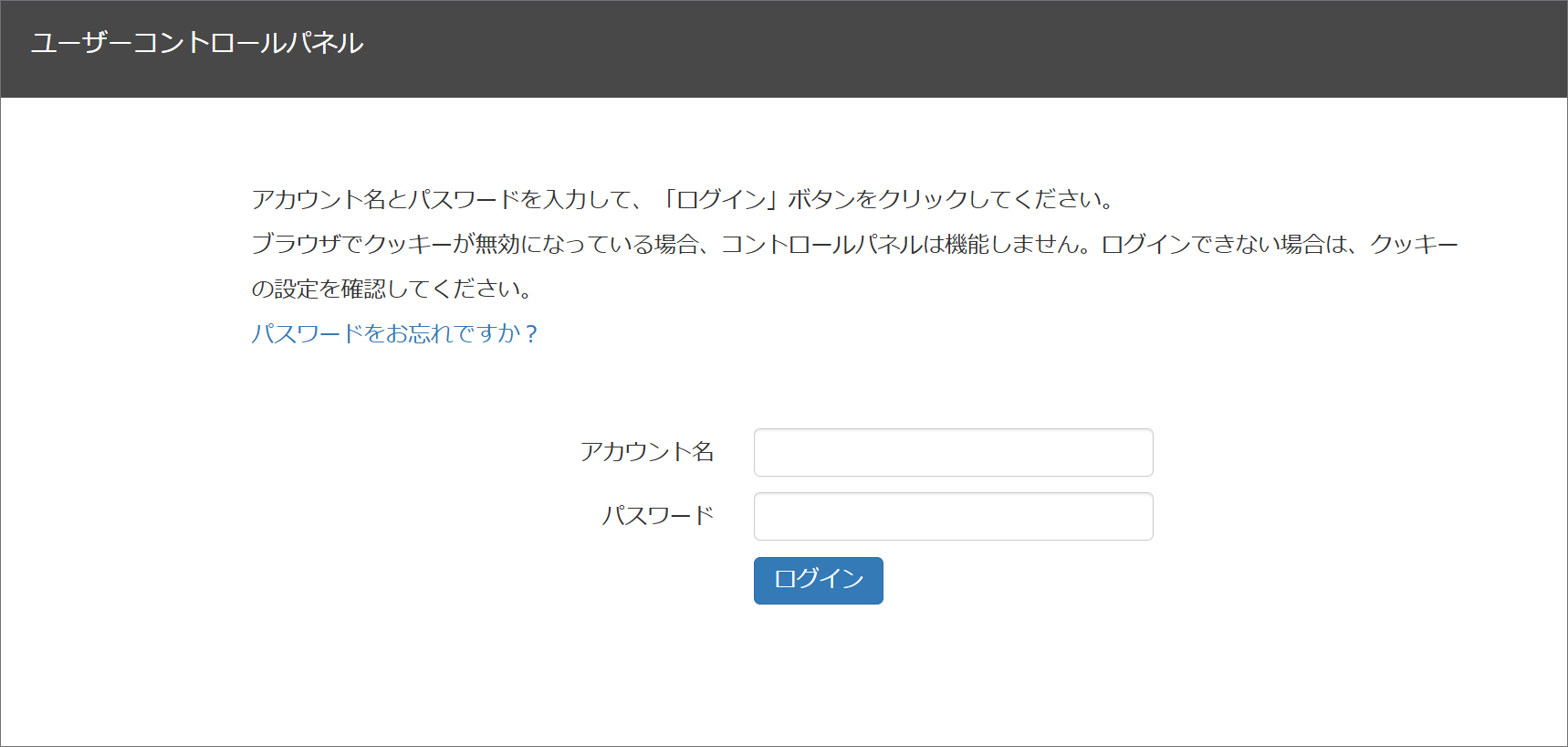

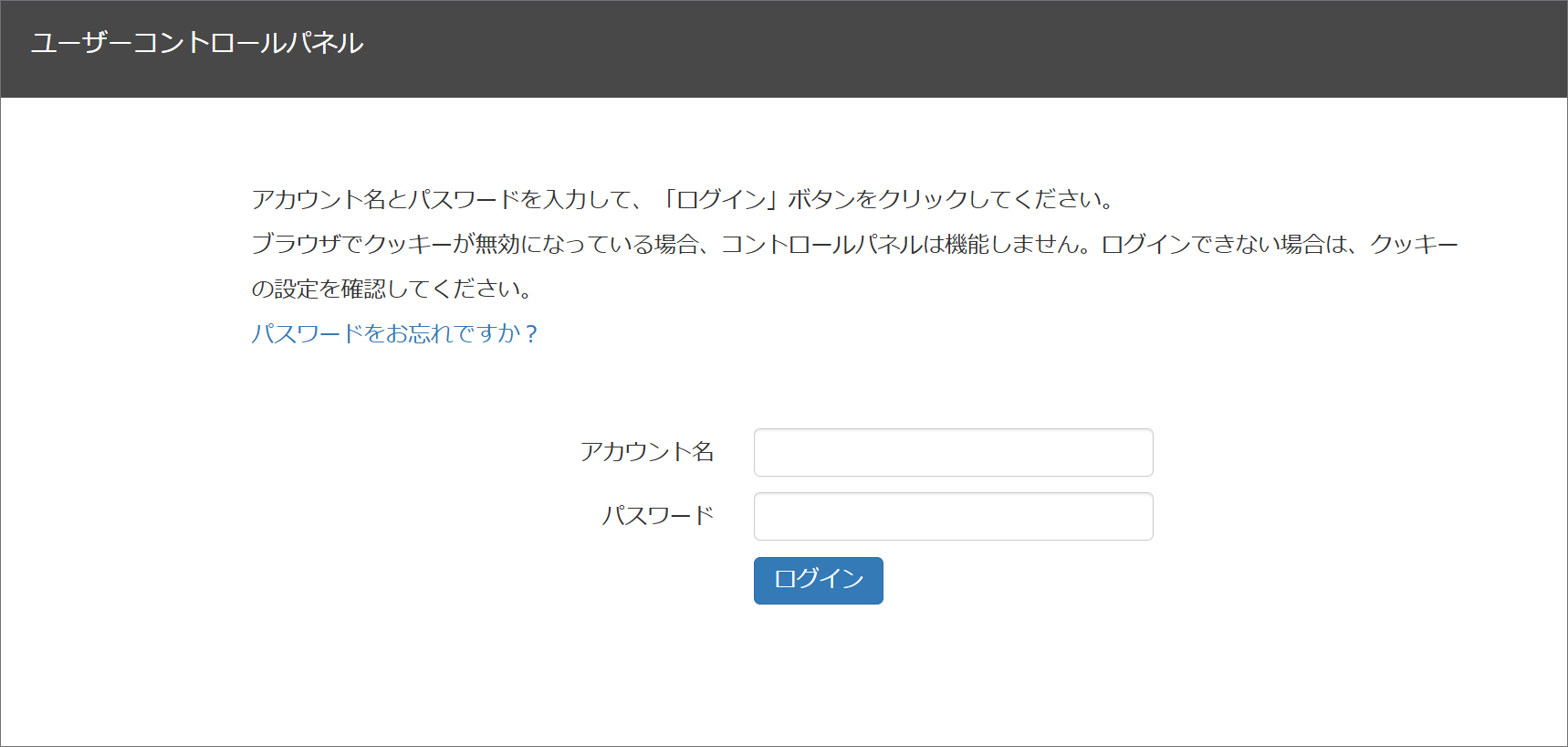

リンクを辿ってみると、このようなページが開きました。

本物のActive!mailのログインページに似てはいるものの似て異なるもの。

まあでも行き慣れていないと騙されてしまうことでしょうね。 当然、ここにアカウントとパスワードを入力してログインボタンを押してしまうとその情報は詐欺犯に把握され不正ログインが可能となります。

するとメールアカウントが乗っ取られて、そのアカウントを利用して迷惑メールや詐欺メールなどサイバー犯罪の温床として利用されることになるでしょうね。 |