詐欺メールにわざわざ電子署名まで付けて… いつもご覧くださりありがとうございます! 今年も『メルカリ』を騙るメールにも悩まされそうです。

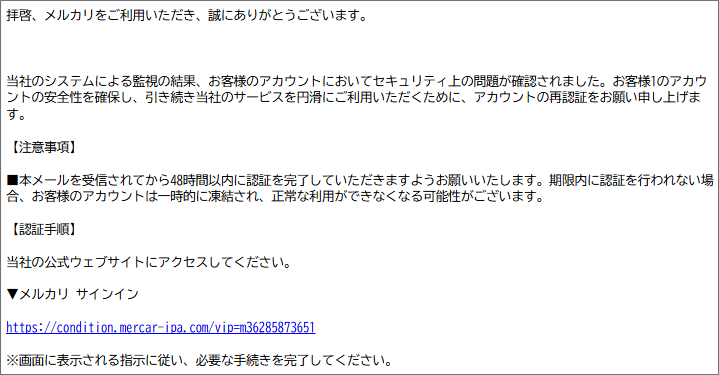

今日もこのように『メルカリ事務局』に成りすました詐欺メールが届いております。 件名:[spam] メルカリ事務局からのお知らせご利用確認のお願い【重要なお知らせ】[HIDE1][/HIDE1]

送信者:”メルカリ ” <spoilda@angmeda.com>添付ファイル smime.p7ssmime.p7s ○□△ 様、 拝啓、メルカリをご利用いただき、誠にありがとうございます。 当社のシステムによる監視の結果、お客様のアカウントにおいてセキュリティ上の問題が確認されました。お客様1のアカウントの安全性を確保し、引き続き当社のサービスを円滑にご利用いただくために、アカウントの再認証をお願い申し上げます。 【注意事項】 ■本メールを受信されてから48時間以内に認証を完了していただきますようお願いいたします。期限内に認証を行われない場合、お客様のアカウントは一時的に凍結され、正常な利用ができなくなる可能性がございます。 【認証手順】 当社の公式ウェブサイトにアクセスしてください。 ▼メルカリ サインイン h**ps://condition.mercar-ipa.com/vip=m36285873651 ※画面に表示される指示に従い、必要な手続きを完了してください。 【認証完了後】 ※認証が完了次第、お客様のアカウントを確認させていただきます。万が一問題が発生した場合には、速やかにご連絡いたします。 【お問い合わせ】 ※認証手続き中に問題が発生した場合は、下記の方法でお気軽にお問い合わせください。 電話:050-3412-4323(平日9:00-18:00) メール:sjhant-iaassaca@mercari.co.jp ※ご協力とご理解をいただき、誠にありがとうございます。今後とも、より質の高いサービスを提供するために努 | このメール、いくつかおかしな点があるので、まずはそちらから見ていきましょう。

まずは添付ファイル。

このメールにはなぜか『smime.p7s』と言う添付ファイルが付けられています。

この”.p7s”と言う拡張子は、電子署名に関連するファイル形式で、通常は暗号化されたメールやデジタル署名に使用されます。

まあ簡単に言えば、このメールの信用性を高めるために付けられたものです。

まあこのメールは詐欺メールなので無用の長物ですし、拡張子なんていくらでも変えられるので実際このファイルはウイルス感染していたり、はたまたトロイの木馬なのかも知れないので、触らないに越したことはありません。 次に冒頭の宛名。

『○□△ 様、』としてありますが、実際はここに受信したメールアドレスのアカウント名(@以前)が記載されています。

この送信者は、当然こちらの情報をメールアドレスしか知らないので敢えて宛名を書くとすればこのようになるわけです。 次にお問合せ欄にある『050-3412-4323』と言う電話番号。

日本では、050から始まる番号はインターネットを利用したIP電話に割り当てられています。

これは検索してみてもこれと言った利用者は分かりませんでした。 この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

発信元を突き止める! 送信者として記載されているメールアドレスのドメイン(@より後ろ)は”angmeda.com”

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

明らかにメルカリさんのドメインではありませんよね!

メルカリさんによると、メルカリから届くメールは「@mercari.jp」のドメインから送信されます。メルカリShopsからのメールは「no-reply@mercari-shops.com」のドメインから届きます。と説明されています。

故にこれ以外のドメインを利用したメールアドレスで届いたメルカリだとするメールは偽物です。

まあこの”angmeda.com”と言うドメインも本物かどうか眉唾ですけどね! では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

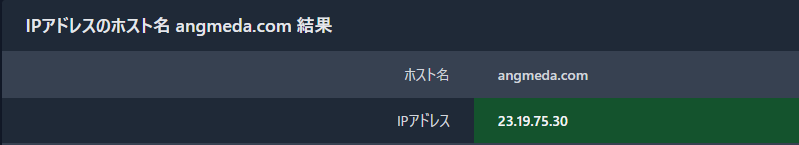

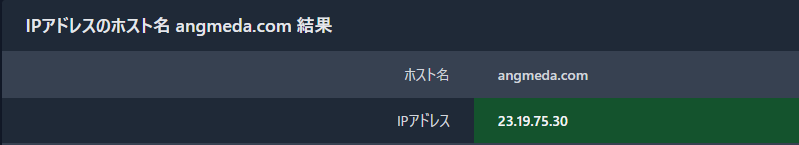

こちらがこのメールのReceivedフィールドがこちらです。 | Received: from vmta117.angmeda.com (syhemp.framalistesdeac.com [23.104.247.113]) | ほらほら、ここにはまた『syhemp.framalistesdeac.com』なんて別のドメインが記載されていますよ! じゃまずドメイン”angmeda.com”を割当てているIPアドレスとReceivedフィールドを比較してみましょう。

こちらが『aWebAnalysis』さんで取得した”angmeda.com”を割当てているIPアドレスです。

全然違いますよね、この結果からこの送信者が使ったとされる”angmeda.com”を使ったメールアドレスは偽装であることが断定できます。 次に『syhemp.framalistesdeac.com』

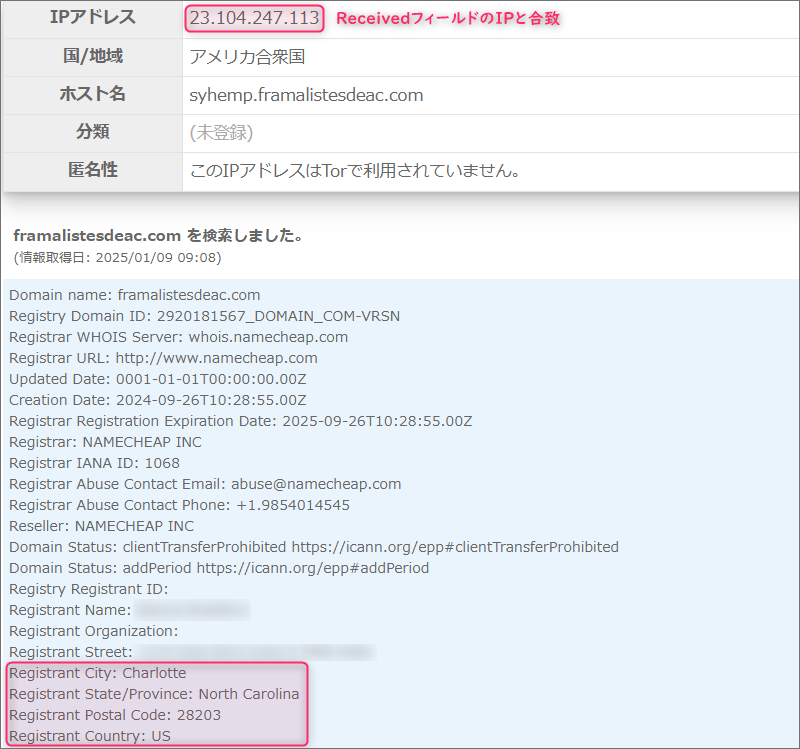

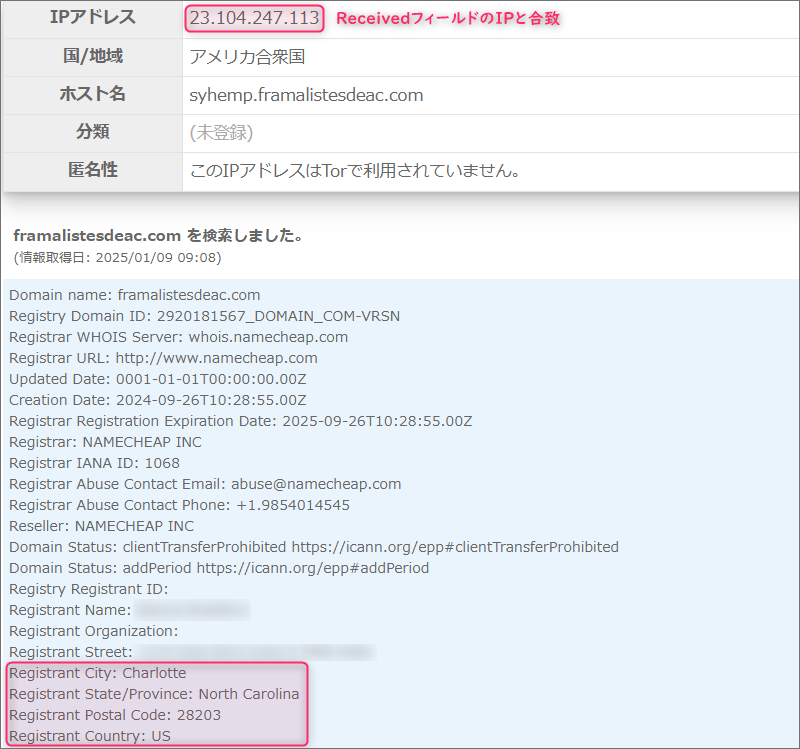

こちらは『Grupo』さんでより詳しい情報を取得してみます。

このドメインを割当てているIPアドレスはReceivedフィールドのものとぴったり一致しているので、このドメインが送信者の本当のメールアドレスに使われているものと断定できます。

そして米国 ノース・カロライナ州 Charlotte(シャーロット) にお住まいの方がこのドメインを申請取得されています。 このIPアドレスからメールの発信地を導き出してみると、『ロサンゼルス』付近であることが分かりました。

リダイレクトされ本物のメルカリサイトへ接続 さて、本文に直書きされた詐欺サイトへのリンクですがURLは以下の通りです。

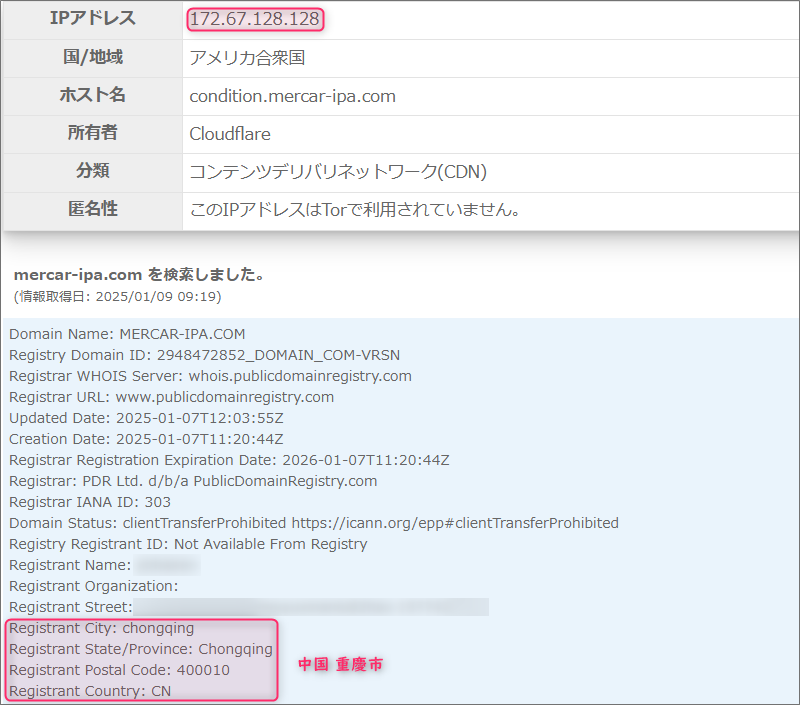

【h**ps://condition.mercar-ipa.com/vip=m36285873651】

(直リンク防止のため一部の文字を変更してあります)

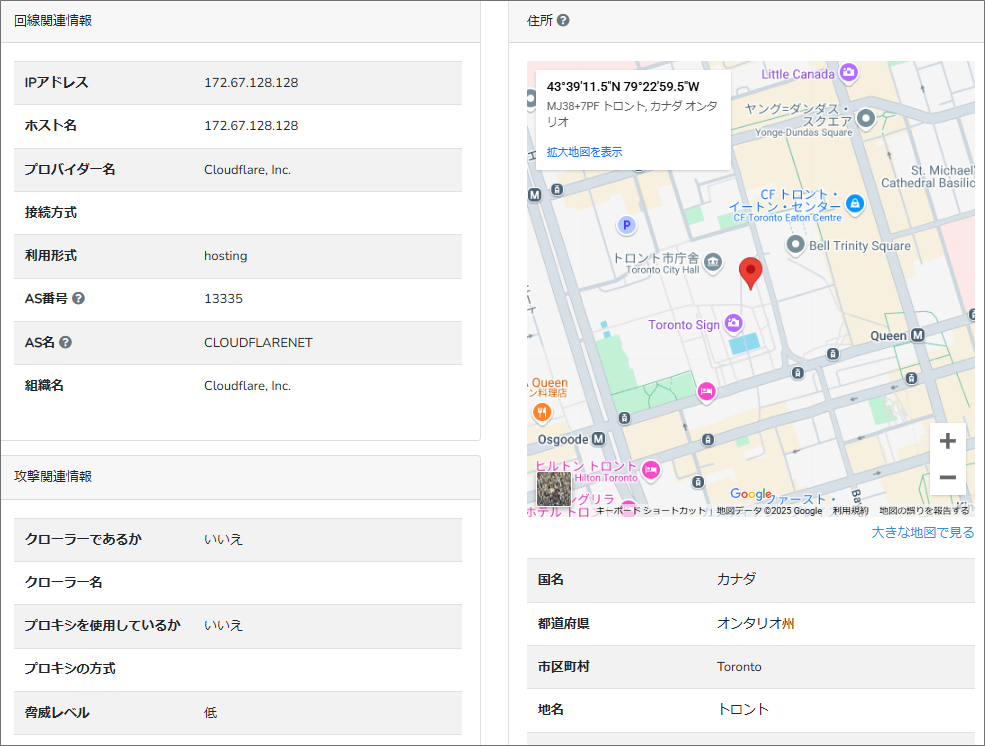

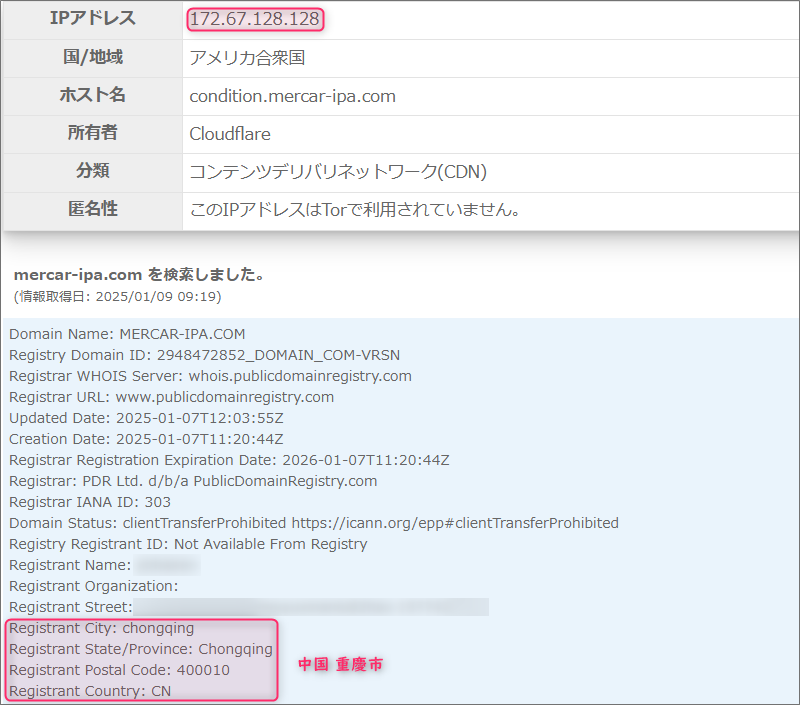

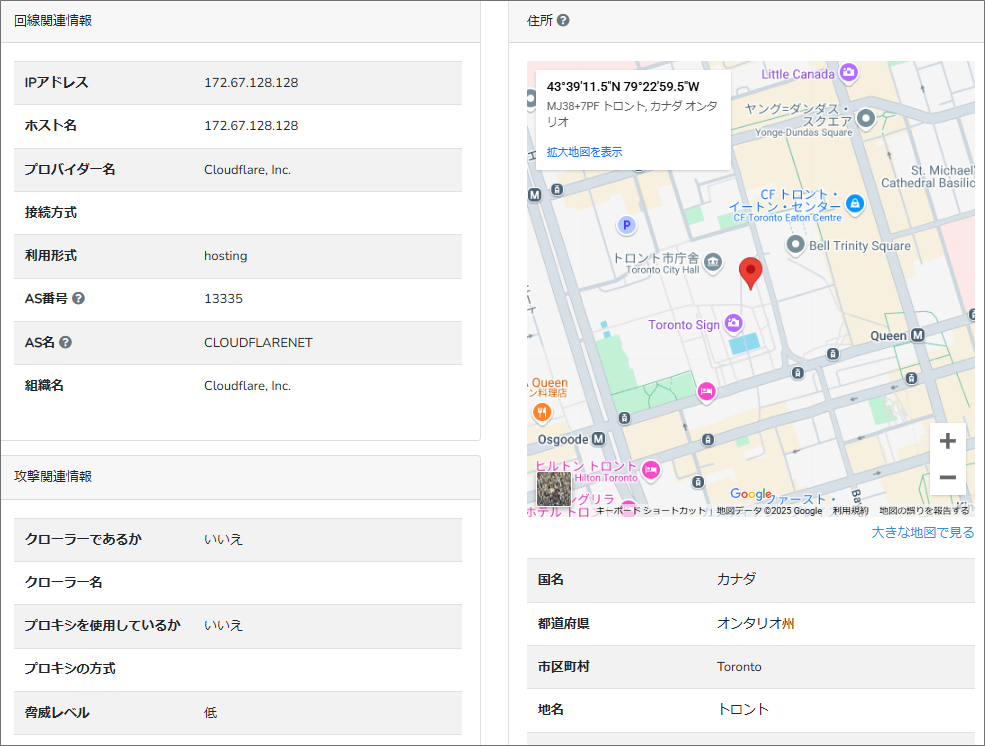

これまた『メルカリ』のドメインとは異なるものが利用されていますね。 先程と同様に『Grupo』さんでこのドメインに関する情報と割当てているIPアドレスを取得してみます。

このドメインは、中国 重慶市の方が取得しているようです。

IPアドレスからそのロケーション地域を調べると、カナダの『トロント市庁舎』付近であることが分かりました。

リンクを辿ってみると、一旦はウイルスバスターにブロックされましたが解除してみると、リダイレクト(自動転送)された上で本物のメルカリページが開きました。 ウイルスバスターにブロックされたことを考えると、元々は詐欺サイトにリンクしていたものの何らかの理由で途中から本物のメルカリサイトへリダイレクトを利用して切り替えたようです。

リダイレクトを外せばいつでも元の詐欺サイトへリンクを切替えることが可能なので、本物のメルカリページが開くと言っても安心はできませんよ! |