これは何と言ってら良いのでしょうか? 相変わらず本業がバタバタで、更新間隔があいてしまい申し訳ありません。 今回のメールは、日本の漢字に存在しないものが多く使われており、もしかしたらお使いの環境下では

文字化けして読めない文字が含まれている可能性があります。

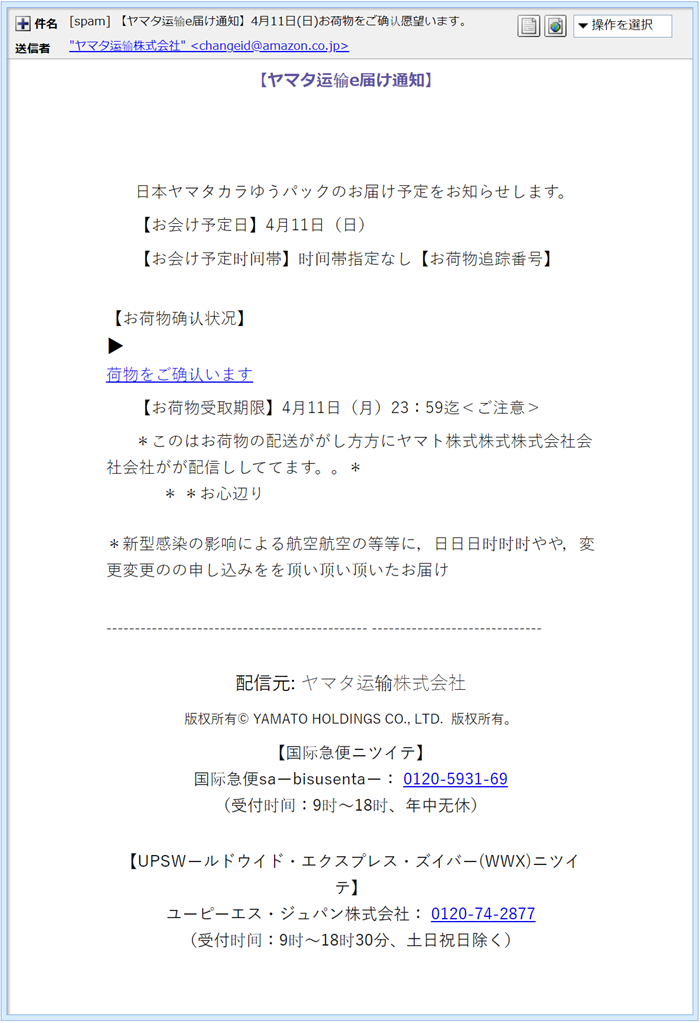

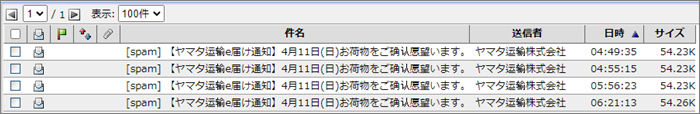

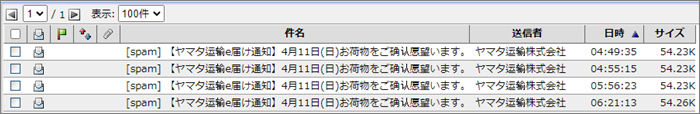

当サイトでは忠実性を高めるため敢えてそのままをお伝えいたしますのでご了承ください。 今朝、メールボックスにこのような「ヤマタ運輸」と書かれたメールが4通。

「运输」と中国語のような漢字で書かれているのですが、恐らく「運輸」かと思われます。

これってもしかして「ヤマタ運輸」じゃなくて「ヤマト運輸」の間違いじゃないの?(笑)

面白そうなのでどのようなメールかと思って開けてみると。

これ、2月末にご紹介したメールと同じような内容が書かれていますね。

その時のエントリーがこちら。 『詐欺メール』「日本ヤマトからゆうパックのお届け予定をお知らせします」と、来た件

良く見ると所々相違がみられるものの、書き方がほとんど同じです。

ただ、今回物エールではあからさまに中国の漢字が使われていますね。

それにしてもなんだか読んでみると笑えてきますね。

読めない漢字や、同じ言葉を連呼してみたり…(;^_^A では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【ヤマタ运输e届け通知】4月11日(日)お荷物をご确认愿望います。」

読めない、読めない、「愿望」って何て読むの?(;’∀’)

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”ヤマタ运输株式会社” <changeid@amazon.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 どうして「ヤマタ運輸」がAmazonのメールアドレスなのでしょうか?(笑)

他の3通も同じメールアドレスから届いています…(;^_^A

堂々とアマゾンのアドレスを使う では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「changeid@amazon.co.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20230411034933863331@amazon.co.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from amazon.co.jp (unknown [183.166.137.151])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | どこまでもAmazonのメールアドレスを使い切るようですね! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”amazon.co.jp”について調べてみます。

当然「アマゾン」さんの持ち物です。

そして”52.119.161.5”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”183.166.137.151”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

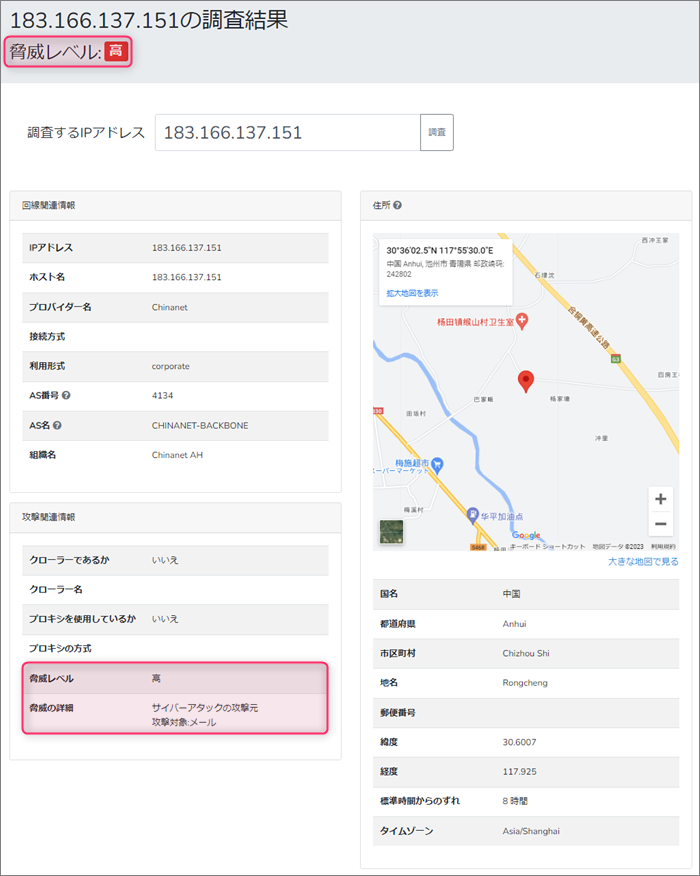

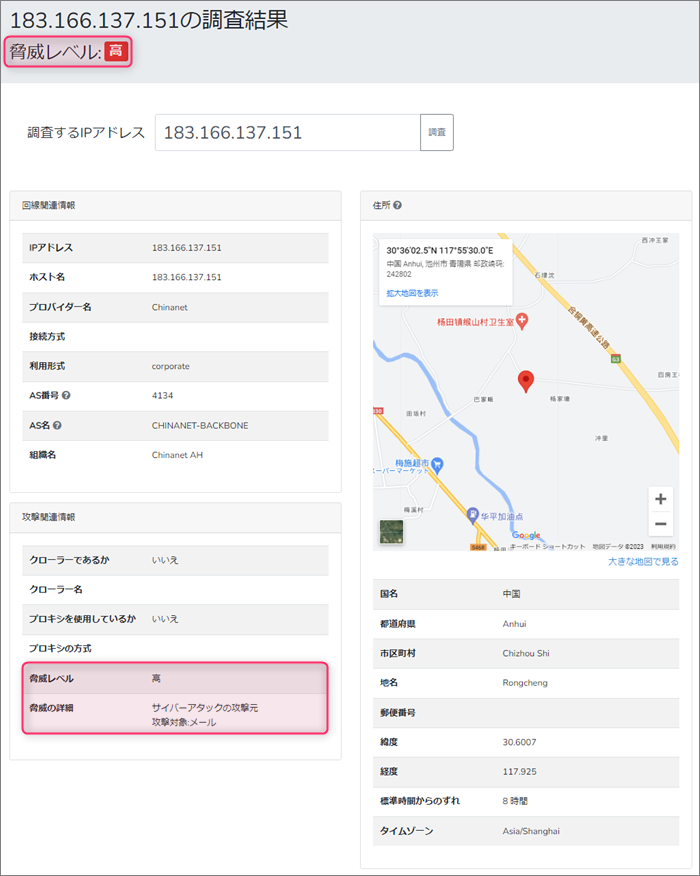

”Received”のIPアドレス”183.166.137.151”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその危険性と割り当て地を確認してみます。

まず危険度から。

このIPアドレスの脅威レベルは「高」とされていてその内容はメールによるサイバーアタックと

書かれていますのでとても危険です 次に位置情報。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。

代表地点としてピンが立てられたのは、中国安徽省池州市 青陽県付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようですが

もし百歩譲ってこのメールが「ヤマト運輸」さんからのものとした時、このような危険なIPアドレスを

使い中国の山奥のメールサーバーを利用してメールを送るでしょうか?送りませんよね!

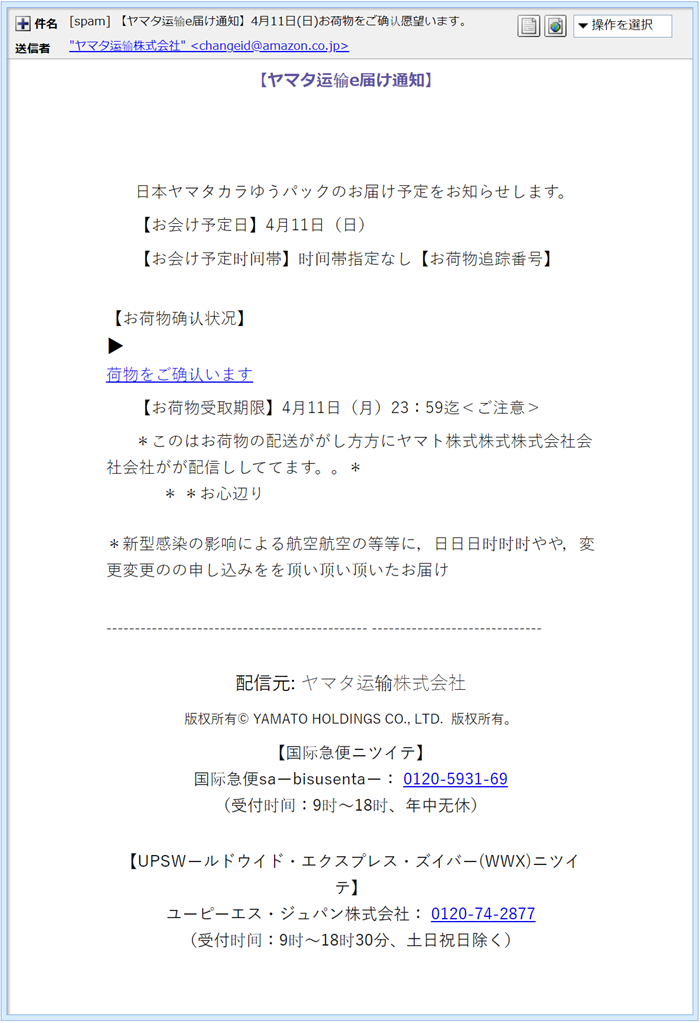

もう読んでて腹痛い では引き続き本文。

そのまま原文をコピペするので文字化けはご容赦ください。 | 【ヤマタ运输e届け通知】 日本ヤマタカラゆうパックのお届け予定をお知らせします。 【お会け予定日】4月11日(日) 【お会け予定时间帯】时间帯指定なし【お荷物追踪番号】 【お荷物确认状况】

▶

荷物をご确认います 【お荷物受取期限】4月11日(月)23:59迄<ご注意> *このはお荷物の配送ががし方方にヤマト株式株式株式会社会社会社がが配信ししててます。。*

* *お心辺り *新型感染の影响による航空航空の等等に,日日日时时时やや,変更変更のの申し込みをを顶い顶い顶いたお届け ———————————————- —————————— 配信元: ヤマタ运输株式会社 版权所有© YAMATO HOLDINGS CO., LTD. 版权所有。 【国际急便ニツイテ】

国际急便saーbisusentaー: 0120-5931-69

(受付时间:9时~18时、年中无休) 【UPSWールドウイド・エクスプレス・ズイバー(WWX)ニツイテ】

ユーピーエス・ジュパン株式会社: 0120-74-2877

(受付时间:9时~18时30分、土日祝日除く) | いやいや、中国の漢字だけなら許せますが、どうするとこうなるの?って感じの本文ですね。

上から見ていくと、「お届け」が「お会け」、「確認」が「确认」

そして同じ言葉の連呼が続き、「お心辺り」って…まだ「お心当たり」なら分らんでも無いですが。(;^_^A

でもって「版权」…

調べてみるとこれは中国語で「著作権」のことのようです。(笑) そして「UPSWールドウイド・エクスプレス・ズイバー(WWX)ニツイテ」は、前のメールでは

「UPSワールドワイド・エクスプレス・セイバー(WWX)について」となっています…

もう腹抱えて笑うしかありません(笑)

リンク先は閉鎖ながらIPアドレスは割当てられたまま このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「荷物をご确认います」って書かれたところに張られていて、リンク先の

URLとトレンドマイクロの「サイトセーフティーセンター」での危険度評価がこちらです。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

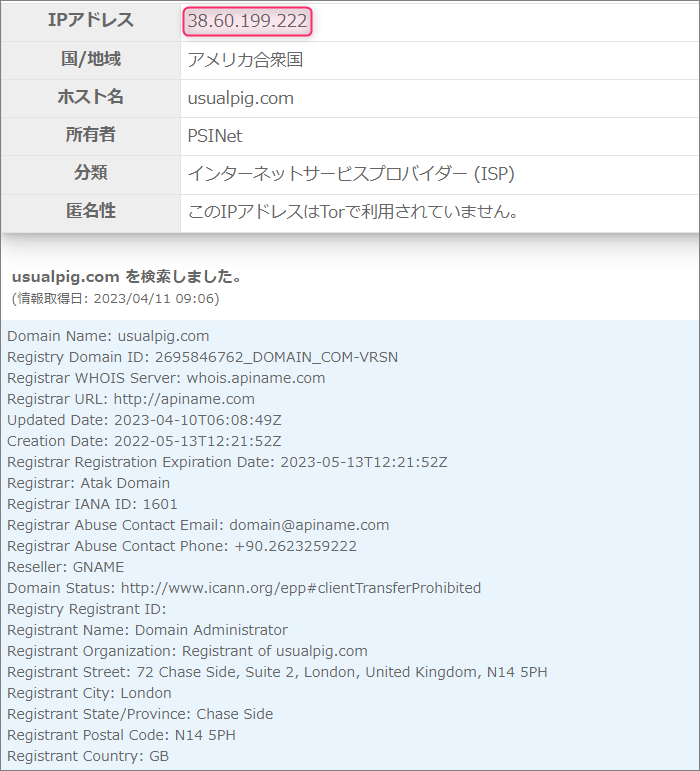

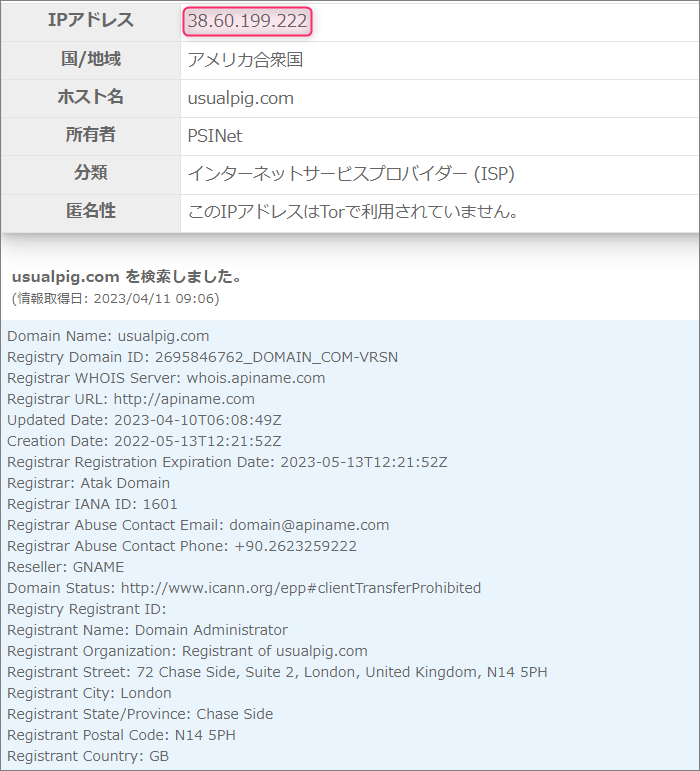

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、”usualpig.com”

このドメインにまつわる情報を取得してみます。

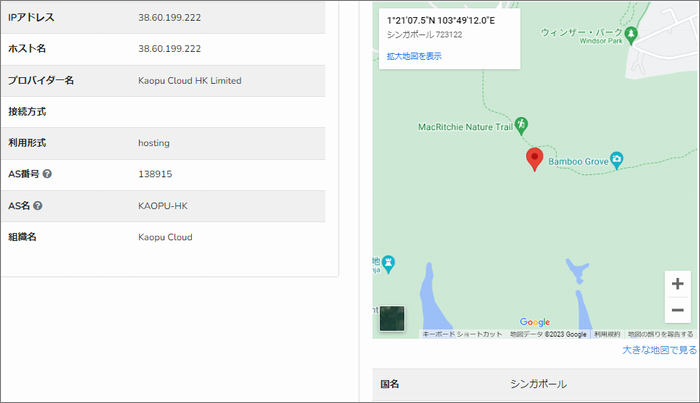

申請登録は、GBと書かれているのでイギリスですね。 このドメインを割当てているIPアドレスは”38.60.199.222”

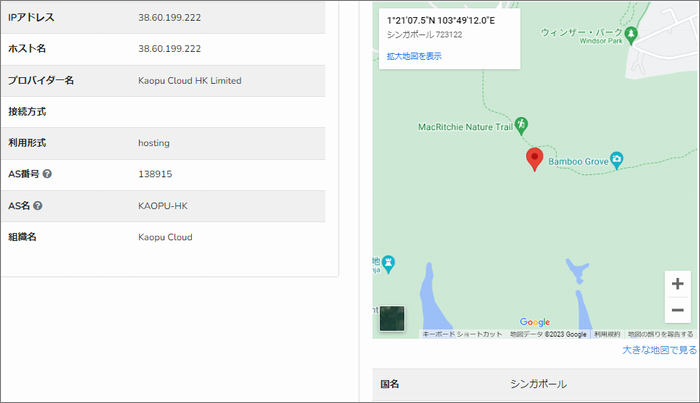

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

代表地点としてピンが立てられのは、シンガポールの山の中。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 詐欺サイトのリンク先は4つのメール全て同じところ。

接続してみましたが、「応答時間が長すぎます」と書かれたエラーページが開き接続できませんでした。 詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ これは誰一人騙されないでしょうと言う感じのザッパなメールでしたね。 でも恐ろしいことに、今、こうしている間にも大量の様々なフィッシング詐欺メールが発信され

たくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |