お客様を連呼する不思議なメール いつもご覧くださりありがとうございます! 今回は『みずほ銀行』を騙るフィッシング詐欺メールのご紹介となります。 件名:[spam] 【みずほ銀行】お客さま情報等の確認について

送信者:”みずほ銀行” <○□△@appbrew.io>平素より、みずほ銀行をご利用いただきありがとうございます。 当社では、犯罪収益移転防止法に基づき、お取引を行う目的等を確認させていただいております。

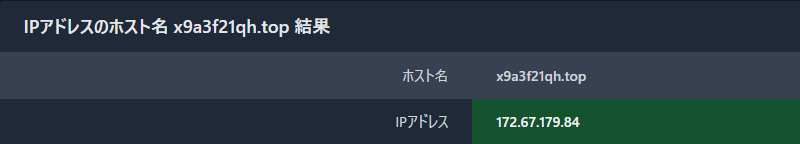

また、この度のご案内は、当社ご利用規約第5条1項3に基づくご依頼となります。 お客様お客様の直近の取引についていくつかのご質問がございます、下記のリンクをアクセスし、ご回答ください。 h**ps://x9a3f21qh.top/5YR6LSi?token=ba5780bad641d8d2102413a811926e8989aa7837c7fcad41a7fe566fb0b6d854&e=dGFtdW5hbzgyMUBnbWFpbC5jb20= ※一定期間ご確認いただけない場合、口座取引を一部制限させていただきます。

※回答が完了しますと、通常どおりログイン後のお手続きが可能になります。 お客様のご返信内容を確認後、利用制限の解除を検討させていただきますので、できる限り詳細にご回答ください。

————————————————————–

※本メールの送信アドレスは送信専用となっております。

返信メールでのお問い合わせは承りかねますので、あらかじめご了承願います。

お問い合わせは下記まで

みずほダイレクトヘルプデスク

フリーダイヤル:0120-3242-99

海外からのご利用などフリーダイヤルをご利用いただけない場合は:03-3211-9324[通話料有料]

※月曜日~金曜日9時00分~21時00分、土·日曜日、祝日·振替休日9時00分~17時00分

1月1日~2日はご利用いただけません。12月31日、1月3日の受付時間は9時00分~17時00分です。

お問い合わせ(入カノオーム):https://www.faq.mizuhobank.co.jp/helpdesk?category_id=175&site_domain=default みずほ銀行 | マネー・ローンダリングの防止に基づく『犯罪収益移転防止法』をネタにするもので、犯罪によって得た収益の出所や真の所有者をわからなくさせる行為を阻止するための法律です。

では『お客様お客様』とお客様を連呼する不思議なこのメールを解体していくことにします。 この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 送信者として記載されているメールアドレスのドメイン(@より後ろ)は”appbrew.io”

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

因みに『みずほ銀行』が利用するメールアドレスは同行のウェブサイトによると『@mizuhobank.co.jp』または『@mizuho-bk.co.jp』とされています。

故にこのドメイン以外のメールアドレスで届いた『みずほ銀行』からのメールは全て偽物と言うことになります。 では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

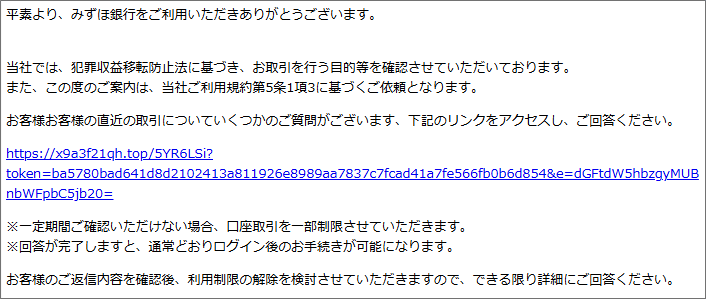

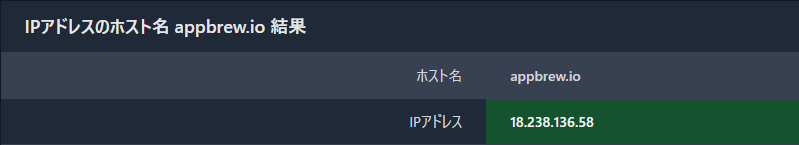

こちらがこのメールのReceivedフィールドがこちらです。 | Received: from appbrew.io (unknown [118.194.232.34]) | ドメイン”appbrew.io”を割当てているIPアドレスと比較してみましょう。

こちらが『aWebAnalysis』さんで取得した”appbrew.io”を割当てているIPアドレスです。

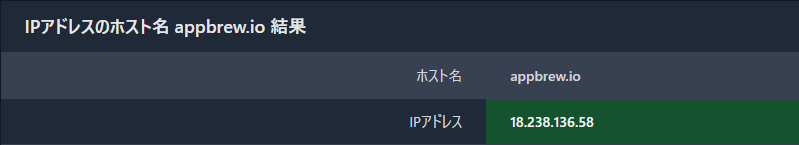

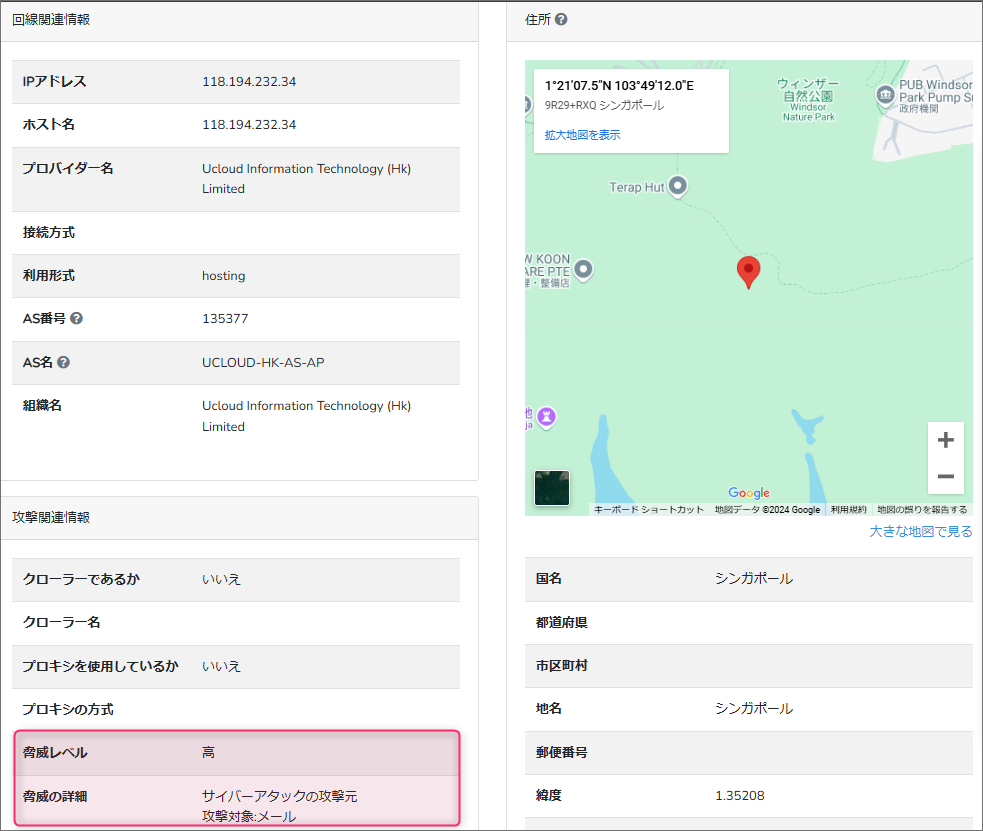

全然違いますよね、この結果からこの送信者が使ったとされる”appbrew.io”を使ったメールアドレスは偽装であることが断定できます。 このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を導き出してみると、『シンガポール』付近であることが分かりました。

それにこのIPアドレスはサイバーアタックの攻撃元とあるので既に危険なものとしてブラックリストに登録済みのようです。

残念ながら古いデザインの偽サイト さて、本文に直書きされた詐欺サイトへのリンクのURLは以下の通りです。

【h**ps://x9a3f21qh.top/5YR6LSi?token=ba5780bad641d8d2102413a811926e8989aa7837c7fcad41a7fe566fb0b6d854&e=dGFtdW5hbzgyMUBnbWFpbC5jb20=】

(直リンク防止のため一部の文字を変更してあります)

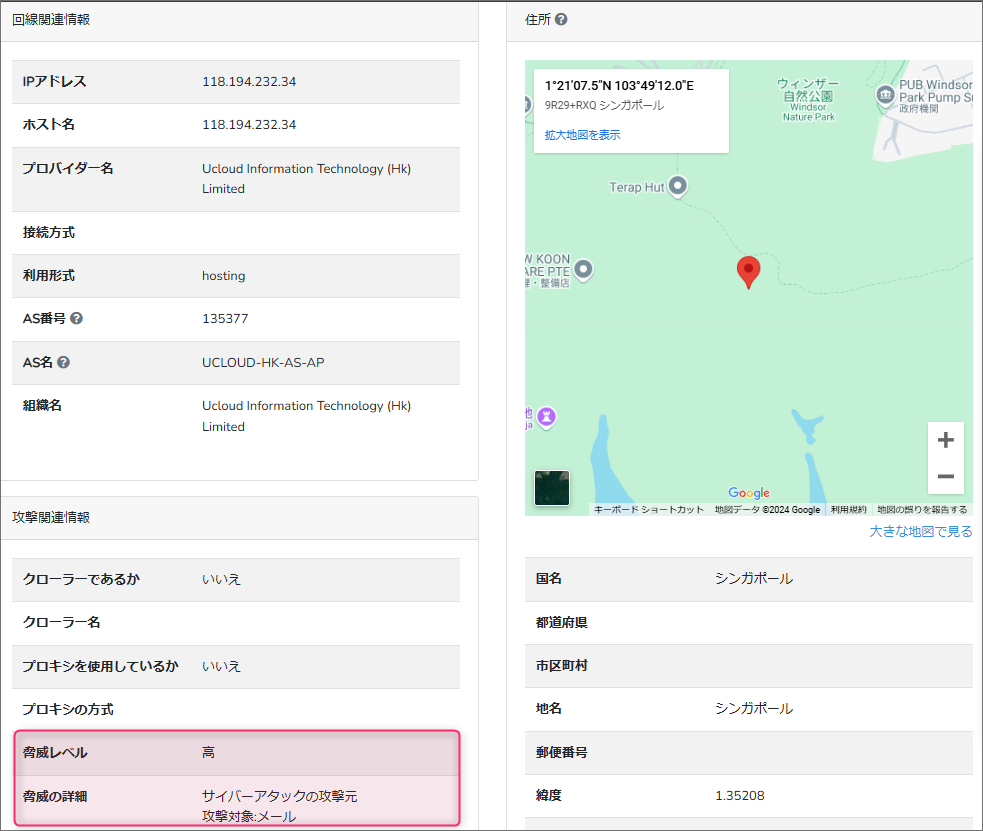

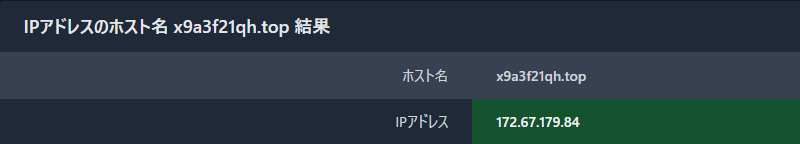

これまた『みずほ銀行』のドメインとは異なるものが利用されていますね。 先程と同様に『aWebAnalysis』さんでこのドメインを割当てているIPアドレスを取得してみます。

このIPアドレスからそのロケーション地域を調べると、詐欺サイトでありがちなカナダの『トロント市庁舎』付近であることが分かりました。

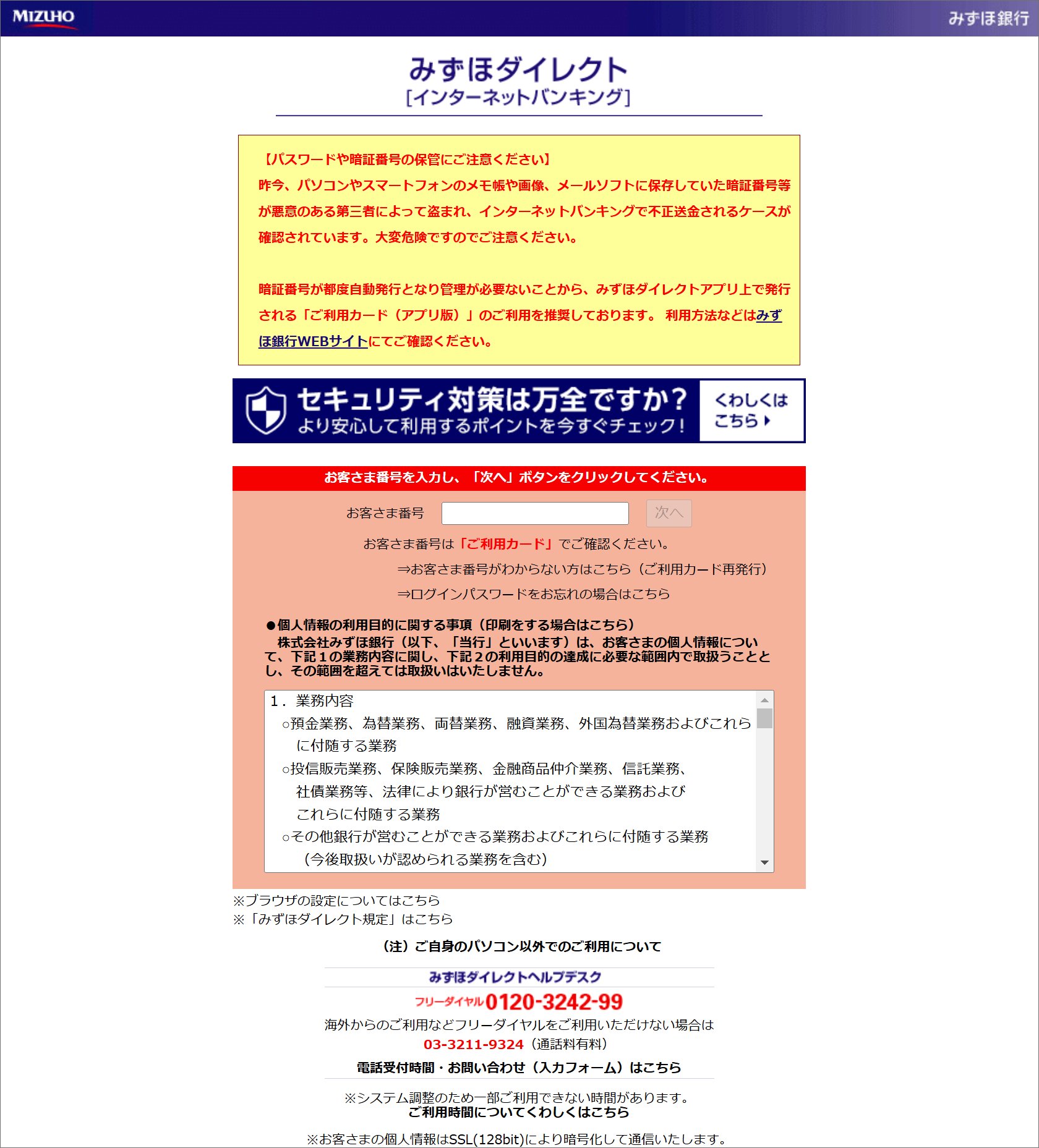

リンクを辿ってみると、みずほ銀行の偽の詐欺サイトはどこからもブロックされることなく無防備に放置されていました。

このようなサイトが放置されているのはとても危険ですね。

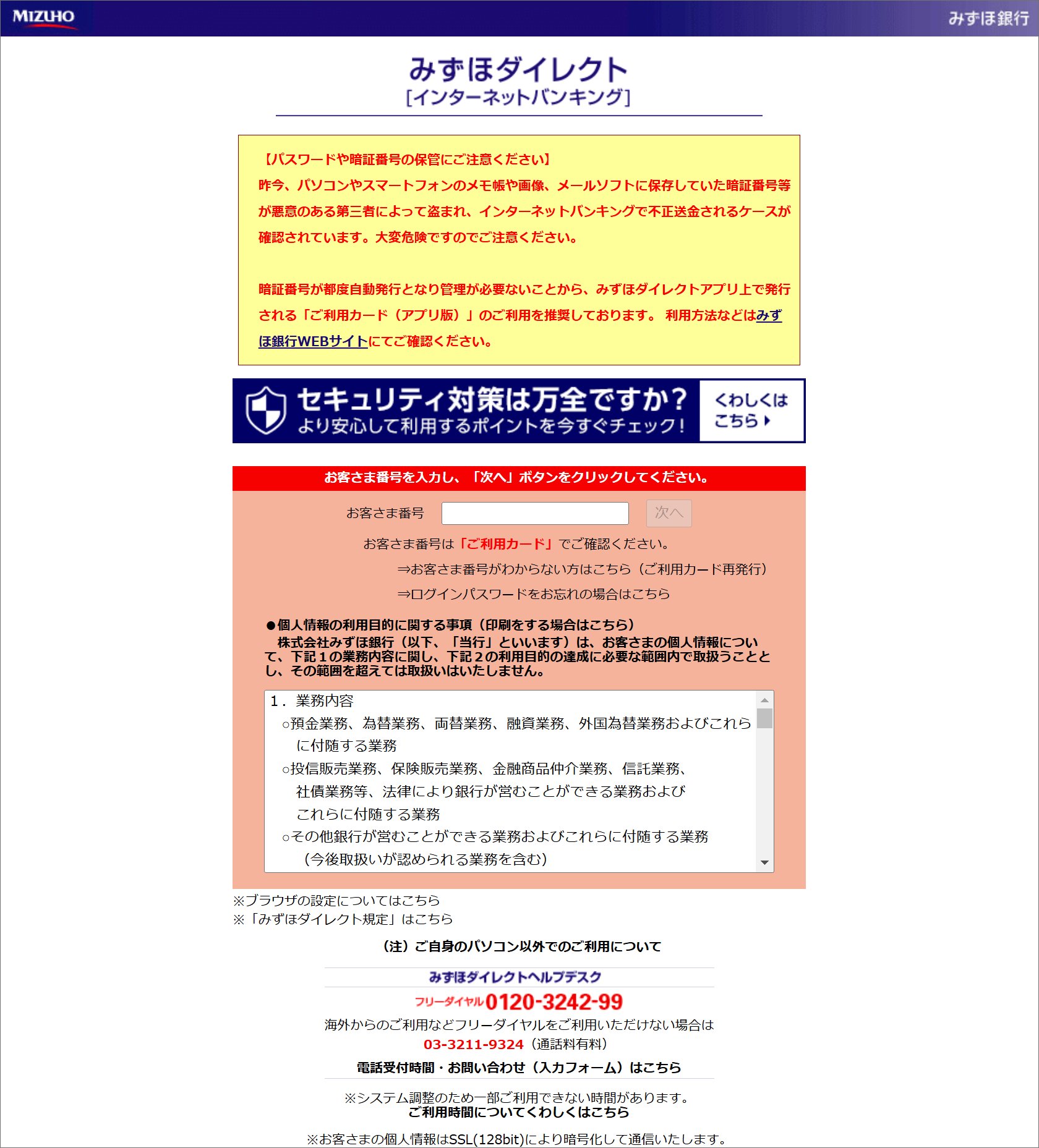

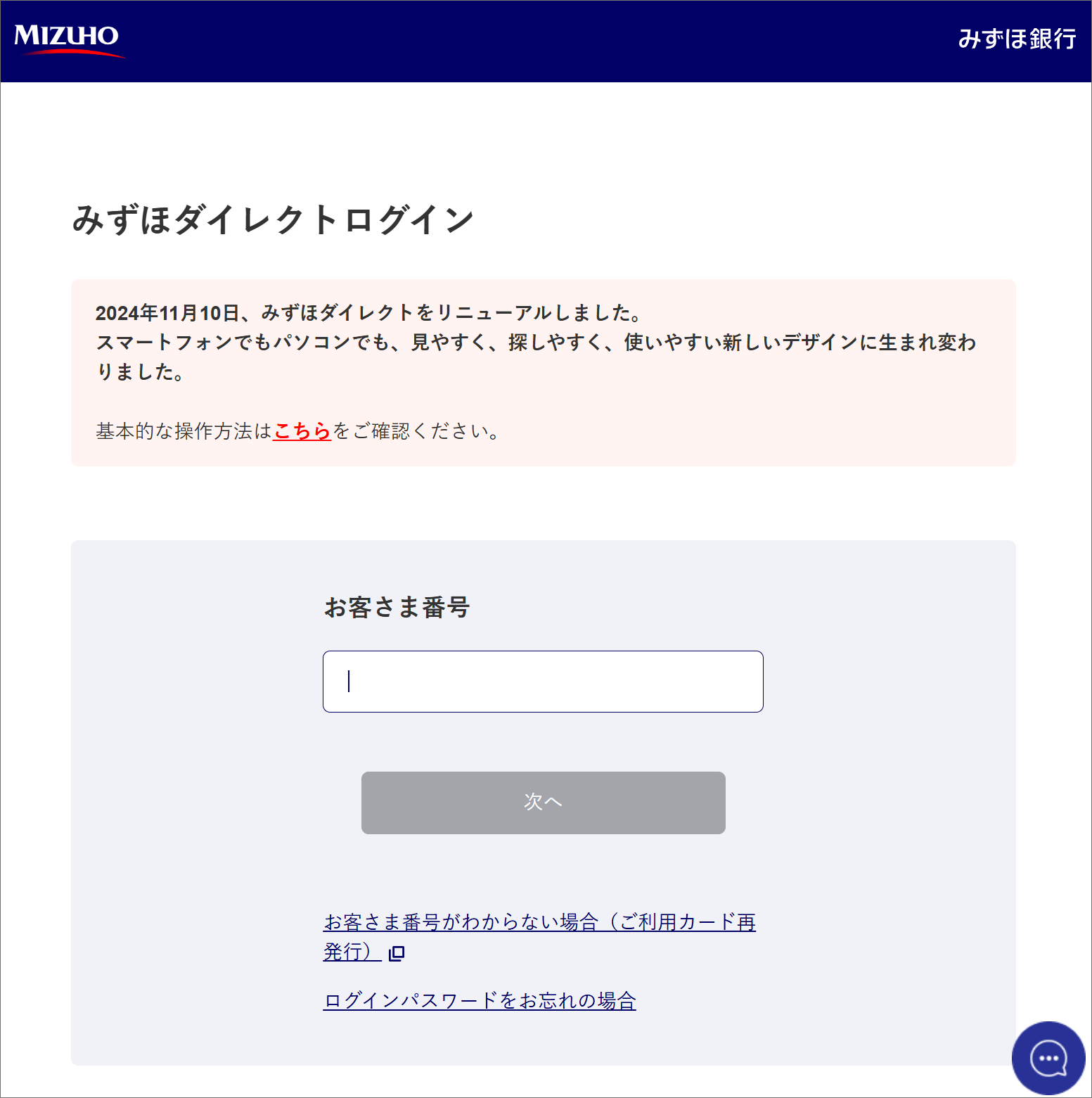

これって、古いデザインのみずほ銀行のログインページですね。

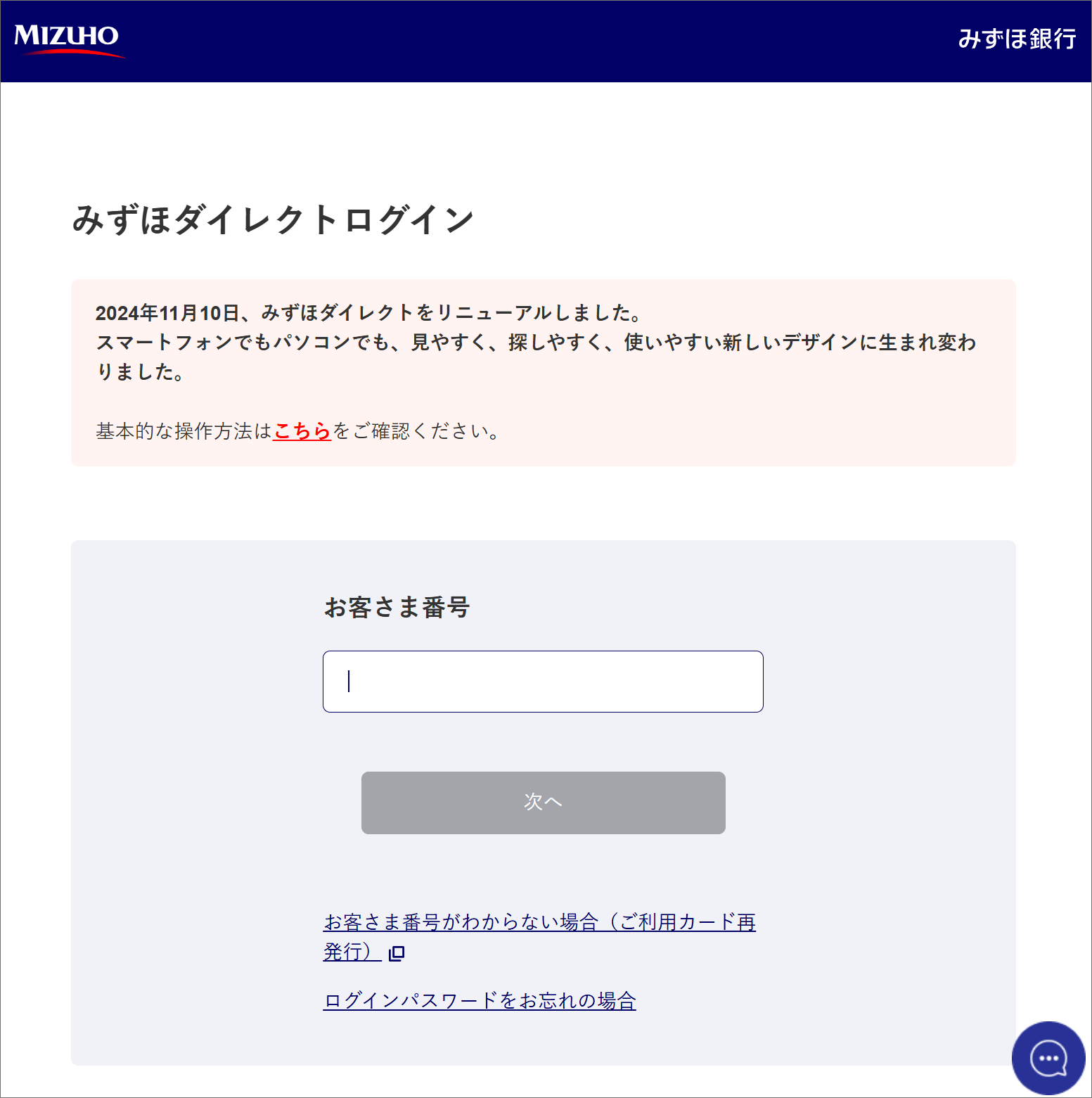

本物のページは2024年11月10日にリニューアルされたと書いてありました。 詐欺サイトだと言えちゃんと本物を調査しないとすぐにバレてしまいますよね。 当然、ここにログインしてしまうとその情報は詐欺犯に把握され不正ログインが可能となります。この先のページで会員情報の更新と称し更に個人情報やクレジットカードの情報を盗み取られた上で詐欺の被害に遭うことになります。

|