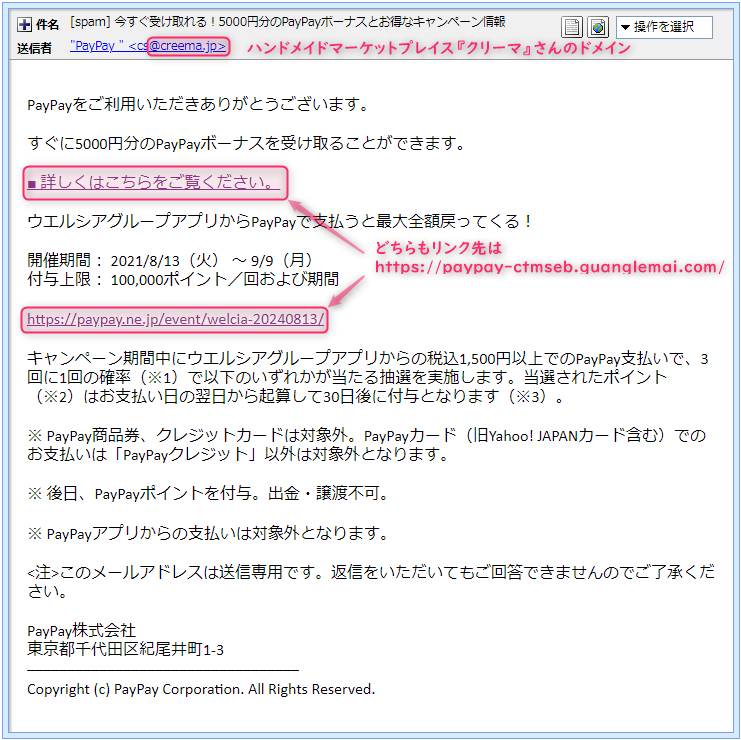

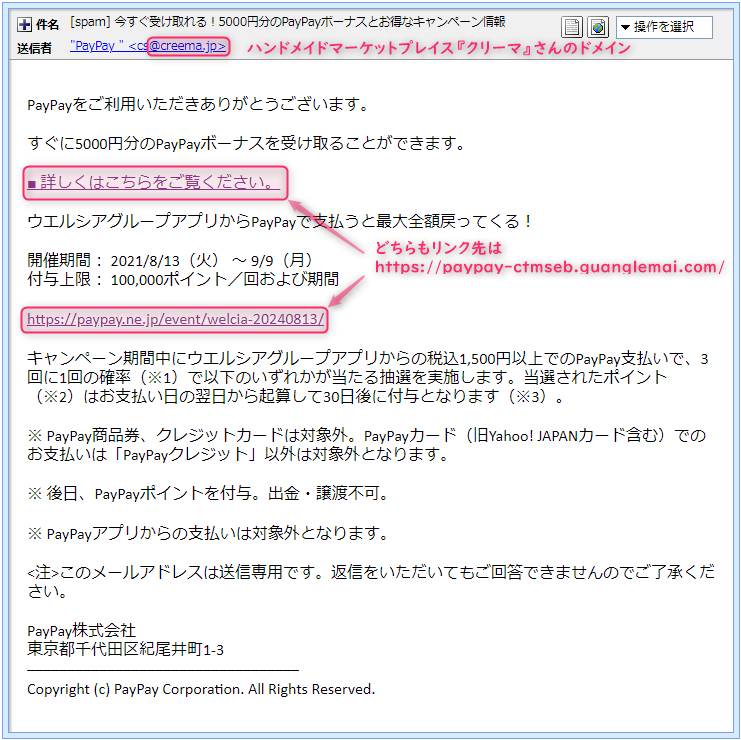

相変わらず『クリーマ』さんのドメインで いつもご覧くださりありがとうございます! 今度はPayPayを騙りキャンペーンボーナスが受取れるような内容のメールを送り付けリンクに誘い込んでPayPayアカウントを乗っ取り不正利用を企むものです。

相変わらずまたこのドメイン”creema.jp”使ってますね。

差出人のメールアドレスにあるこのドメインは、日本最大のハンドメイドマーケットプレイス『クリーマ』さんのドメイン。

最近このドメインを利用した詐欺メールが多発しています。

心当たりの無い”creema.jp”を使ったメールアドレスのメールは偽物です! 『すぐに5000円分のPayPayボーナスを受け取ることができます』って、このご時世そんな甘い話があるはずがありません! では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] 今すぐ受け取れる!5000円分のPayPayボーナスとお得なキャンペーン情報』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は『”PayPay ” <cs@creema.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。

全然別のドメインが では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from hwsrv-1238752.hostwindsdns.com (hwsrv-1238752.hostwindsdns.com [142.11.248.199])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 ほらほら、本来ならここには差出人と同じドメインが記載されるはずですが”hwsrv-1238752.hostwindsdns.com”なんて”creema.jp”とは全く異なるドメインが記載されています。

因みにこのドメイン、詐欺メールではちょくちょく見掛るものです。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くしたものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレス”142.11.248.199”は、送信者のデバイスに割当てられたもので偽装することができません。

このIPアドレスは、差出人が利用したメールサーバーの情報でこれを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) (※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、米国のシアトル付近。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーは、米国に拠点を置く『Hostwinds LLC.』でシアトルにもサーバーを設置しています。

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバーを介して届けられたようです。

詐欺サイトはベトナムで稼働中 では引き続き本文。 | すぐに5000円分のPayPayボーナスを受け取ることができます。 ■ 詳しくはこちらをご覧ください。

ウエルシアグループアプリからPayPayで支払うと最大全額戻ってくる!

開催期間: 2021/8/13(火) 〜 9/9(月)

付与上限: 100,000ポイント/回および期間

https://paypay.ne.jp/event/welcia-20240813/ | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

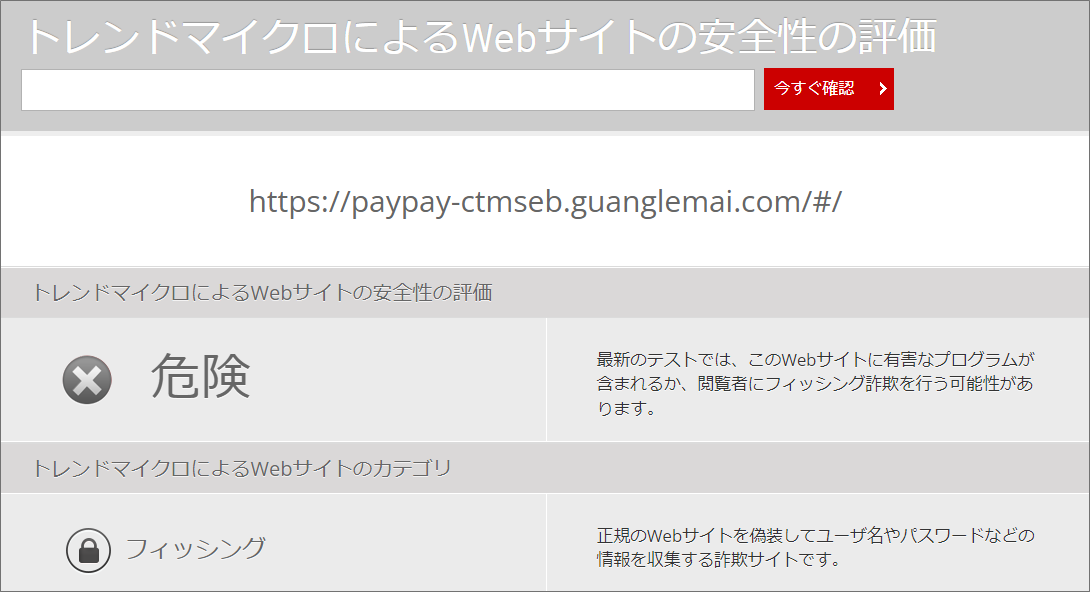

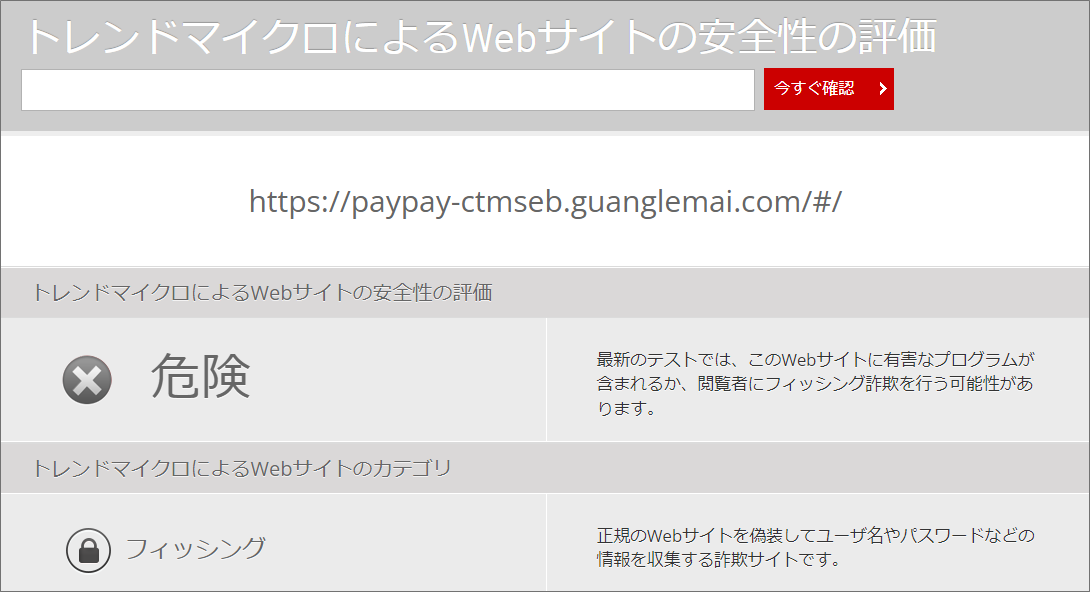

そのリンクは、本文内に2箇所付けられていて、そのリンク先をコンピュータセキュリティブランドのトレンドマイクロの『サイトセーフティーセンター』で検索するとその危険度はこのように評価されていました。

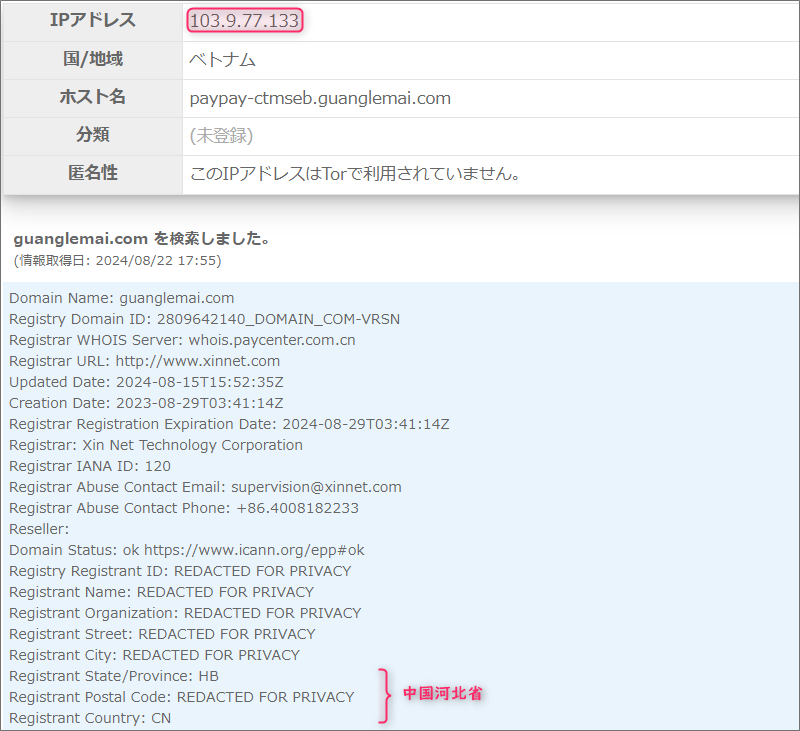

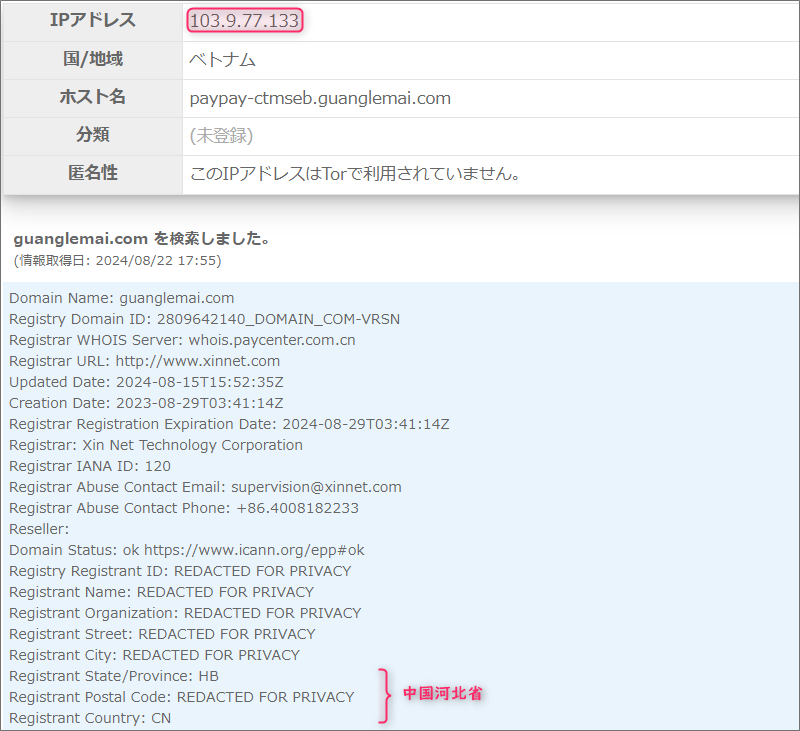

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”paypay-ctmseb.guanglemai.com”

このドメインにまつわる情報を『Grupo』さんで取得してみます。

このドメインは中国河北省の方がご利用になられているようです。

割当てているIPアドレスは”103.9.77.133”

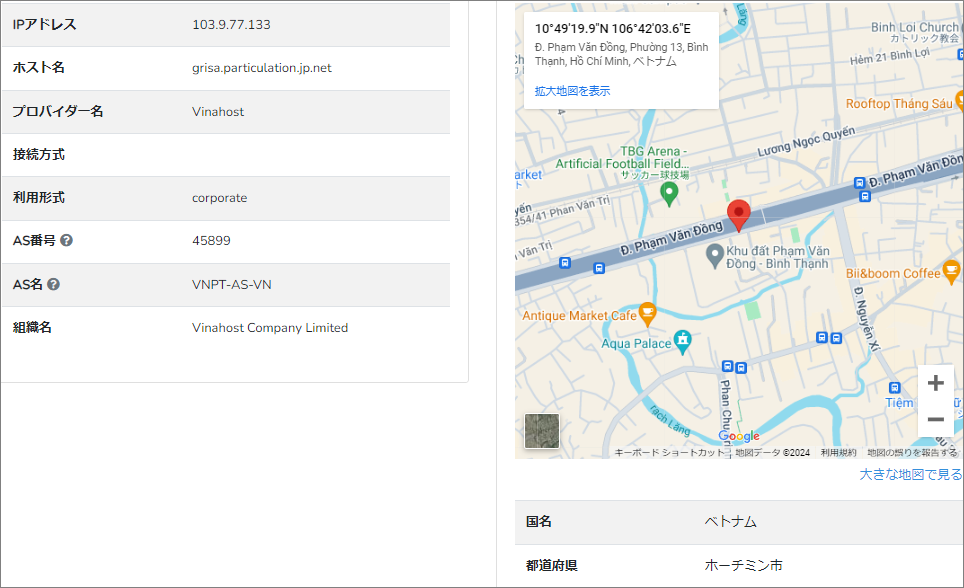

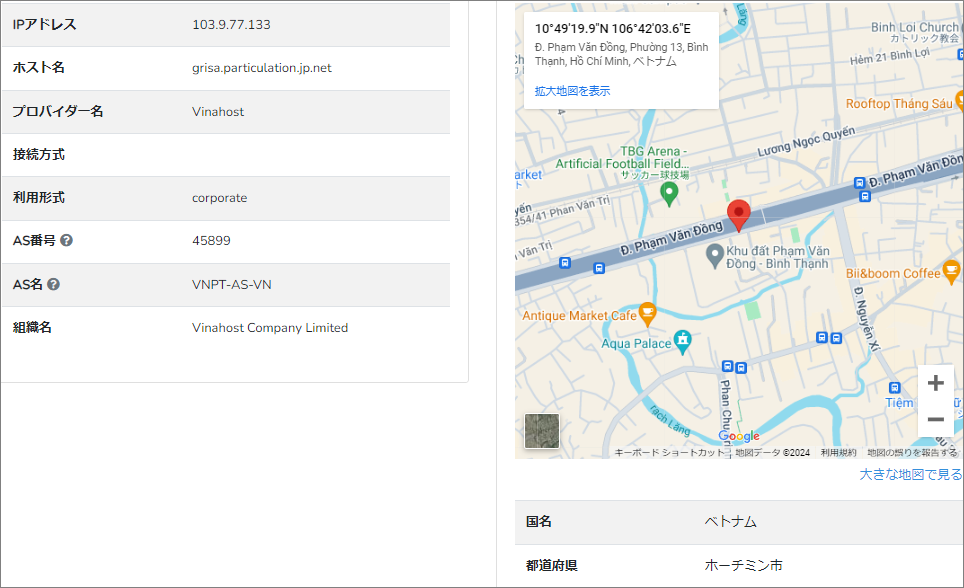

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) (※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、ベトナムの首都ホーチミン付近。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは、ベトナムに拠点を置く『Vinahost』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

PayPayの本物そっくりのログインページが開きました。

このメールは、PayPayのログイン情報の詐取が目的なのでここに電話番号とパスワードを入力させてしまえば彼らの目論見は達成です。

絶対に情報を入力してはいけません!

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|