弊社ドメインにあてずっぽのアカウントを当てはめて いつもご覧くださりありがとうございます! 最近レンタルサーバーを騙りメールアカウントを盗み出そうとする悪質な詐欺メールが

横行しております。

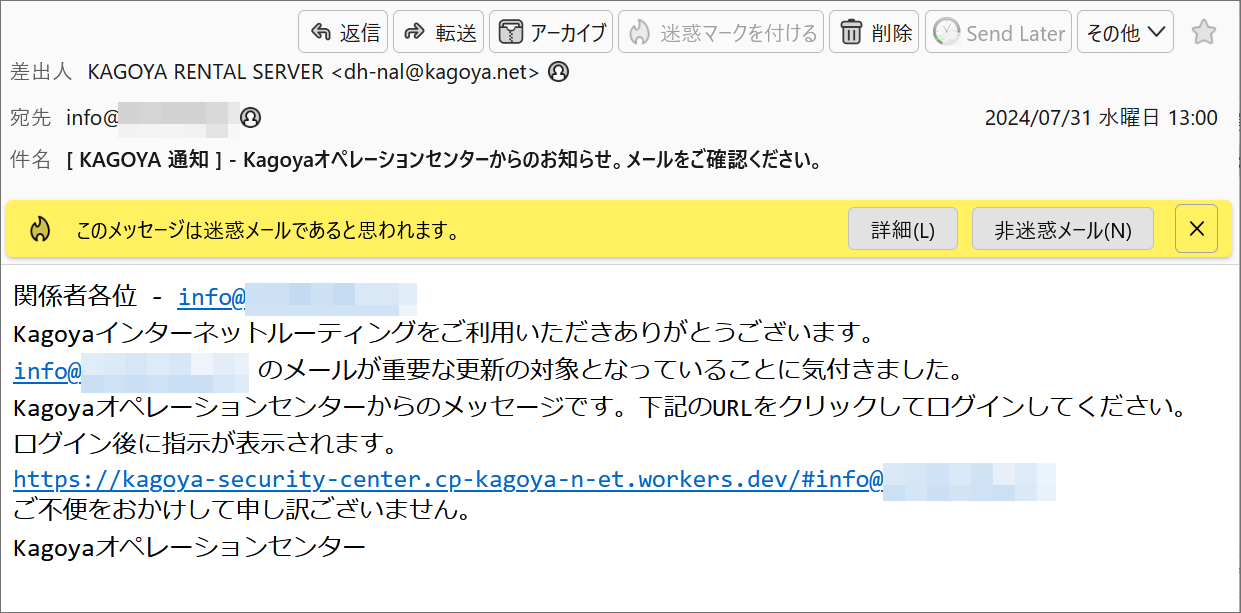

先日もこのように大手レンタルサーバーの『カゴヤ・ジャパン』を騙る詐欺メールを

ご紹介したばかりです。 『詐欺メール』カゴヤ・ジャパンから『[Kagoya : 通知] メール配信失敗の通知 – 詳細はメールをご確認ください』と、来た件

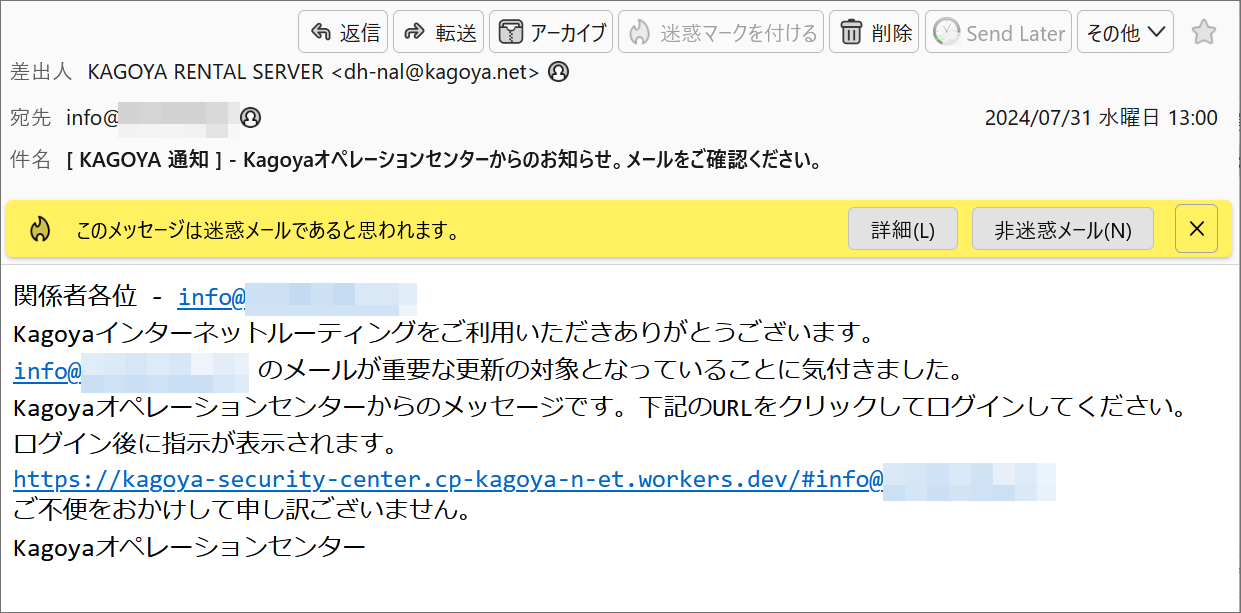

そして昨日、またもやこのようなメールが届きました。

これは弊社のinfoアカウント宛に届けられたものですが、この差出人あてずっぽに

“info”や”admin”、”support”など弊社のドメイン(@より後ろ)に適当なアカウントを

あてはめていくつも送り付けてきて、ホント質の悪い輩です。 では、このメールもちゃちゃっと解体していきましょう!

まずはプロパティーから見ていきます。 件名は『[ KAGOYA 通知 ] – Kagoyaオペレーションセンターからのお知らせ。メールをご確認ください。』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

件名の下に『このメッセージは迷惑メールであると思われます。』と書かれている通り

このメールは明らかに悪意を感じます。

差出人は『KAGOYA RENTAL SERVER <dh-nal@kagoya.net>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 確かに”kagoya.net”は、カゴヤさんが所持するものですが偽装されているはず。

その辺りを次のセクションで暴いていくことにしましょう!

ピカラさんの回線を使いSTNetさんのメールサーバーを利用 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from [127.0.0.1] (opt-183-176-12-220.client.pikara.ne.jp [183.176.12.220])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くしたものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレは送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

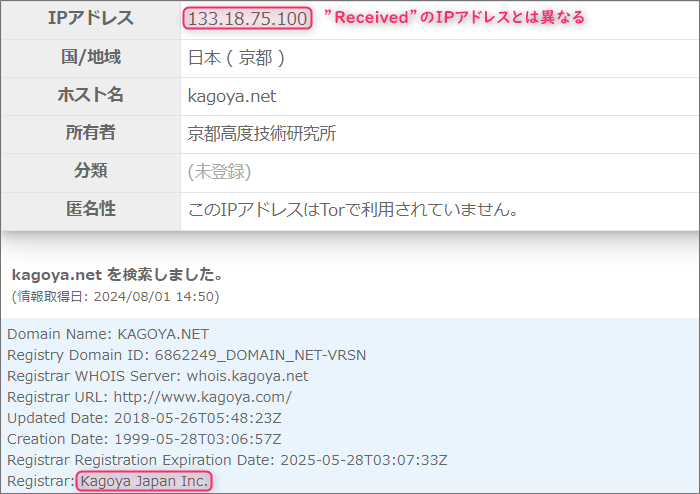

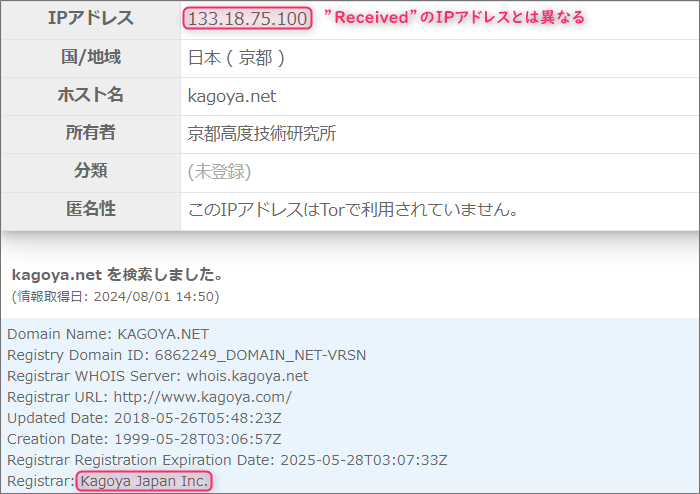

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”kagoya.net”が差出人本人のものなのかどうかを『Grupo』さんで調べてみます。

これがドメイン”kagoya.net”の登録情報です。

ちゃんとカゴヤさんの所持品であるのが分かりますね。

これによると”133.18.75.100”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”183.176.12.220”と同じ数字の羅列になるはずですが

それが全く異なるのでこのメールのドメインは”kagoya.net”ではありません。

これでアドレスの偽装は確定です!

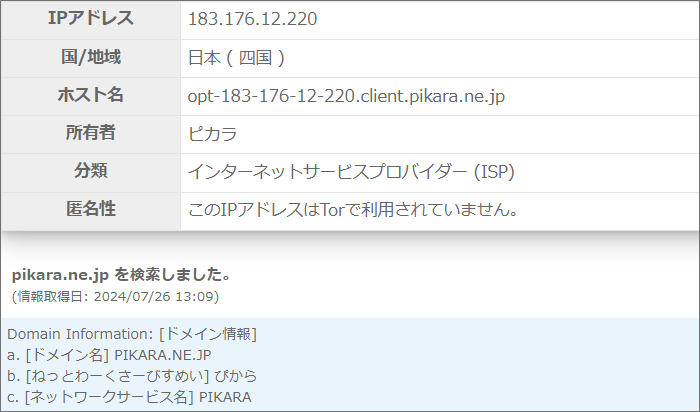

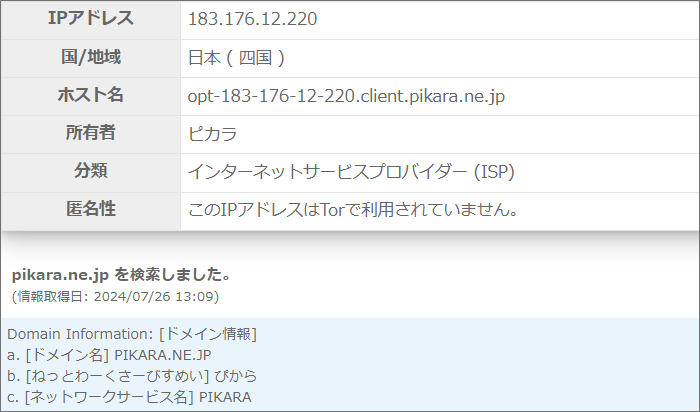

この”183.176.12.220”と言うIPアドレスを逆引きすると…

このドメインの持ち主は、カゴヤさんではなく四国で光インターネットを提供している

『ピカラ』さんでした。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

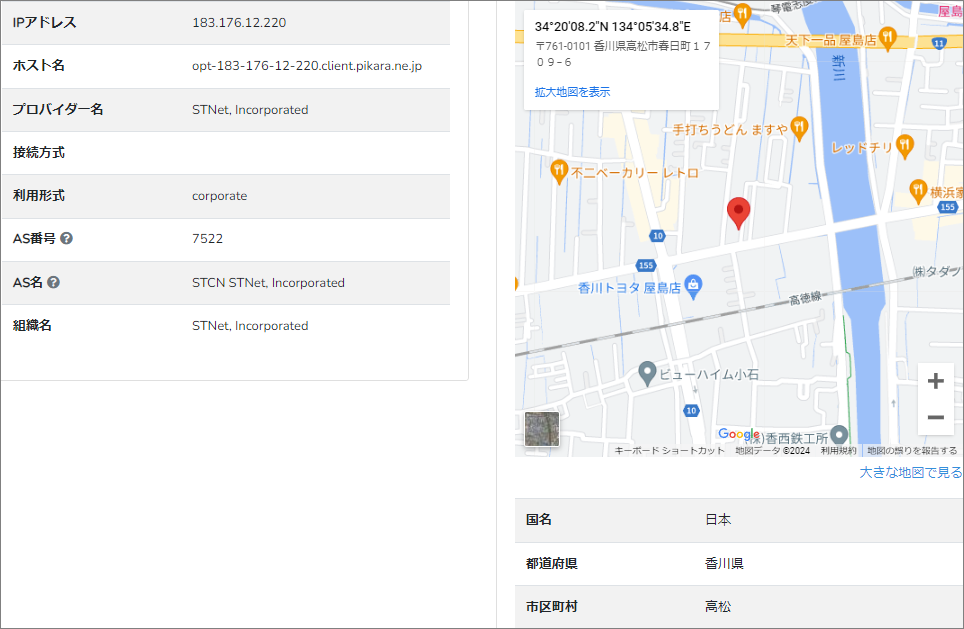

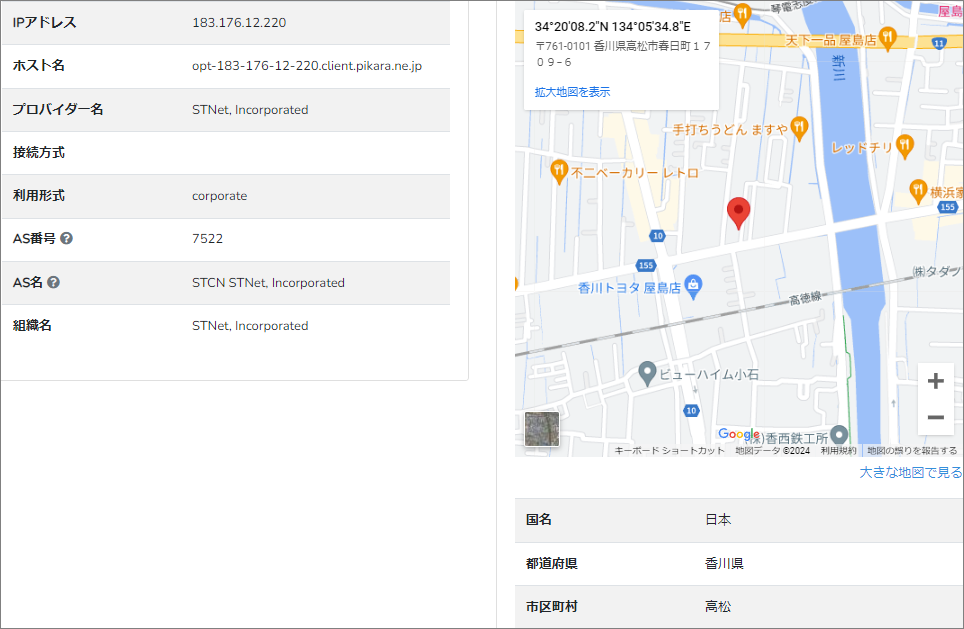

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで

確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) ね、やっぱりピンの位置は、四国の高松付近。

あくまで大雑把な代表地点なのをお忘れなく。

そしてプロバイダー名に『STNet, Incorporated』とあるので送信に利用された

プロバイダーも高松に拠点を置くSTNet(エスティネット)さんです。

これらの情報からこのメールの差出人は、カゴヤだと言いつつもピカラさんの回線を使い

言わば商売敵であるSTNetさんのメールサーバーを利用してこのメールを配信したようです。

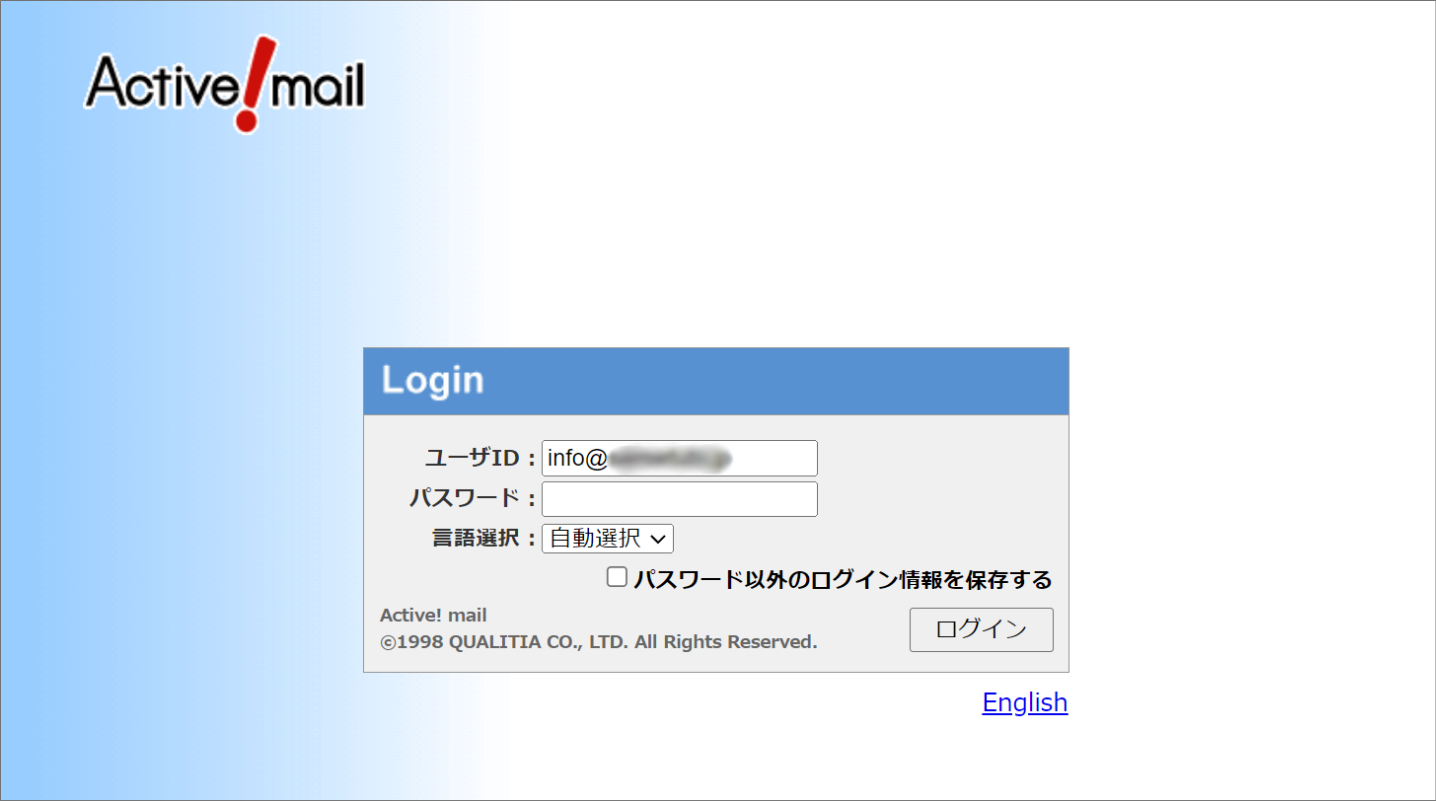

Active!Mailにログインさせるように振る舞いパスワードを詐取 では引き続き本文。 関係者各位 – info@*****.***

Kagoyaインターネットルーティングをご利用いただきありがとうございます。

info@*****.*** のメールが重要な更新の対象となっていることに気付きました。

Kagoyaオペレーションセンターからのメッセージです。下記のURLをクリックしてログインしてください。

ログイン後に指示が表示されます。

https://kagoya-security-center.cp-kagoya-n-et.workers.dev/#info@*****.***

ご不便をおかけして申し訳ございません。

Kagoyaオペレーションセンター | この『関係者各位』ってのも何か違和感を感じますね。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは本文内に直書きされていますが、もう使われているドメインが

”workers.dev”で”kagoya.net”ではないので一目で偽物だと分かりますね!

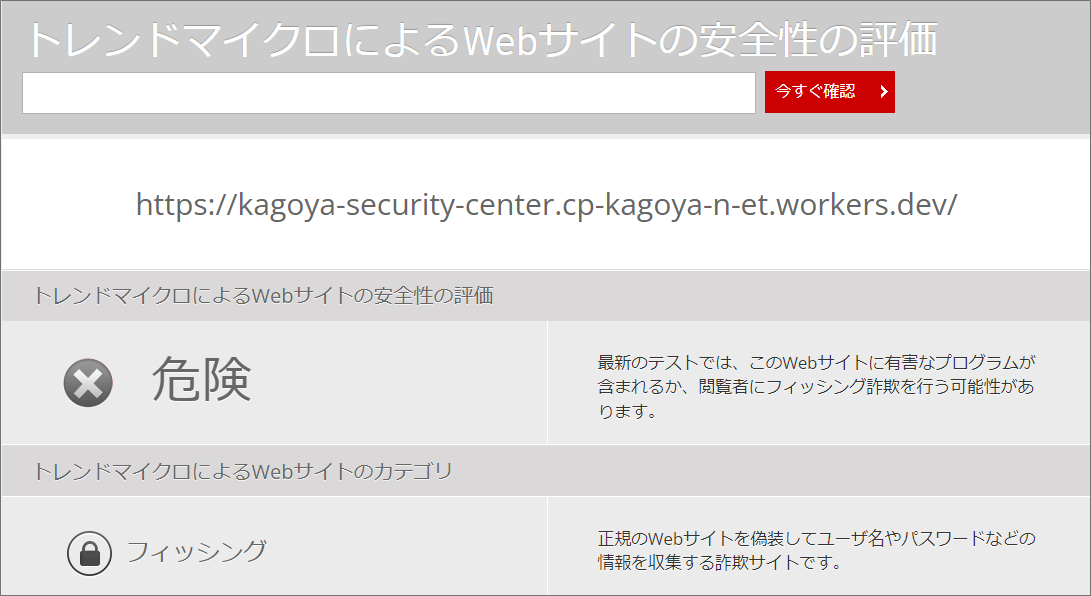

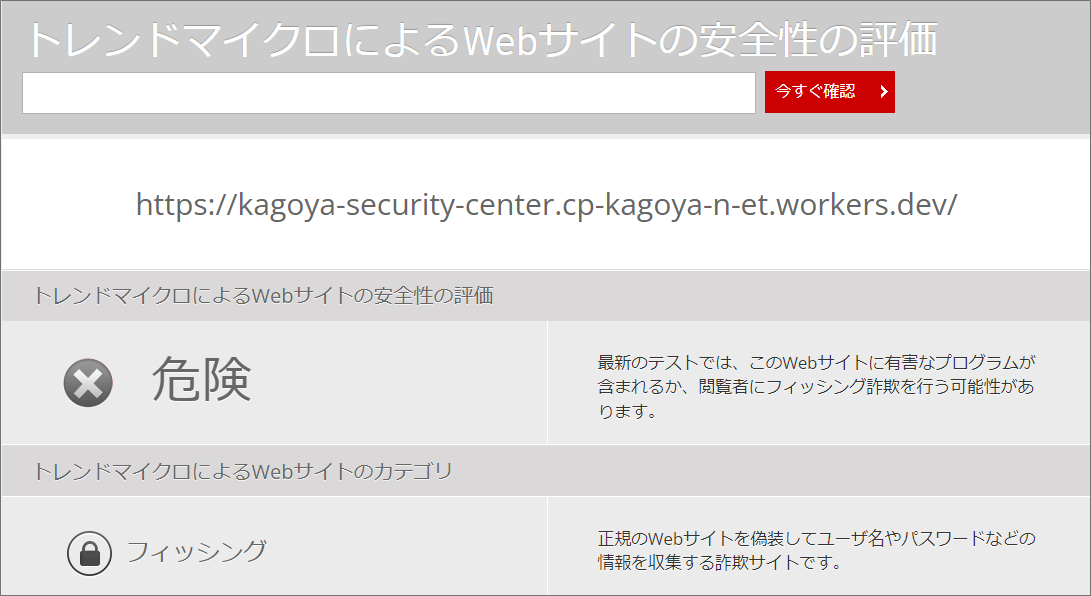

そのリンク先をコンピュータセキュリティブランドのトレンドマイクロの『サイトセーフティーセンター』で検索するとその危険度はこのように評価されていました。

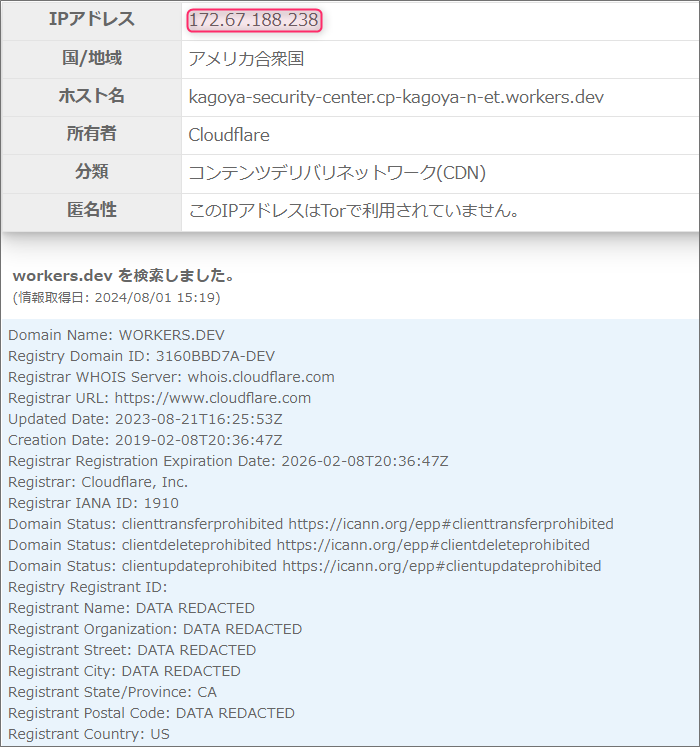

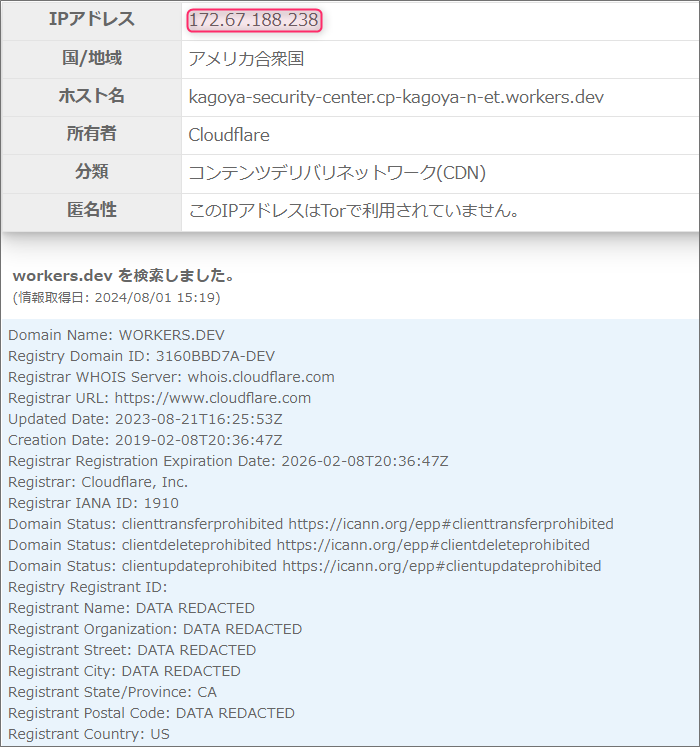

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”kagoya-security-center.cp-kagoya-n-et.workers.dev”

このドメインにまつわる情報を『Grupo』さんで取得してみます。

カナダの方が取得されているこのドメインを割当てているIPアドレスは”172.67.188.238”

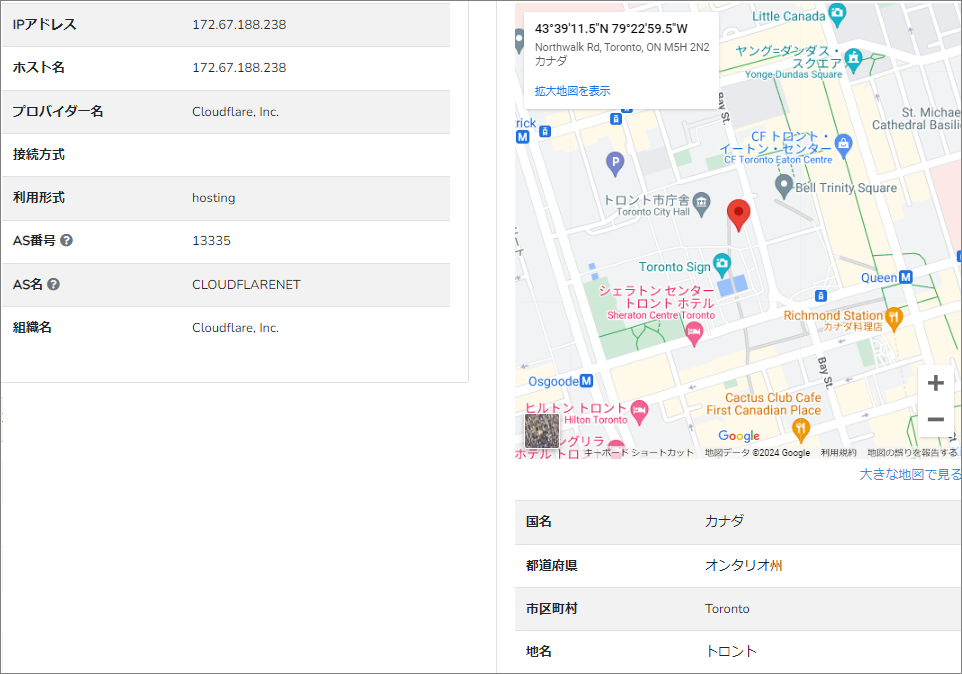

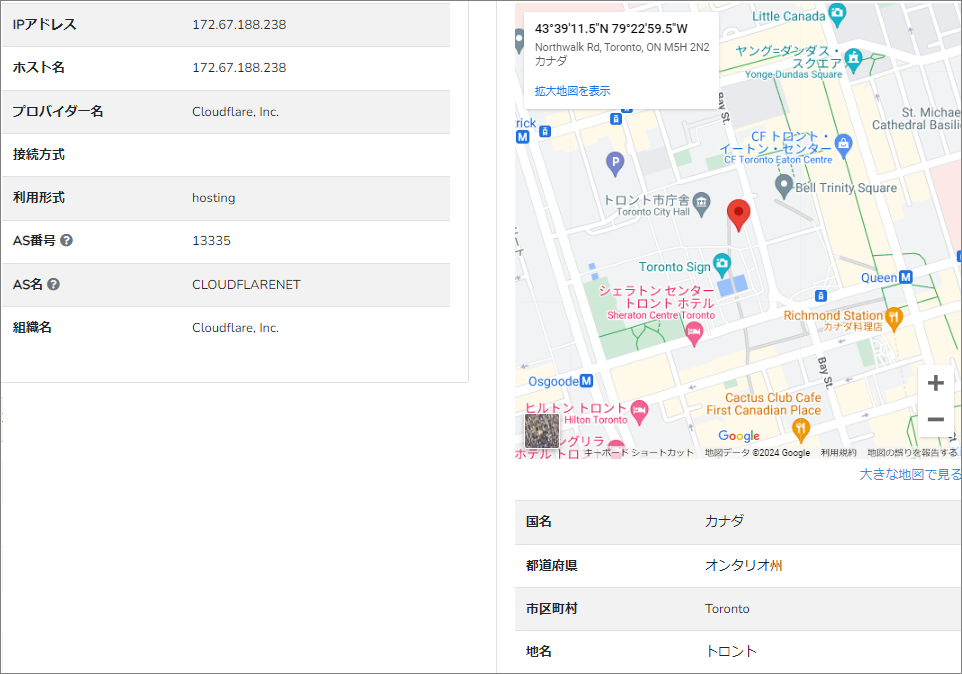

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、カナダのトロント市庁舎付近。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは米国に拠点を置く『Cloudflare』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

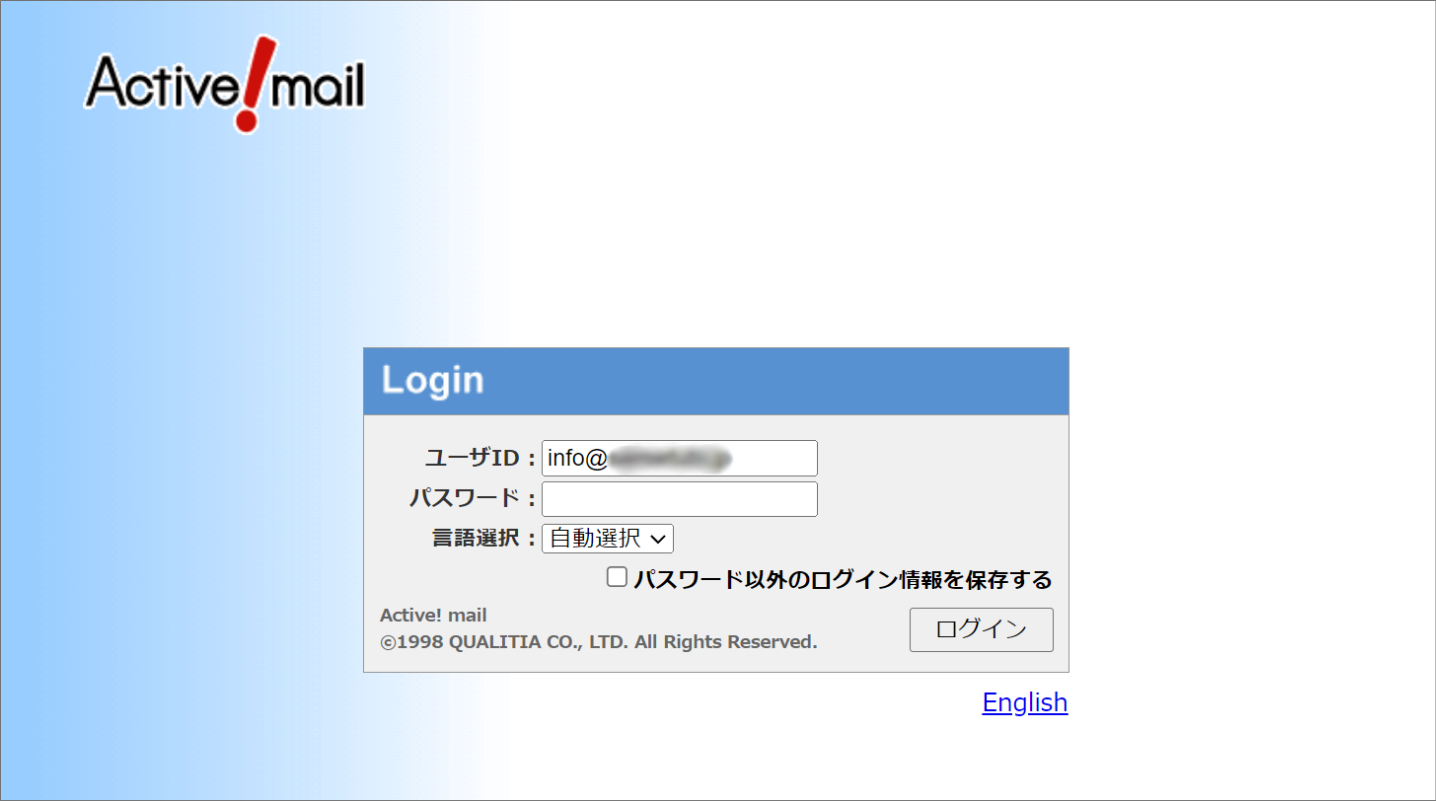

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 すると真っ先にChromeが真っ赤な画面でブロックしてきました。

注意深く先に進んでみると、開いたのは『Active!Mail』の偽のログインページ。

このActive!Mailはウェブ上でメールの受送信ができるウェブメーラーでカゴヤさんの

サーバーにも設けられています。

この偽のActive!Mailにログインさせるように振る舞いメールアカウントのパスワードを

盗み出してメールアカウントを乗っ取るのです。

乗っ取ったメールアカウントは、当然詐欺メール等に悪用されることになりますので

ご注意ください!

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|