『詐欺メール』『Amazonプライムをご利用いただきありがとうございます。』と、来た件

| Amazonのメールを全日空が送付?! |

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。 |

★フィッシング詐欺解体新書★ |

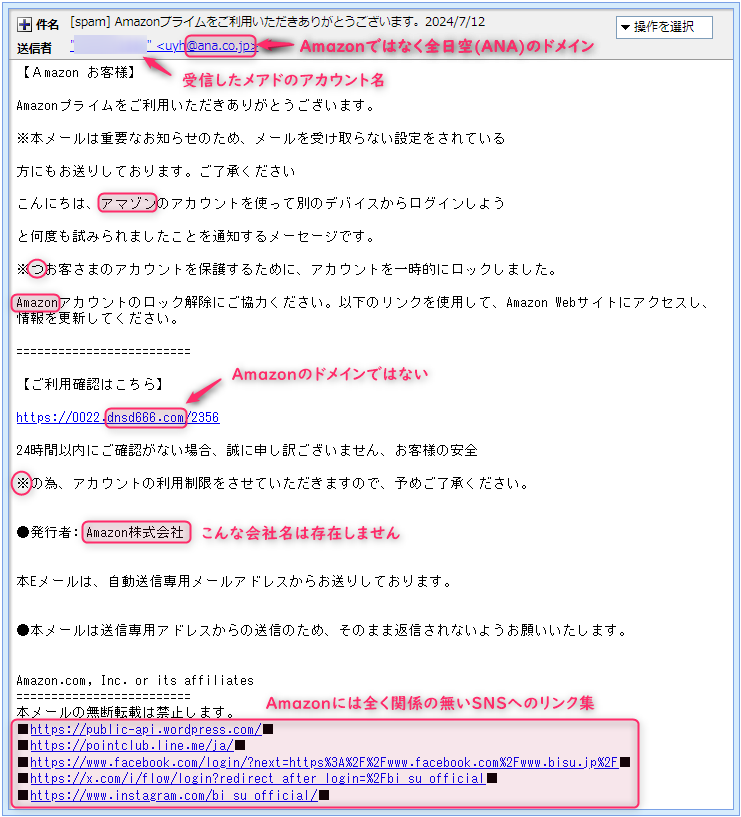

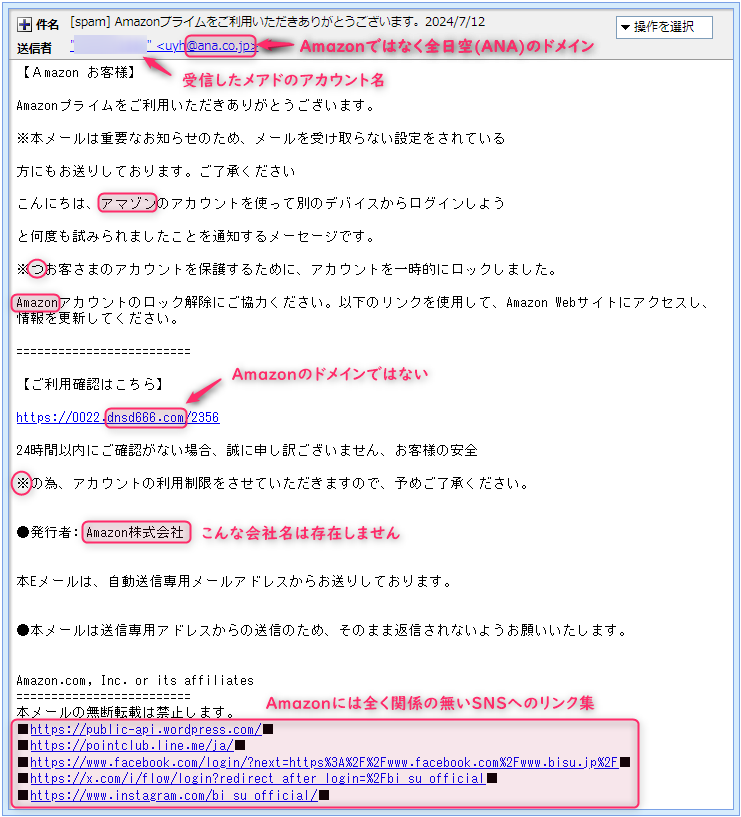

落書きしたら返された答案用紙みたいになった(笑) いつもご覧くださりありがとうございます! やっぱりAmazonを騙る詐欺メールが勢力拡大してきているようです!

今度はこのようなメールが届きました。

おいおい、落書きで待ったじゃねーか!

なんか中学の時の答案用紙が返ってきたときみたいだ(笑) なにこれ?

差出人のメールアドレスAmazonの物じゃないわね。

リンクのURLに使ってるドメインもAmazonの物じゃないわ! だろ?

なんか『Amazon』だったり『アマゾン』だったり落ち着かねーな!

所々余計な文字あったりするし。 そうそう、それに発行者に『Amazon株式会社』って書いてあるけど

Amazonの正式な企業名は『アマゾンジャパン合同会社』だったはず!

自社名を間違えるなんて絶対にこのメールはAmazonからの物ではないわ! どや顔君たちの説明でお分かりの通り、このメールはAmazonからではなく

悪意を持った詐欺師からのメールのようです。 では、いつものようにこのメールも解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] Amazonプライムをご利用いただきありがとうございます。2024/7/12』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”*****” <uyh@ana.co.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 勘の鋭い方ならもうお察しですよね!

そうです”ana.co.jp”はAmazonの物ではなく『全日空(ANA)』のもの。

もしかして全日空が有り余る人材を使いAmazonのメール代行業務でも

始めたんじゃないかって?

んなこと有るわけないですよね(笑)

ってことで、このメールアドレスは偽装されています。

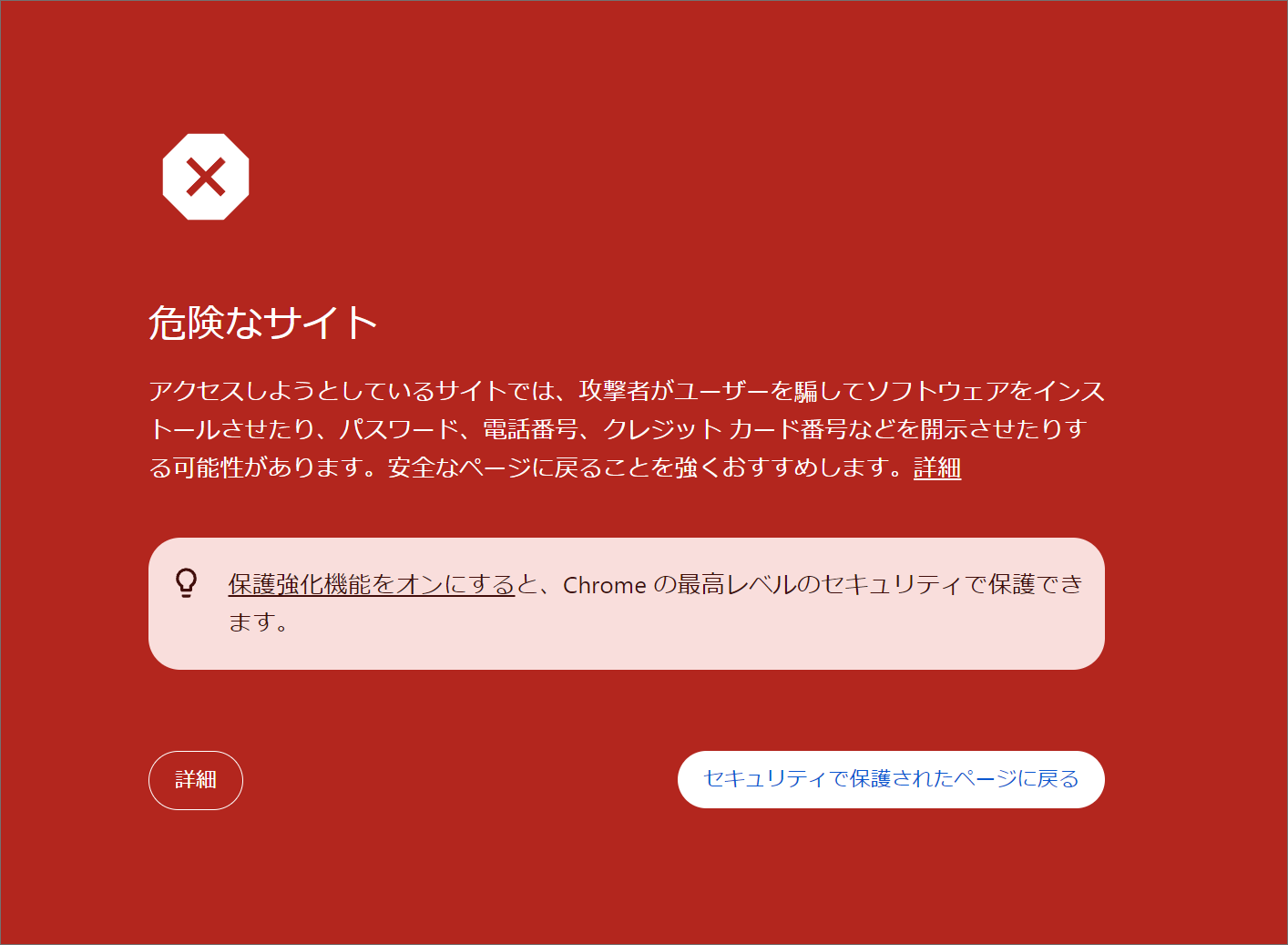

直書きされたリンク先に接続してみると… では引き続き本文。 | 【Аmazon お客様】 Amazonプライムをご利用いただきありがとうございます。 ※本メールは重要なお知らせのため、メールを受け取らない設定をされている 方にもお送りしております。ご了承ください こんにちは、アマゾンのアカウントを使って別のデバイスからログインしよう と何度も試みられましたことを通知するメーセージです。 ※つお客さまのアカウントを保護するために、アカウントを一時的にロックしました。 Amazonアカウントのロック解除にご協力ください。以下のリンクを使用して、Amazon Webサイトにアクセスし、情報を更新してください。 ========================= 【ご利用確認はこちら】 h**ps://0022.dnsd666.com/2356 24時間以内にご確認がない場合、誠に申し訳ございません、お客様の安全 ※の為、アカウントの利用制限をさせていただきますので、予めご了承ください。 ●発行者: Amazon株式会社本Eメールは、自動送信専用メールアドレスからお送りしております。 ●本メールは送信専用アドレスからの送信のため、そのまま返信されないようお願いいたします。 Amazon.com, Inc. or its affiliates | ※直リンク防止のためリンクURLの一部の文字を変更してあります。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは本文内に直書きされて、そのリンク先をGoogleの『透明性レポート』で

検索するとサイトステータスはこのようにレポートされていました。

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。

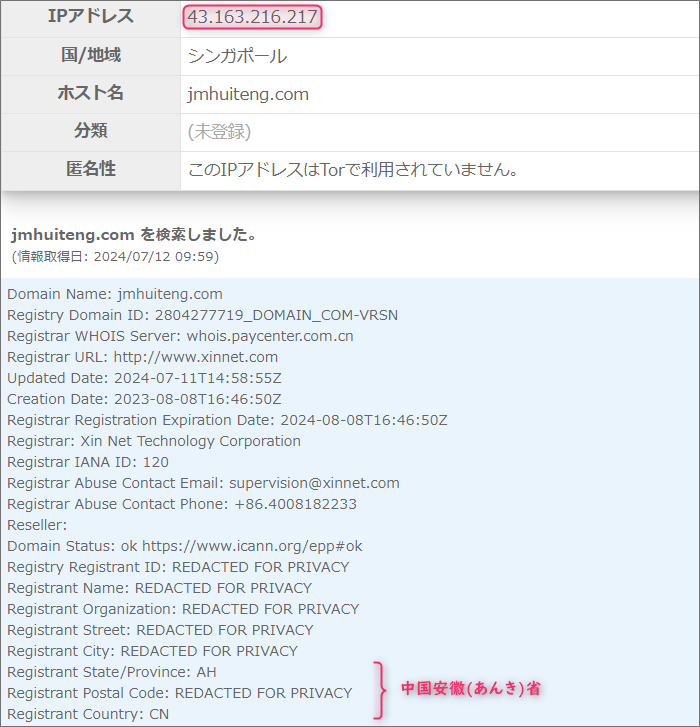

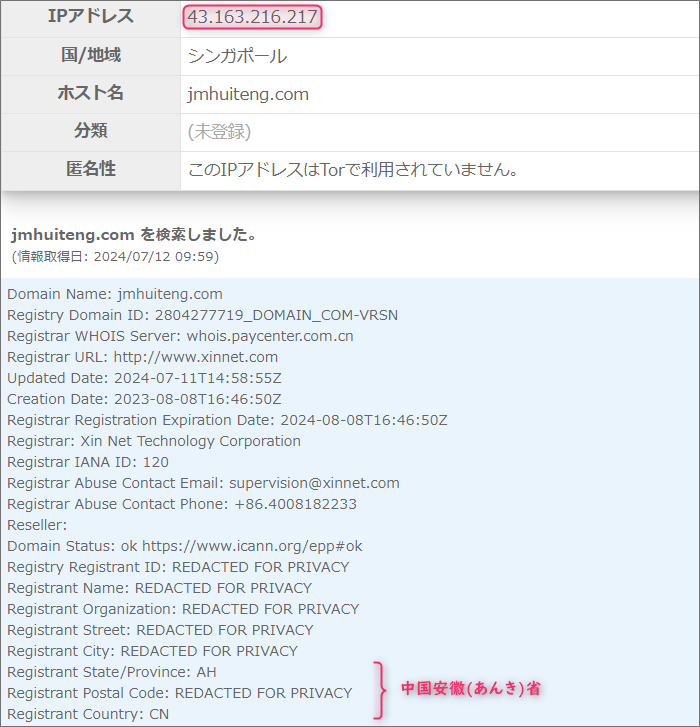

このURLで使われているドメインは”jmhuiteng.com”

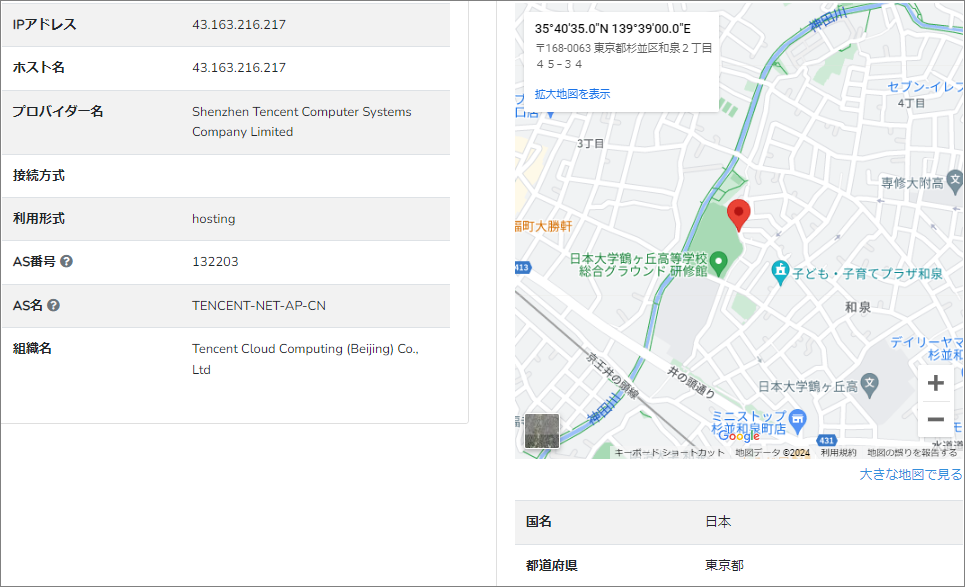

このドメインにまつわる情報を『Grupo』さんで取得してみます。

このドメインを割当てているIPアドレスは”43.163.216.217”

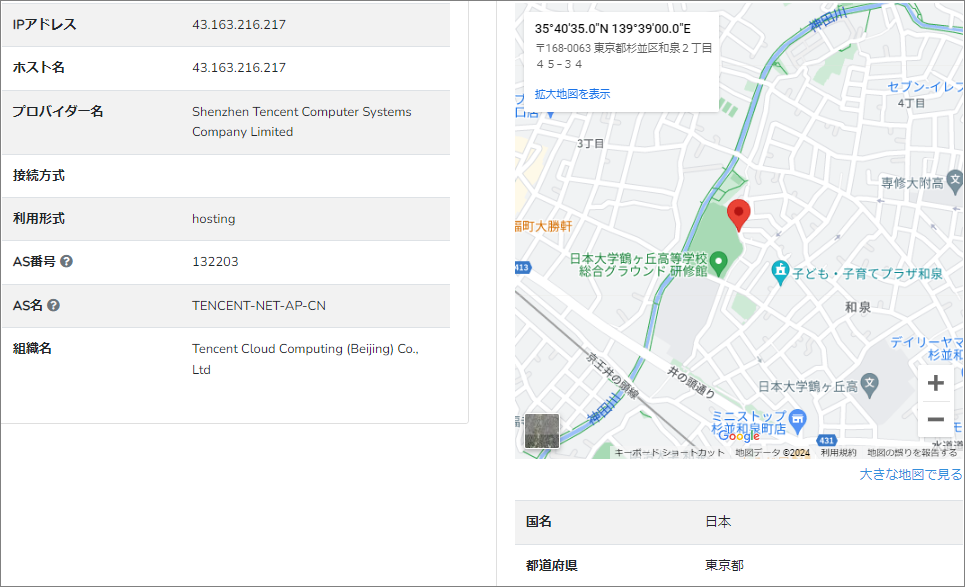

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、国内詐欺サイト設置場所

ド定番の『日本大学鶴ヶ丘高等学校総合グラウンド 研修館』付近。

こちらもあくまで大雑把な代表地点ですけどね。

利用されているホスティングサービスは中国に拠点がある

『Shenzhen Tencent Computer Systems Company Limited』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは

構築されているようですね。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

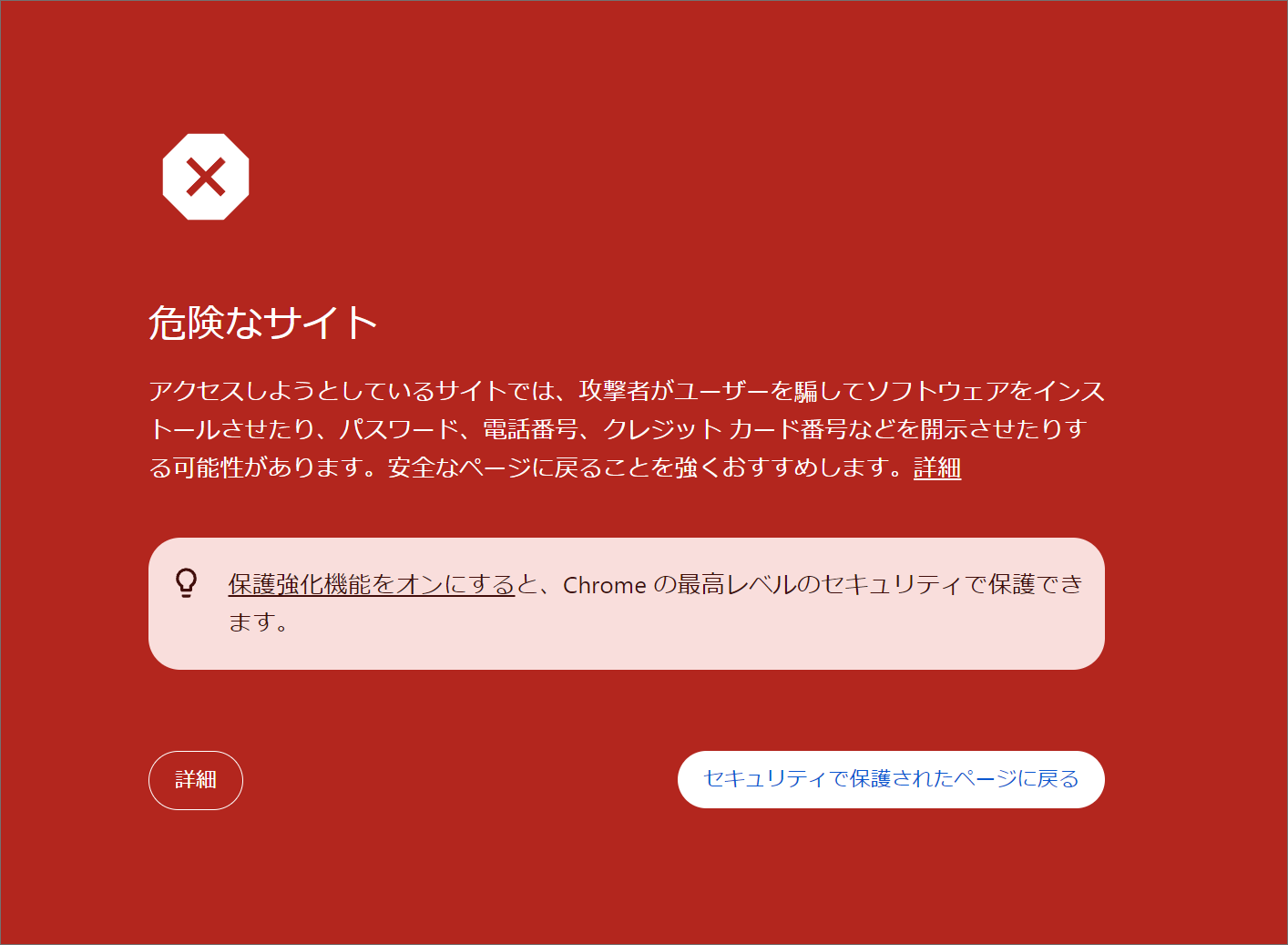

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 すると真っ先にChromeが真っ赤な画面でブロックしてきました!

構わず先に進んでみると。

次に開いたのは今までに何度も見てきたAmazonの偽のログインページです。

間違ってもログインなんてしないでくださいね。

アカウント乗っ取られ不正利用で滅茶苦茶買い物されて

大変なことになりますよ!

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|