!ご注意!

当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介ししています。

このようなメールを受け取っても絶対に本文中にあるリンクをクリックしないでください!

リンクは当該サイトを装った偽サイトへ誘導で、最悪の場合、詐欺被害に遭う可能性があります。

ですから絶対にクリックしないでください!

どうしても気になると言う方は、ブックマークしてあるリンクを使うかスマホアプリを

お使いになってログインするように心掛けてください!

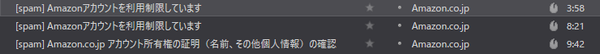

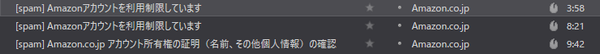

サギ、サギ、サギ えっと、本日2つ目のエントリーっす(;^_^A 今度は仕事用のアドレスに届いていた1通をご紹介。

同じ件名と差出人で2通来てます。

ご紹介するのはそのうちの1通で今朝3:58に届いたもの。

同じ件名のもう1通は本文中にあるリンクが既にリンク切れしてたので旬落ちしてました(笑) 「Amazonアカウントを利用制限しています」これも以前に何度かご紹介してる件名です。

ご興味あれましたらこちらもご覧ください。 『詐欺メール』以前とちと違う「Amazonアカウントを利用制限しています」が届いた件

ほんとどこから漏れてるのか私のアドレス。。。

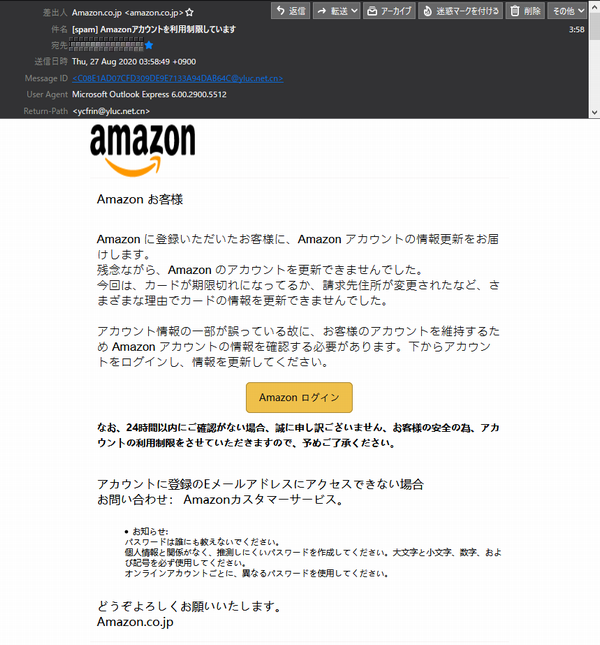

マジ多過ぎなんですけど詐欺メール…(;^_^A 差出人:「Amazon.co.jp <amazon.co.jp>」

当然ですが偽装アドレスです。

後で掲載するメール画像にもチラッと見えていますが、メールヘッダーの”Return-Path”

に記載されている本当であろうアドレスは<ycfrin@yluc.net.cn>です。

”.cn”は中国のトップレベルドメイン。

”net.cn”なんてドメイン易々と取得できるものではないので、これも偽装されている可能性が

高そうですけどね。 件名:「[spam] Amazonアカウントを利用制限しています」

日本人のあなたなら”Amazonアカウント”なんて言い方しませんよねぇ~?

普通なら”Amazon のアカウント”と使うはず。

そして”[spam] ”は迷惑メールを表すスパムスタンプ。

もう誰も疑うこと無くフィッシング詐欺メール確定です!! では、ご存知ない方に。(これ使いまわしですが初めての方はご一読を)

件名の頭にある”spam”とはスパムスタンプと言うもので、所謂迷惑メールの意味。

メールサーバーの迷惑メールフィルタ機能に引っ掛り、迷惑メールと判断されると

このスタンプが押されて送られてきます。

この機能はサーバーによって異なるので気になる方は自身が使っているサーバーで

ご確認ください。

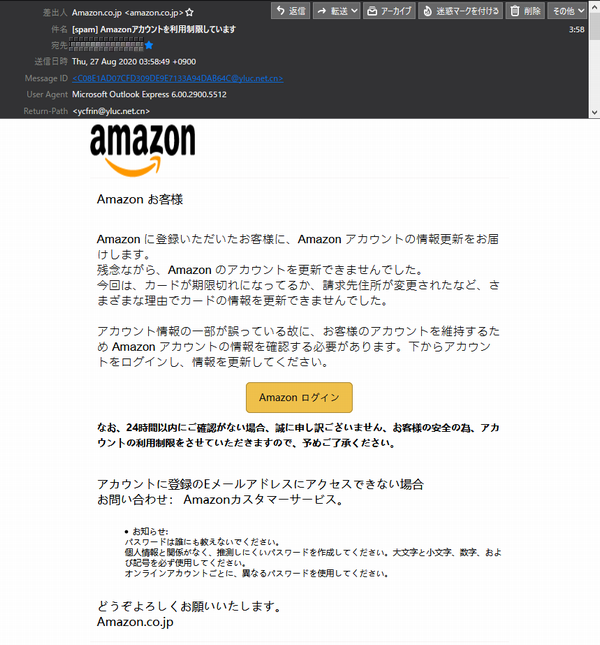

”A”だけ全角の怪 さて本文ですが、以下の通りです。

お気付きになりますでしょうか?

宛名が”Amaozn お客様”となっていますね。(これも私の使いまわし)

こんな大切なメールをこのような宛名で送るって事は絶対にありません。

必ずアカウント名か登録した時の氏名を宛名として送られてきます。

これはフィッシング詐欺メールの特徴なので覚えておきましょう! そしてもう一つ不審な個所にお気付きでしょうか?

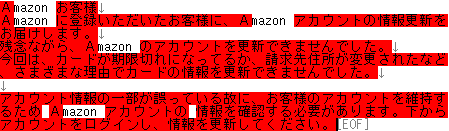

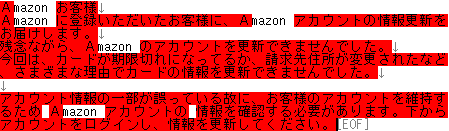

下の画像は本文の一部を全角文字だけ赤く表示できる特殊なエディタに貼付けてみた

ところです。

気付きました? ”Amazon”の”A”だけ全角になっているのを!

今までにもご紹介したことありますが、これは多分”ワードサラダ”と呼ばれる技法。

”ワードサラダ”とは、意味の無い文字を並べて検索サイトやスパムメールを仕分けする

スパムフィルターを混乱させて回避させようとする試みです。 また、「アカウントをログインし」とありますが、日本語は難しいですよね。

普通は「アカウントにログインし」になるはず。

そして「アカウントの情報更新をお届けします」ってこんな大切なメールをこんな

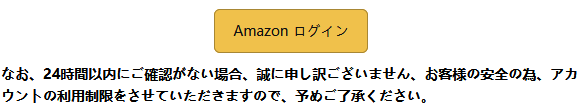

メルマガの定期便のような言い回ししませんよ! でもってこの太字で書かれているところ。

フォントが急に崩れましたね。

このメールには複数のフォントが使われているのが分かると思います。

実はここ詳しく調べると”YaHei”っていう中華フォントが使われているんです。

何とも読みにくくて怪しいですよね。

いざ!久々に冒険旅行へ♪ 前のエントリーで消化不良だったので「GoToトラベルキャンペーン」に従ってリベンジの

冒険旅行に出掛けることに。

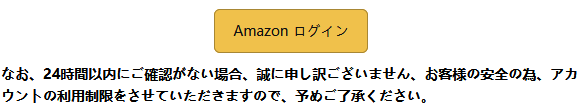

でも、ここから先は絶対にマネしないでくださいよ! メール本文中にある”Amazon ログイン”ってボタンからリンクされたURLはこちら。

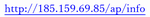

←画像ですからリンクしませんのでご安心を(*´∀`*)ホッ-3 ←画像ですからリンクしませんのでご安心を(*´∀`*)ホッ-3

それにしてもこれの最近急に多くなったむき出しのIPアドレスですね。

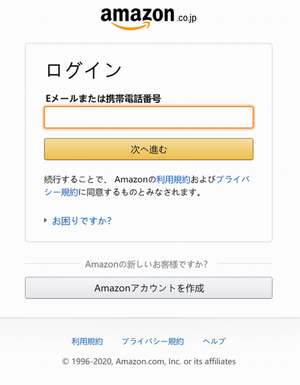

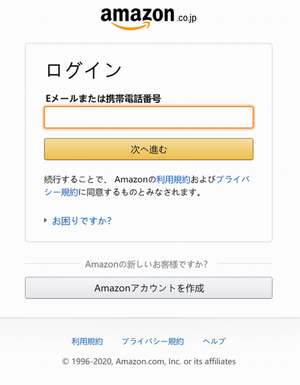

足がつかないように逃げやすいからですかね? 繋いでみるといつもの画面が表示されました。

もちろん適当な番号で次へ進むと…

パスワードも適当に^^;

ここまでにAmazonのログイン情報が詐取されてしましました。

出ました、個人情報とクレカ情報の入力画面です。

これを入力することで、それぞれの情報も犯人側に詐取されてしまいます。

ここも適当に適当にと…

はい、これで犯人の目的は達成です。

一番めでたいのは”あんた”でしょうに( ´,_ゝ`)プッ でもって最後はAmazonのトップ画面に導かれて終了です。

この流れって、詐欺と信じていなければ最後にAmazonサイトが開くので被害に

遭った事って気付きませんよね。

きっと気付いたことには相当の金額を使われていることでしょう(^^;

先にも書きましたは、最近この手のメールの多くがリンク先のURLがむき出しのIPに

なっていることが本当に多いように思います。

動的IPなら入り切りすることでIPが変わるのを逆手にとって逃げ足に使っている

ものと推測します。

見破る手段としては難しいかも知れませんが、これを見抜くことも一つのスキルですね。

うちのサイト「Heratland」でもこういったフィッシング詐欺メールを見抜くスキルを

細かく説明していますのでスキルアップしたい方は是非”読破(笑)”してください。

|