あまりに多いので再び いつもご覧くださりありがとうございます! 先月中旬頃にこれと同じ件名で一度ご紹介したことがありました。 『詐欺メール』ヤマト運輸から『お荷物お届けのお知らせ【受け取りの日時や場所をご指定ください】』と、来た件

それ以降同件名の詐欺メールが爆発的に増え他でも色々注意喚起されているようですね。

あまりにも多いのでそのままゴミ箱へと思ったりしたのですが、しかし、同じ件名ながら

内容の異なるものが複数あるので改めて取り上げてみることに。

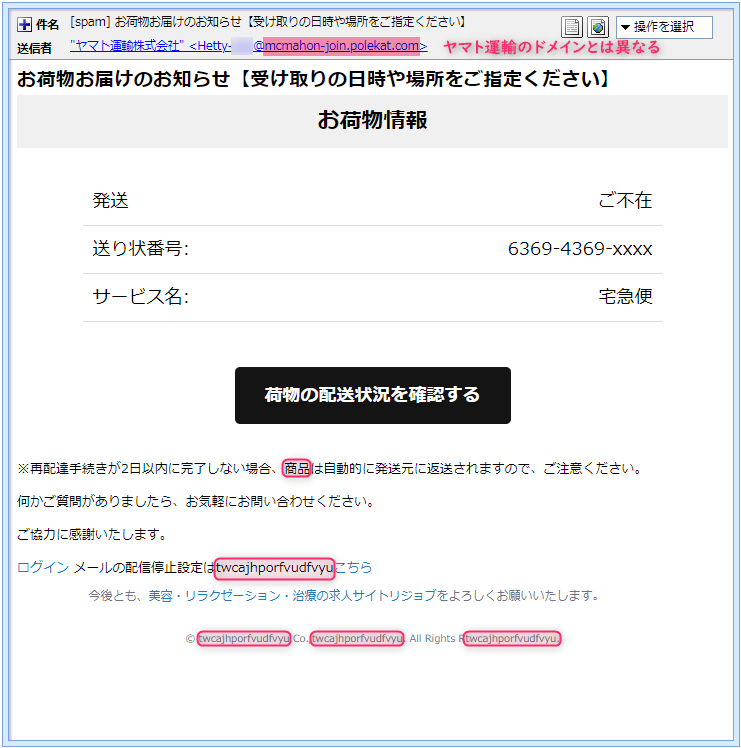

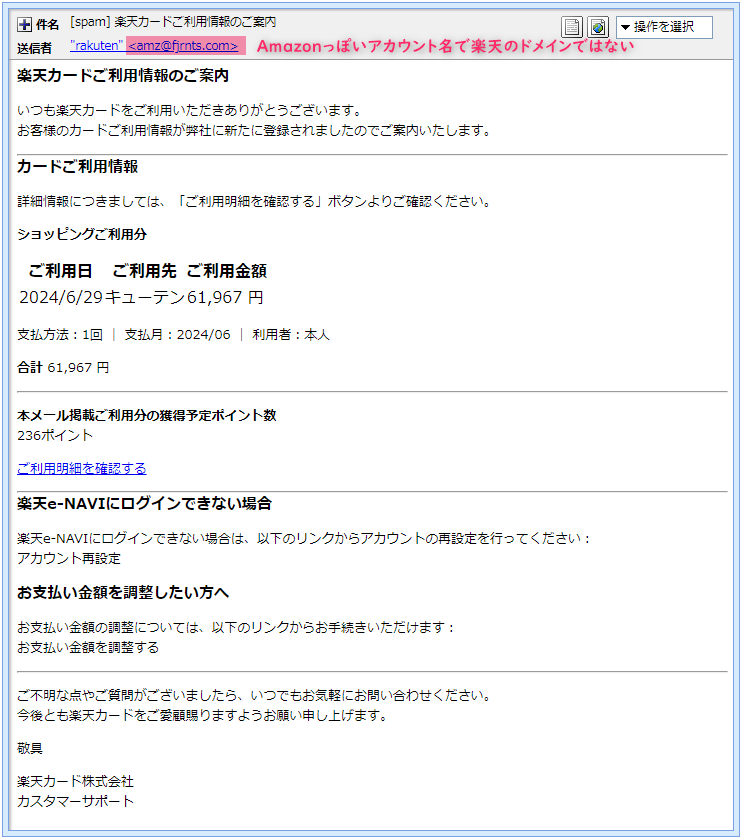

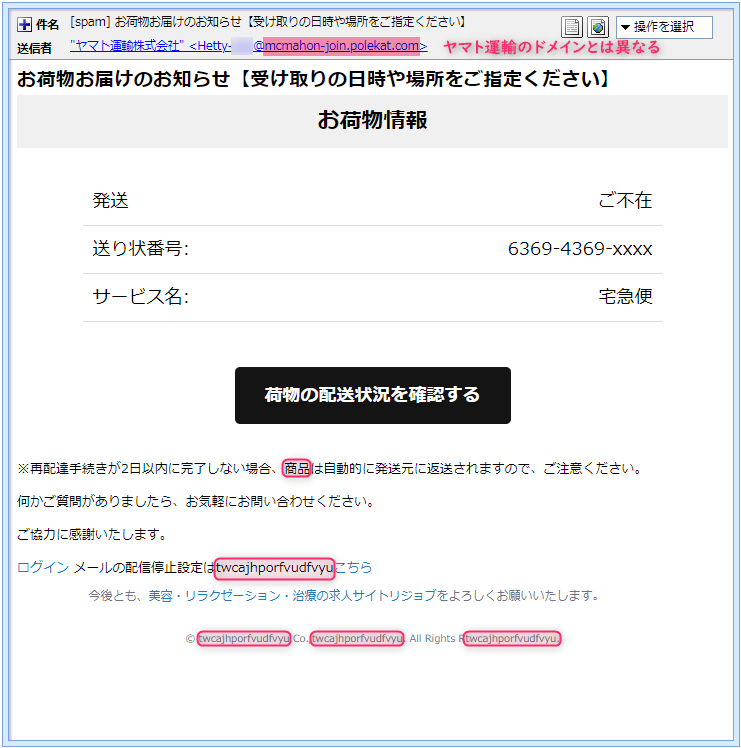

それがこちらのメール。

ヤマト運輸さんからメールで不在通知が届いたんだけど

なんだかちょっとおかしいんだよな? そうね、メールのドメイン(@より後ろ)がヤマトさんのものと

全然違うし。

それに『再配達手続きが2日以内に完了しない場合、商品は自動的に発送元に返送されます』って

ちょっと日本語の表現がおかしい気がするわ。 うんうん、それに荷物のことを『商品』って書いてあるけど

どうして中身が商品って分かるんだろうね?

もっとおかしいのは、後半に4箇所書かれている『twcajhporfvudfvyu』って

不気味なアルファベット。

著作権表示にも書いてあるけどこれは何なんだろうか? そうねぇ…

『 今後とも、美容・リラクゼーション・治療の求人サイトリジョブをよろしくお願いいたします』って

ヤマトさん求人にも手を出したのかしら… そうなんです、このメールには腑に落ちない場所がいくつかありますね。

では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] お荷物お届けのお知らせ【受け取りの日時や場所をご指定ください】』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”ヤマト運輸株式会社” <Hetty-***@mcmahon-join.polekat.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ヤマト運輸さんのオフィシャルサイトのURLを見れば簡単に分かりますが ヤマトさんのドメインは”kuronekoyamato.co.jp”

このメールアドレスのドメインはそれとは全く異なっていますし

それにアカウント名にはなぜか私のアカウントがシレっと埋め込まれています。

これらから判断してこのメールはヤマト運輸からのものではなさそうです。

このドメイン売りに出されていた! では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mcmahon-join.polekat.com (unknown [110.88.31.72])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”mcmahon-join.polekat.com”が差出人本人のものなのかどうかを

『WebAnalysis』さんで調べてみます。

これがドメイン”mcmahon-join.polekat.com”を割当てているIPアドレスの情報です。

これによると”3.94.41.167”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”110.88.31.72”と同じ数字の羅列になるはずですが

それが全く異なるのでこのメールのドメインは”mcmahon-join.polekat.com”では

ありません。

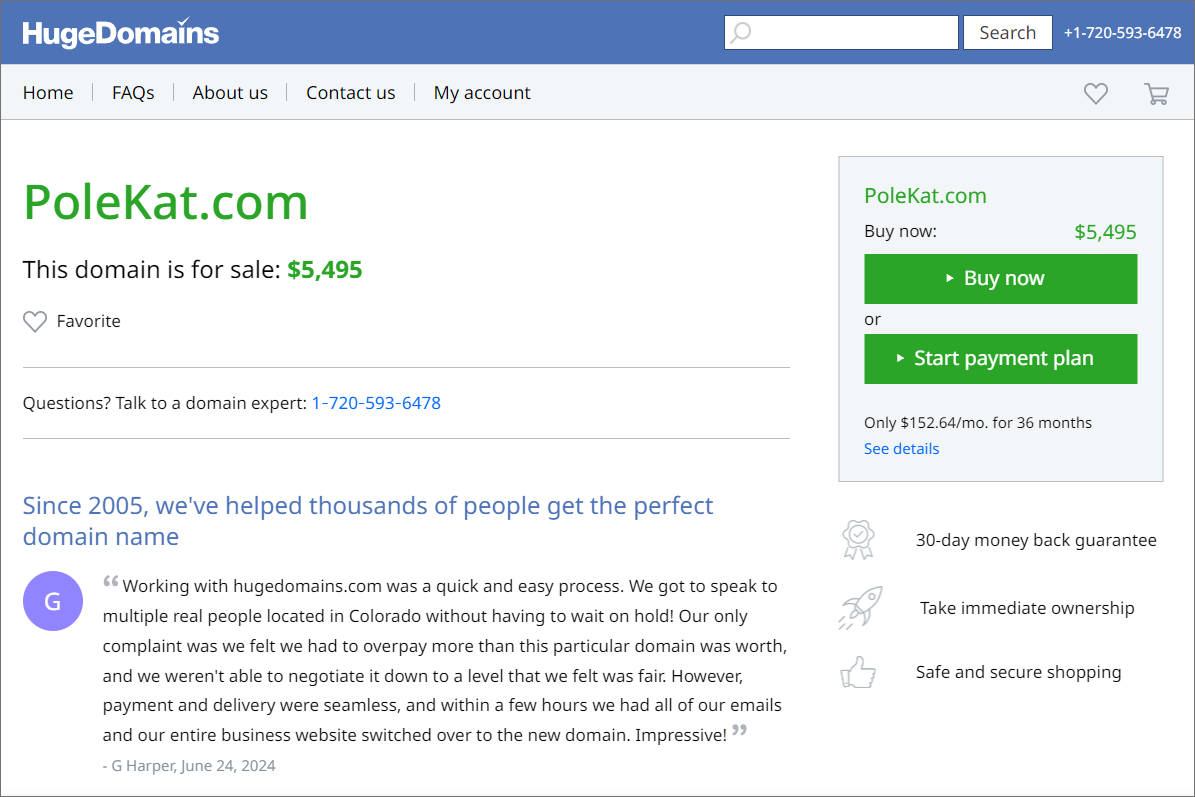

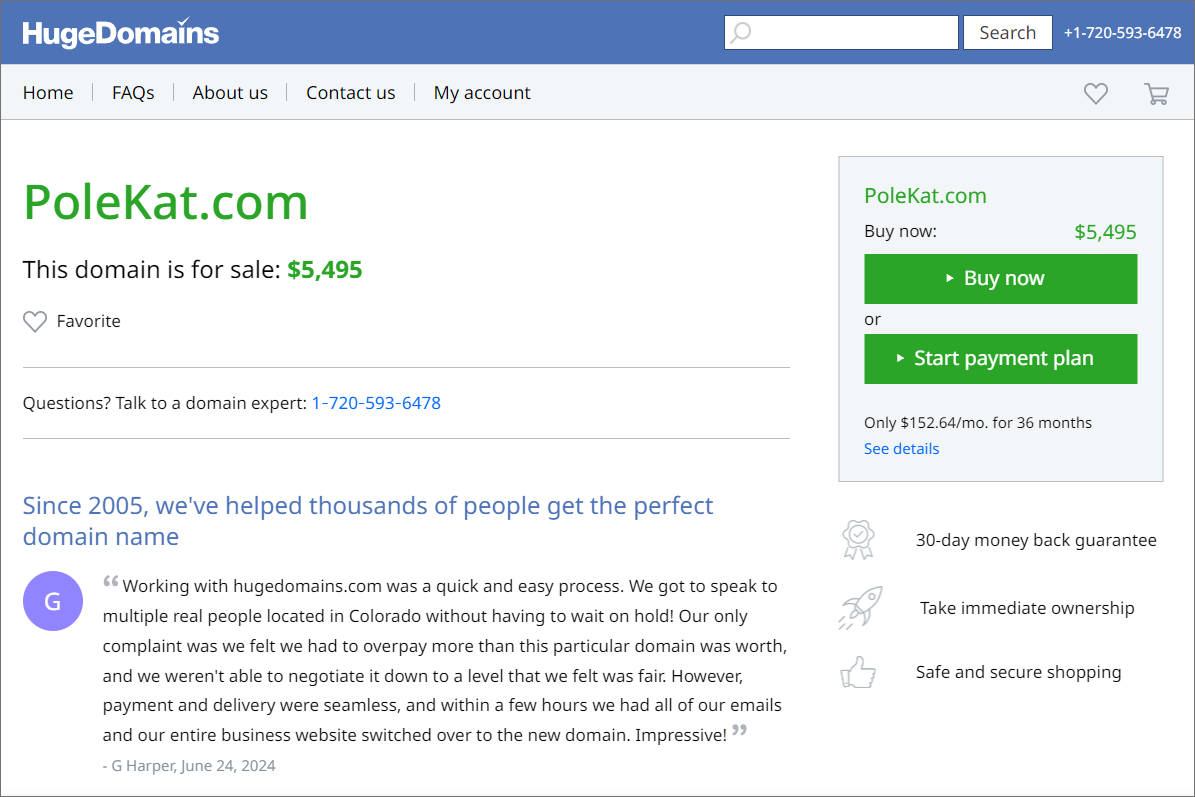

これでアドレスの偽装は確定です! 因みにこのドメインフロリダ州にある『Huge Domains』ってホスティングサービスが

所持するものでこのように現在売りに出されていました。

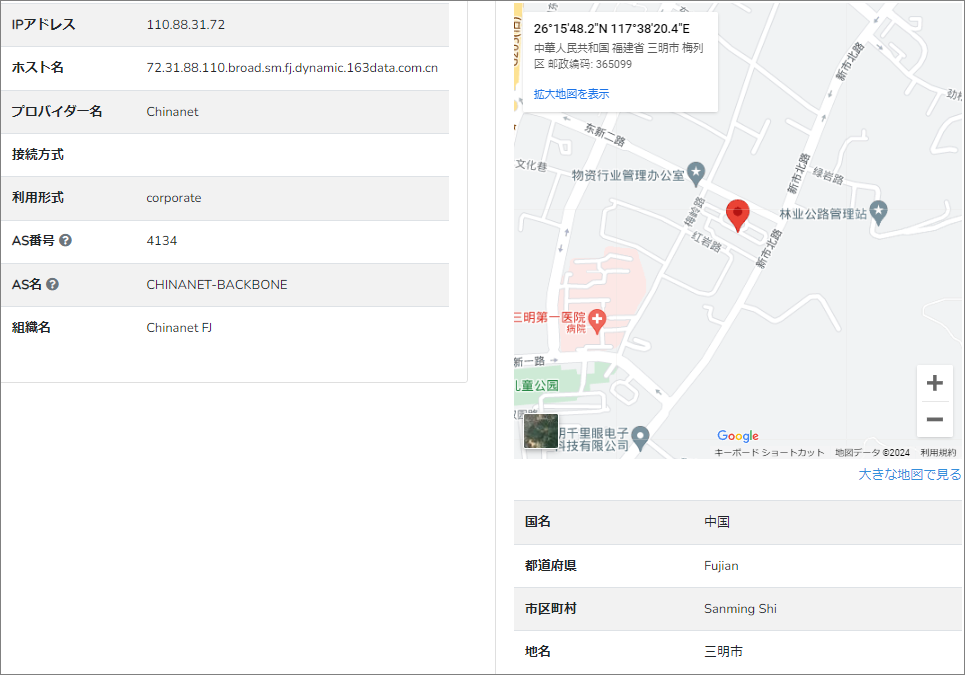

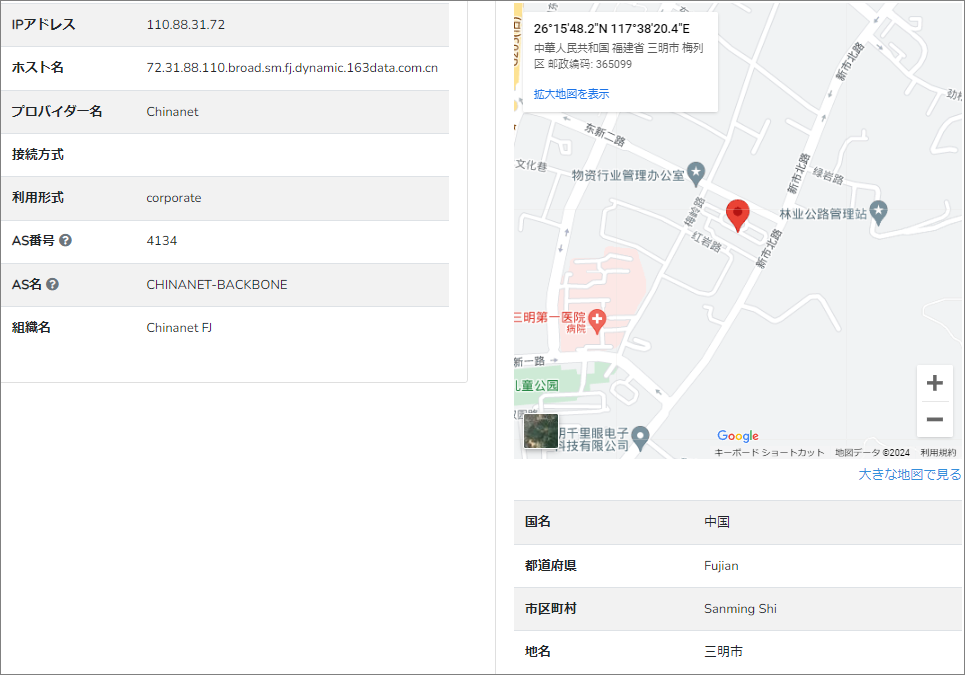

”Received”に記載されているIPアドレス”110.88.31.72”は、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで

確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) ははぁ~ん、どうやらこのメールは中国福建省三明市付近から

発信されたようですね。

あくまで大雑把な代表地点なのですが…。

そして送信に利用されたプロバイダーは中国最大の固定電話回線サービスを誇る

『Chinanet』ですね。

このメールは、この付近に設置されたデバイスから発信され、このChinanetの

メールサーバーを介して私に届けられたようです。

詐欺サイトは他の詐欺メールでも共有利用 では引き続き本文。 お荷物お届けのお知らせ【受け取りの日時や場所をご指定ください】

お荷物情報 発送 ご不在

送り状番号: 6369-4369-xxxx

サービス名: 宅急便 荷物の配送状況を確認する ※再配達手続きが2日以内に完了しない場合、商品は自動的に発送元に返送されますので、ご注意ください。 何かご質問がありましたら、お気軽にお問い合わせください。 ご協力に感謝いたします。 ログイン メールの配信停止設定はtwcajhporfvudfvyuこちら

今後とも、美容・リラクゼーション・治療の求人サイトリジョブをよろしくお願いいたします。

© twcajhporfvudfvyu Co.,twcajhporfvudfvyu. All Rights Rtwcajhporfvudfvyu. | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『荷物の配送状況を確認する』って書かれたところに付けられていて、

そのリンク先をコンピュータセキュリティブランドのトレンドマイクロの『サイトセーフティーセンター』で

検索するとその危険度はこのように評価されていました。

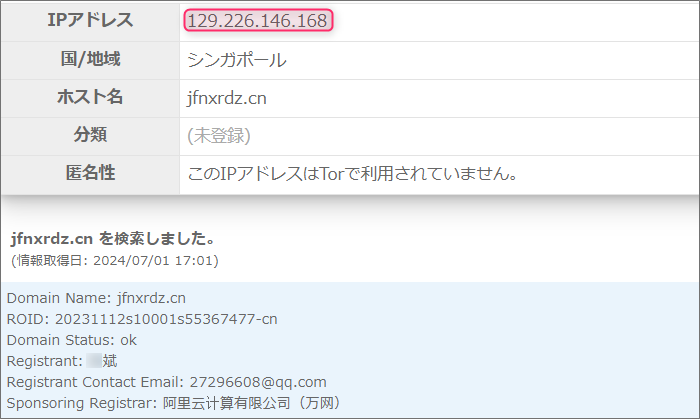

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”jfnxrdz.cn”と中国の国別ドメインが使われています。

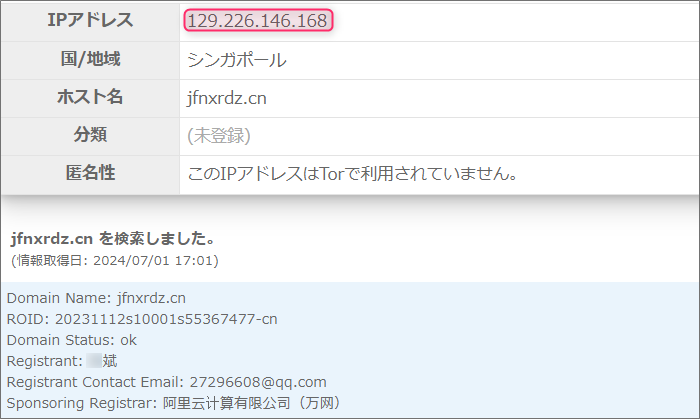

このドメインにまつわる情報を『Grupo』さんで取得してみます。

このドメインはやはり中国人っぽい方が取得されています。

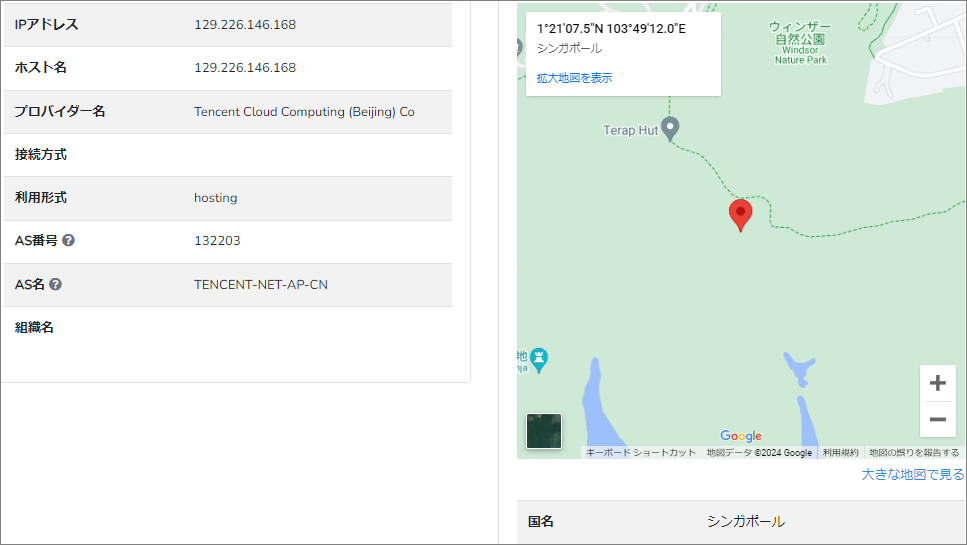

割当てているIPアドレスは”129.226.146.168”

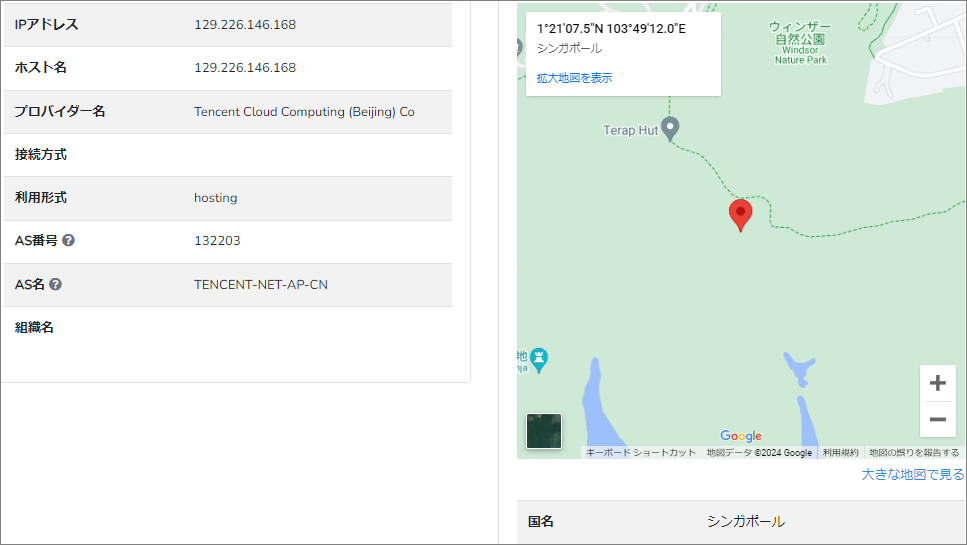

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) リンク先はシンガポールの山中に設置されているのでしょうか?

こちらもあくまで大雑把な代表地点なのでこの付近の街にでも

設置されているのでしょうね。

利用されているホスティングサービスは北京に拠点を置く

『Tencent Cloud Computing (Beijing) Co』

このレンタルサーバーに詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

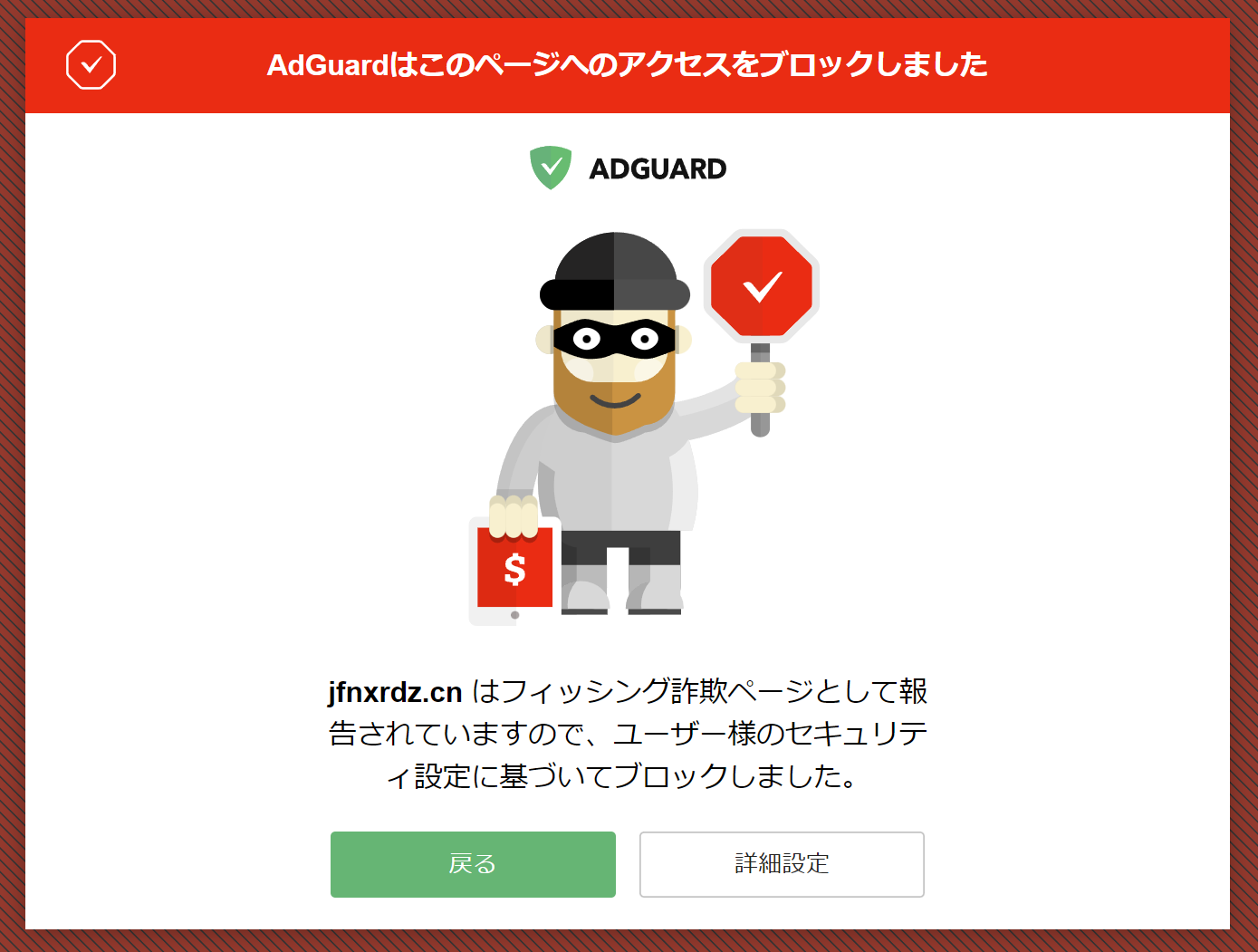

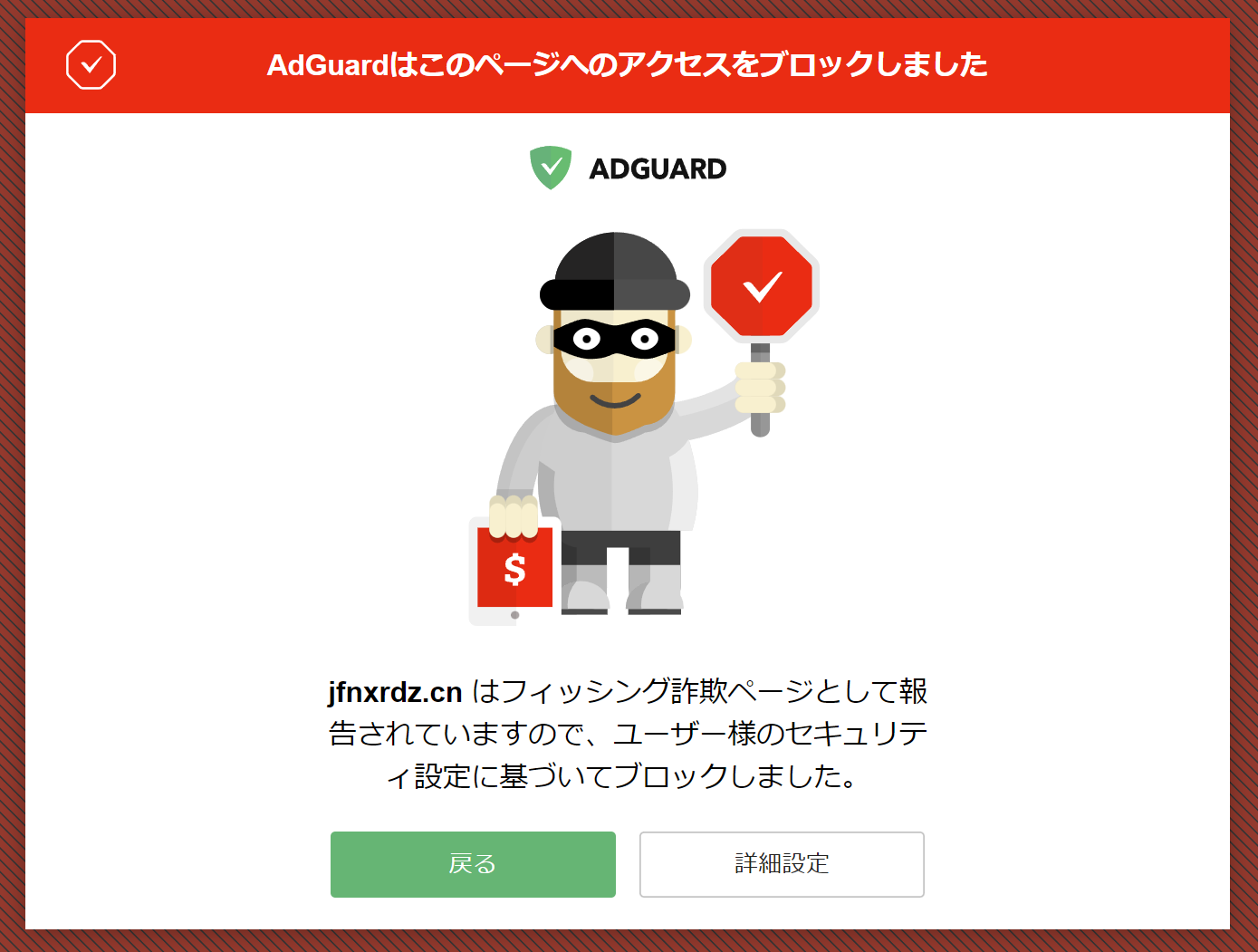

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 すると真っ先にブラウザの拡張機能でインストールしてあるセキュリティーがブロックしてきました。

ここで止めちゃ意味が無いので詳細設定から詐欺サイトにつないでみると、このようなページが

開きました。

あれれ?送り状番号って”4388-1035-5676”でしたっけ?

確かメールには”6369-4369-xxxx”と書いてありましたよね?

ははぁ~ん、このページ他の詐欺メールからのリンクでも

使われているみたいですね。 懲りない野郎です! この先は結果を知っているのでいちいち見に行きませんが、次のページで住所や氏名、電話番号を

入力させられ、その次のページで再配達料の徴取としてクレジットカードの情報を入力させられるでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|