MUFGを名乗っておきながら中国フォント いつもご覧いただきありがとうございます! テレビニュースで最近宅配業者の名を騙る詐欺が横行しており、ヤマト運輸がオフィシャルサイトに

注意喚起ページを掲載し注意を呼び掛けているなんて話題を取り上げていました。

うちのサイトでも再三取り上げているようにヤマト運輸さんに限らず佐川急便や日本郵便、外資系のDHLに

まで手を広げて詐欺を仕掛けてきていますので皆さんご注意ください。 さて、今回はそんな宅配業者ではなくMUFG(三菱UFJフィナンシャル・グループ)を騙る詐欺メールの

ご紹介となります。

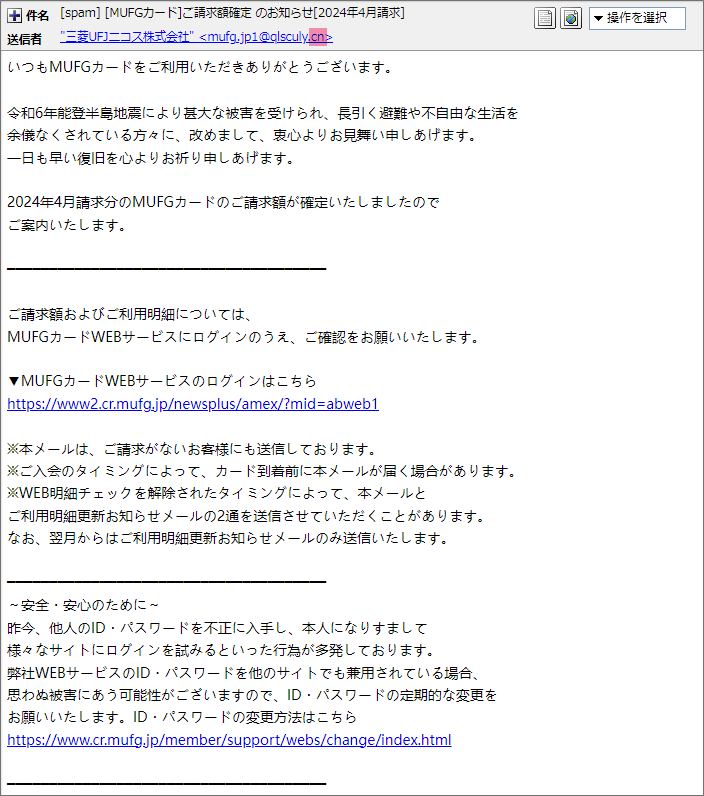

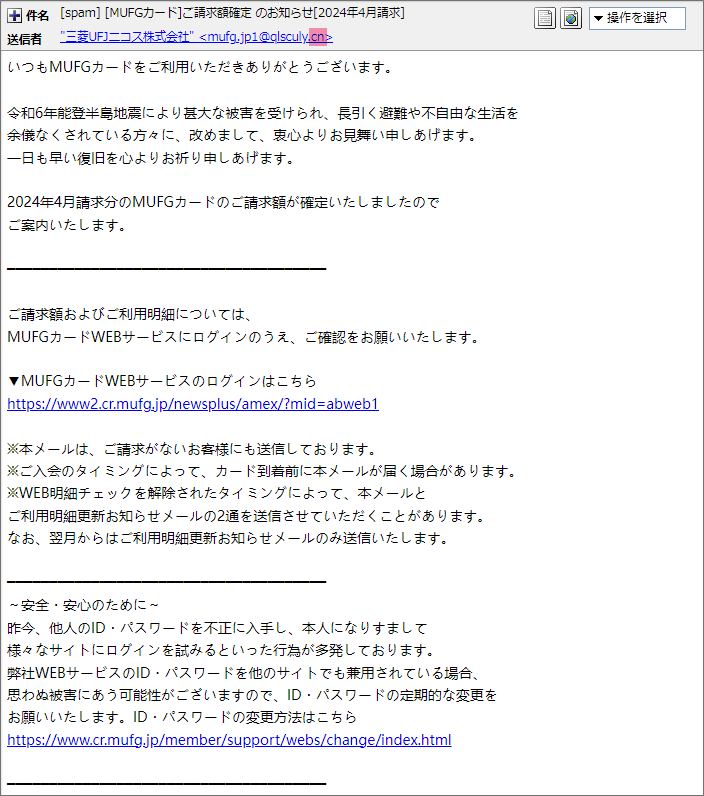

それがこちらのメール。

元旦に起きた能登半島地震を取り上げて哀悼の意を示し、なんだかそれらしく繕っていますが

差出人のメールアドレスにはしっかりと中国のドメイン”.cn“が使われているのでこのメールは

MUFGからではないことはすぐに分かりますね。

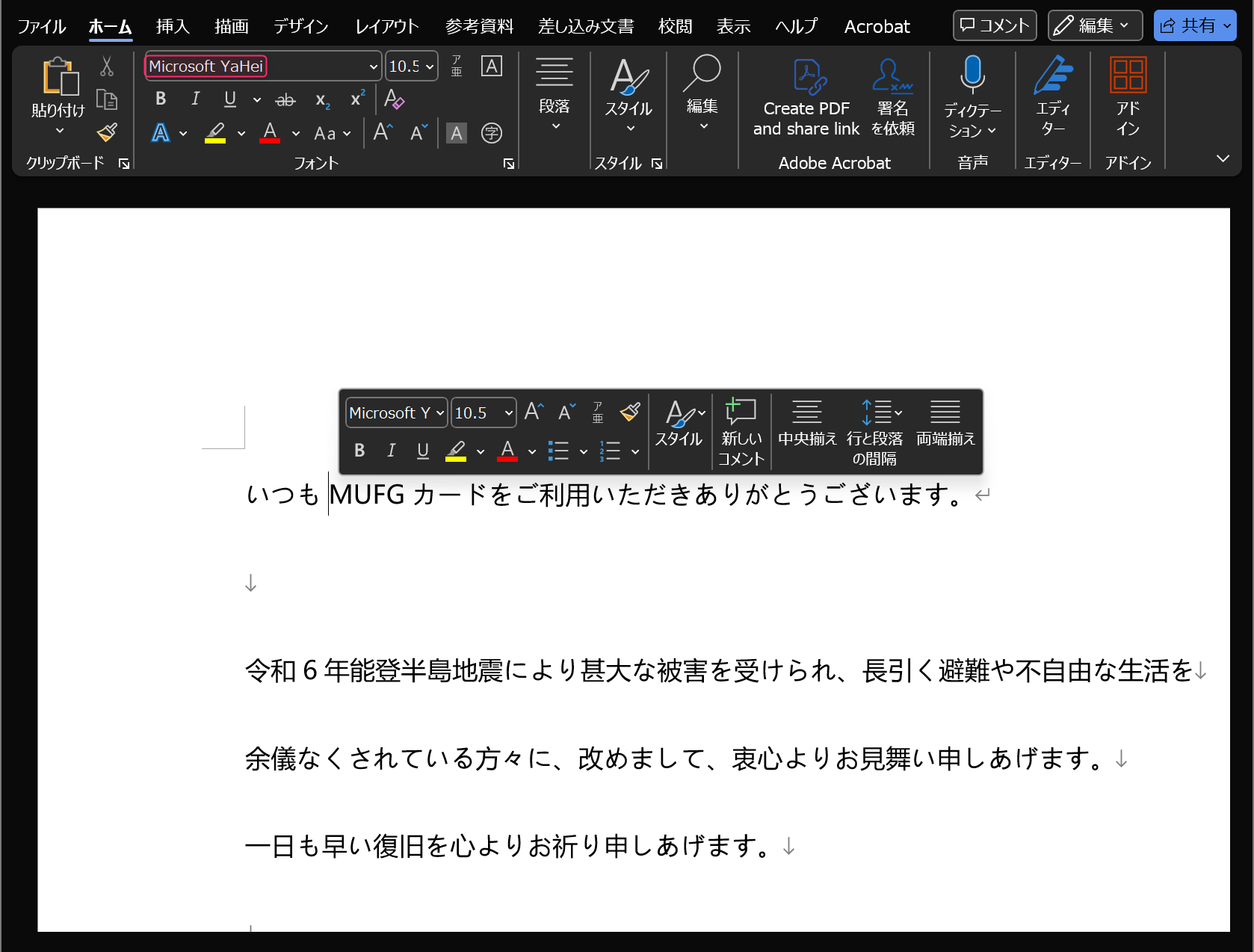

それにもうお気づきの方も多いとは思いますが、使われているフォントに違和感を感じますよね?

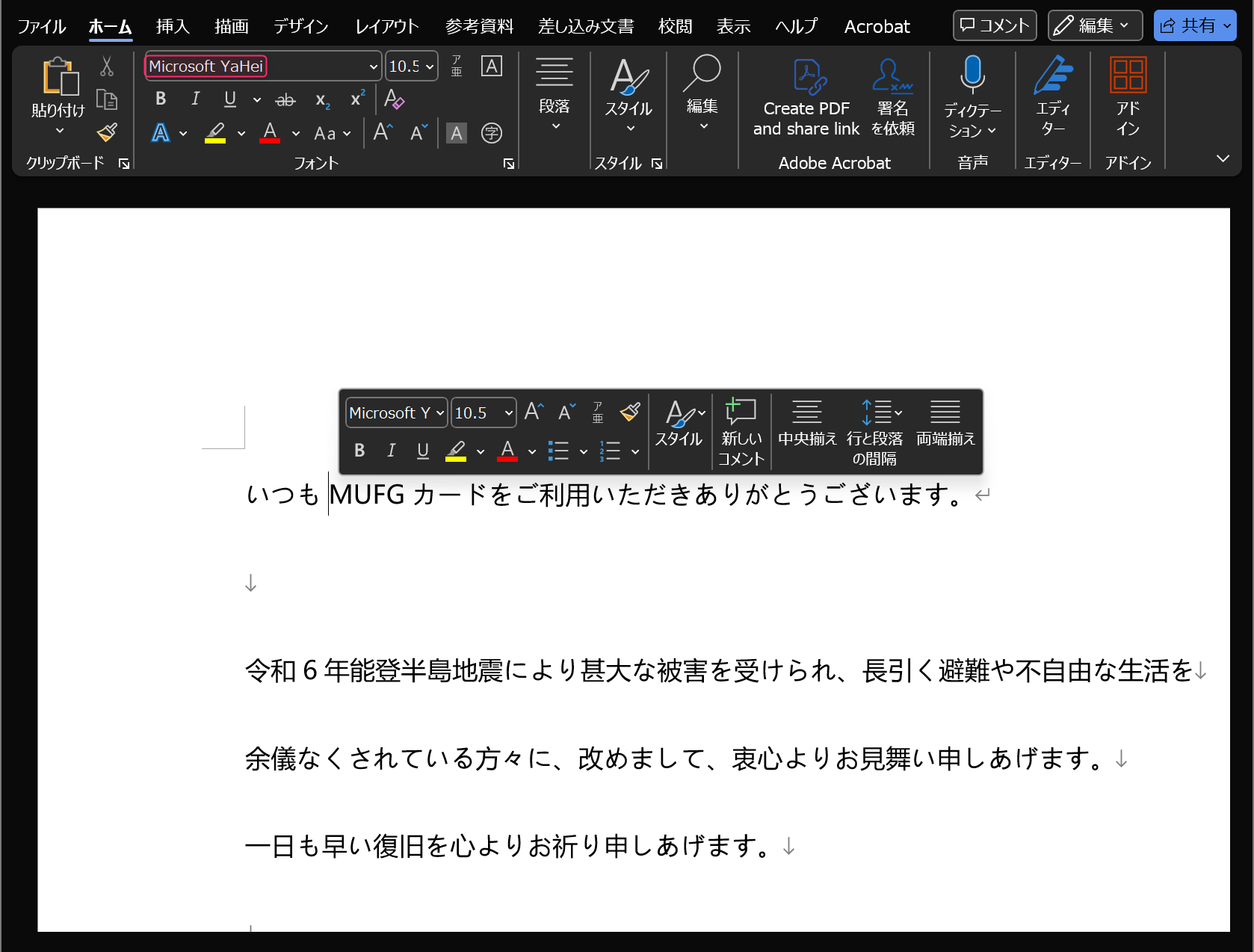

本文の一部をWORDに貼り付けて使われているフォントを調べてみるとこのように表示ました。

これによると利用されているフォントは『Microsoft YaHei(微軟雅黒)』という簡体字中国語フォント。

ということはこのメールの作者は、メールアドレスのドメインも含め中国人らしいことが分かります。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] [MUFGカード]ご請求額確定 のお知らせ[2024年4月請求]』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”三菱UFJニコス株式会社” <mufg.jp1@qlsculy.cn>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 『三菱UFJニコス株式会社』を名乗っていますが、こちらのオフィシャルサイトでURLを確認すると

”cr.mufg.jp“が三菱UFJニコスの公式なドメイン。

ある意味企業の顔でもある公式ドメインを使わないメールアドレスでユーザーにメールを送るなんて

考えられません!

それも中国のドメインなんてもっての外です!

アメリカのサンノゼ付近から発信 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from qlsculy.cn (unknown [137.175.33.225])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

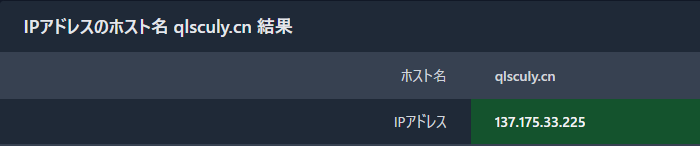

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”qlsculy.cn”が差出人本人のものなのかどうかを

調べてみます。

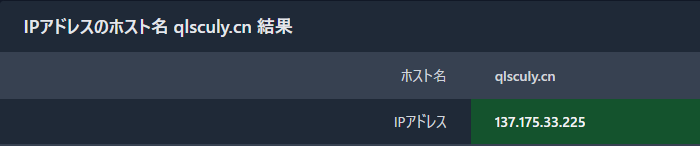

これがドメイン”qlsculy.cn”を割当てているIPアドレスの情報です。

これによると”137.175.33.225”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”137.175.33.225”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”qlsculy.cn”ではありません。

これでアドレスの偽装は確定です! ”Received”に記載されているIPアドレス”137.175.33.225”は、差出人が利用したメールサーバーの情報で

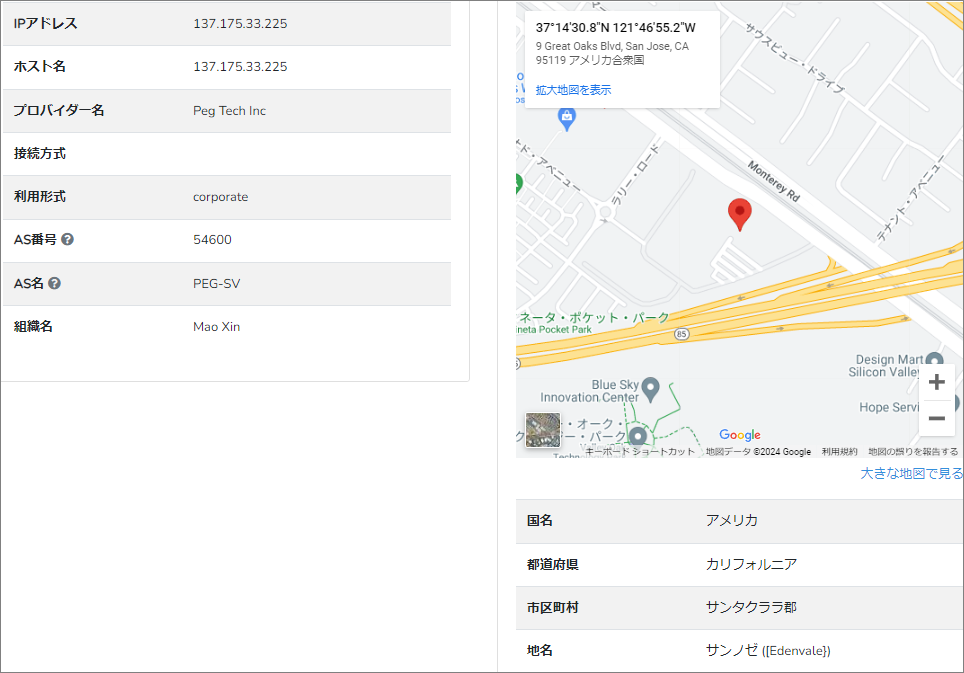

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、アメリカのサンノゼ付近。

そして送信に利用されたプロバイダーは、アメリカのクラウドサービスである『Peg Tech Inc』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

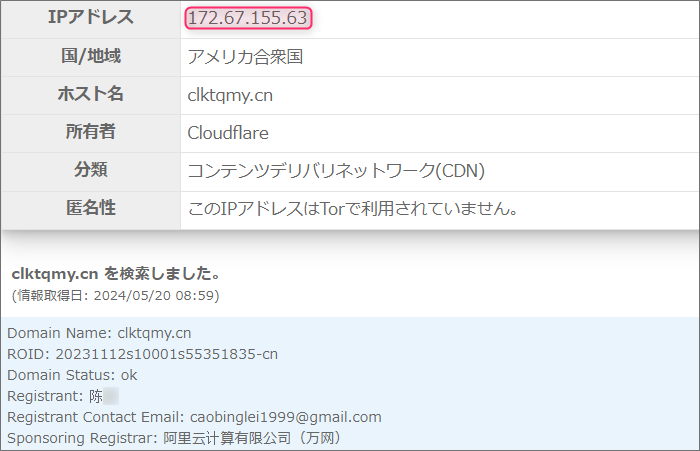

また中国のドメイン では引き続き本文。 | いつもMUFGカードをご利用いただきありがとうございます。 令和6年能登半島地震により甚大な被害を受けられ、長引く避難や不自由な生活を

余儀なくされている方々に、改めまして、衷心よりお見舞い申しあげます。

一日も早い復旧を心よりお祈り申しあげます。 2024年4月請求分のMUFGカードのご請求額が確定いたしましたので

ご案内いたします。 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━ ご請求額およびご利用明細については、

MUFGカードWEBサービスにログインのうえ、ご確認をお願いいたします。 ▼MUFGカードWEBサービスのログインはこちら

https://www2.cr.mufg.jp/newsplus/amex/?mid=abweb1 ※本メールは、ご請求がないお客様にも送信しております。

※ご入会のタイミングによって、カード到着前に本メールが届く場合があります。

※WEB明細チェックを解除されたタイミングによって、本メールと

ご利用明細更新お知らせメールの2通を送信させていただくことがあります。

なお、翌月からはご利用明細更新お知らせメールのみ送信いたします。 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━ | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは本文内にMUFGの公式ドメインを使い直書きされていますが、当然これはウソで偽装。

そのリンク先は、コンピュータセキュリティブランドのトレンドマイクロの

『サイトセーフティーセンター』での危険度はこのように評価されていました。

どうやらまだ新しいサイトのようで評価されておらず『未評価』とされています。

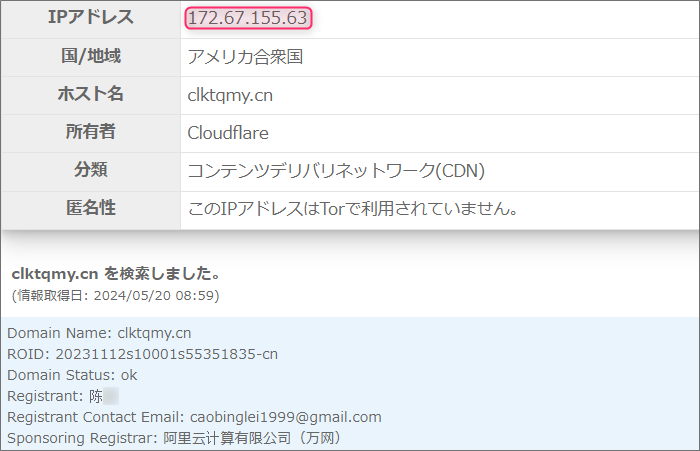

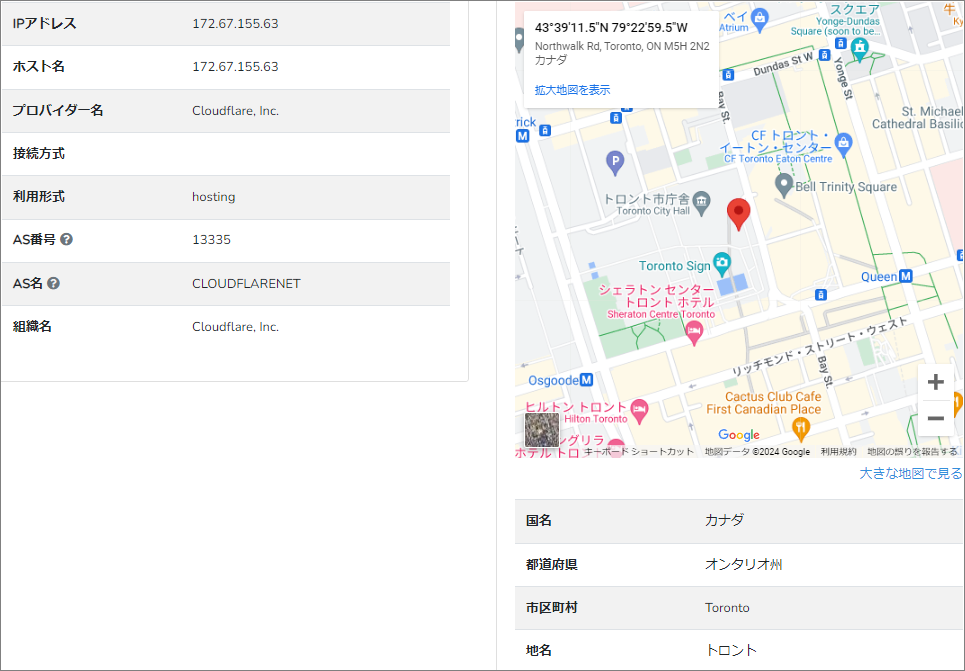

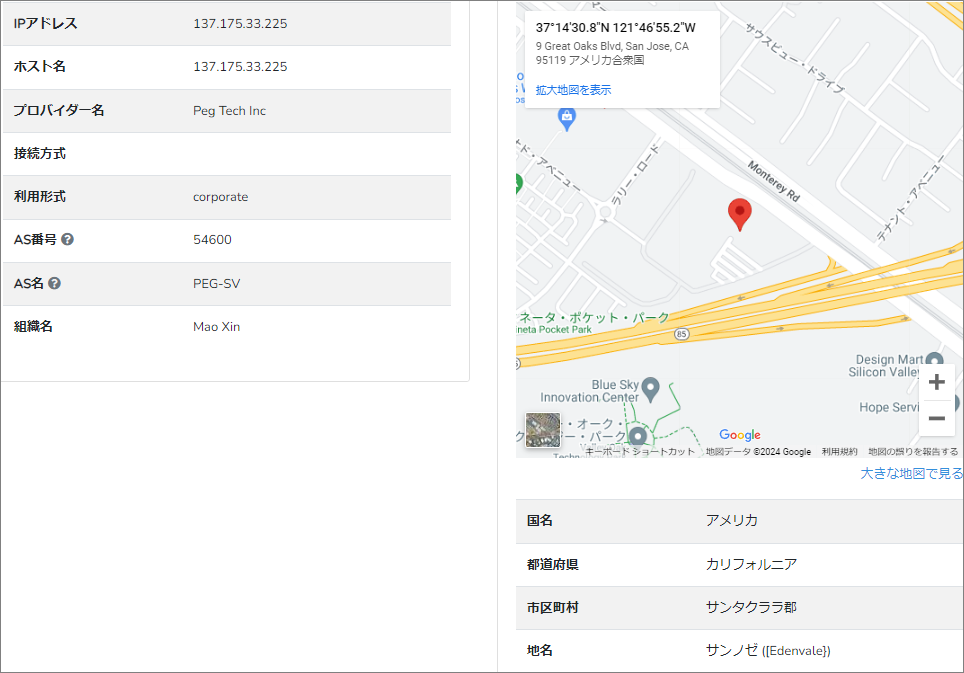

これでは危険なので、早急に評価を変更していただけるように私から変更の申請を行っておきます。 このURLで使われているドメインは”clktqmy.cn”とまたしても中国のドメイン。

このドメインにまつわる情報を取得してみます。

このドメインはやはり中国の方の持ち物っぽいですね。

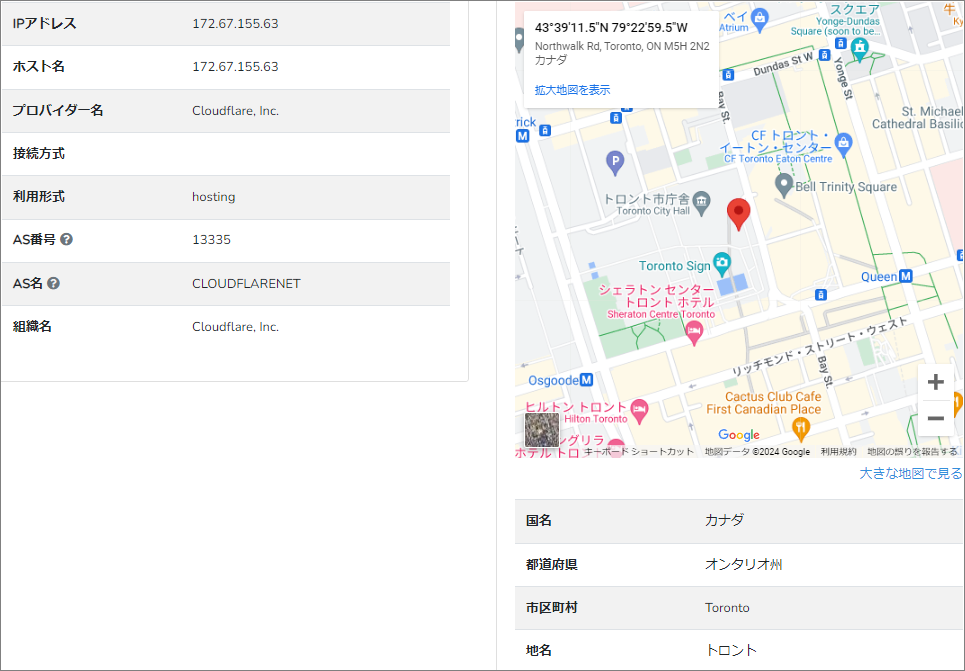

割当てているIPアドレスは”172.67.155.63”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、詐欺サイト調査ではいつも出てくるカナダのトロント市庁舎付近。

利用されているホスティングサービスは『Cloudflare』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの『サイトセーフティーセンター』での危険度評価からすると、リンク先の

詐欺サイトは、どこからもブロックされることなく無防備な状態で放置されていると思われます。

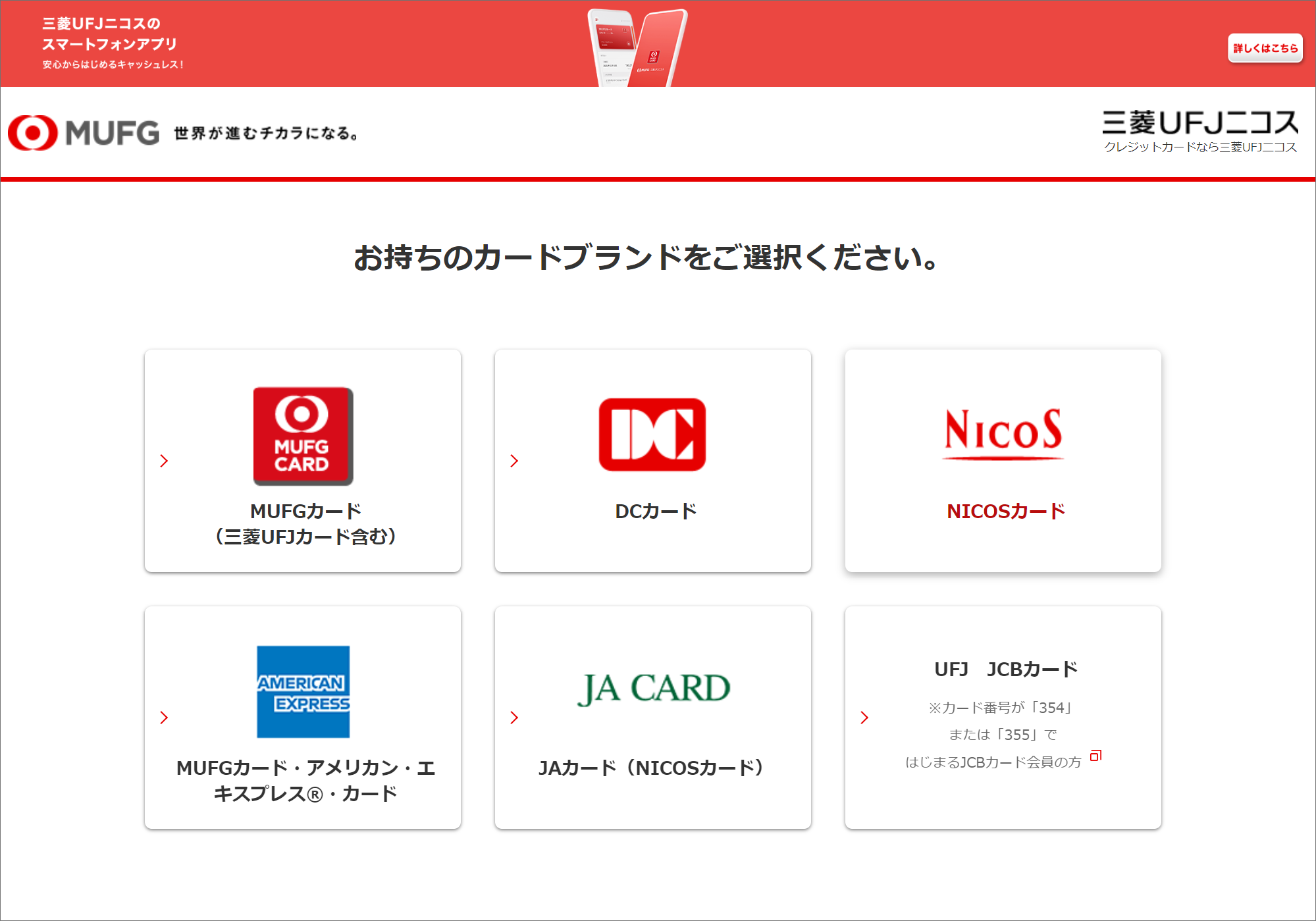

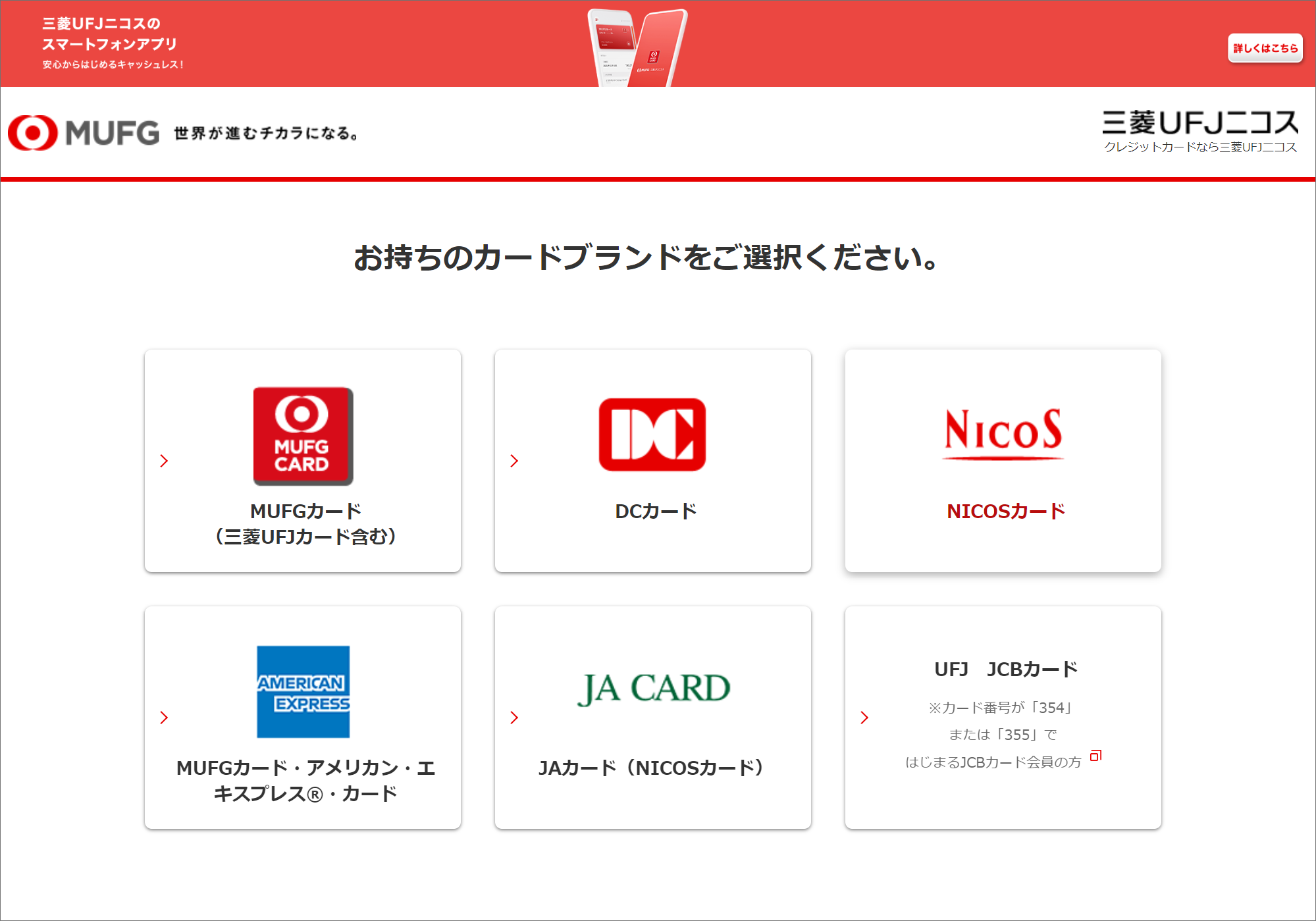

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。 案の定あっさりと開いてしまったのは、MUFJサイトのそっくりさん!

こりゃこのページだけ見たら騙されてしまいますね。

でもURLに使われていづドメインが”clktqmy.cn”うことを忘れてはいけませんよ!

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |