必ず差出人のメールアドレスを確認する いつもご覧いただきありがとうございます! 最近宅配業者に成りすまし、不在通知のようなメールを送り再配達料金の支払いと称してクレジットカードの

情報を盗み出そうとするフィッシング詐欺メールが多発しております。

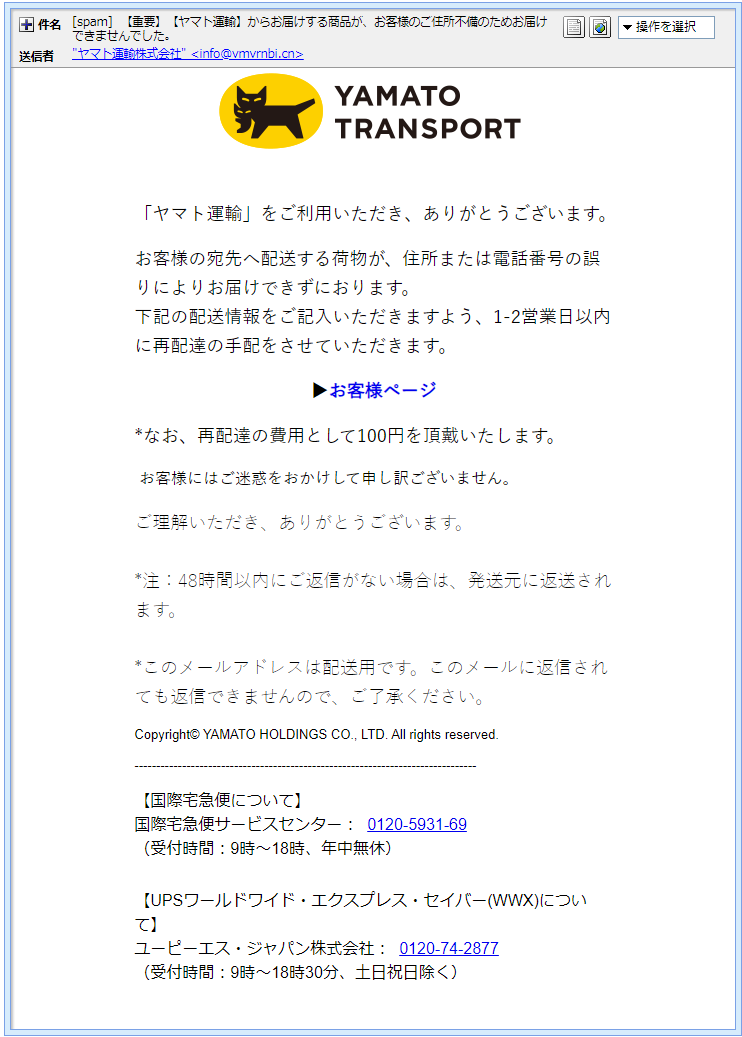

今日もご多分に漏れずこのようにヤマト運輸に成りすましたメールが届いておりますので、早速ご紹介して

いこうと思います。

一方的に用件を書いておいて『ご理解いただき、ありがとうございます』と。

誰も理解していないと思うのですが…(;^_^A では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『【重要】【ヤマト運輸】からお届けする商品が、お客様のご住所不備のためお届けできませんでした。』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

『お届けする商品』って、様々な荷物がある中でどうして中身が商品だと分かったのでしょうか?

もしかして開けた??(;^_^A この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”ヤマト運輸株式会社” <info@vmvrnbi.cn>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ここから毎度のくだりですいません。

これやっとかないと落ち着かないものですから…(^^;)

ヤマト運輸のオフィシャルサイトでURLを確認すれば簡単に分かりますが、ヤマトさんの公式ドメインは

”kuronekoyamato.co.jp”で”vmvrnbi.cn”なんて中国の空調を使ったものではありません。

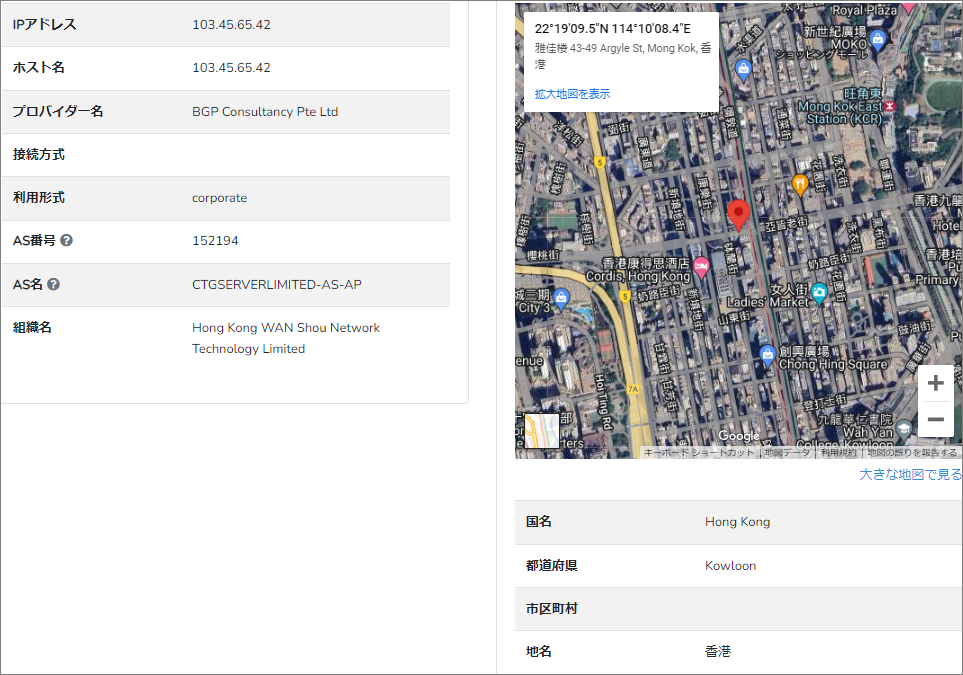

香港から送信 では、このメールが悪意のあるメールであることを立証していきましょうか!

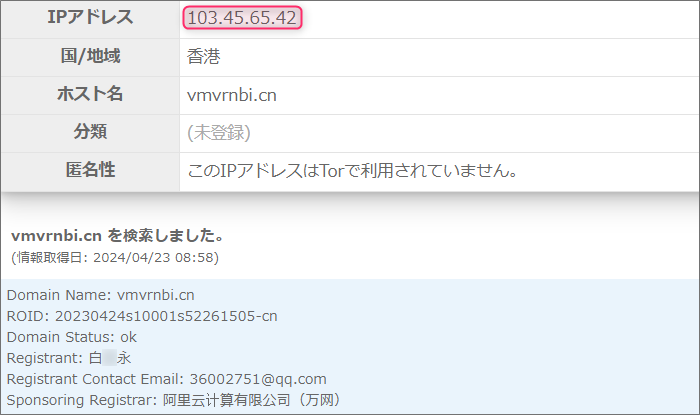

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mta0.vmvrnbi.cn (unknown [103.45.65.42])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”vmvrnbi.cn”が差出人本人のものなのかどうかを

調べてみます。

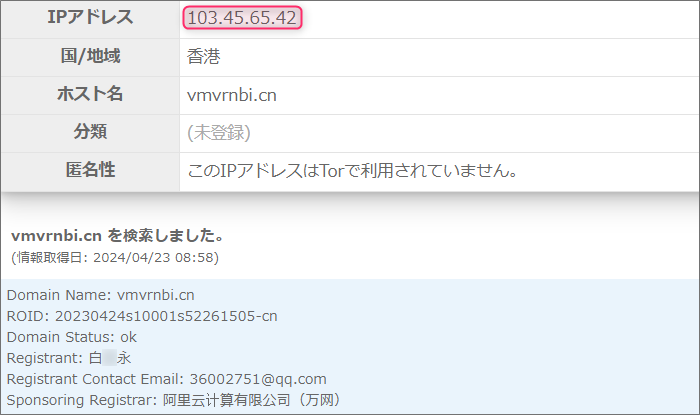

これがドメイン”vmvrnbi.cn”の登録情報です。

恐らく中国の方が登録申請を行ったドメイン。

これによると”103.45.65.42”がこのドメインを割当てているIPアドレス。

このメールは明らかにヤマト運輸さんからではないものの”Received”のIPアドレスとぴったり同じ数字なので

このメールアドレスは差出人ご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

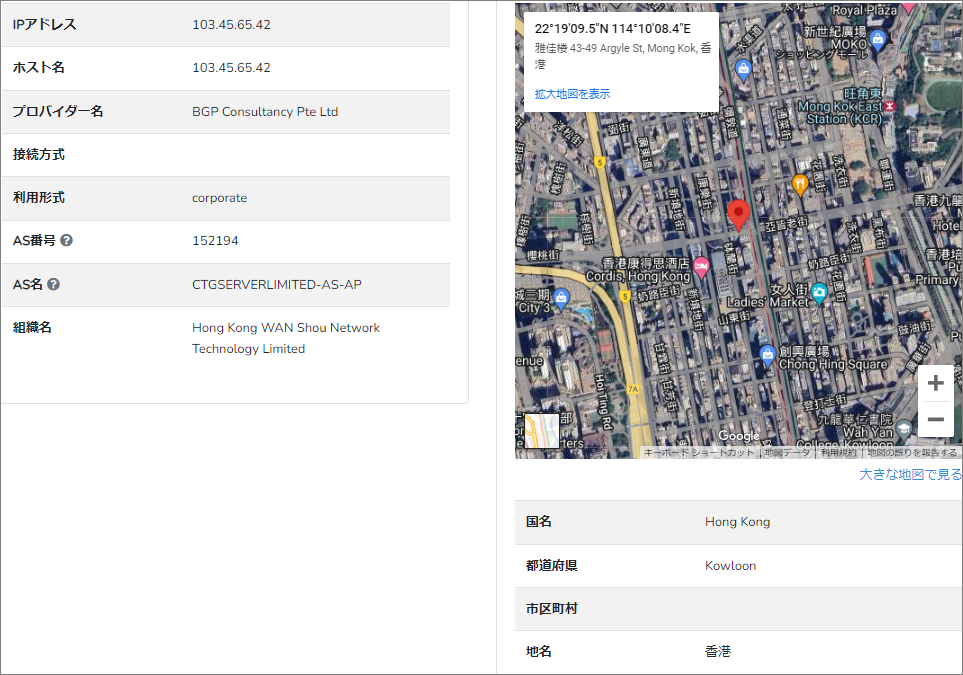

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、香港の九龍(Kowloon)付近。

そして送信に利用されたプロバイダーは、シンガポールに拠点を置く『BGP Consultancy Pte Ltd』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

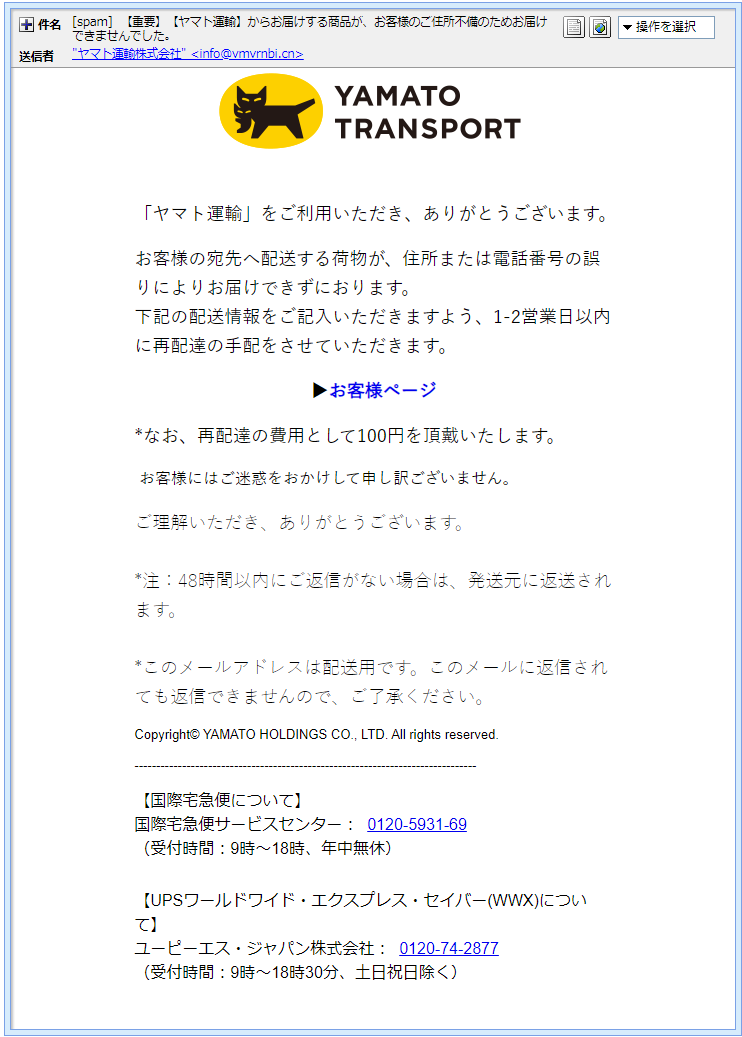

中国で運営されている詐欺サイトはナント!! では引き続き本文。 | 「ヤマト運輸」をご利用いただき、ありがとうございます。 お客様の宛先へ配送する荷物が、住所または電話番号の誤りによりお届けできずにおります。

下記の配送情報をご記入いただきますよう、1-2営業日以内に再配達の手配をさせていただきます。 ▶お客様ページ *なお、再配達の費用として100円を頂戴いたします。 お客様にはご迷惑をおかけして申し訳ございません。 ご理解いただき、ありがとうございます。 *注:48時間以内にご返信がない場合は、発送元に返送されます。 *このメールアドレスは配送用です。このメールに返信されても返信できませんので、ご了承ください。 | 『再配達の費用として100円を頂戴いたします』とありますが、これはカード情報を引出すための口実で

実際のヤマト運輸さんは今のところ再配達料金は必要ありません。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『お客様ページ』って書かれたところに付けられていて

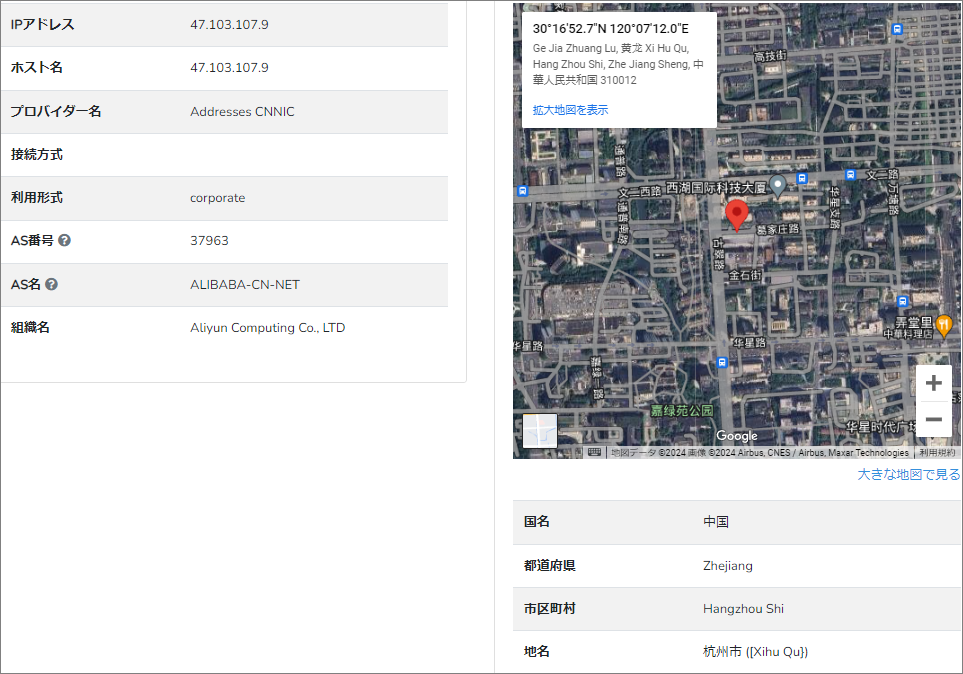

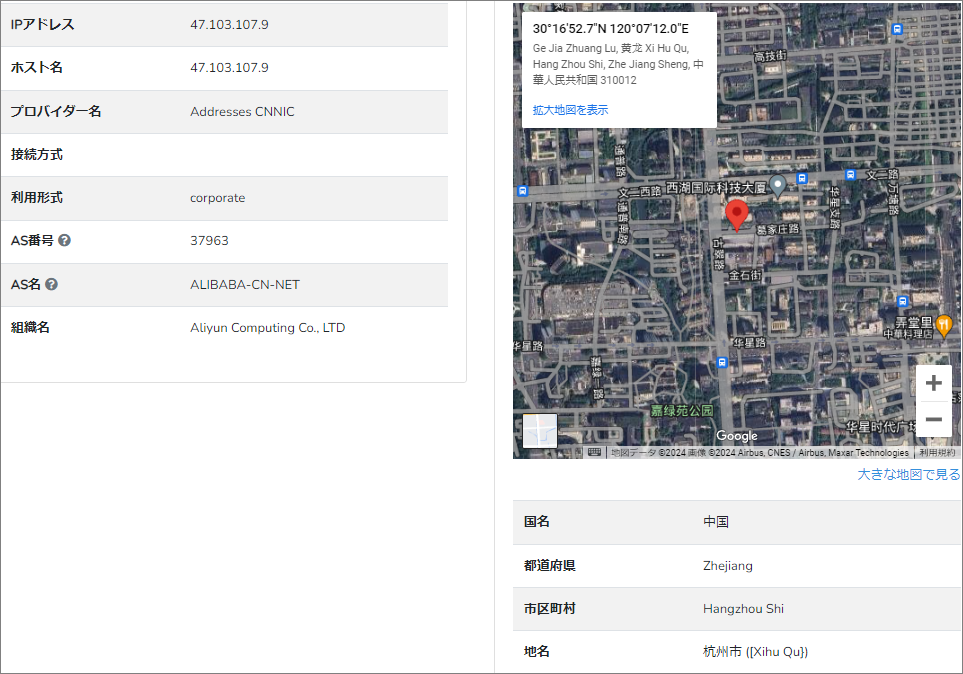

そのリンク先は、IPアドレスが直書きのものでURLは”h**p://47.103.107.9/”

(直リンク防止のため一部の物を**に変更してあります) このドメインを割当てているIPアドレスはずばり”47.103.107.9”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、中国の杭州市付近。

利用されているホスティングサービスも中国の『Addresses CNNIC』

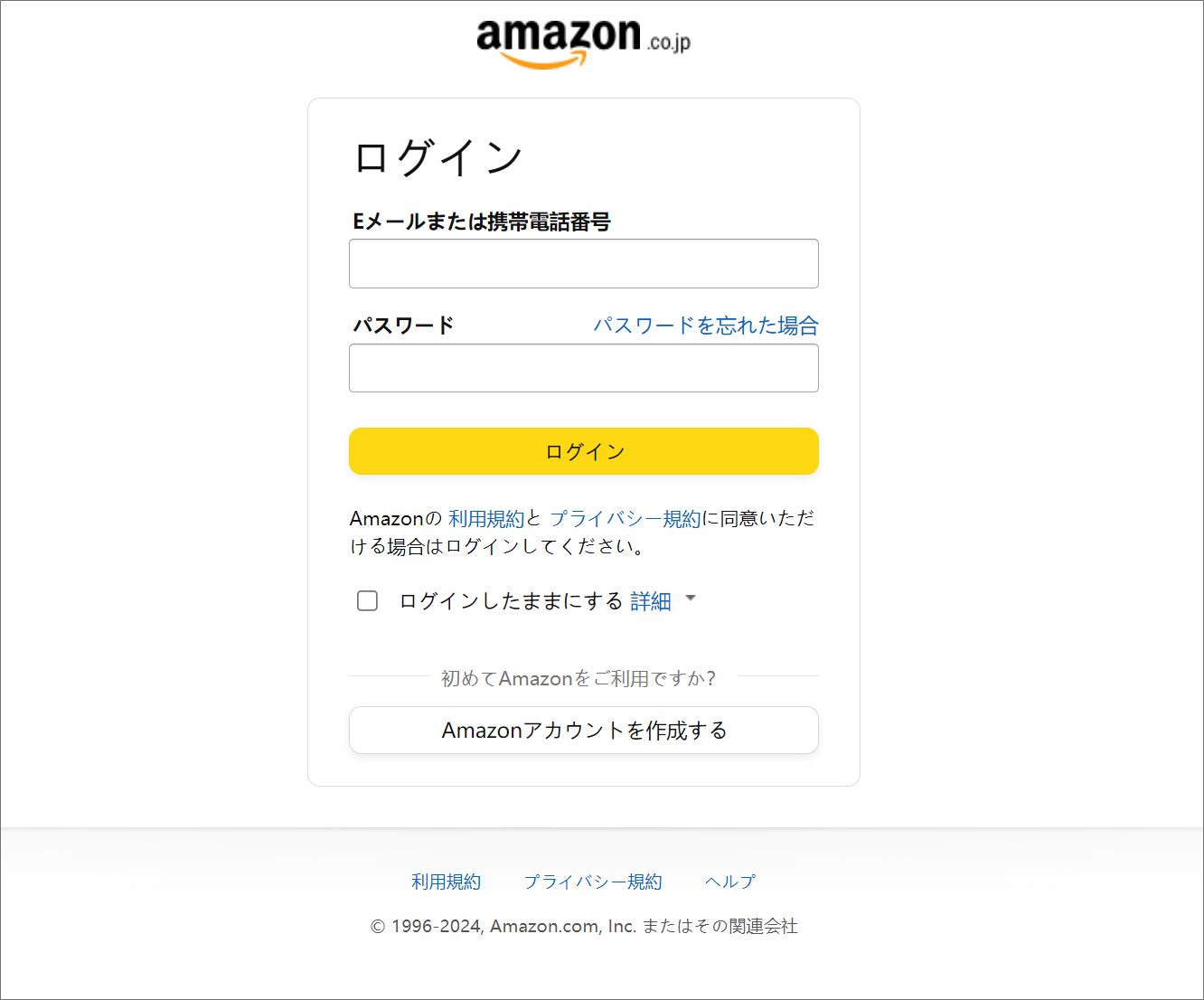

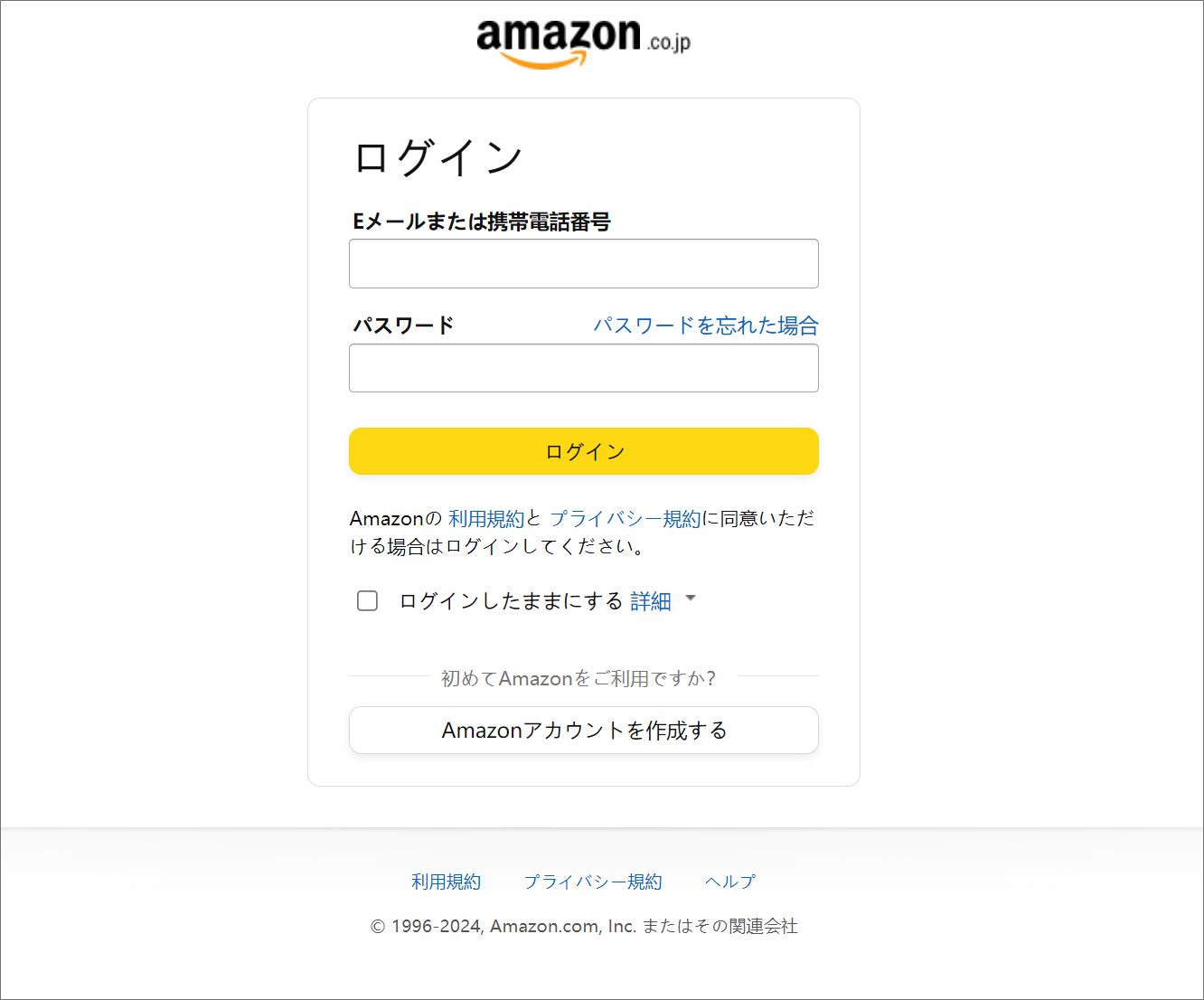

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 リンク先へ危険を承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 すると開いたのは、なんとAmazonのログインページ。。。(・・;)

もちろん本物のAmazonではありませんよ!

リンク先のURLを間違って貼り付けたのか…

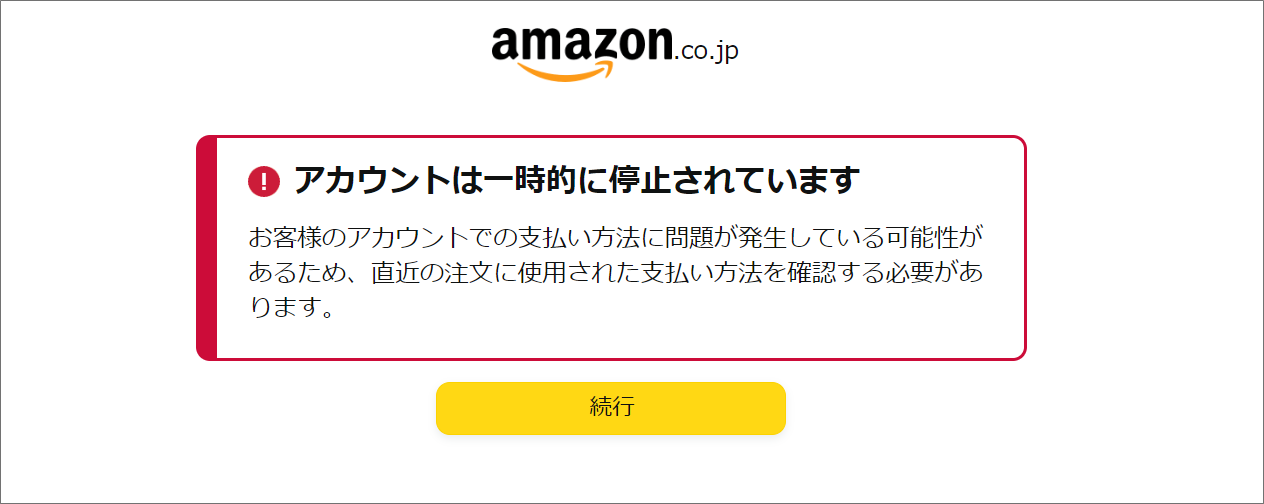

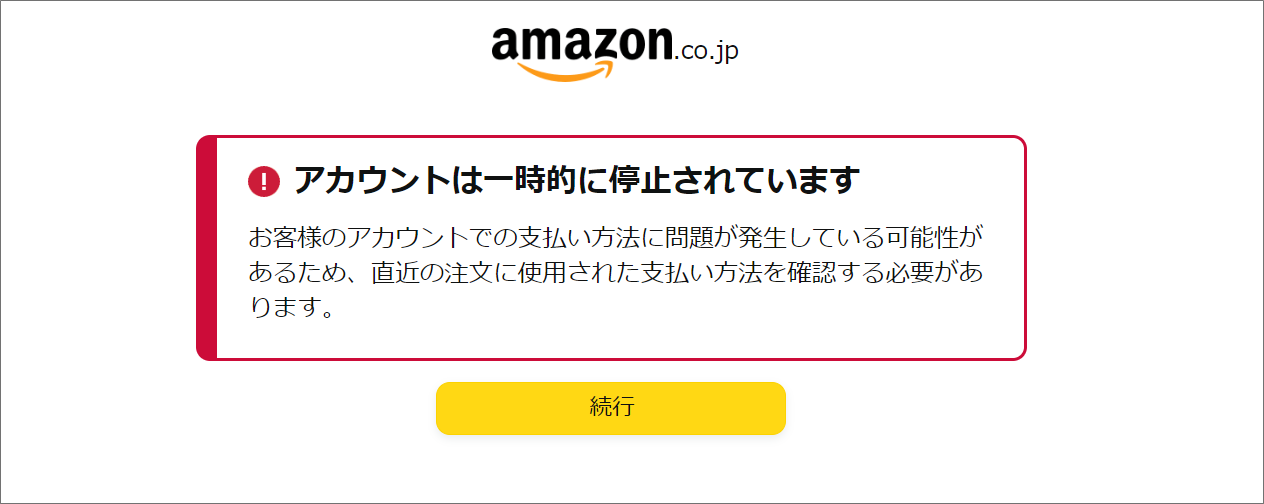

試しに適当な情報でログインしてみます。 すると次に開いたのはこのページです。

『アカウントは一時的に停止されています』って書いてあるのでやはりAmazonの詐欺メールで使うリンク先

と間違って付けたようですね。

何ともドジな詐欺野郎です!(笑)

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |