開封確認が付けられた詐欺メール いつもご覧いただきありがとうございます! 今回は楽天カードを騙ったフィッシング詐欺メールをご紹介しようと思います。

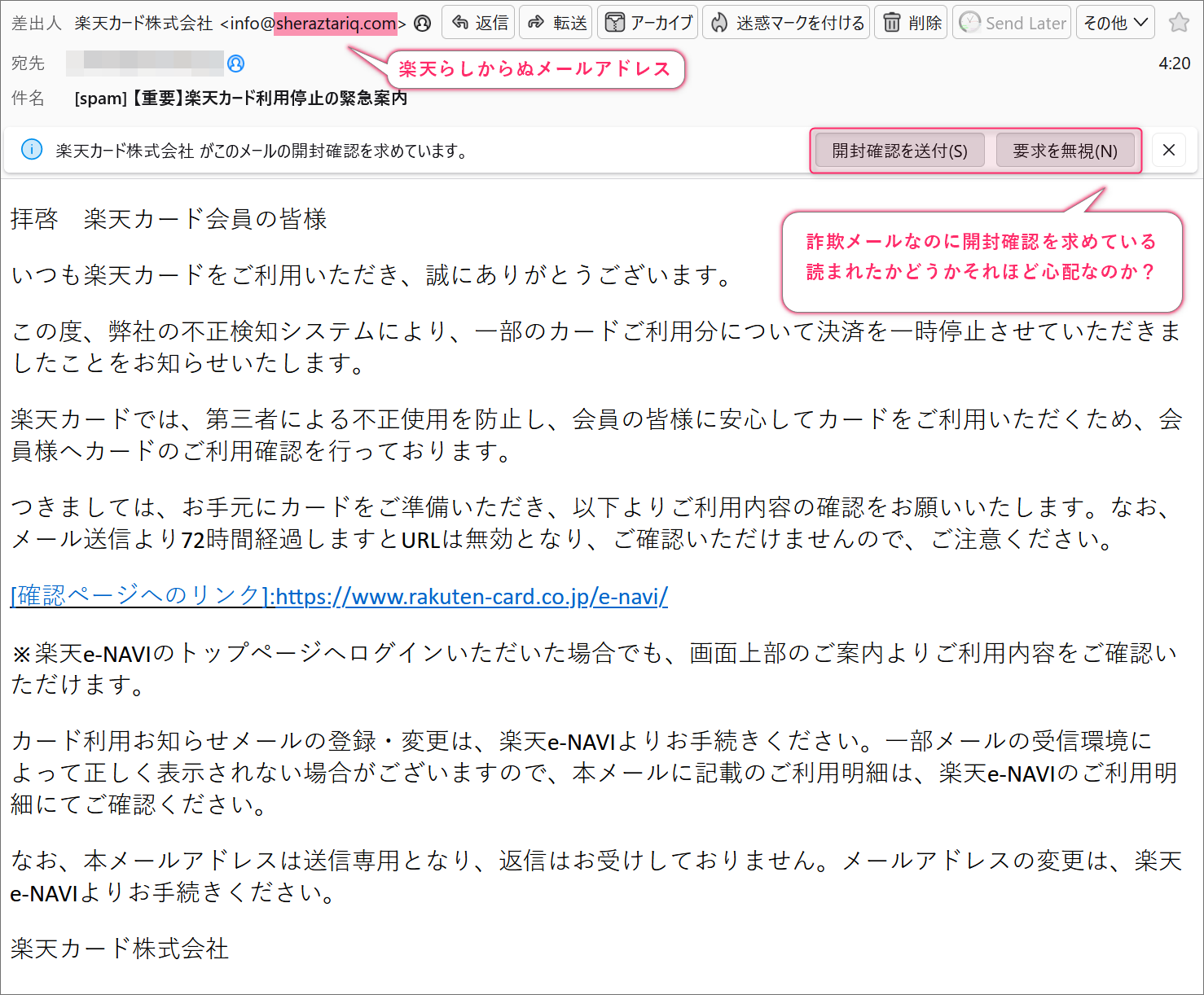

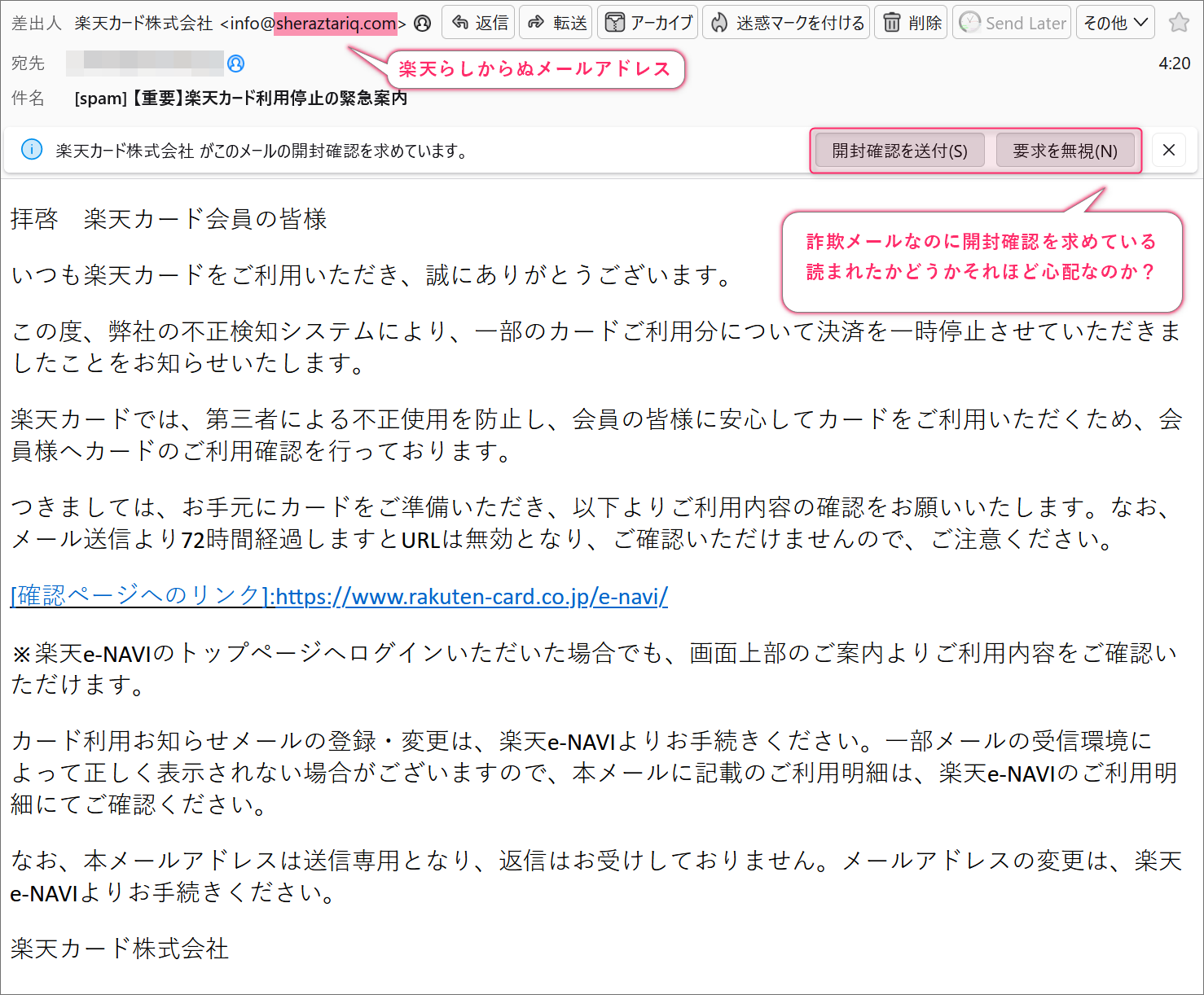

そのメールがこちら。

イオンカードやAmazonを騙るメールも多くありますがこの楽天カードを騙るものも多く見られます。

これはカードの不正利用をネタにリンクに誘い込み個人情報とカード情報を盗み出そうとするもの。

このメールには開封確認が付けられているようですが、見たかどうかがそんなに気になるのでしょか?(笑) では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] 【重要】楽天カード利用停止の緊急案内』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『楽天カード株式会社 <info@sheraztariq.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 楽天グループの公式ドメインはご存じのように”rakuten.co.jp”でこのようなどこの馬の骨なのか

分からないようなドメインではありません!

よく見掛ける怪しいドメインが では、このメールが悪意のあるメールであることを立証していきましょうか!

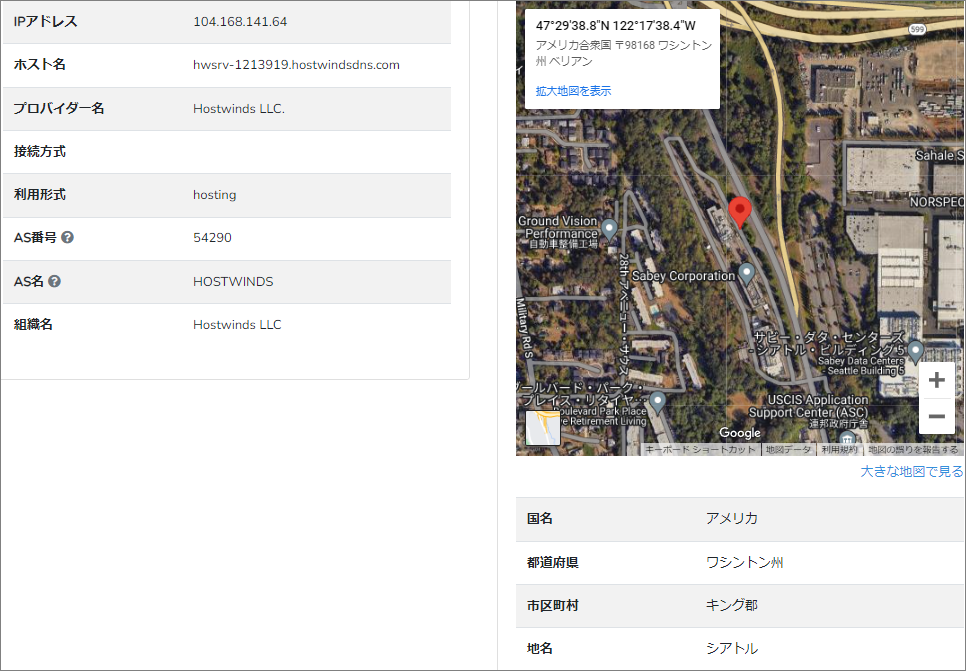

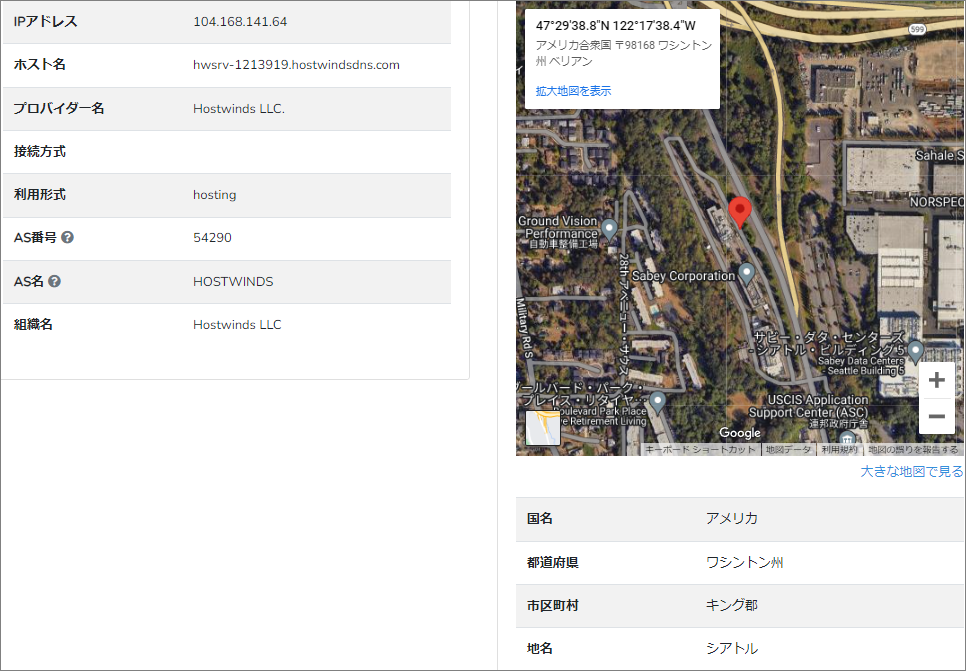

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『Received: from mail3.sheraztariq.com (hwsrv-1213919.hostwindsdns.com [104.168.141.64])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 ここには”mail3.sheraztariq.com”と”hwsrv-1213919.hostwindsdns.com”の2つのドメインが

記載されていますが、どちらが差出人の利用したメールサーバーの物なのでしょうか?

ではまず、”Received”にあったドメイン”mail3.sheraztariq.com”について調べてみます。

これがドメイン”mail3.sheraztariq.com”を割当てているIPアドレスの情報です。

”Received”のIPアドレス”104.168.141.64”と全く同じ数字なのでこれによりこのメールアドレスは

ご本人さんのもので間違いなさそうです。 では今度は”hwsrv-1213919.hostwindsdns.com”について同様に。

これがドメイン”hwsrv-1213919.hostwindsdns.com”を割当てているIPアドレスの情報です。

これまた”Received”のIPアドレスと全く同じ数字です。

このIPアドレスにはこのように複数のドメインが割り当てられていて、何かの理由で使い分けられて

いるようです。 この”hostwindsdns.com”ってドメイン、以前からよく見掛けるので『BingAI』に聞いてみます。 | **hostwindsdns.com**は、フィッシング詐欺メールに関連するドメインとして知られています。以下は、その詳細な解説です。 1. **差出人の信頼性**:

– メールの差出人が「**MasterCard**」を名乗っていますが、このようなメールはフィッシング詐欺の可能性が高いです。差出人のメールアドレスは自己申告制であり、信用できない部分です。

– メールのヘッダーソースにある「**Received**」情報から、送信元のサーバーが「**hostwindsdns.com**」という米国のホスティング会社のIPアドレスを使用していることが分かります。このホスティングサービスは過去にもフィッシング詐欺メールに悪用されていることが報告されています¹². 2. **メールの内容**:

– メールの内容は、「**MasterCard**」のアカウントで異常な利用が検知されたというものです。取引金額に記載されている文字が「**2,5000.00円**」と不自然であり、フィッシング詐欺の典型的な特徴です。

– メール内のリンクをクリックしないよう注意してください。フィッシング詐欺のリンクにアクセスすると、個人情報が盗まれる可能性があります。 3. **対処方法**:

– フィッシング詐欺メールに遭遇した場合は、以下の対処を行ってください:

– 落ち着いて、できる限り早くパスワードの変更やクレジットカードの利用停止を行う。

– メール内のリンクをクリックしない。

– 差出人が偽装されている場合は、特定電子メール法違反となり処罰の対象となる可能性があるため、注意が必要です。 **Hostwinds LLC**はアメリカのシアトルに拠点を置くホスティングサービスであり、このサービスを悪用したフィッシング詐欺メールが報告されています³. 皆さんも十分に注意してくださいね! | だそうです。

やはりこのドメインは良くないみたいですね! ”Received”に記載されているIPアドレス”104.168.141.64”は、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、アメリカのシアトル付近で、これらの調査では時々見かける地図です。

そして送信に利用されたプロバイダーは、先程の『BingAI』で教えてもらった通りアメリカに拠点を置く

『Hostwinds LLC.』です。

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

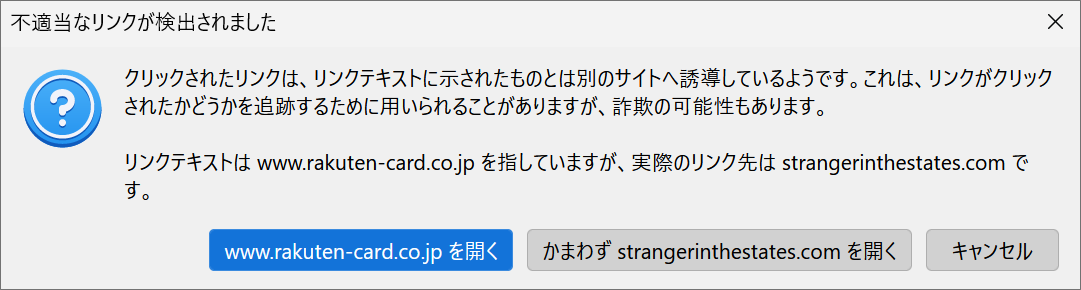

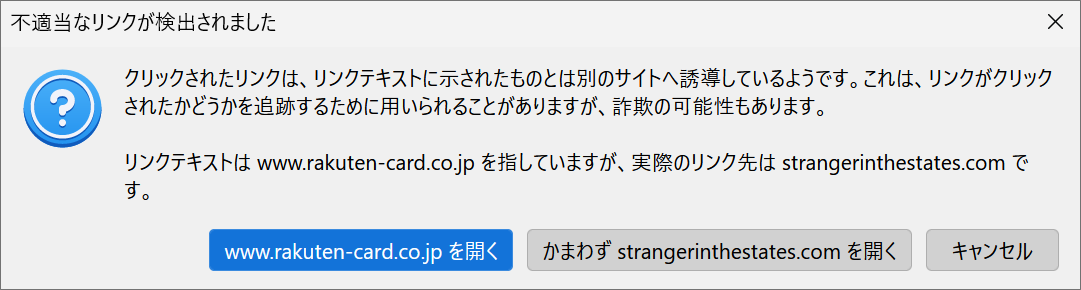

当然リンクは偽装 では引き続き本文。 | 拝啓 楽天カード会員の皆様 いつも楽天カードをご利用いただき、誠にありがとうございます。 この度、弊社の不正検知システムにより、一部のカードご利用分について決済を一時停止させていただきましたことをお知らせいたします。 楽天カードでは、第三者による不正使用を防止し、会員の皆様に安心してカードをご利用いただくため、会員様へカードのご利用確認を行っております。 つきましては、お手元にカードをご準備いただき、以下よりご利用内容の確認をお願いいたします。なお、メール送信より72時間経過しますとURLは無効となり、ご確認いただけませんので、ご注意ください。 [確認ページへのリンク]:https://www.rakuten-card.co.jp/e-navi/ ※楽天e-NAVIのトップページへログインいただいた場合でも、画面上部のご案内よりご利用内容をご確認いただけます。 カード利用お知らせメールの登録・変更は、楽天e-NAVIよりお手続きください。一部メールの受信環境によって正しく表示されない場合がございますので、本メールに記載のご利用明細は、楽天e-NAVIのご利用明細にてご確認ください。 なお、本メールアドレスは送信専用となり、返信はお受けしておりません。メールアドレスの変更は、楽天e-NAVIよりお手続きください。 楽天カード株式会社 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、ご覧の通り本文内に楽天の正規ドメインを使ったものが直書きされていますが

当然これは偽装されていて、URLクリックしてみると。

ほらね!

そのリンク先をコンピュータセキュリティブランドの『Norton』の『Nortonセーフウェブレポート』で

判定してもらうと。

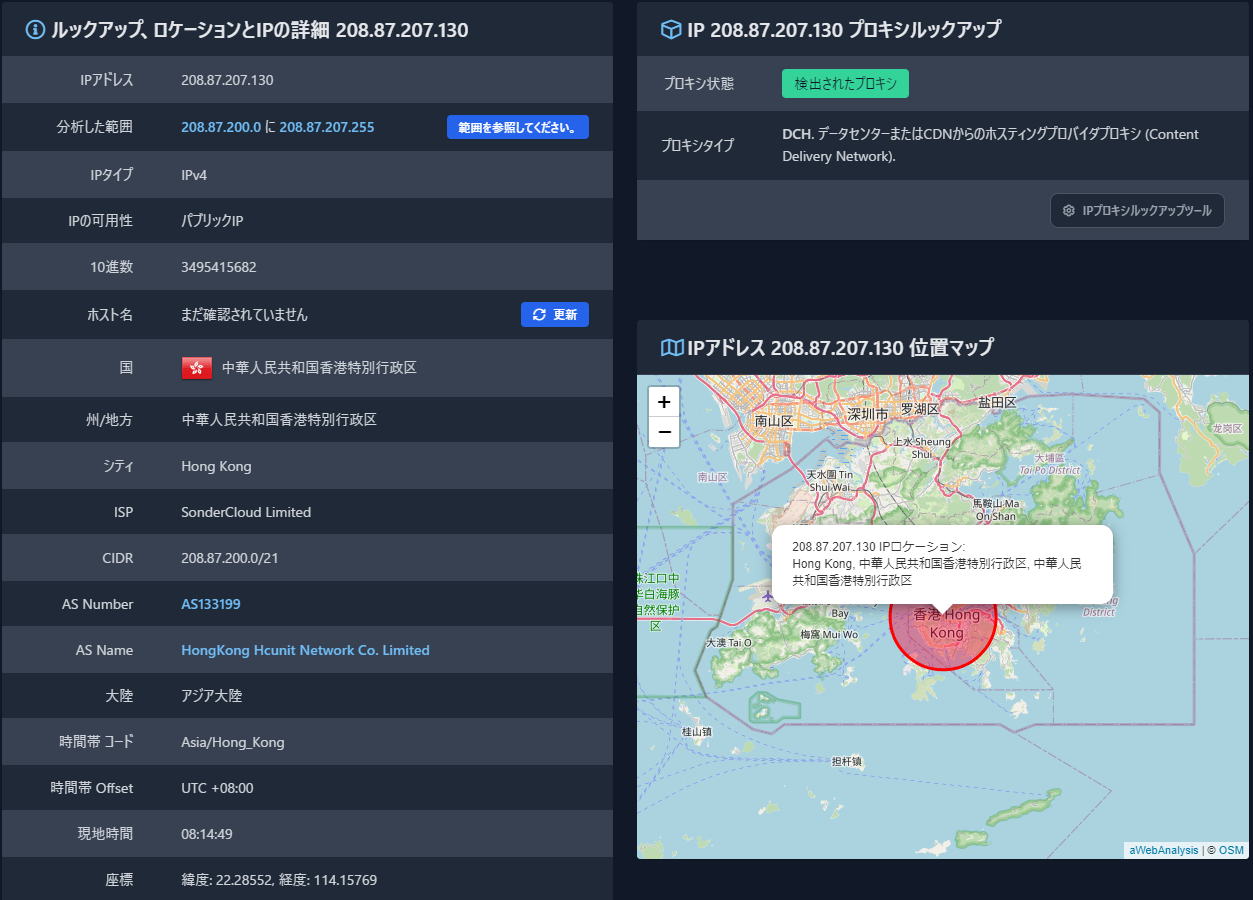

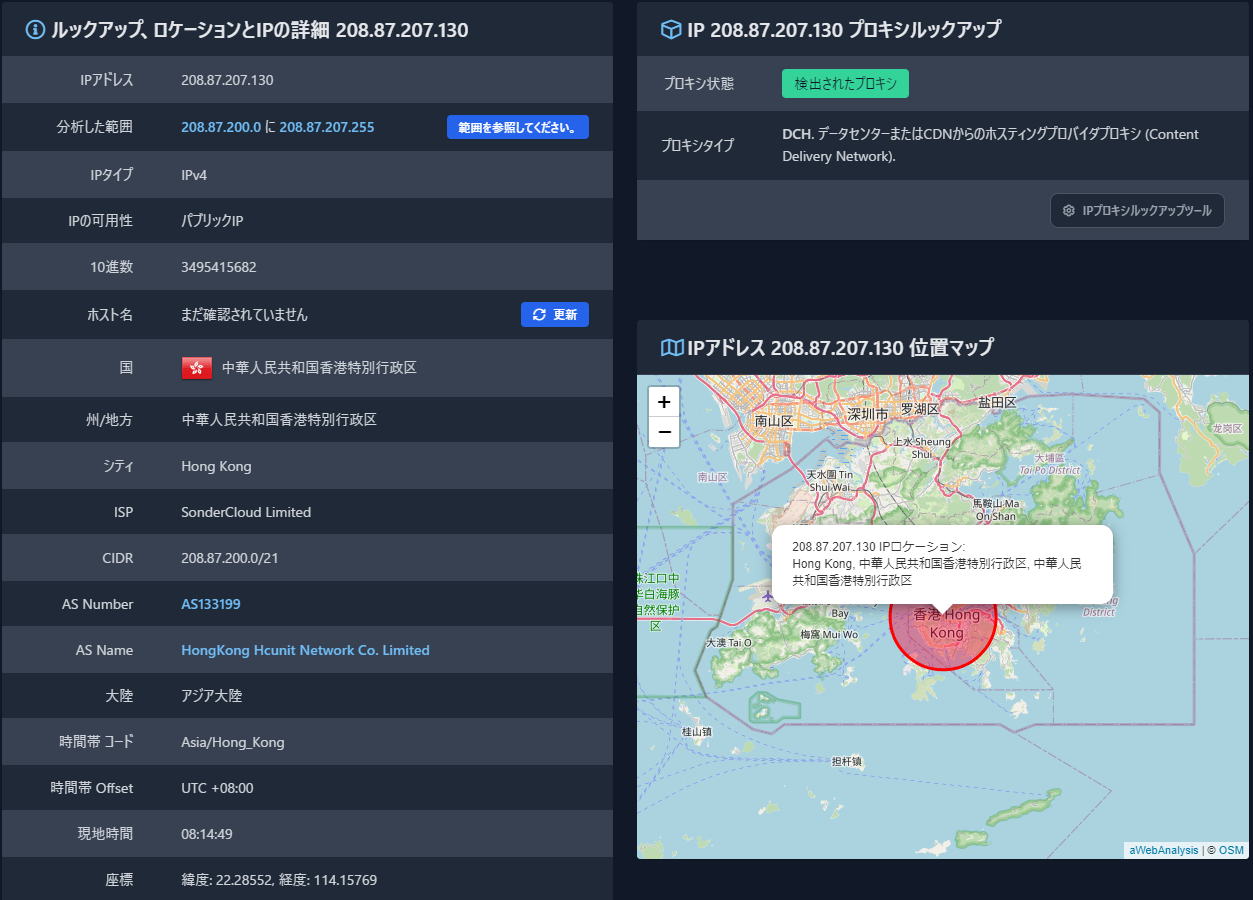

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”strangerinthestates.com”

このドメインにまつわる情報を取得してみます。

大した情報が出てきませんでしたが、このドメインを割当てているIPアドレスは”208.87.207.130”で

地図に立てられたピンの位置は香港です。

利用されているホスティングサービスも香港を拠点とする『SonderCloud Limited』 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

楽天の本物そっくりのログインページが開きました。

ここにIDとパスワードを入力してログインボタンを押してしまうと、その情報が詐欺師に流れてしまいます。

そして次に開いたページで個人情報を更新させると称しそれらの情報や、更にはカードの情報まで

詐取されることでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |