明らかにドコモからではないメール いつもご覧いただきありがとうございます! 唐突ですが皆さんはどこの携帯電話をお使いでしょうか?

私はずっとauを使っております。

そんな私に『NTTドコモ』からカードの請求金額の案内メールが届きました。

もちろんドコモのカードは持ち合わせておりません。

このメールが届いたのタイムスタンプを見ると『2024/04/12 金曜日 14:34』

で、お支払日が12日って猶予がありません。(^^;) では、このメールを解体し詳しく見ていきましょう!

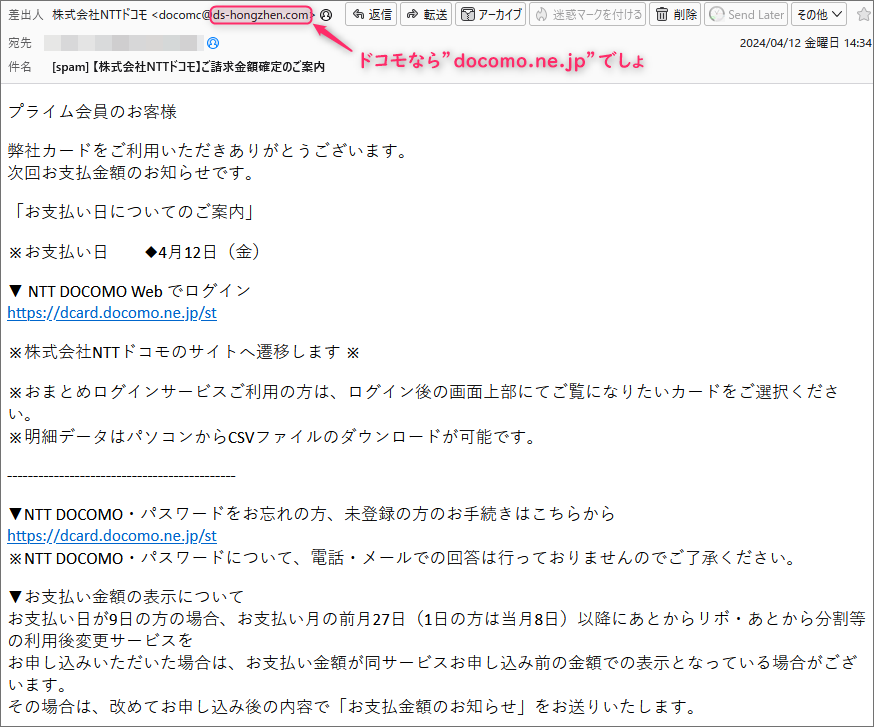

まずはプロパティーから見ていきます。 件名は『[spam] 【株式会社NTTドコモ】ご請求金額確定のご案内』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『株式会社NTTドコモ <docomc@ds-hongzhen.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 スクショにも書きましたが、これが本当のドコモからであれば@以降のドメインは”docomo.ne.jp”の

はずですが、このメールの場合”ds-hongzhen.com”と意味不明なドメイン。

これじゃ騙せません。(;^_^A

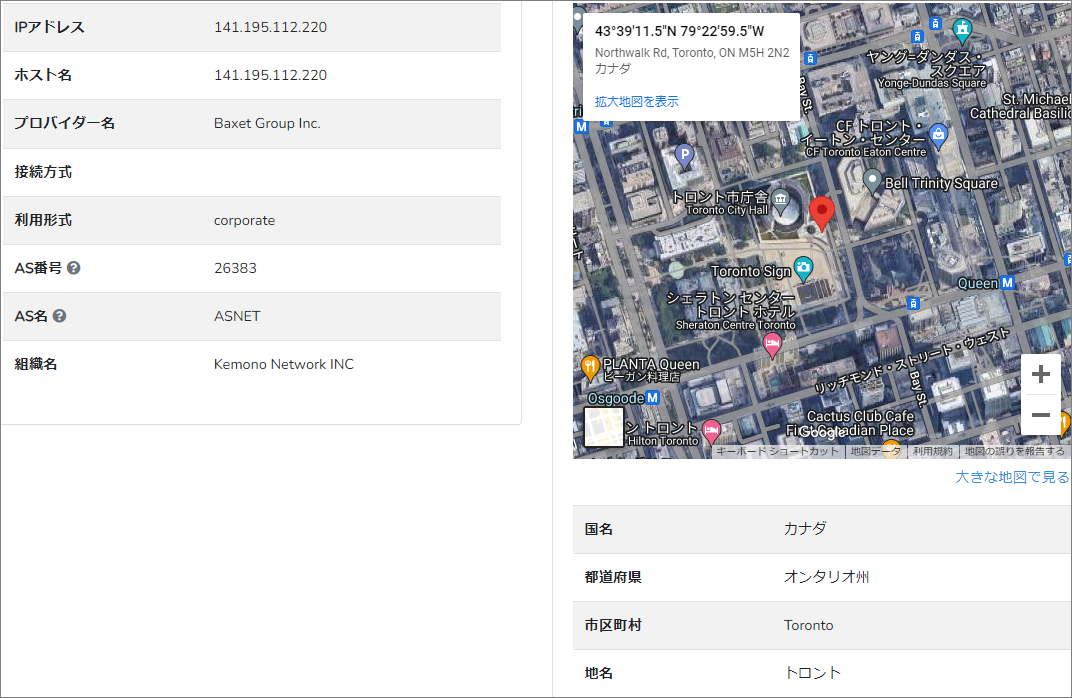

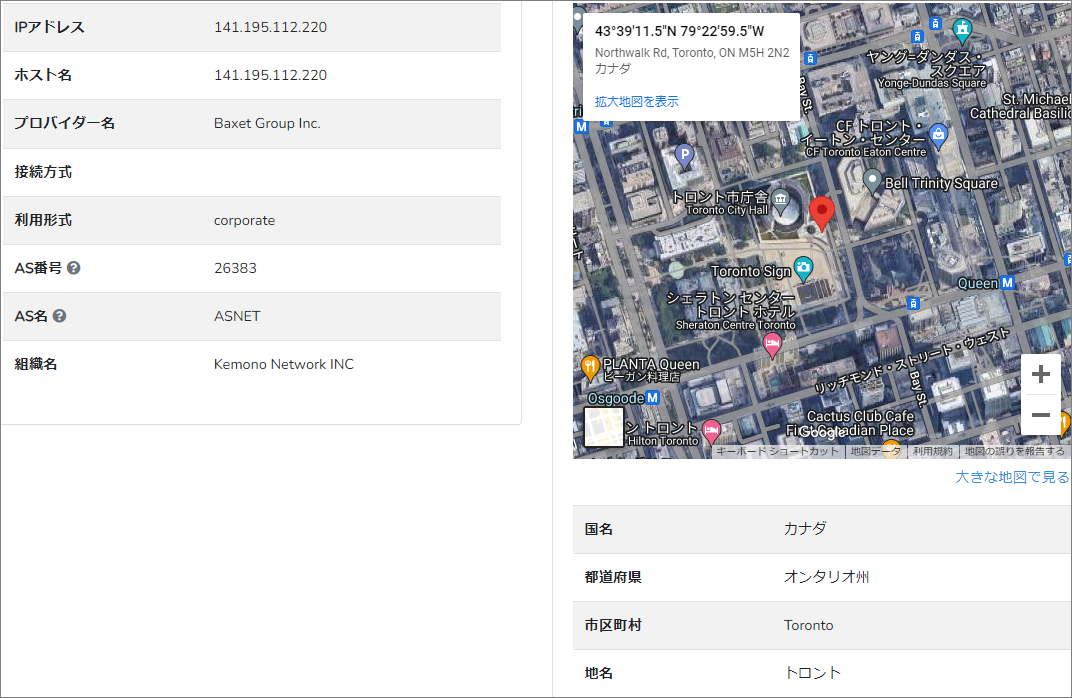

トロント付近からのメール では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from ds-hongzhen.com (unknown [141.195.112.220])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”ds-hongzhen.com”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”ds-hongzhen.com”の登録情報です。

これによると持ち主は中国雲南省の方。

”141.195.112.220”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスと全く同じ数字なのでこのメールアドレスはNTTドコモからではないものの

差出人ご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、詐欺サイトの集中地帯として知られている『トロント市庁舎』付近。

詐欺サイトばかりじゃなく詐欺メールの発信地でもあるのですね!

そして送信に利用されたプロバイダーは、米国に本拠を置く『Baxet Group Inc.』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

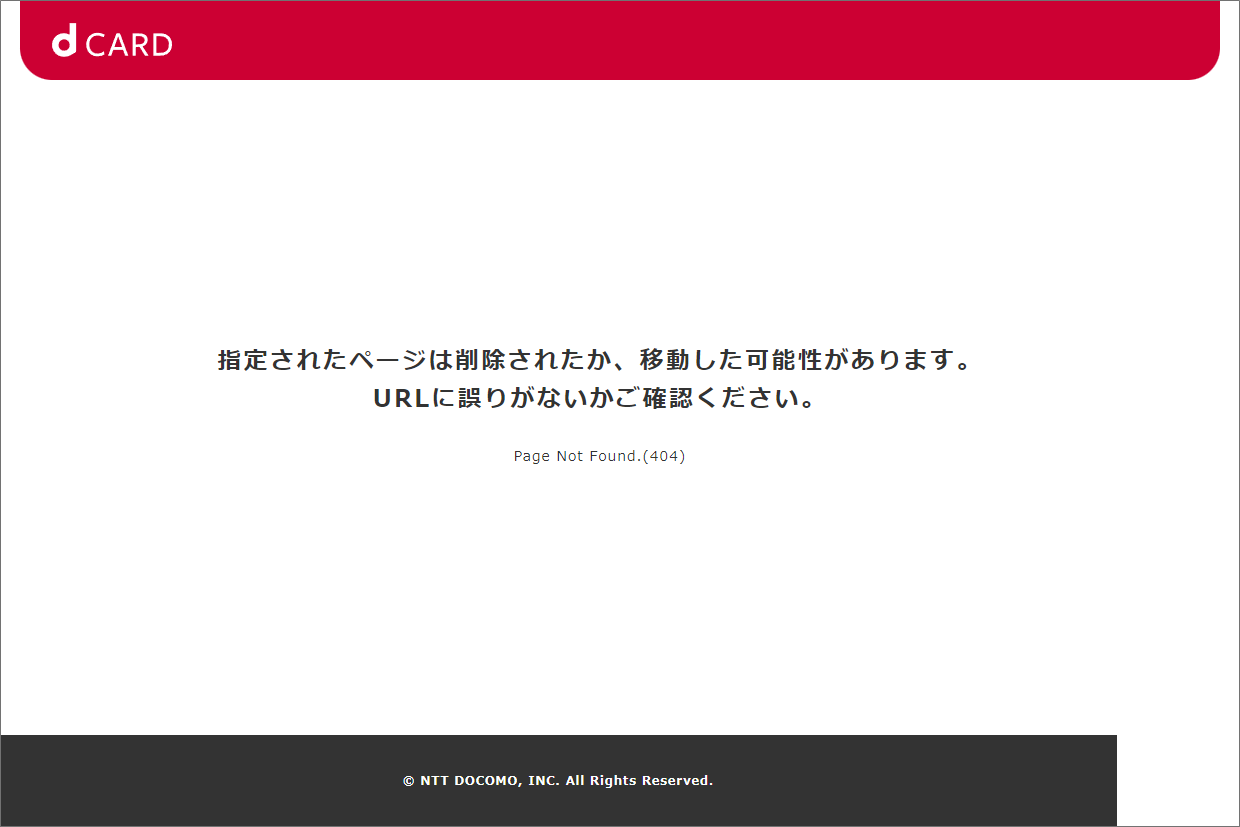

ただの迷惑メール では引き続き本文。 | プライム会員のお客様 弊社カードをご利用いただきありがとうございます。

次回お支払金額のお知らせです。 「お支払い日についてのご案内」 ※お支払い日 ◆4月12日(金) ▼ NTT DOCOMO Web でログイン

https://dcard.docomo.ne.jp/st ※株式会社NTTドコモのサイトへ遷移します ※ ※おまとめログインサービスご利用の方は、ログイン後の画面上部にてご覧になりたいカードをご選択ください。

※明細データはパソコンからCSVファイルのダウンロードが可能です。 ——————————————– ▼NTT DOCOMO・パスワードをお忘れの方、未登録の方のお手続きはこちらから

https://dcard.docomo.ne.jp/st

※NTT DOCOMO・パスワードについて、電話・メールでの回答は行っておりませんのでご了承ください。 ▼お支払い金額の表示について

お支払い日が9日の方の場合、お支払い月の前月27日(1日の方は当月8日)以降にあとからリボ・あとから分割等の利用後変更サービスを

お申し込みいただいた場合は、お支払い金額が同サービスお申し込み前の金額での表示となっている場合がございます。

その場合は、改めてお申し込み後の内容で「お支払金額のお知らせ」をお送りいたします。 | あれ?ドコモにも『プライム会員』ってあったのですか?

私はてっきりAmazonだけかと…

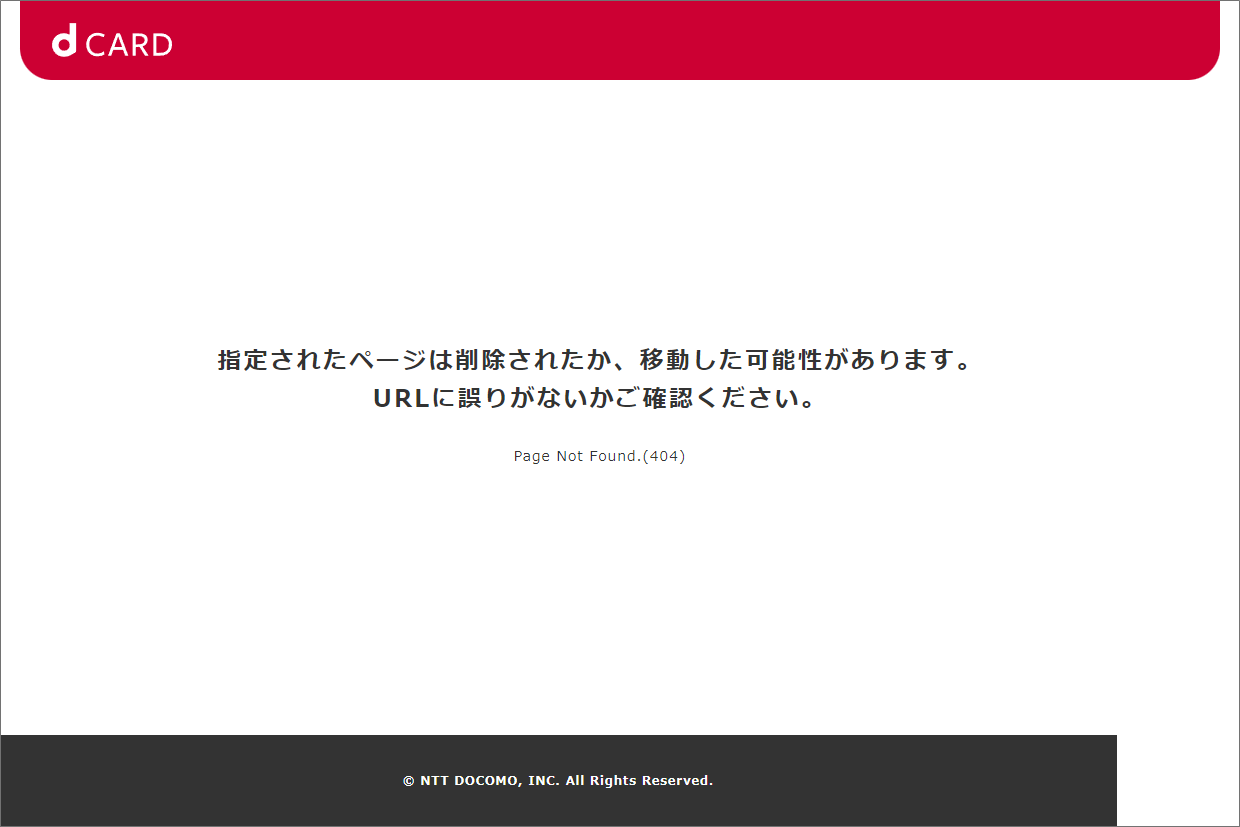

って、調べたらそんなの無いみたい。。。(笑) このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

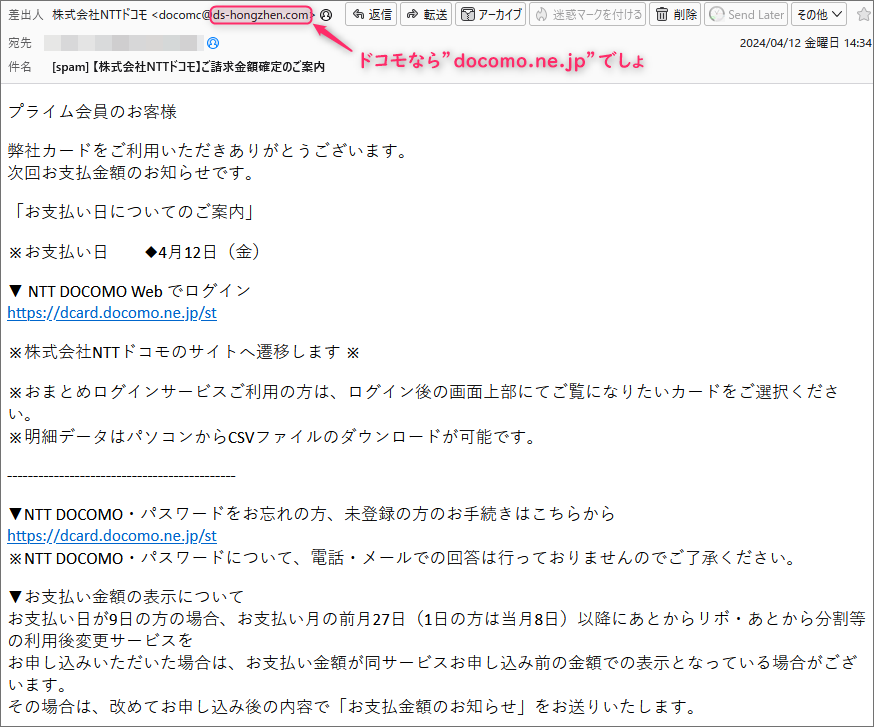

そのリンクは、ドコモの公式ドメインを使ったURLが本文に直書きされていますが

接続してみると…

NTTドコモのサイト内でページが存在しないときに表示されるエラーページ。

書かれていたのは存在しないページでした。

まとめ 結局このメールは詐欺メールではなくただの迷惑メールでした。

こんなことして何が面白いんでしょうね? でも恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |