いつもの謳い文句が いつもご覧いただきありがとうございます! 金融機関も様々あるようで、名前の聞いたことの無いような金融機関名もまだまだ存在します。

今日届いたのはGMOあおぞらネット銀行から。

例によって『パスワード等の入力相違が続きましたので』というよく詐欺メールでは最近使われる

謳い文句で説明書きがされています。

因みに私、『GMOあおぞらネット銀行』さんのカード持ってないし口座だって解説していません。(笑) この謳い文句、三井住友カードの詐欺メールやその他のクレジットカード会社の詐欺メールでも

よく使われていますね。

逆に言えば、この謳い文句を発見したらそのメールは詐欺メールだと考えても良いのかもしれません! では、このメールを解体し詳しく見ていきましょう!

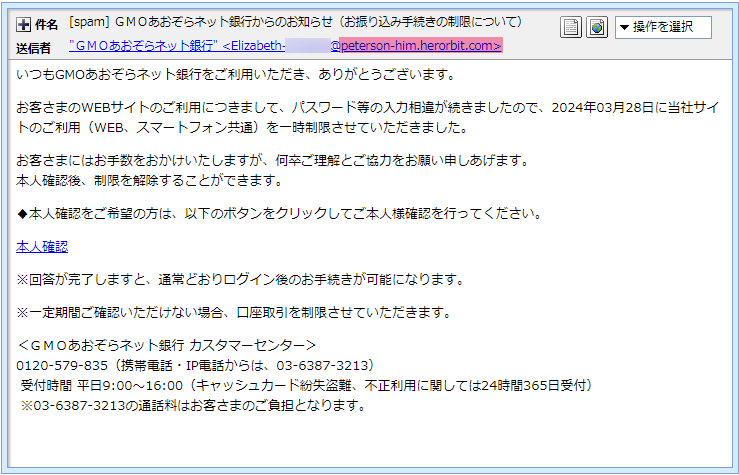

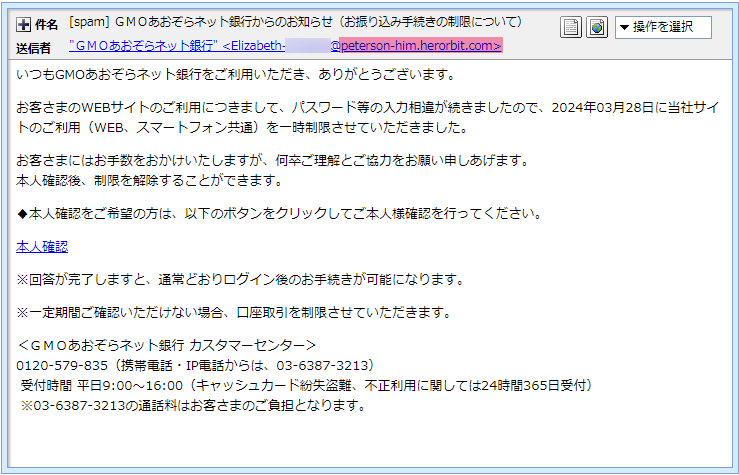

まずはプロパティーから見ていきます。 件名は『[spam] GMOあおぞらネット銀行からのお知らせ(お振り込み手続きの制限について)』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”GMOあおぞらネット銀行” <Elizabeth-*****@peterson-him.herorbit.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 例によって”*****”内に私のメールアドレスのアカウント名が埋め込まれています。

『GMOあおぞらネット銀行』さんのオフィシャルサイトでURLを確認すれば簡単に分かりますが

『GMOあおぞらネット銀行』さんのドメインは”gmo-aozora.com”で”peterson-him.herorbit.com”では

ありません。

まあ、このメールアドレスのドメインもかなり怪しく眉唾物ですけどね!

その辺り、次の項でしっかり暴いて行きましょうか!

上海から届いた『GMOあおぞらネット銀行』のメール では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from peterson-him.herorbit.com (unknown [106.75.93.164])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

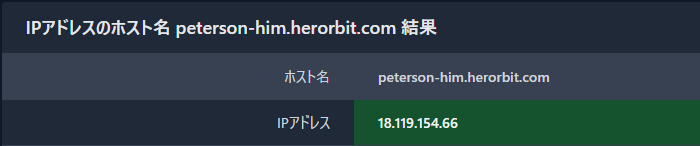

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”peterson-him.herorbit.com”が差出人本人のものなのかどうかを

調べてみます。

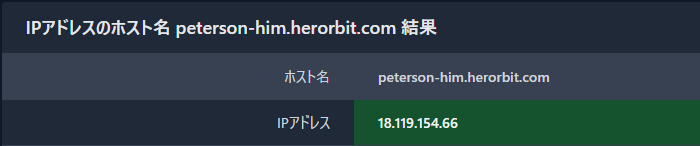

これがドメイン”peterson-him.herorbit.com”を割当てているIPアドレスの情報です。

これによると”18.119.154.66”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”106.75.93.164”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”peterson-him.herorbit.com”ではありません。

これでアドレスの偽装は確定です! ”Received”のIPアドレス”106.75.93.164”と全く同じ数字なのでこのメールアドレスはご本人さんのもので

間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

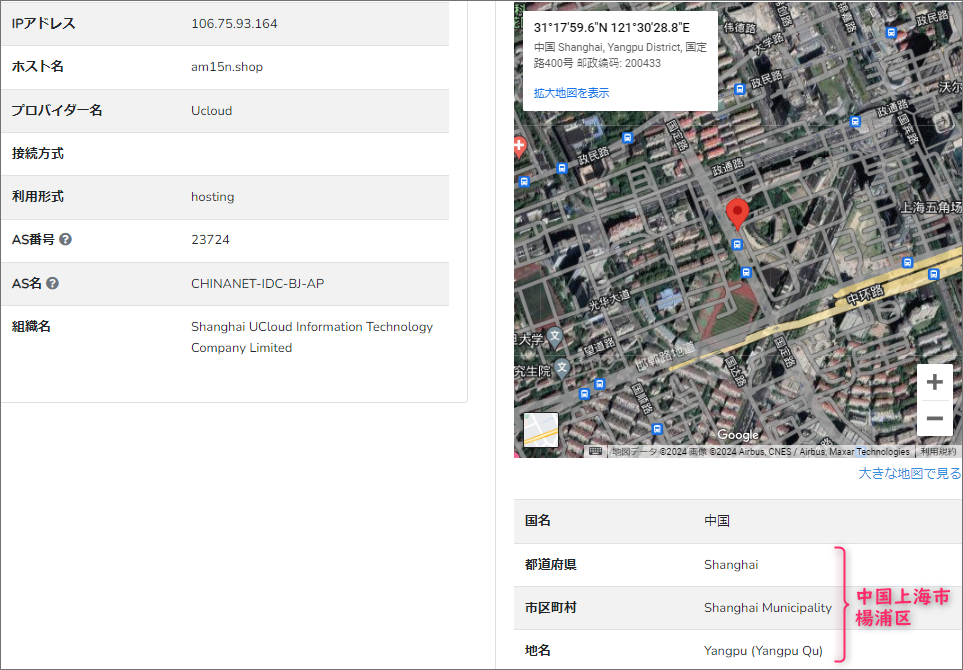

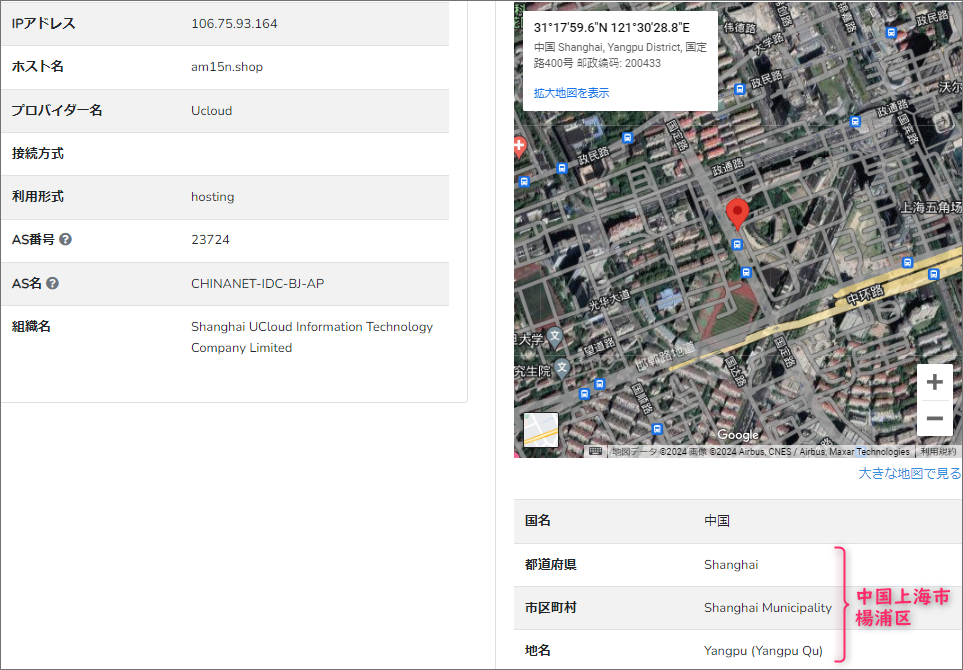

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、中国上海市楊浦区(ようほく)

そして送信に利用されたプロバイダーも中国の『Ucloud』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

詐欺サイトはエラーページ では引き続き本文。 | いつもGMOあおぞらネット銀行をご利用いただき、ありがとうございます。 お客さまのWEBサイトのご利用につきまして、パスワード等の入力相違が続きましたので、2024年03月28日に当社サイトのご利用(WEB、スマートフォン共通)を一時制限させていただきました。 お客さまにはお手数をおかけいたしますが、何卒ご理解とご協力をお願い申しあげます。

本人確認後、制限を解除することができます。 ◆本人確認をご希望の方は、以下のボタンをクリックしてご本人様確認を行ってください。 本人確認 ※回答が完了しますと、通常どおりログイン後のお手続きが可能になります。 ※一定期間ご確認いただけない場合、口座取引を制限させていただきます。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『本人確認』って書かれたところに付けられていて

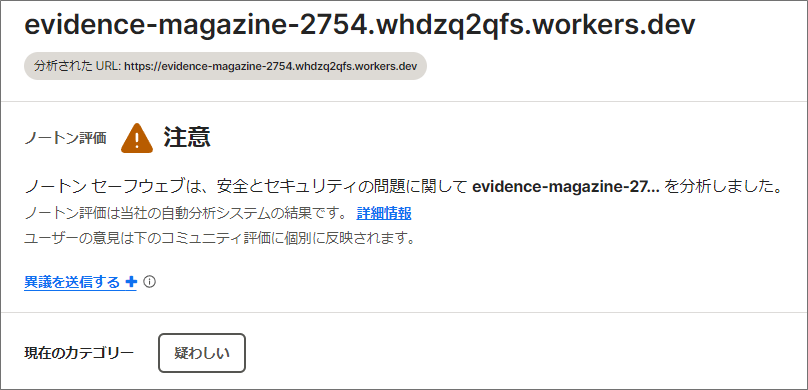

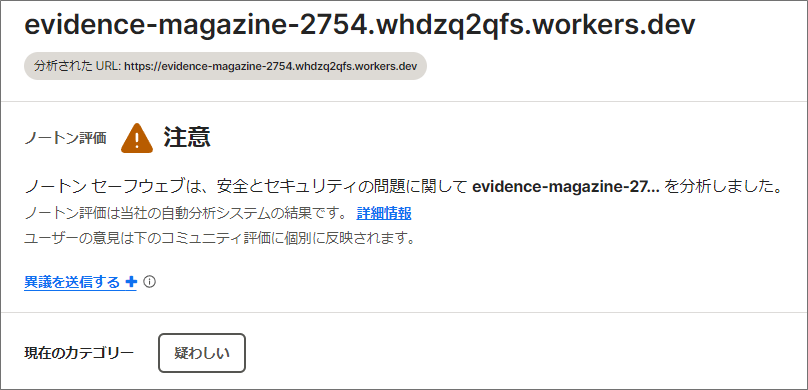

コンピュータセキュリティブランドの『Norton』の『Nortonセーフウェブレポート』では

このように判定されていました。

評価は『注意』で、カテゴリは『疑わしい』と中途半端な感じです。 このURLで使われているドメインは”evidence-magazine-2754.whdzq2qfs.workers.dev”と

クソ長ったらしいもの。

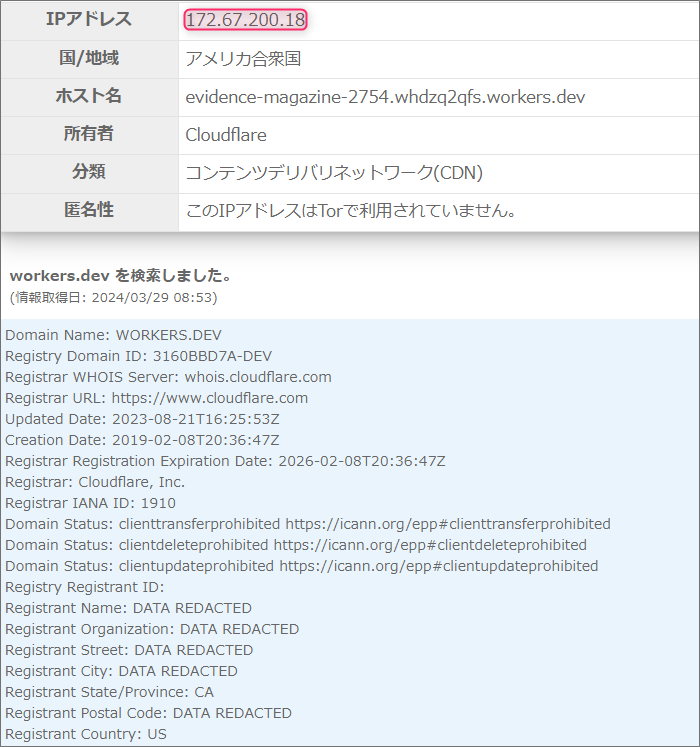

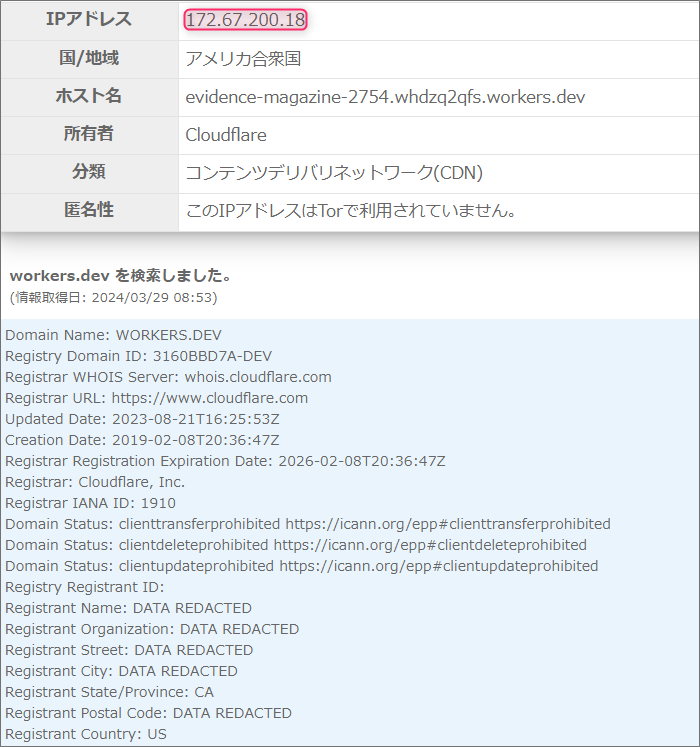

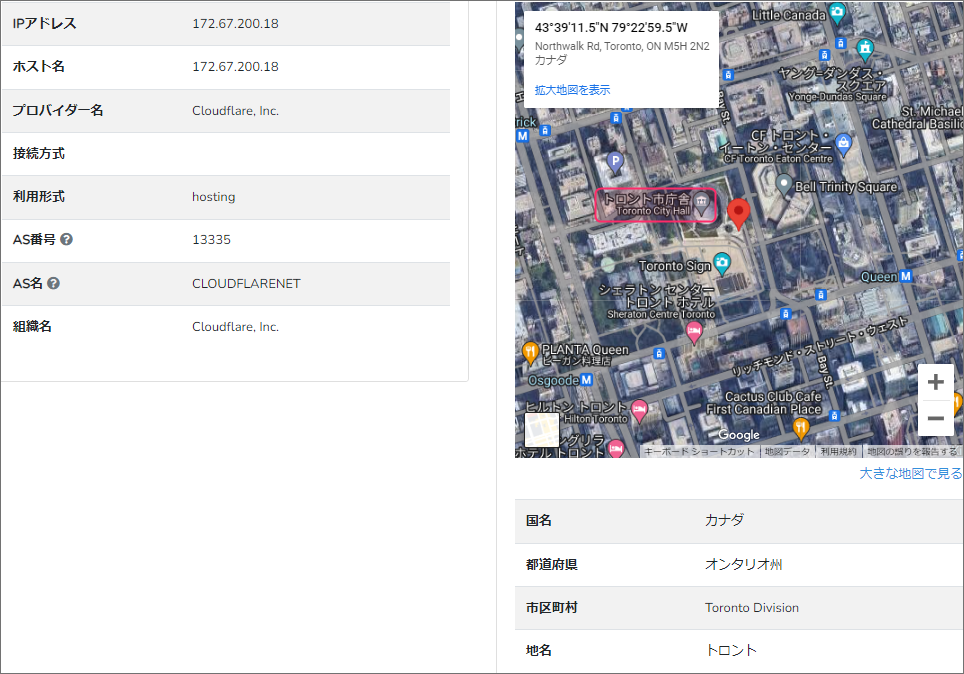

このドメインにまつわる情報を取得してみます。

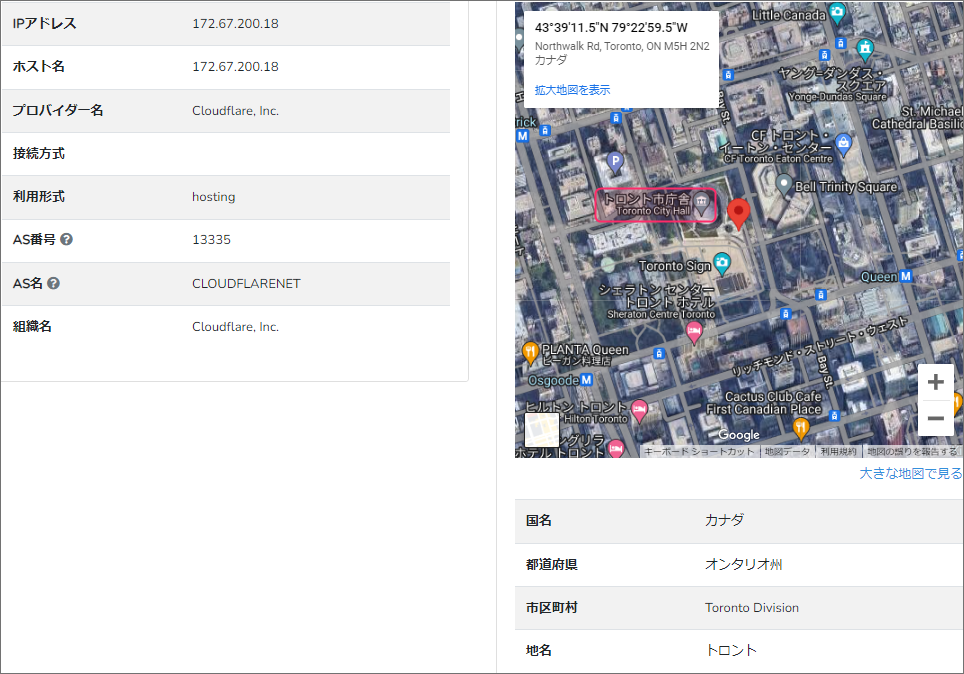

カナダの方が申請取得されているこのドメインを割当てているIPアドレスは”172.67.200.18”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置もカナダのトロント市庁舎付近。

利用されているホスティングサービスは『Cloudflare』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの『サイトセーフティーセンター』での危険度評価からすると、リンク先の

詐欺サイトは、どこからもブロックされることなく無防備な状態で放置されていると思われます。

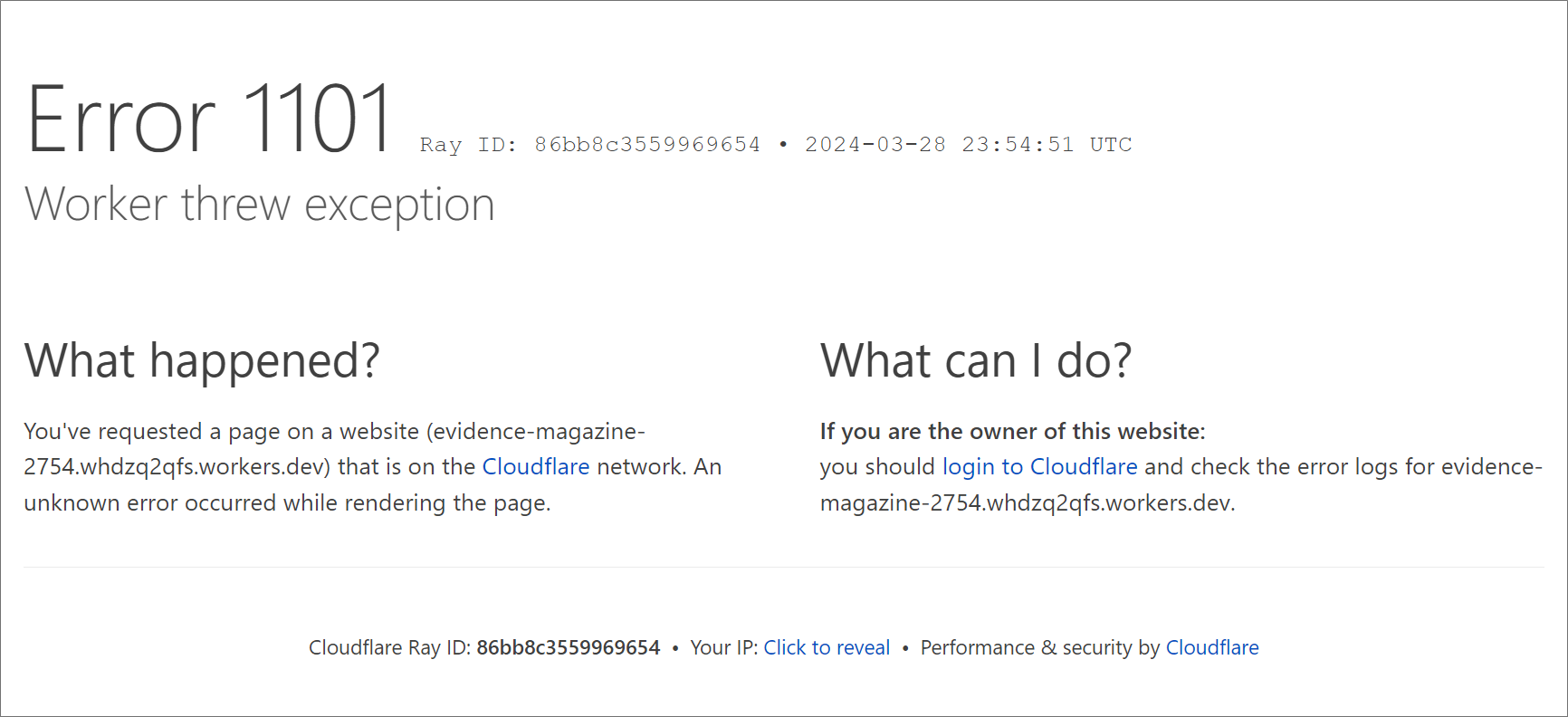

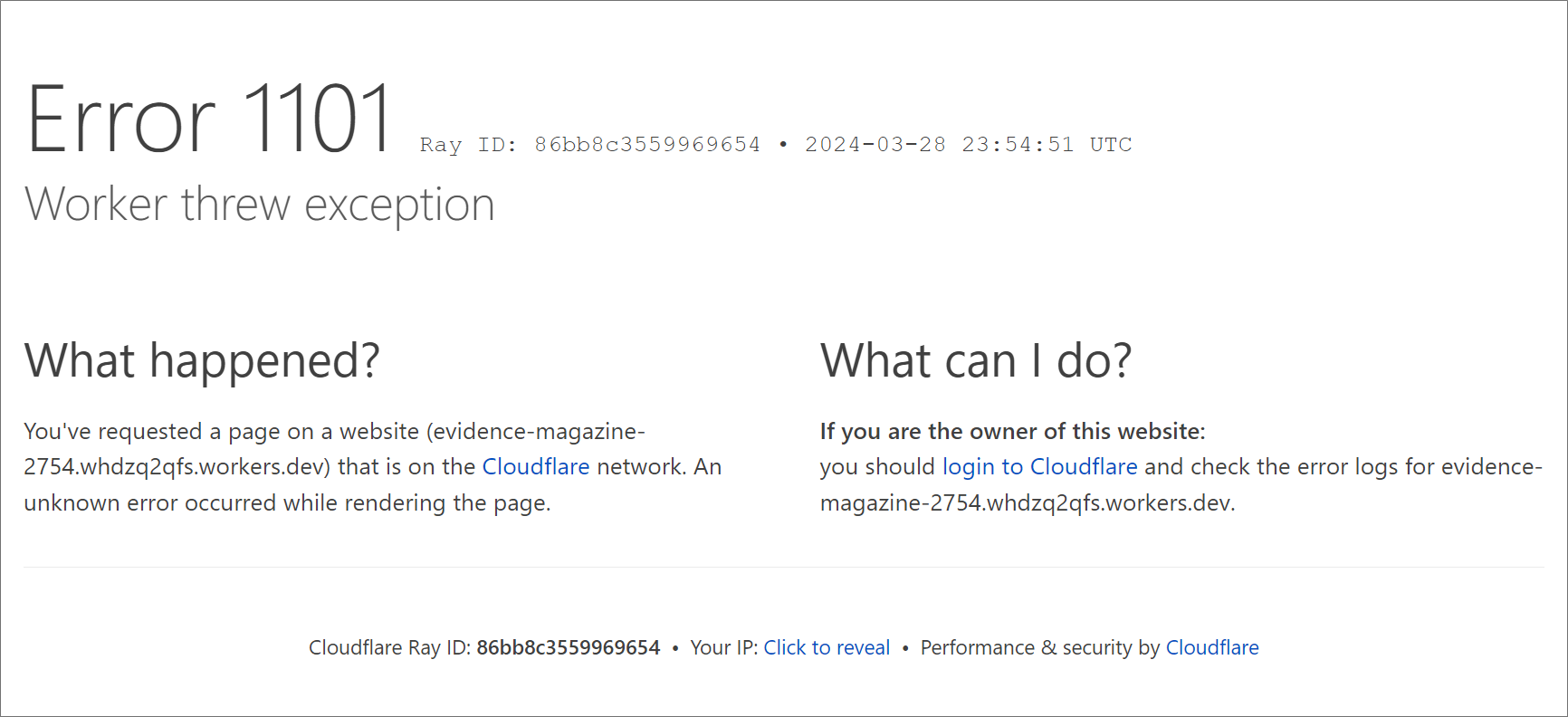

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。 開いたのは『Error 1101』と書かれたエラーページ。

どうやらこれこのウェブサイトを構築してあるホスティングサービス『Cloudflare』特有のエラーのようで

詳しくは分かりませんが、『Cloudflare』では一般的なエラーのようです。

まとめ 理由はよくわかりませんが、とりあえず詐欺サイトへの接続はできないようなので一安心ですね。

でも、いつ何時復活するか分からないので用心するに越したことはありませんね! 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |