イオンカードなの?イオン銀行なの? いつもご覧いただきありがとうございます! 仮想通貨関連の詐欺メールがトレンドになり少々影を潜めた感のある『イオン』関連の詐欺メール。

下火になったとは言え相変わらず届き続けています。

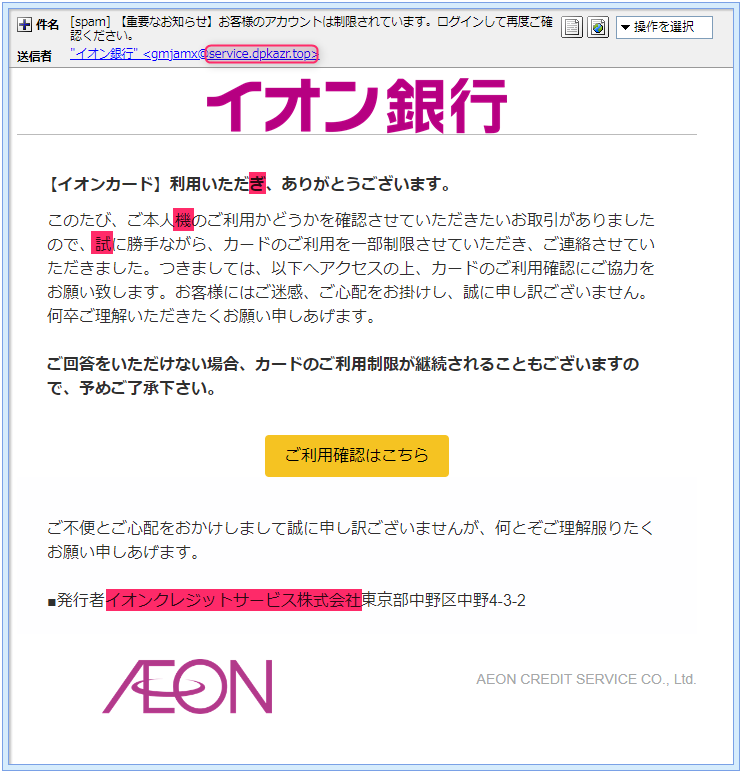

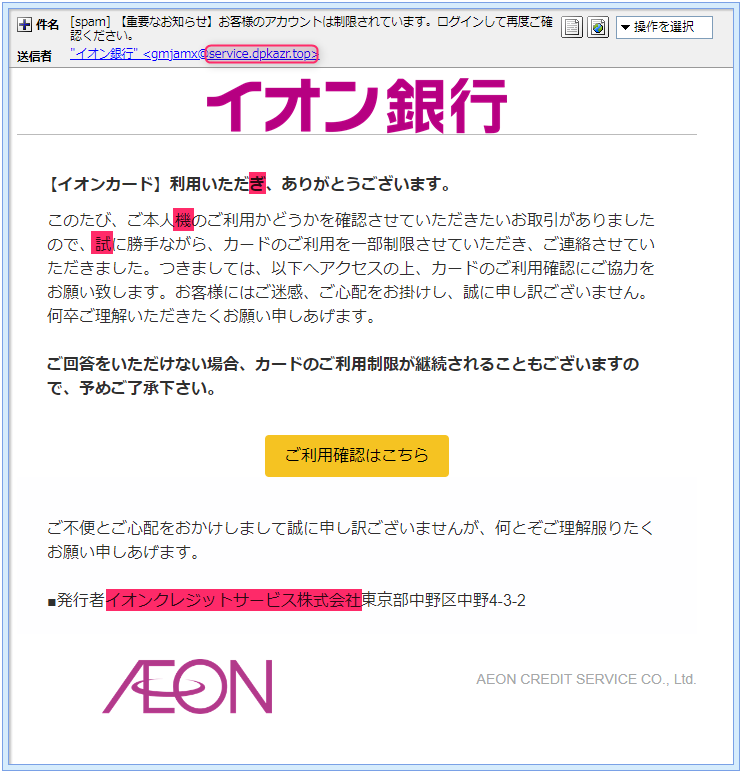

そんなイオン騙りの詐欺メールでちょっとおかしなものが届きましたのでご紹介しておこうと思います。 これがそのメールです。

ひらがなや漢字の間違いが多いだけではなく、このメールには決定的に間違ったことが書かれています。

このメールって件名にあるように『イオン銀行』からなの?

それとも本文にあるように『イオンカード』からなの?

同じグループながら別会社なので一緒にしてしまってはいけません!(-_-;) 更には発行者として記載されている企業名の所。

ここには『イオンクレジットサービス株式会社』と書いてありますよね?

でもこの企業は現在存在しません!

Wikipediaにはこのように書かれています。 イオンクレジットサービス株式会社は、かつて存在した日本のクレジットカード会社。

イオングループにおけるクレジットカード会社で、イオンフィナンシャルサービスの連結子会社である。

2023年6月1日に完全親会社のイオンフィナンシャルサービスに吸収合併され、解散した。 | この企業は、昨年の6月1日に吸収合併され解散したと書かれている通りこの企業はもう存在しまいのです!

存在しない企業からメールが届くはずが無いので、このメールは悪意を持った詐欺メールです! では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] 【重要なお知らせ】お客様のアカウントは制限されています。ログインして再度ご確認ください。』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”イオン銀行” <gmjamx@service.dpkazr.top>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 『イオン銀行』のオフィシャルサイトでURLを確認すれば簡単に分かりますが、『イオン銀行』の

公式ドメインは”aeonbank.co.jp”でこのようなイオンと全く関連性の無いものではありません。

じゃいったいこのメールは誰が送ったものでしょう?

その辺りを詳しく調べてみることにします。

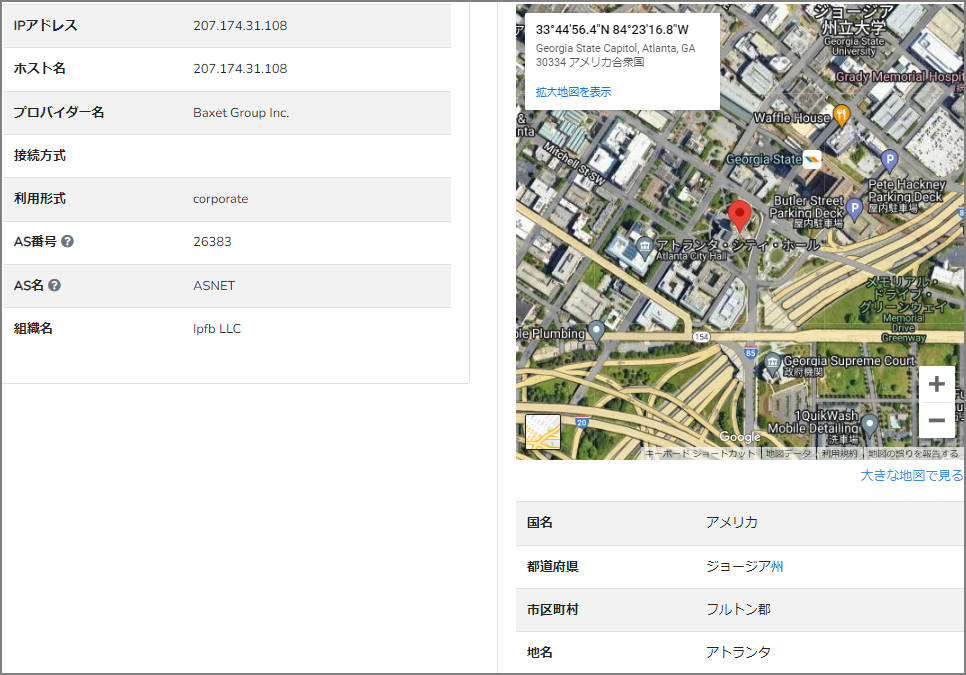

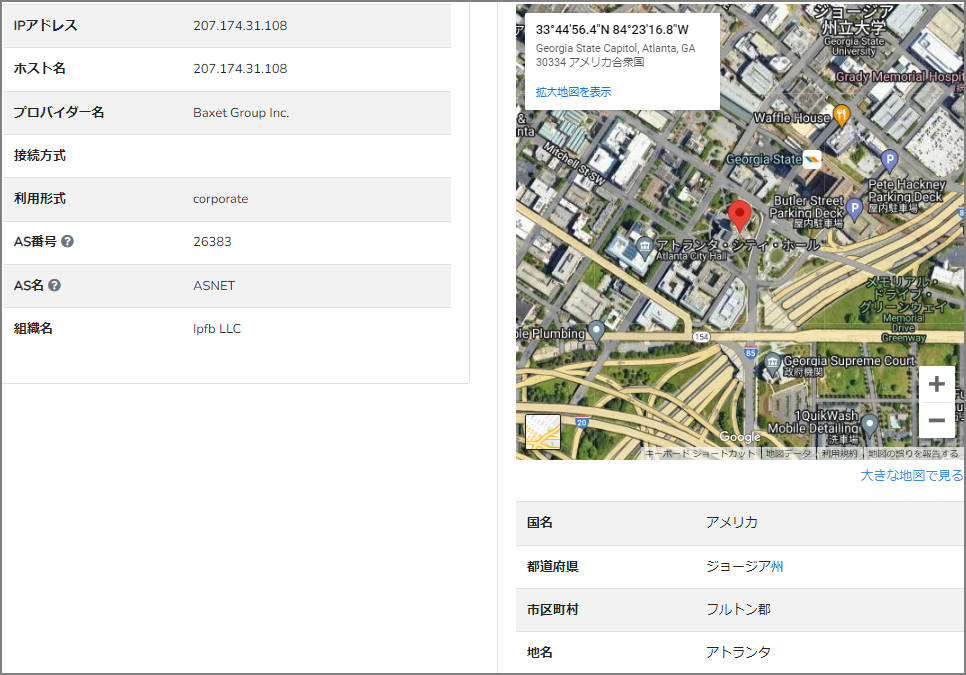

偽装は無いもののアメリカからのメールだった では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from service.dpkazr.top (unknown [207.174.31.108])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 では、メールアドレスにあったドメイン”service.dpkazr.top”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”service.dpkazr.top”の登録情報です。

どうやらこのドメインは中国江西省の方が申請したようです。

これによると”207.174.31.108”がこのドメインを割当てているIPアドレス。 もちろんこのメールはイオン銀行からではありませんが”Received”のIPアドレスと全く同じ数字なので

このメールアドレスはご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、アメリカのアトランタ付近。

そして送信に利用されたプロバイダーもアメリカに拠点を置く『Baxet Group Inc.』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

リンク先はリダイレクトされた上で”localhost”に接続 では引き続き本文。 | 【イオンカード】利用いただぎ、ありがとうございます。 このたび、ご本人機のご利用かどうかを確認させていただきたいお取引がありましたので、試に勝手ながら、カードのご利用を一部制限させていただき、ご連絡させていただきました。つきましては、以下へアクセスの上、カードのご利用確認にご協力をお願い致します。お客様にはご迷感、ご心配をお掛けし、誠に申し訳ございません。何卒ご理解いただきたくお願い申しあげます。 ご回答をいただけない場合、カードのご利用制限が継続されることもございますので、予めご了承下さい。 ご利用確認はこちら ご不便とご心配をおかけしまして誠に申し訳ございませんが、何とぞご理解服りたくお願い申しあげます。 ■発行者イオンクレジットサービス株式会社東京部中野区中野4-3-2 | この誤字、他の詐欺メールでも見たような気がしますが、本気で間違えてるのでしょうか?

それともお遊びなのでしょうか? このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『ご利用確認はこちら』って書かれたところに付けられていて

コンピュータセキュリティブランドの『Norton』の『Nortonセーフウェブレポート』では

このように判定されていました。

カテゴリは『疑わしい』と『スパム』…

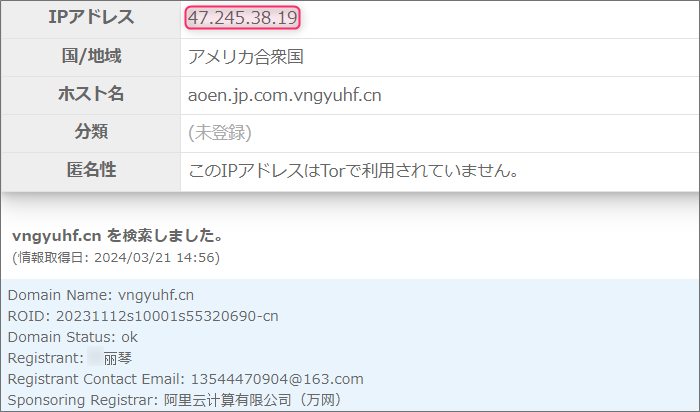

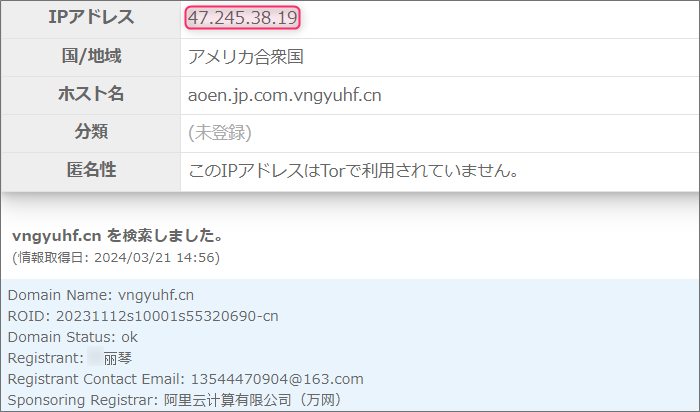

微妙ですね…(^^;) このURLで使われているドメインは”aoen.jp.com.vngyuhf.cn”と、中国のドメイン。

このドメインにまつわる情報を取得してみます。

このドメインは、詐欺メール調査でよく見掛ける氏名の方が申請していました。

割当てているIPアドレスは”47.245.38.19”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、悪が巣食う地の『杉並区立和泉二丁目公園』付近。

この辺りには、サイバー犯罪の大きな拠点がありそうです。

利用されているホスティングサービスは、中国の『Alibaba Cloud LLC』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 『Nortonセーフウェブレポート』での危険度評価からすると、リンク先の詐欺サイトは

どこからもブロックされることなく無防備な状態で放置されていると思われます。

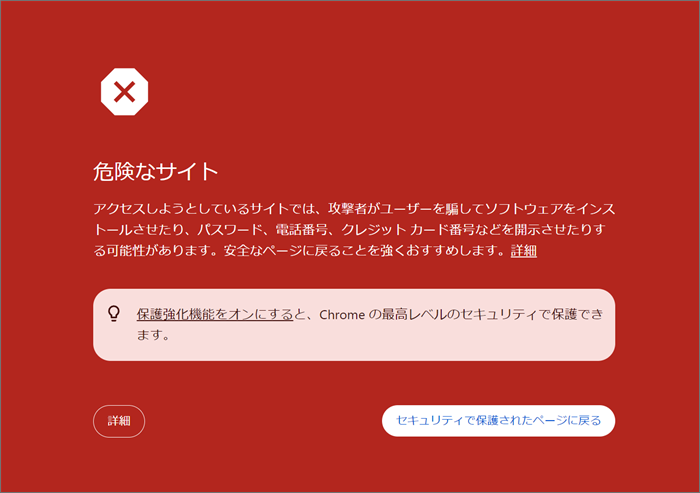

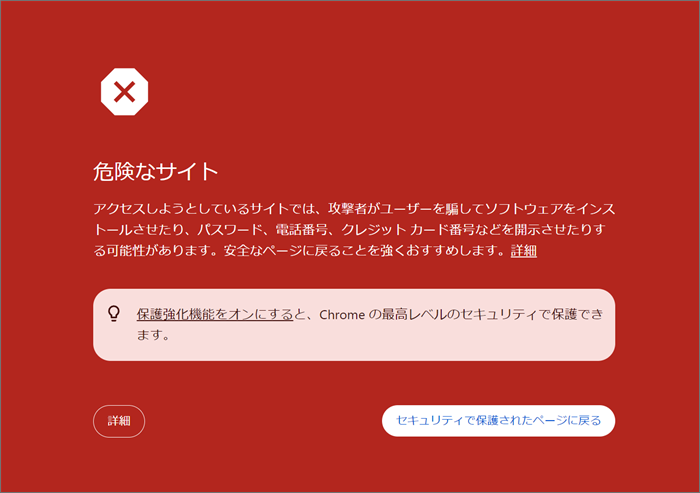

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。 おっと!ちゃんとChromeからブロックされたじゃないですか!

危険を承知で先に進んでみると…

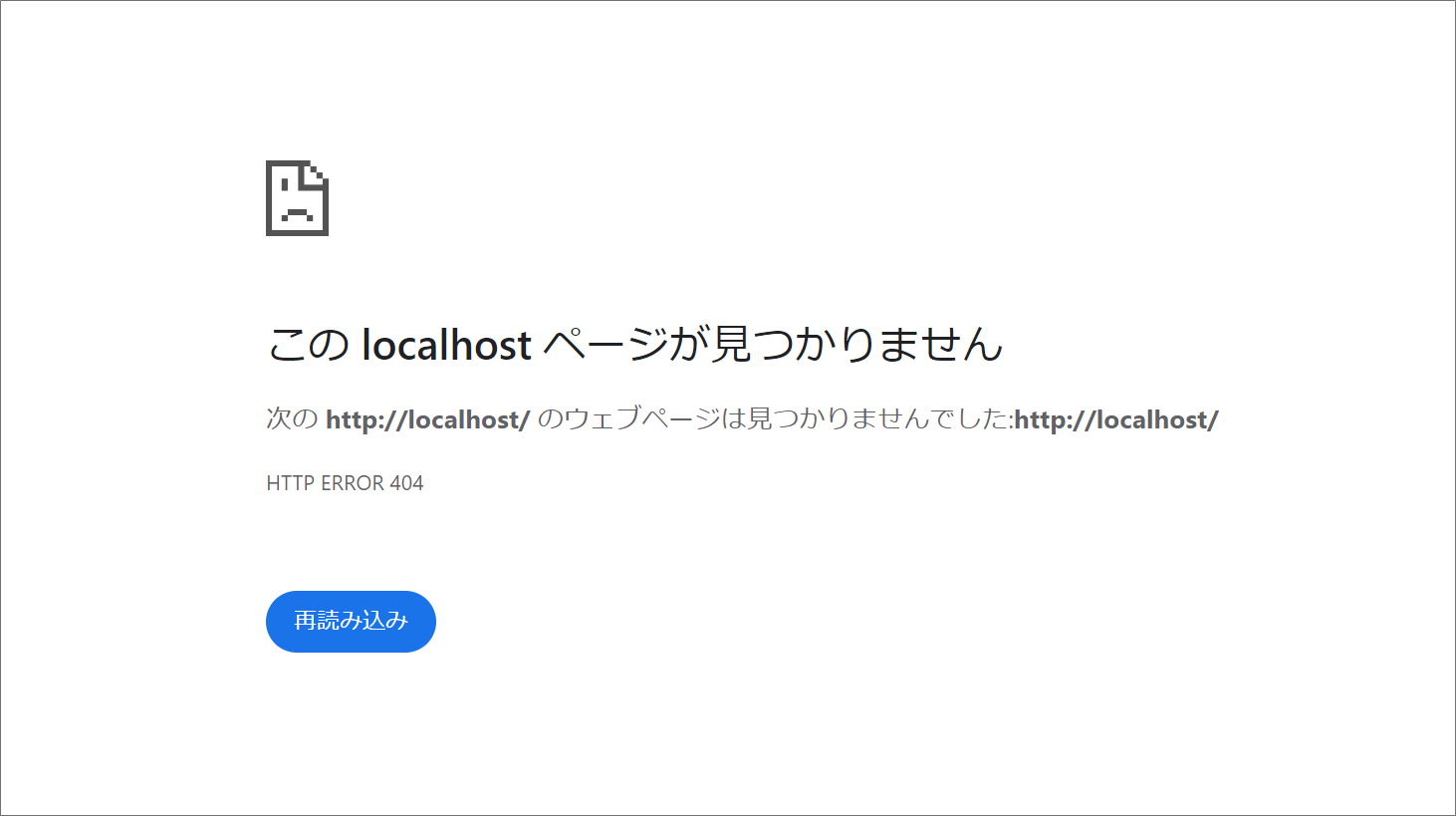

『この localhost ページが見つかりません』と書かれていますね。

どうやら先程のリンクからリダイレクト(自動転送)されて”localhost”って場所に接続されたようです。

これは詐欺メールでよくあるパターンで、この”localhost”ってのはネットワーク上では自分自身を

示します。

簡単に言えば、あなたがこのサイトを見ているPCやスマホなどのデバイスのこと。

そんなところにウェブサイトやウェブページなんて無いので当然エラーが返されるわけです。

まとめ 最初から”localhost”に転送されるよう仕組まれていたのか、それとも何らかの危険を感じて

リンク先を途中から”localhost”に切り替えたのか、今となっては知る由もありません。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |