アドレスが『えきねっと』ドメインじゃない いつもご覧くださりありがとうございます。 以前『えきねっと』の自動退会に関するフィッシング詐欺メールを何度かご紹介していますが

あれからずいぶん経ったのと、それらとはちょっとニュアンスの異なるメールが届いたので

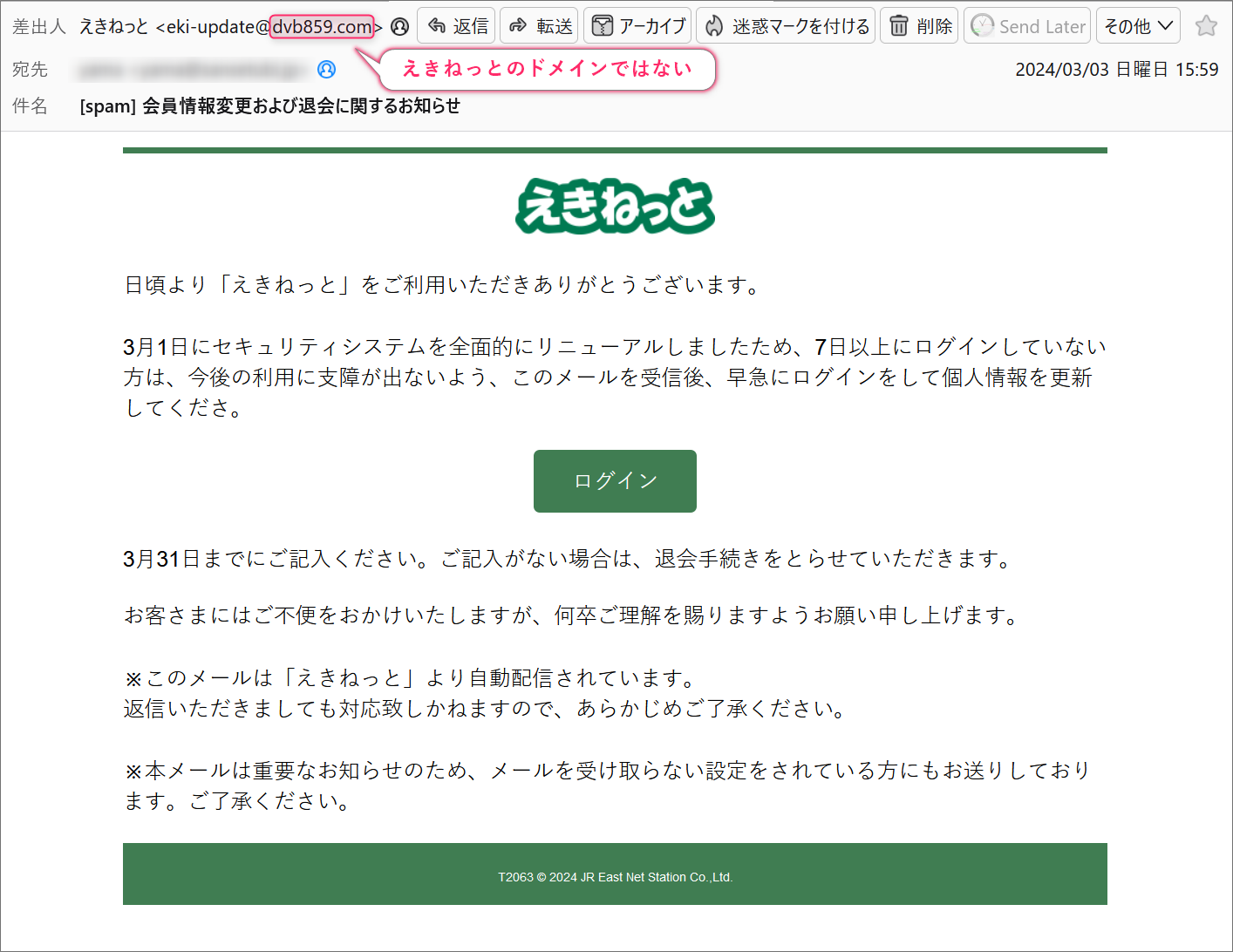

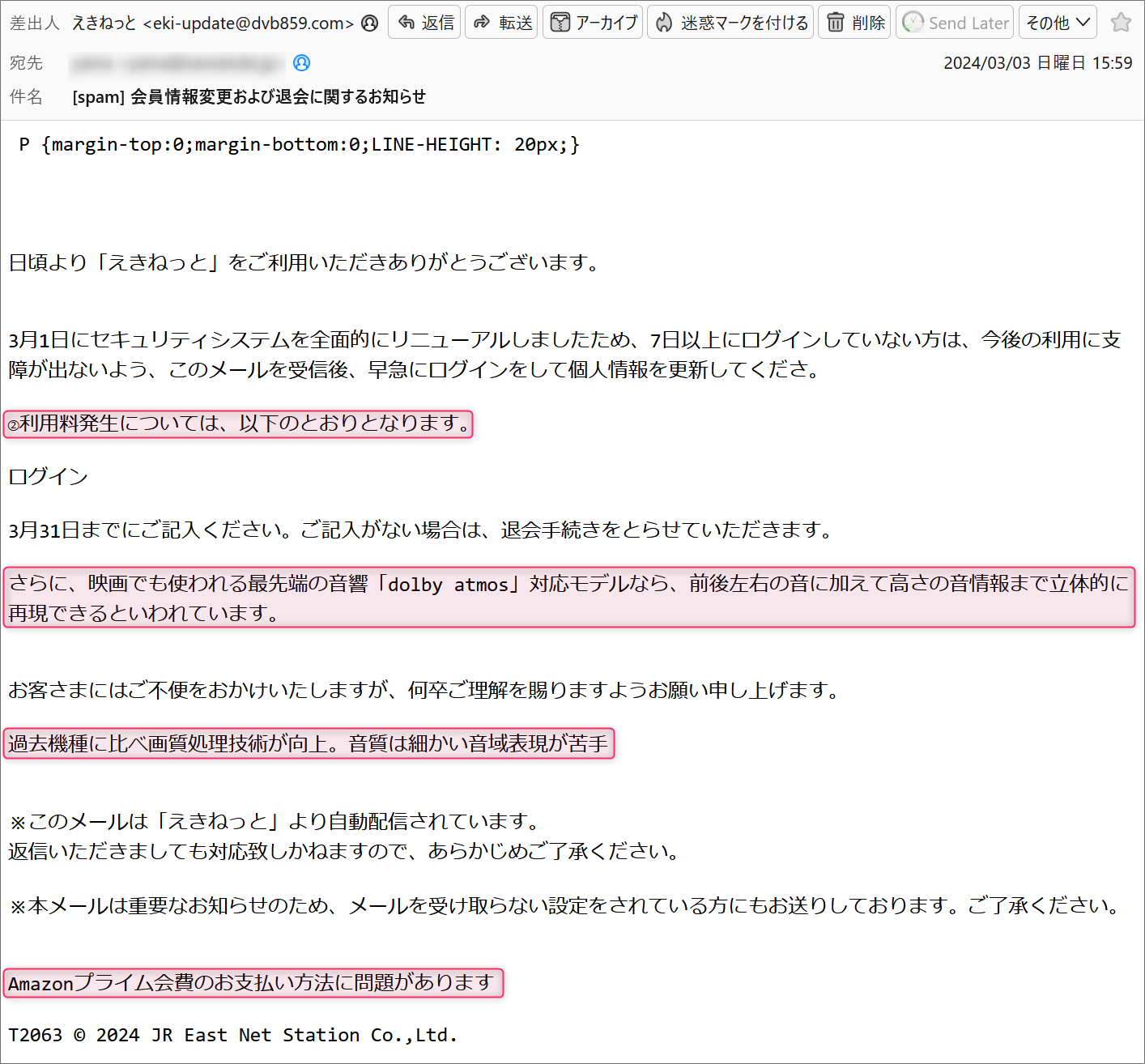

今回は、久しぶりに『えきねっと』関係の詐欺メールを捌いて行こうかと思います。 そのメールがこちらです。

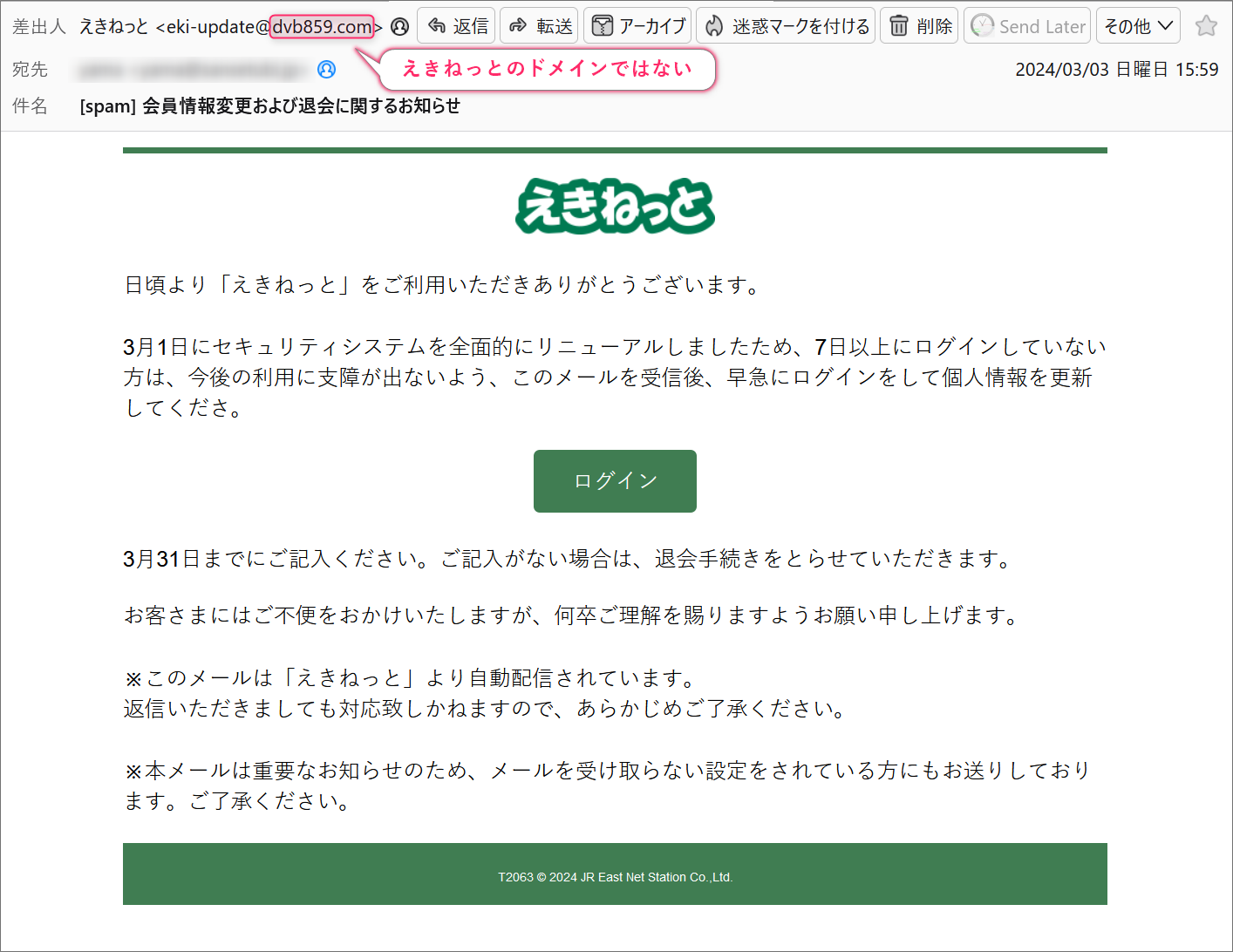

緑基調のメールでロゴも配置されているんで、ぱっと見、本物かな?と思ってしまいますが

差出人のメールアドレスには、えきねっとと全く異なるドメインが使われています。

もうこの時点でこのメールはアウト!

本文に何を書こうが全然信用できません(笑) では、このメールを解体し詳しく見ていきましょう!

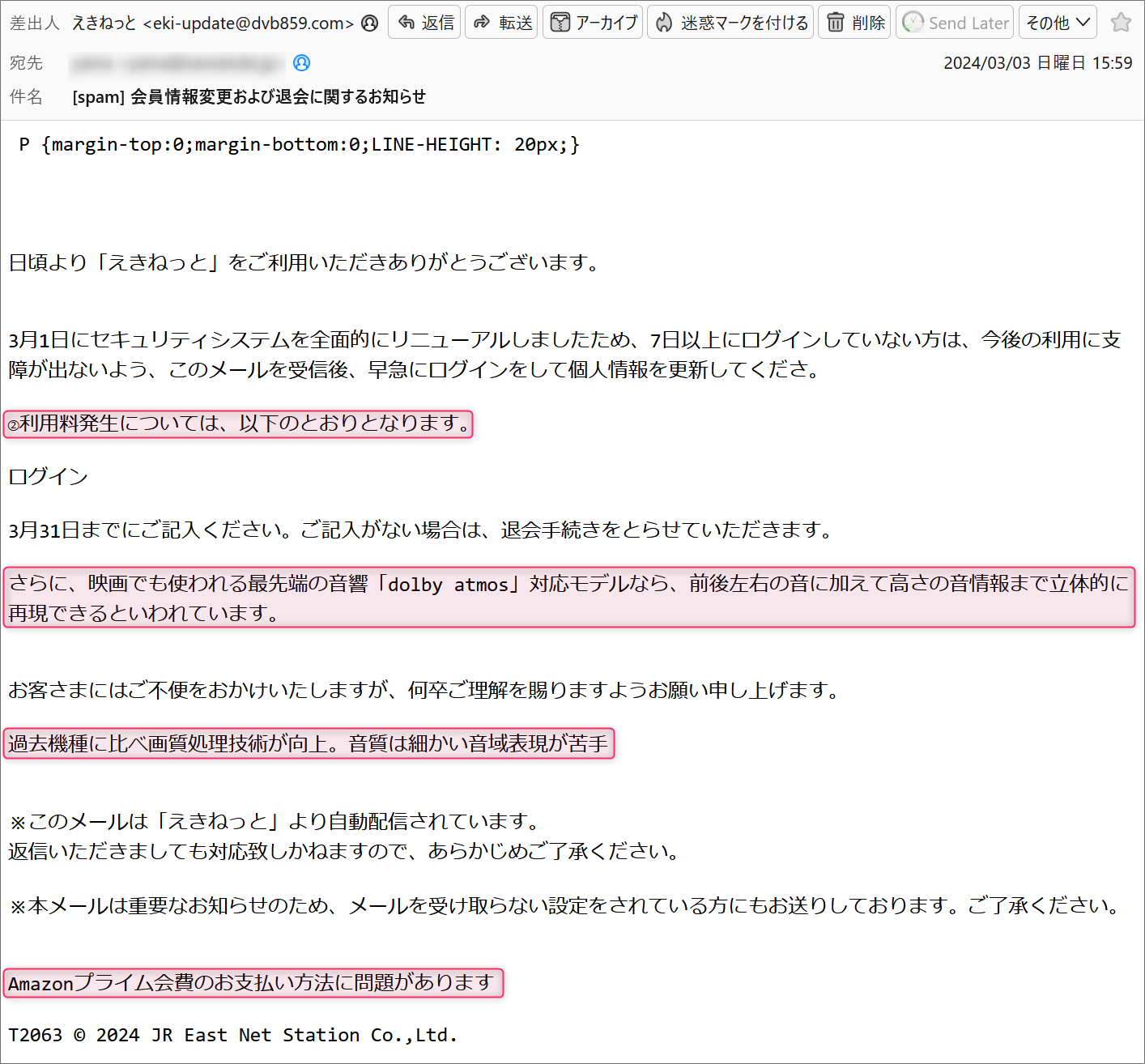

まずはプロパティーから見ていきますね。 件名は『[spam] 会員情報変更および退会に関するお知らせ』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『えきねっと <eki-update@dvb859.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 『えきねっと』さんのオフィシャルサイトでURLを確認すれば簡単に分かりますが、えきねっとさんの

公式ドメインは”eki-net.com”

どう間違っても”dvb859.com”なんてえきねっとを連想できないドメインじゃありません。

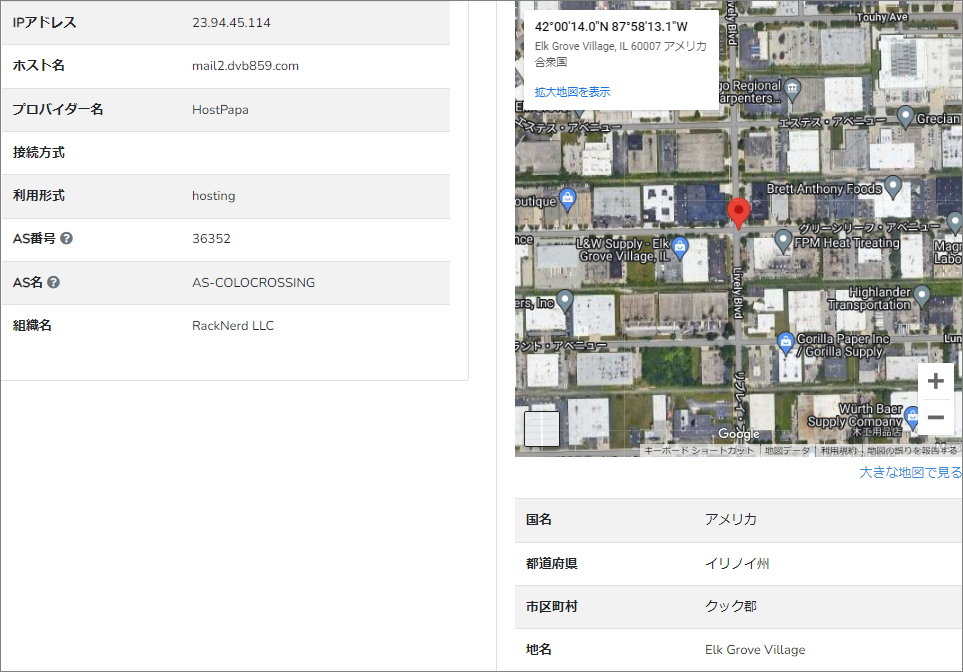

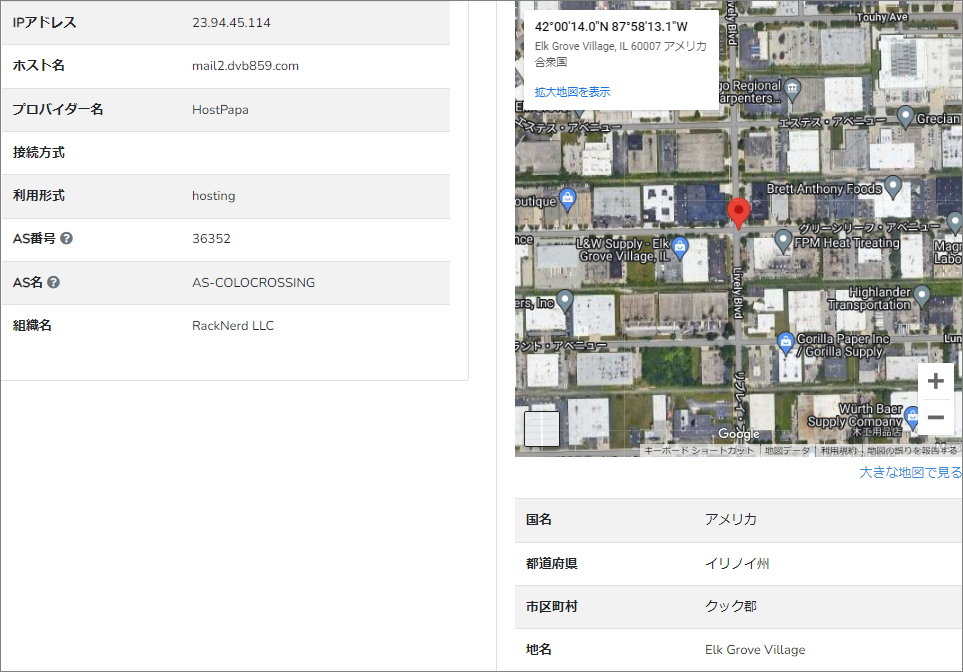

遠くアメリカからのメールだった では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail2.dvb859.com (mail2.dvb859.com [23.94.45.114])』 | ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーの情報。

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、”Received”にあったドメイン”mail2.dvb859.com”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”mail2.dvb859.com”の登録情報です。

これによると”23.94.45.114”がこのドメインを割当てているIPアドレス。

もちろんこのメールは『えきねっと』からのものではありませんが、”Received”のIPアドレスと全く同じ

数字なのでこのメールアドレスは、差出人ご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレス”23.94.45.114”は、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

IPアドレスからの位置情報なので正確ではありませんが、地図に立てられたピンの位置は

アメリカイリノイ州にある『Elk Grove Village(エルクグローブビレッジ)』周辺。

送信に利用されたのは、カナダに拠点を置く『HostPapa』と言うプロバイダーです。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

リンク先はどうなってるか?! では引き続き本文。 | 日頃より「えきねっと」をご利用いただきありがとうございます。 3月1日にセキュリティシステムを全面的にリニューアルしましたため、7日以上にログインしていない方は、今後の利用に支障が出ないよう、このメールを受信後、早急にログインをして個人情報を更新してくださ。 ログイン 3月31日までにご記入ください。ご記入がない場合は、退会手続きをとらせていただきます。 お客さまにはご不便をおかけいたしますが、何卒ご理解を賜りますようお願い申し上げます。 ※このメールは「えきねっと」より自動配信されています。

返信いただきましても対応致しかねますので、あらかじめご了承ください。 ※本メールは重要なお知らせのため、メールを受け取らない設定をされている方にもお送りしております。ご了承ください。 | メール本文をそのままコピペしているの誤字脱字等はお許しください。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『ログイン』って書かれたところに付けられていて

リンク先の『Nortonセーフウェブレポート』での判定はこのようにレポートされていました。

既にフィッシングサイトとしてしっかりブラックリストに登録ですね。

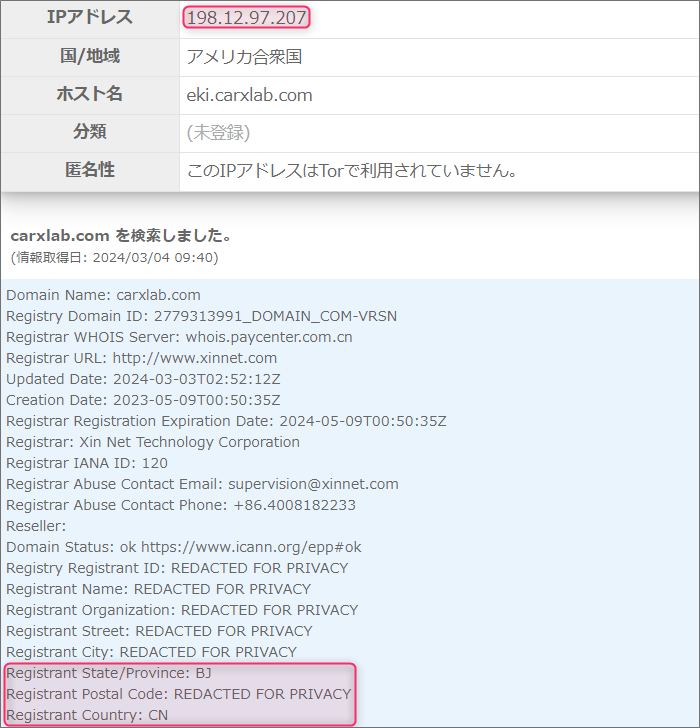

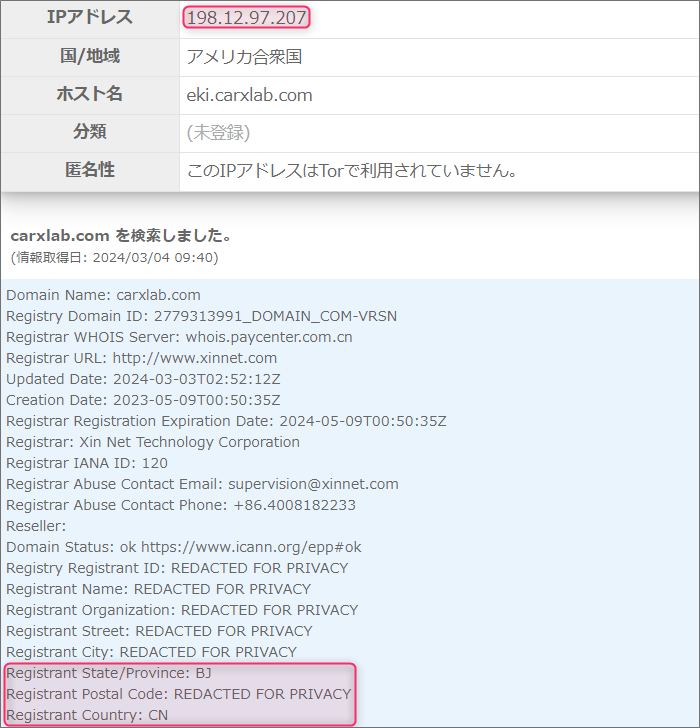

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは”eki.carxlab.com”

このドメインにまつわる情報を取得してみます。

Registrant State/Province: BJ

Registrant Postal Code: REDACTED FOR PRIVACY

Registrant Country: CN | とあるのでこのドメインを申請したのは中国の北京市の方。

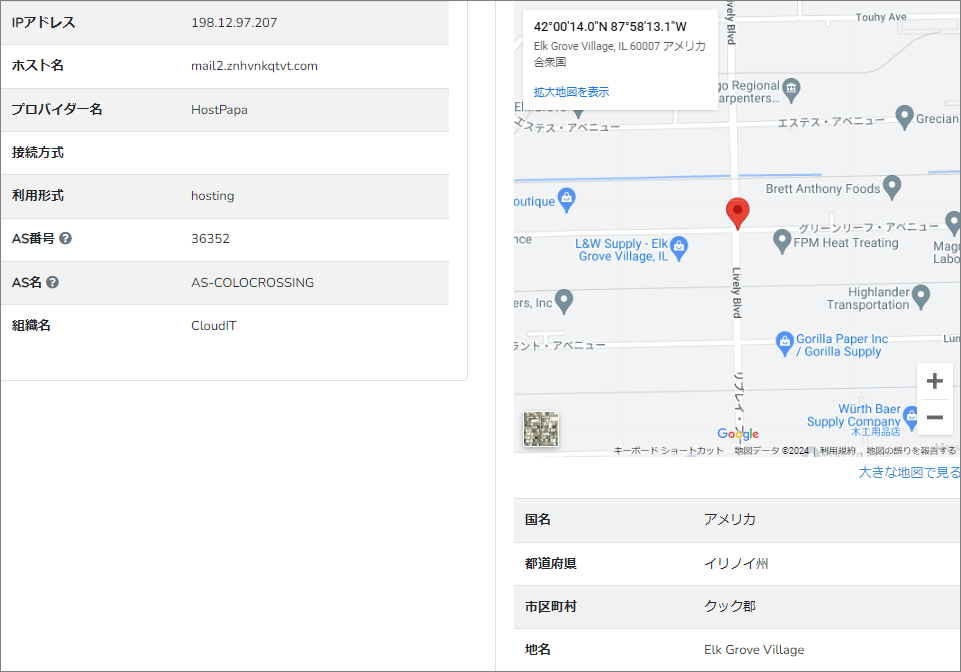

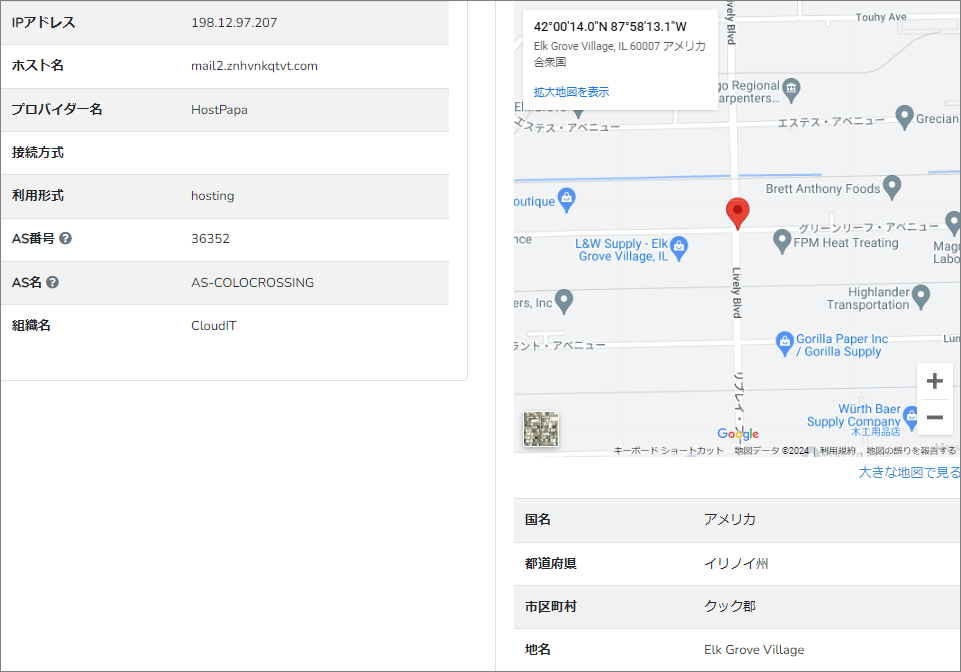

このドメインを割当てているIPアドレスは”198.12.97.207”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

あらま、地図に立てられたピンの位置は、先程と全く同じアメリカイリノイ州にある

『Elk Grove Village(エルクグローブビレッジ)』周辺。

利用されているホスティングサービスも『HostPapa』

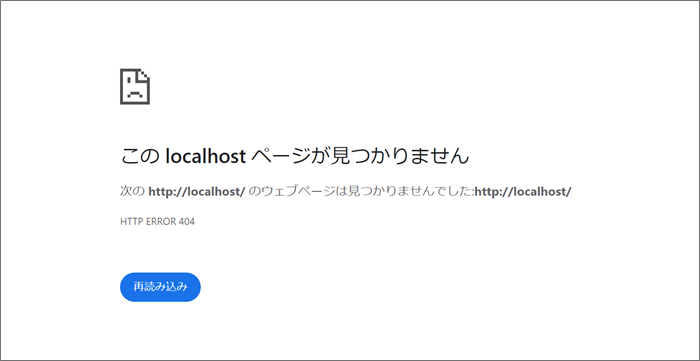

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 リンク先に行ってみましたが、私のPC環境からだとリダイレクト(自動転送)され”localhost”に

飛ばされて偽サイトは確認できませんでした。

因みに”localhost”とは、接続者自分自身のことで、すなわち私のPCのこと。

そんなところにウェブサイトなんて無いので当然エラーが返されます。 恐らく経験上、PCからではなくスマホやタブレット環境からだと詐欺サイトへ接続できる可能性は高いと

思われます。

故にPCでエラーが表示されたからだと言って楽観することはできませんよ!

おまけ いつも詐欺メールを調査する際、必ず表示形式をHTMLからTEXTに切り替えて中身を確認するのですが

今回、このように炙り出したかのような意味不明の行がいくつか出てきました。

冒頭の行は、恐らくタグだと思います。

それ以降音赤枠で囲った部分はHTMLでは見えなかった部分。

これは『ワードサラダ』なのでしょうか?

本文の内容に対しては意味が不明ですが、それぞれ独立すれば意味は理解できるので

『ワードサラダ』ではないような気がしますが… 因みに『ワードサラダ』については以前特集を組んでありますので、ご興味があればご覧ください。 『詐欺メールに付き物』「ワードサラダ」とは?

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |