どうして説明が箇条書き? JR東日本の『えきねっと』に飽き足らず、ついにJR西日本にも触手を伸ばしだしましたね。

今度はJR西日本の『WESTER』を騙るフィッシング詐欺メールのご紹介です。

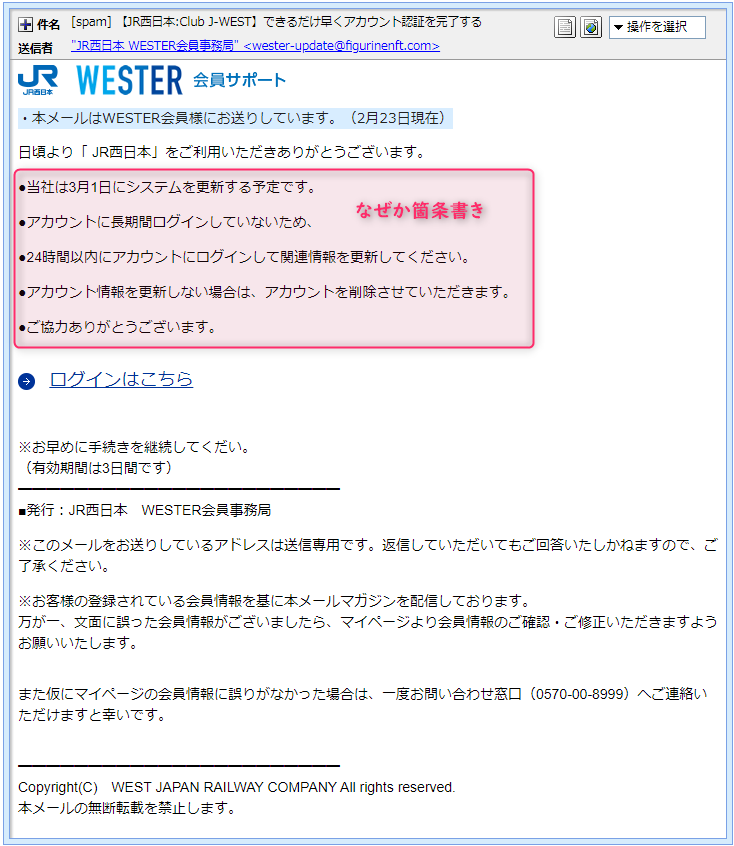

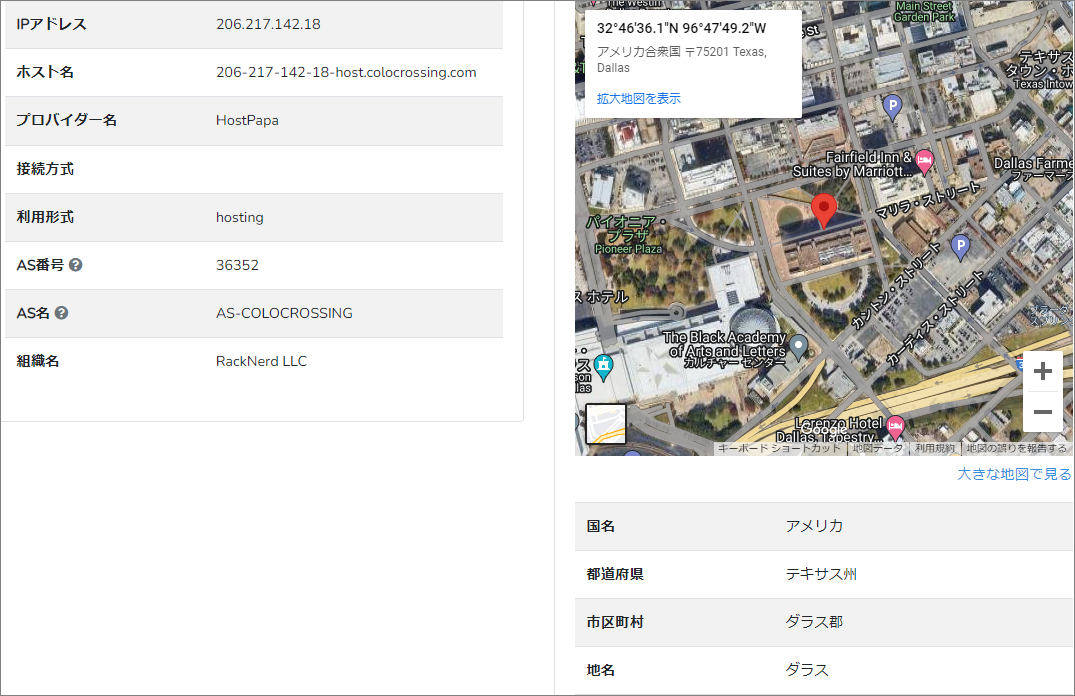

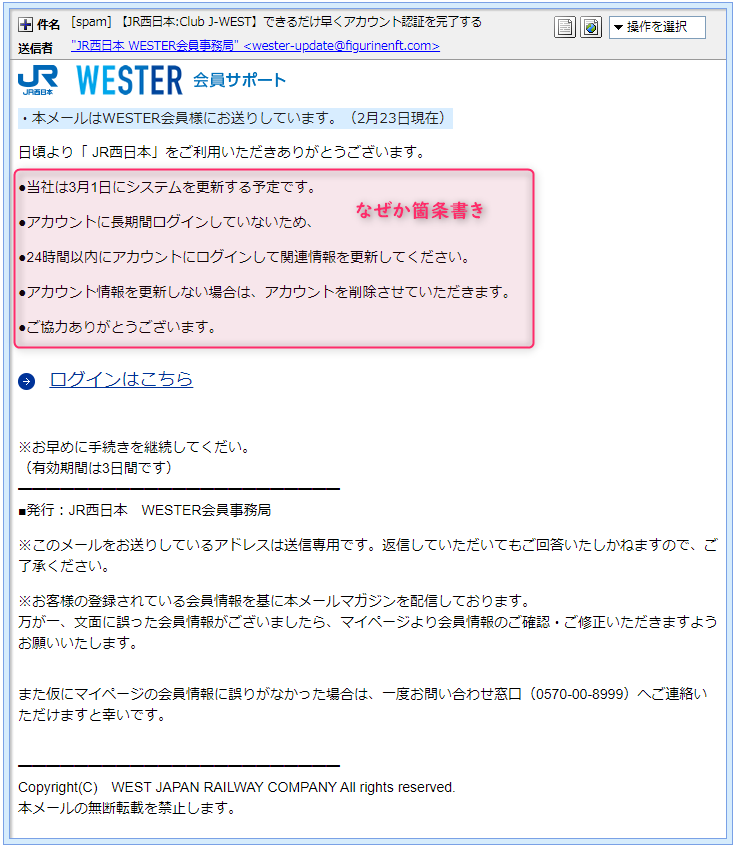

そのメールがこちら。

『WESTER』は、JR西日本グループが提供する会員サービスとポイントサービスの総称。

JR東日本でいえば『えきねっと』のような存在でしょうか?

長い間サイトにログインしていないのでたまにはログインしないとアカウントを消されるよって

書いてあります。

その説明がなぜだか箇条書き…詐欺メールでは時々ありますが。。。(;^_^A では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] 【JR西日本:Club J-WEST】できるだけ早くアカウント認証を完了する』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

どっちにしても私、『JR西日本:Club J-WEST』のアカウント持っていないのでどこ吹く風ですが…(笑) この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”JR西日本 WESTER会員事務局” <wester-update@figurinenft.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 『WESTER』のオフィシャルサイトのURLを確認すれば簡単にわかりますが、『WESTER』さんの

公式ドメインは”wester.jr-odekake.net”

ちゃんと公式ドメインがあるのにそれとは異なるドメインのメールアドレスを使うとはおバカなもんです。

アドレスの偽装はないものの では、このメールが悪意のあるメールであることを立証していきましょうか!

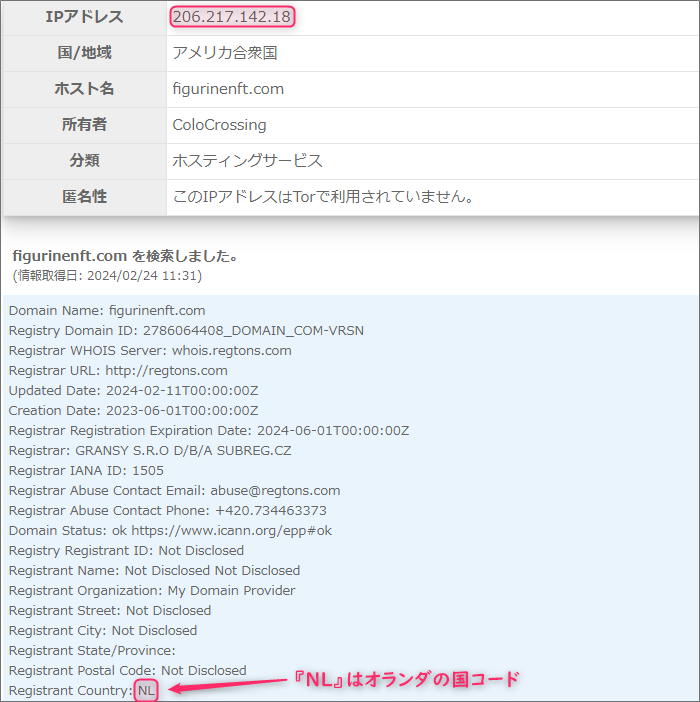

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail1.figurinenft.com (unknown [206.217.142.18])』 | ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーの情報。

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

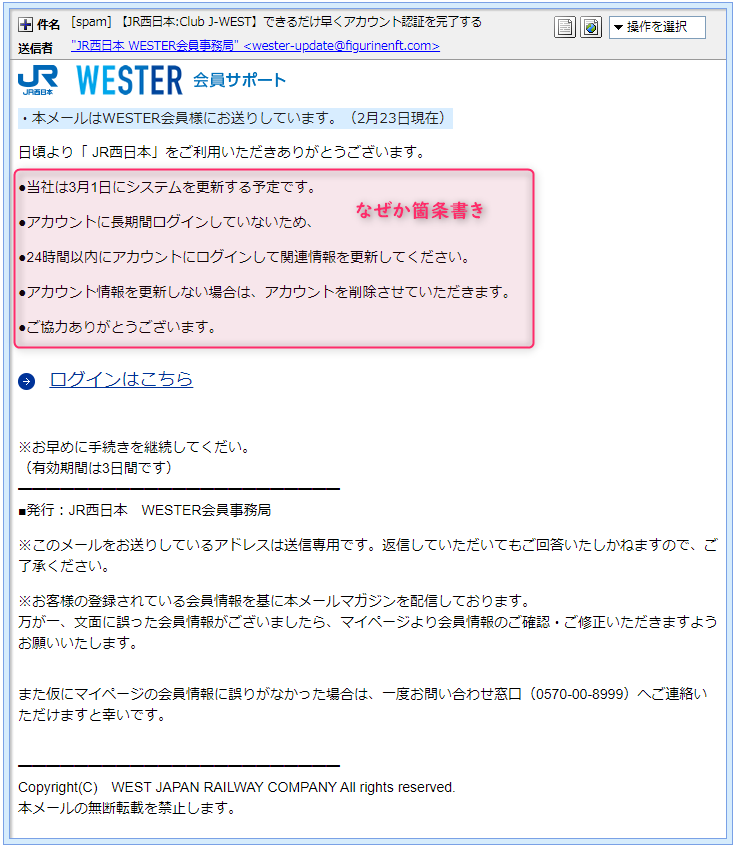

ものがドメインと呼ばれるものです。 では、メールアドレスにあったドメイン”figurinenft.com”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”figurinenft.com”の登録情報です。

オランダの方が申請取得されているこのドメインは”206.217.142.18”というIPアドレスに割り当て

られています。

もちろん『WESTER』からのメールではありませんが”Received”のIPアドレスと全く同じ数字なので

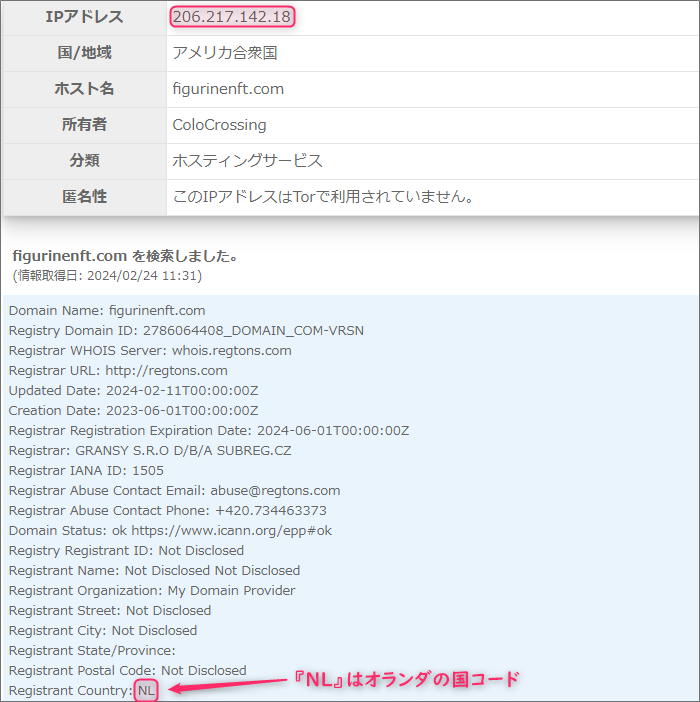

このメールアドレスは差出人さんご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

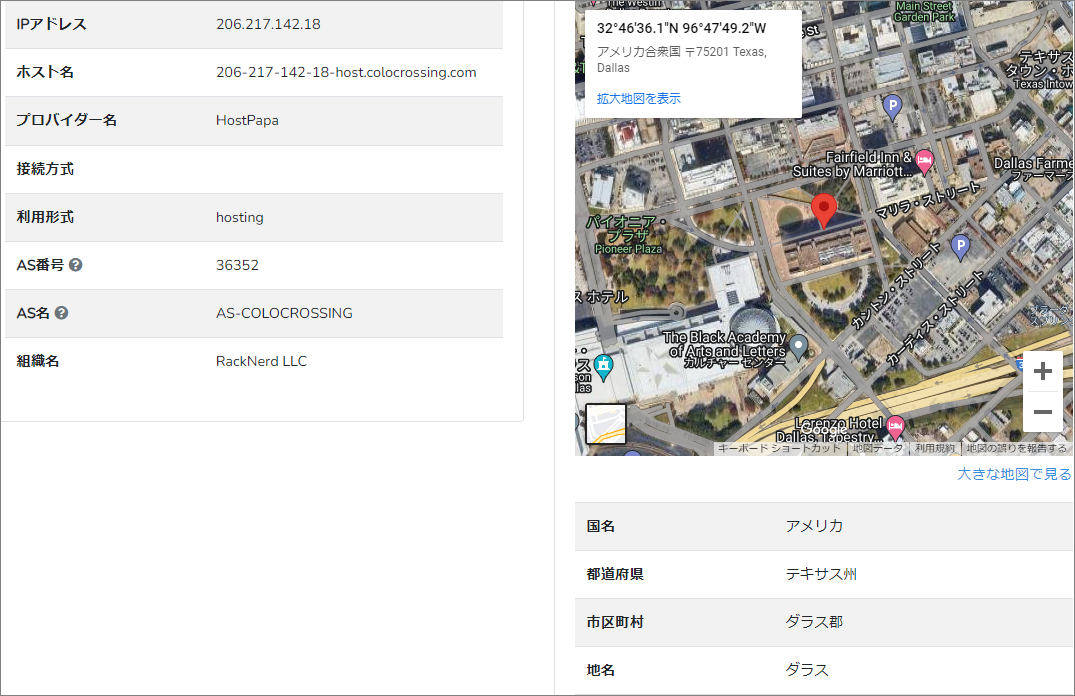

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

地図に立てられたピンの位置は、テキサス州ダラス郊外。

送信に利用されたのは、カナダに本拠を置く『HostPapa』と言うプロバイダーです。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

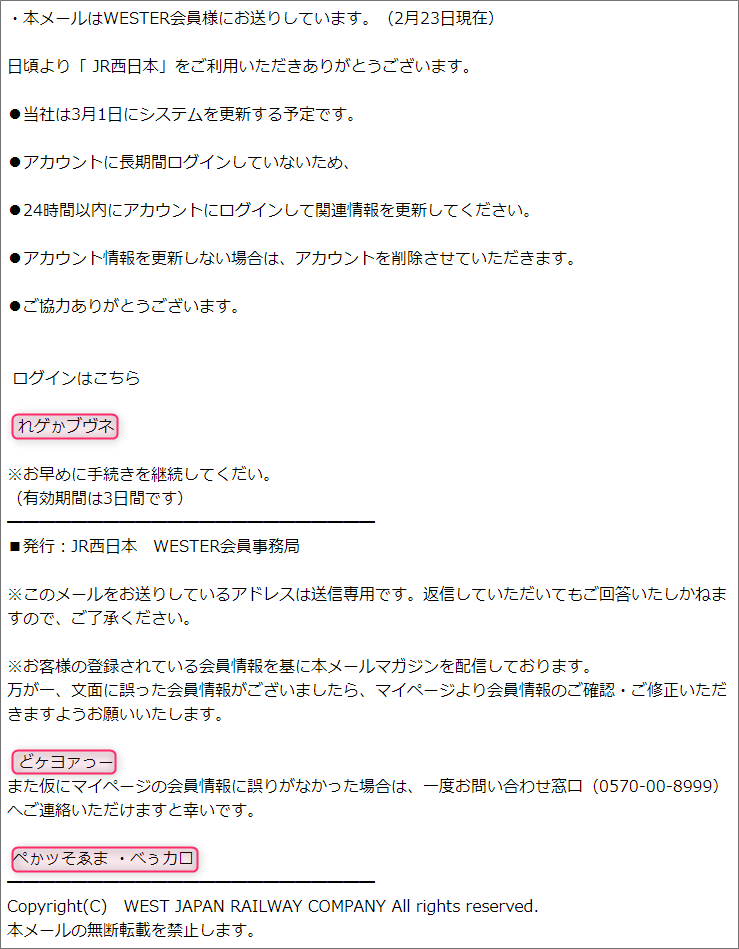

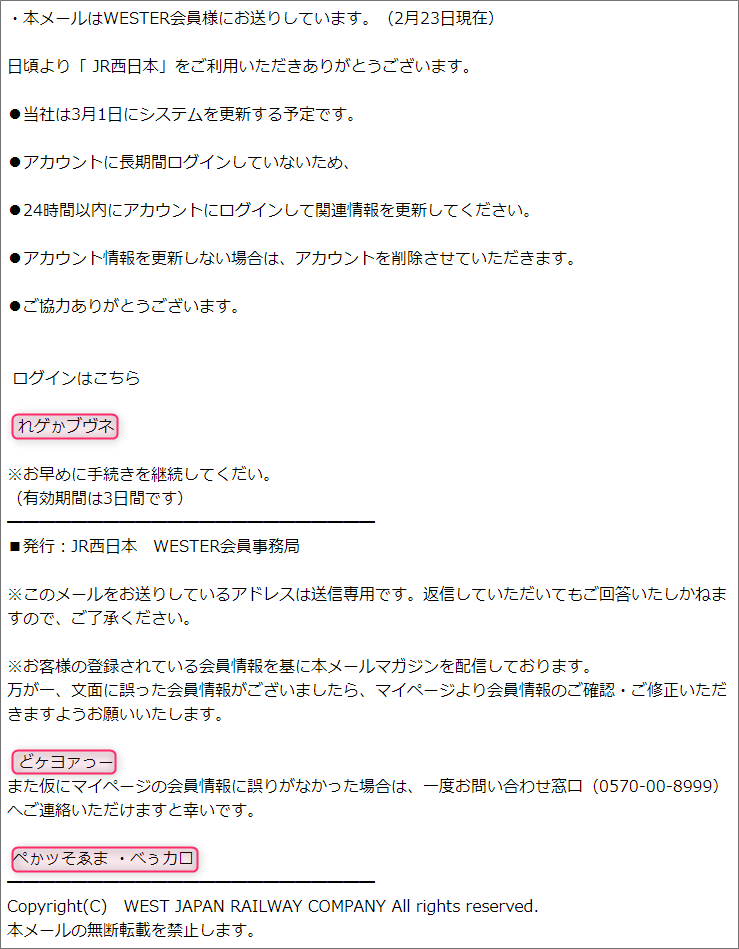

カリフォルニア州サンタクラリタで運営の詐欺サイト では引き続き本文。 | ・本メールはWESTER会員様にお送りしています。(2月23日現在) 日頃より「 JR西日本」をご利用いただきありがとうございます。 ●当社は3月1日にシステムを更新する予定です。 ●アカウントに長期間ログインしていないため、 ●24時間以内にアカウントにログインして関連情報を更新してください。 ●アカウント情報を更新しない場合は、アカウントを削除させていただきます。 ●ご協力ありがとうございます。 → ログインはこちら ※お早めに手続きを継続してくだい。

(有効期間は3日間です) | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『ログインはこちら』って書かれたところに付けられていて、

そのリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での

危険度評価がこちらです。

あれれ?未評価とはいただけませんね。

何か未評価とされる理由はあるのでしょうか?

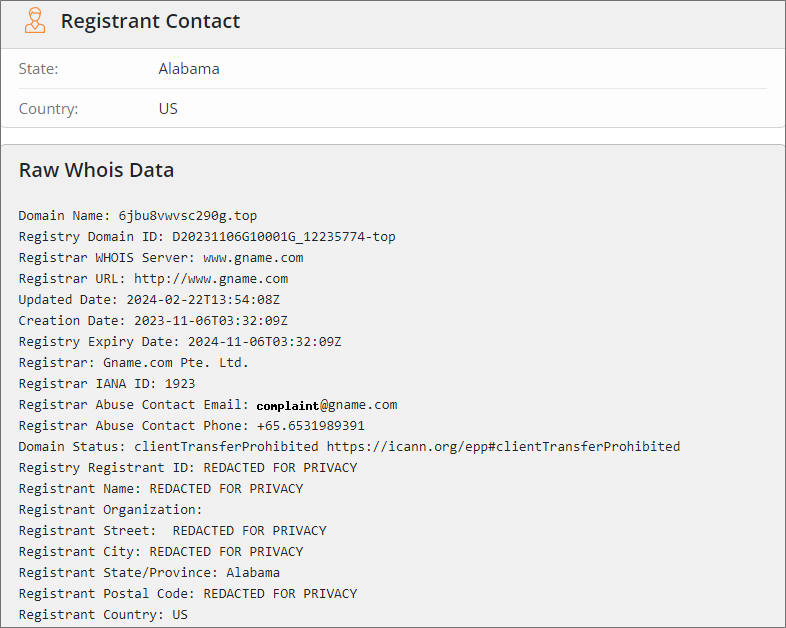

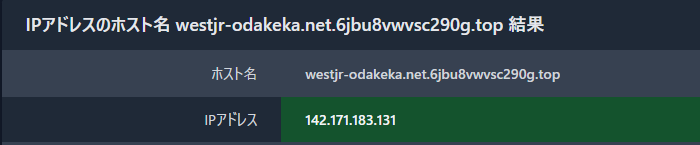

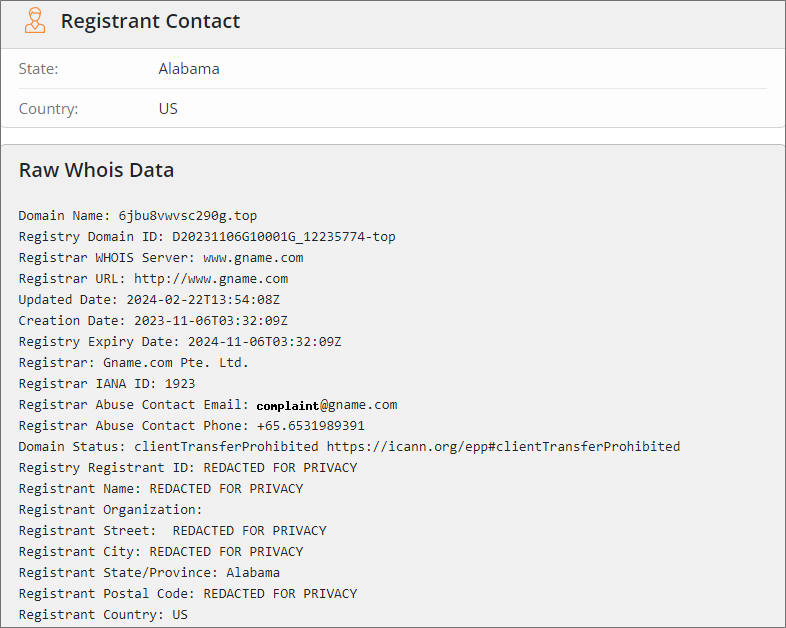

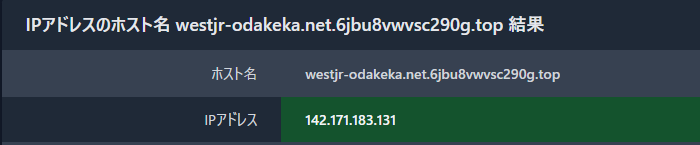

後ほどサイトを訪れて確認してみることにいたしましょう! このURLで使われているドメインは”westjr-odakeka.net.6jbu8vwvsc290g.top”

このドメインにまつわる情報を取得してみます。

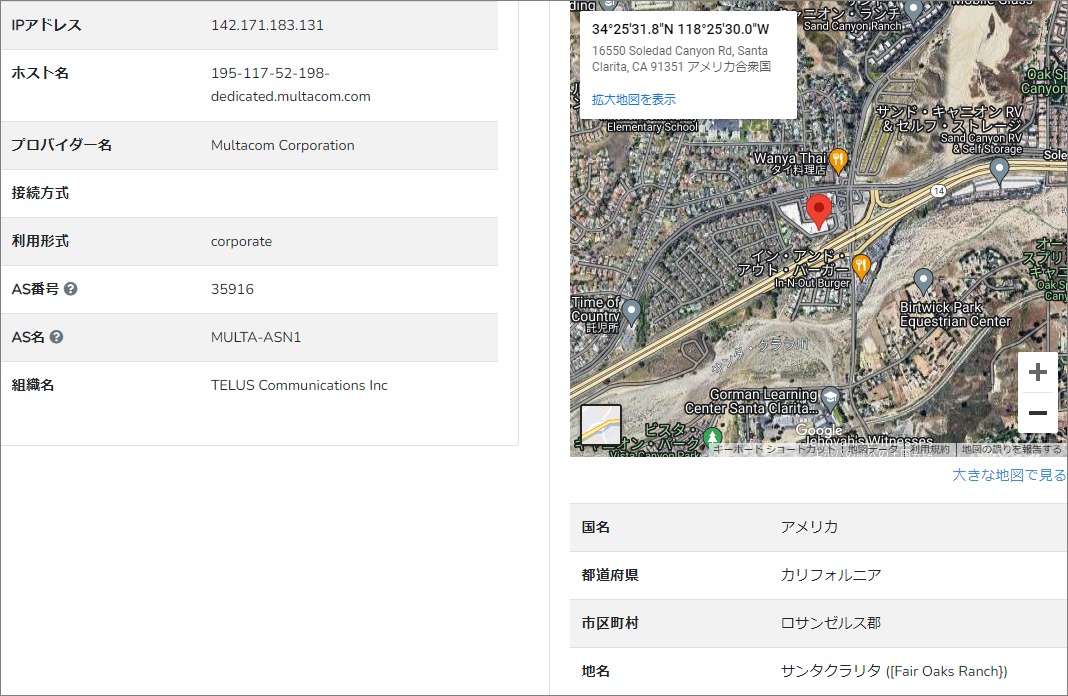

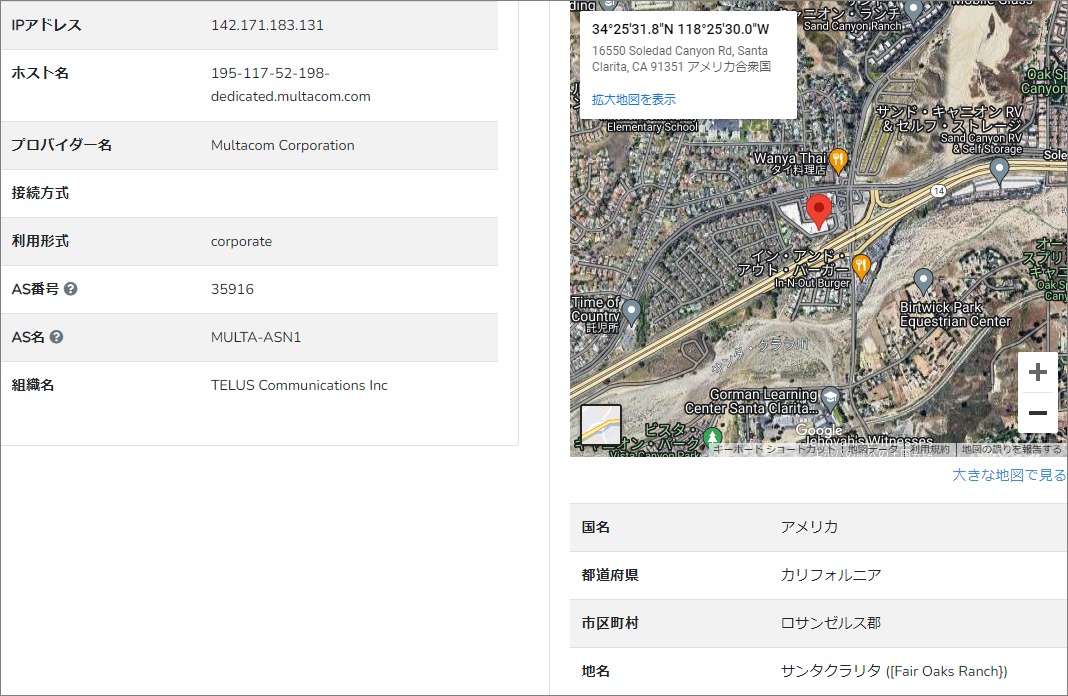

アメリカのアラバマ州の方が申請取得されているこのドメインを割当てているIPアドレスは”142.171.183.131”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

地図に立てられたピンの位置は、カリフォルニア州サンタクラリタのサンタクララ川のほとり。

利用されているホスティングサービスもカリフォルニア州に拠点を置く『Multacom Corporation』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの『サイトセーフティーセンター』での危険度評価からすると、リンク先の

詐欺サイトは、どこからもブロックされることなく無防備な状態で放置されていると思われます。

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。 おやおや?応答時間が長すぎてエラーが出てしまいました。

それでああいったトレンドマイクロの『サイトセーフティーセンター』の評価となったのかもしれませんね。 でもしばらく放置しているとこのようなページが開きました。

これは本物そっくりのログインページですね。

ここにIDとパスワードを入力してログインボタンを押してしまうと、その情報が詐欺師に流れてしまいます。

そして次に開いたページで個人情報を更新させると称しそれらの情報や、更にはカードの情報まで

詐取されることでしょう。

おまけ このメールには特別なサービスがついていました。

それがこれです。

これは先ほどのメールの表示形式をHTMLをTEXTに聞き替えてみたものです。

よく見ると赤枠で囲ったところにHTMLでは表示されていなかった意味不明な言葉があぶり出しのように

浮き上がってきました。 これは『ワードサラダ』と呼ばれる詐欺師がよく使う技法で、この意味も分からない言葉をちりばめて

受信サーバーに備わった詐欺メールフィルターを通過させようとする試みです。

以前、うちのサイトで特集を組んだことがあるのでご興味があればそちらをご覧ください。 『詐欺メールに付き物』「ワードサラダ」とは?

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |